Threat Replay Testing Kurulumu

¶

¶

Bu makale, Wallarm'ın Threat Replay Testing özelliğini nasıl etkinleştirip yapılandıracağınızı açıklar.

Etkinleştir¶

Threat Replay Testing varsayılan olarak devre dışıdır. Etkinleştirmek ve çalıştırmak için:

-

Advanced API Security abonelik planına sahip olduğunuzdan emin olun.

-

US Cloud veya EU Cloud bağlantısını izleyerek Wallarm Console içindeki Security Testing → Threat Replay bölümüne gidin ve Enable Threat Replay Testing anahtarını açın.

Threat Replay görünmüyorsa, Wallarm teknik desteği ile iletişime geçin.

-

Threat Replay Testing'in IP adreslerini allowlist'lere ekleyin.

-

Test policies sekmesine gidin ve en az bir ilke oluşturun.

Engellenmenin önlenmesi¶

Wallarm'ın yanı sıra trafiği otomatik olarak filtrelemek ve engellemek için ek araçlar (yazılım veya donanım) kullanıyorsanız, Threat Replay Testing için IP adreslerini içeren bir allowlist yapılandırmanız önerilir.

Bu, Threat Replay Testing dahil olmak üzere Wallarm bileşenlerinin, kaynaklarınızı güvenlik açıkları için sorunsuz bir şekilde taramasını sağlar.

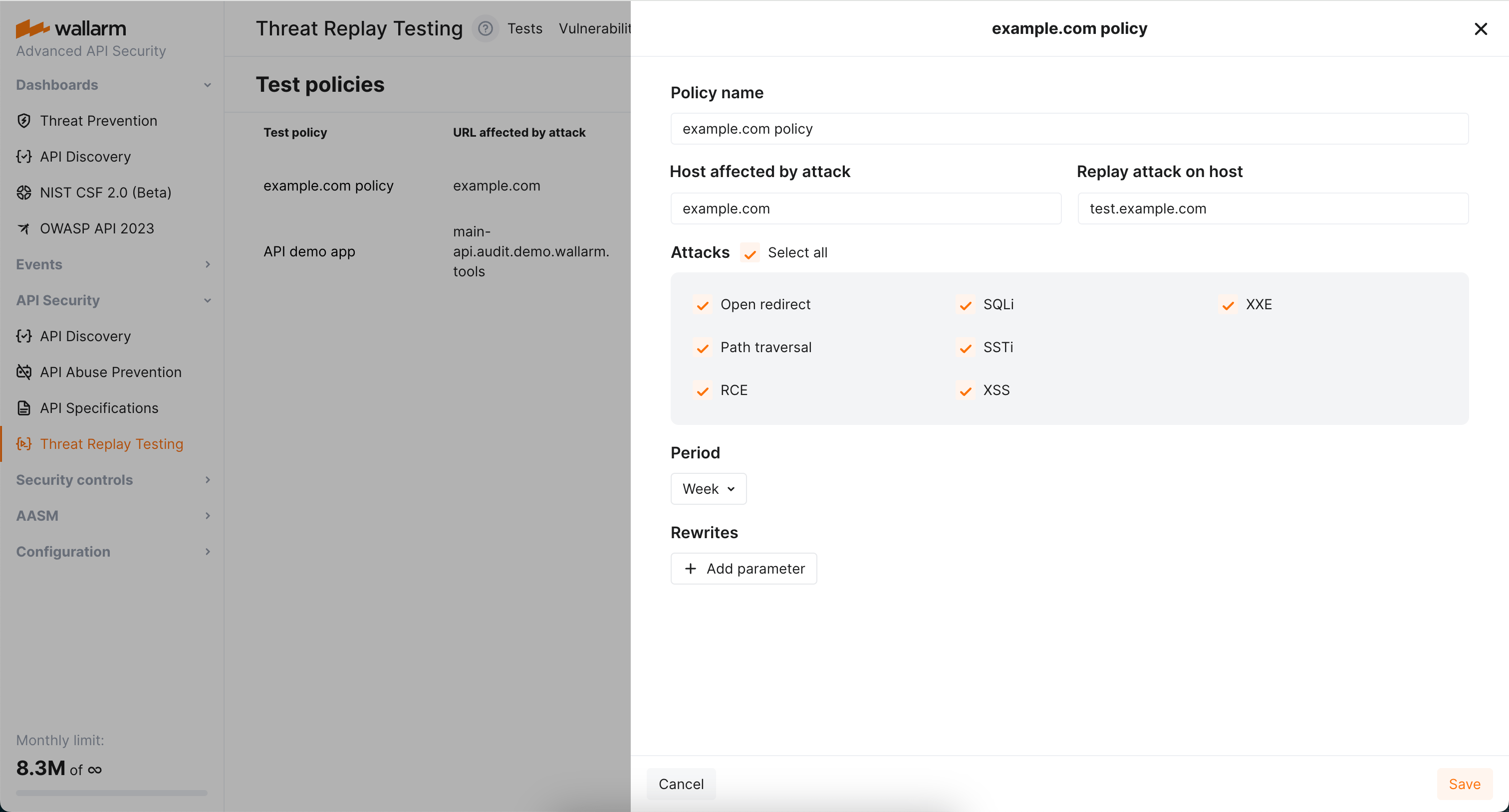

Test policies yapılandırma¶

Filtreleme düğümü bir uç noktaya yönelik saldırıyı tespit ettiğinde, etkinleştirilmiş Threat Replay Testing, bu uç noktanın söz konusu saldırı türüne karşı savunmasız olup olmadığını kontrol etmek için testleri çalıştırır.

Bu testlerin çalıştırılıp çalıştırılmayacağı ve nasıl çalıştırılacağı, her biri şunları tanımlayan test policies tarafından belirlenir:

-

Testlerin hangi host için çalıştırılacağı.

-

Testlerin hangi ortamda çalıştırılacağı.

-

Hangi saldırı türü için testlerin çalıştırılacağı (bkz. sınırlamalar).

-

Bu uç nokta ve saldırı türü için testin ne sıklıkta yeniden çalıştırılacağı.

-

İsteğe bağlı olarak, test ortamında yürütmeden önce test isteğinin nasıl değiştirileceği.

Birden fazla test ilkesinin etkileşimi¶

Şunları dikkate alın:

-

İlke yok → test yok.

-

Bu host/saldırı türü için ilke yok → test yok.

-

Host'u etkileyen birden fazla ilke → ayrı ayrı birden fazla test.

Zamanlama hakkında: Eğer belirli bir uç nokta ve saldırı türü için test daha önce gerçekleştirilmişse ve aynı uç noktada bu türün yeni saldırıları meydana gelirse, Period süresi dolmadan test yeniden çalıştırılmaz.

Host ve tekrar oynatma host'u¶

Testlerin hangi host için ve bu testlerin hangi ortamda çalıştırılacağını tanımlamak için Host affected by attack ve Replay attack on host alanlarını kullanın.

Her iki alanda da, yakalama grupları ve geri referanslar dahil olmak üzere düzenli ifadeler kullanabilirsiniz. Aşağıda en yaygın senaryoların gösterimini bulabilirsiniz.

Senaryo #1: belirli bir host üzerindeki rastgele alt alanlardaki saldırıları yeniden kontrol etme¶

Saldırıdan etkilenen host: .+\.wallarm\.com

Saldırıyı şu host üzerinde yeniden oynat: test.wallarm.com

Sonuç:

-

www.wallarm.comüzerindeki herhangi bir saldırıtest.wallarm.comüzerinde test edilecektir. -

dev.wallarm.comüzerindeki herhangi bir saldırıtest.wallarm.comüzerinde test edilecektir.

Senaryo #2: host adının ortasında ikame¶

Saldırıdan etkilenen host: (.+)\.wallarm\.com

Saldırıyı şu host üzerinde yeniden oynat: \1.test-wallarm.com

Sonuç:

-

www.wallarm.comüzerindeki saldırıwww.test-wallarm.comüzerinde test edilecektir. -

dev.wallarm.comüzerindeki saldırıdev.test-wallarm.comüzerinde test edilecektir.

Senaryo #3: aynı host üzerindeki herhangi bir isteği yeniden kontrol etme¶

Saldırıdan etkilenen host: (.+)

Saldırıyı şu host üzerinde yeniden oynat: \1

Sonuç:

-

www.wallarm.comüzerindeki saldırıwww.wallarm.comüzerinde test edilecektir. -

dev.wallarm.comüzerindeki saldırıdev.wallarm.comüzerinde test edilecektir.

Senaryo #4: belirli bir host üzerindeki saldırıyı belirli bir host üzerinde yeniden kontrol etme¶

Saldırıdan etkilenen host: www\.wallarm\.com

Saldırıyı şu host üzerinde yeniden oynat: test.wallarm.com

Sonuç:

-

www.wallarm.comüzerindeki saldırıtest.wallarm.comüzerinde test edilecektir. -

dev.wallarm.comüzerindeki saldırı test edilmeyecektir.

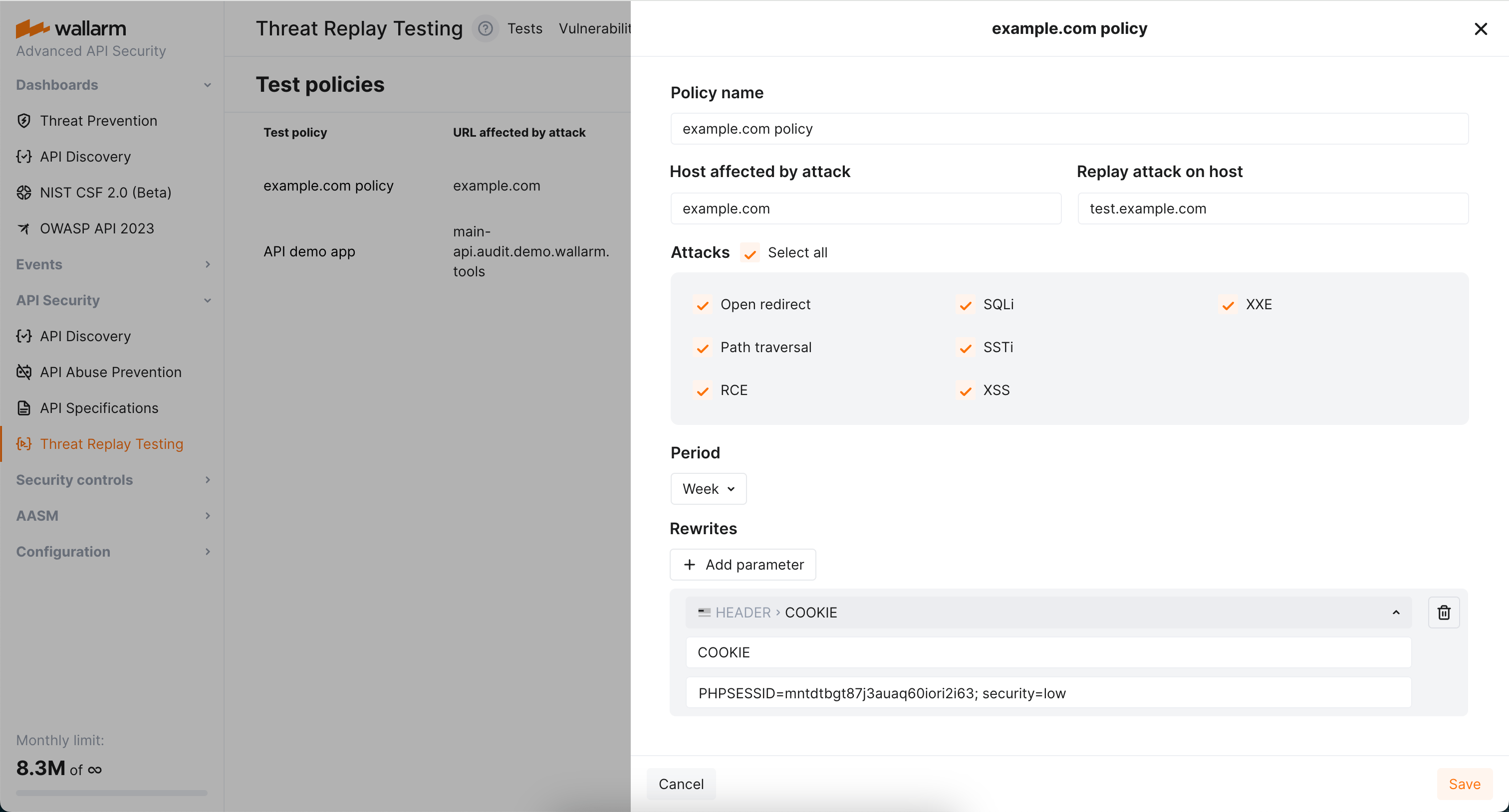

Rewrites¶

Varsayılan olarak, Threat Replay Testing, belirli kimlik doğrulama parametrelerini ayıklama dışında, özgün istek verilerini korur. Test ilkelerinin Rewrites bölümünü, test saldırı seti bunlara göre oluşturulmadan önce özgün istek öğelerini değiştirmek için kullanabilirsiniz. Bu, özellikle özgün kimlik doğrulama verilerini test verileriyle değiştirirken veya alternatif adreslerde saldırı yeniden oynatmaları yaparken yararlıdır.

Herhangi bir özgün istek öğesinin değiştirilmesi

Özgün isteklerin yalnızca başlıklarını (header) ve yollarını (uri) değiştirebilirsiniz. Diğer istek öğeleri değiştirilemez veya eklenemez.

Rewrite örneği

Aşağıdaki rewrite, example.com üzerinde yeniden oynatılan saldırıların COOKIE başlığında PHPSESSID=mntdtbgt87j3auaq60iori2i63; security=low değerini taşımasını sağlar.