Logstash aracılığıyla Micro Focus ArcSight Logger¶

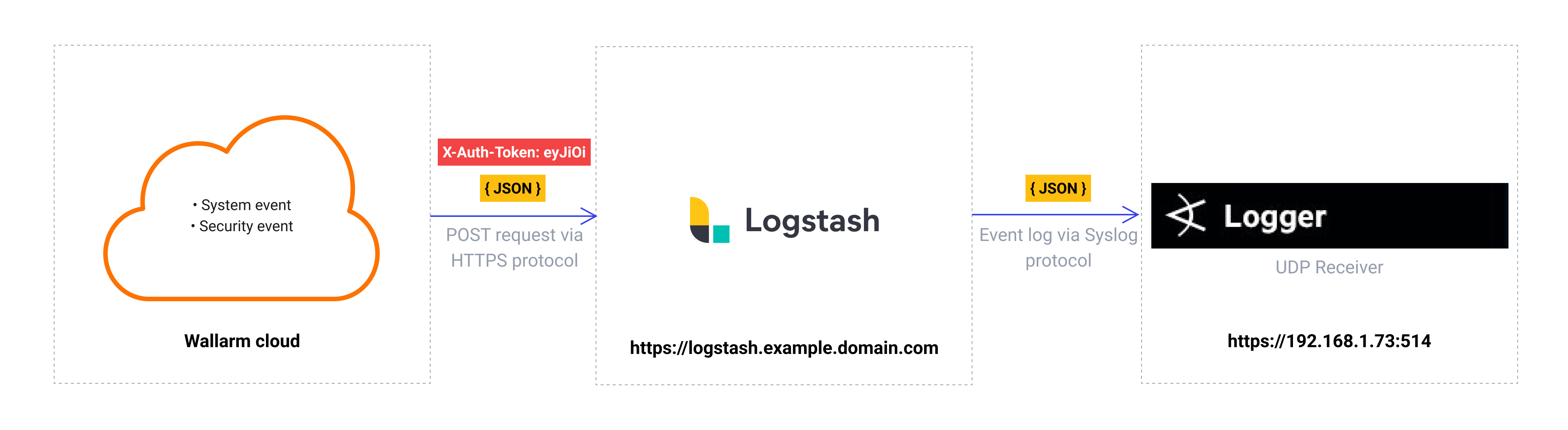

Bu talimatlar, olayları ArcSight Logger sistemine iletmek için Wallarm'ın Logstash veri toplayıcıyla örnek entegrasyonunu sunar.

The most common logging scheme in complex systems consists of the following components:

-

Data collector: accepts logs from several sources and forwards logs to the SIEM system

-

SIEM system or log management systems: used to analyze logs and monitor the system status

ArcSight ESM'in Enterprise sürümüyle entegrasyon

Logstash'ten ArcSight ESM'in Enterprise sürümüne günlük iletimini yapılandırmak için, ArcSight tarafında Syslog Connector yapılandırılması ve ardından günlüklerin Logstash'ten konektör portuna iletilmesi önerilir. Konektörlerin daha ayrıntılı açıklaması için, lütfen resmi ArcSight SmartConnector dokümantasyonundan SmartConnector User Guide belgesini indirin.

Kullanılan kaynaklar¶

-

CentOS 7.8 üzerine kurulu, WEB URL'si

https://192.168.1.73:443olan ArcSight Logger 7.1 -

Debian 11.x (bullseye) üzerine kurulu ve

https://logstash.example.domain.comadresinden erişilebilir Logstash 7.7.0 -

EU cloud içindeki Wallarm Console'a Logstash entegrasyonunu yapılandırmak için yönetici erişimi

Wallarm Cloud IP addresses

To provide Wallarm Cloud access to your system, you may need a list of its public IP addresses:

ArcSight Logger ve Logstash servislerine ait bağlantılar örnek amaçlı verildiğinden yanıt vermezler.

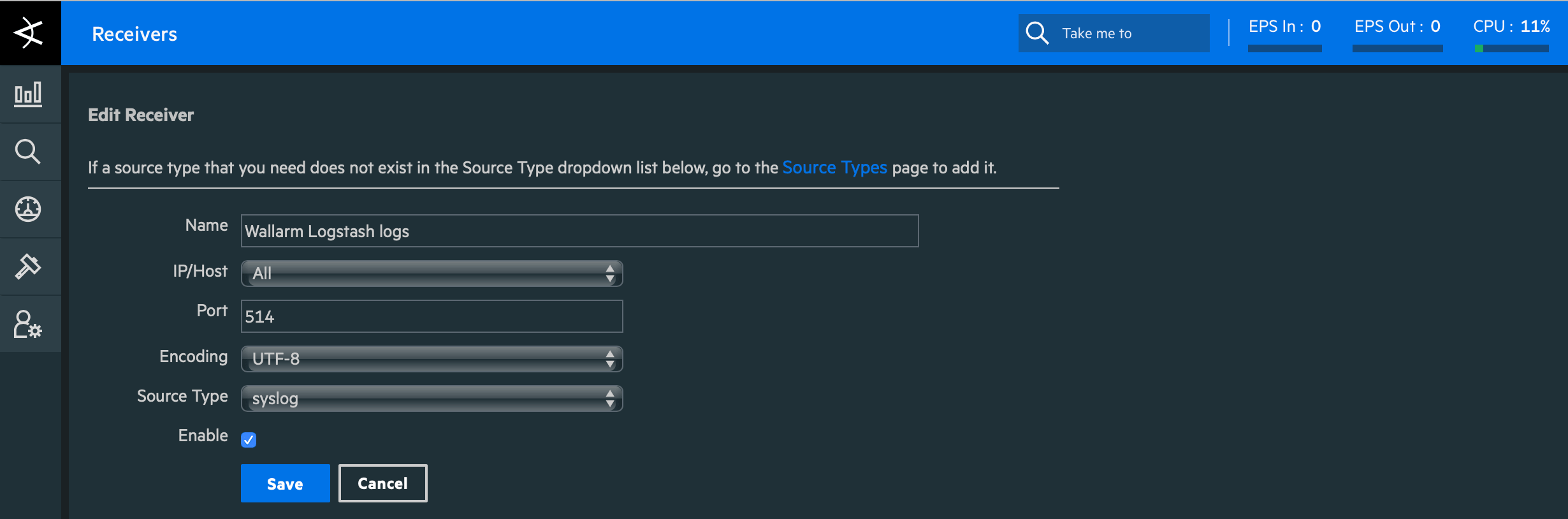

ArcSight Logger yapılandırması¶

ArcSight Logger'da Wallarm Logstash logs adlı günlük alıcısı aşağıdaki şekilde yapılandırılmıştır:

-

Günlükler UDP üzerinden alınır (

Type = UDP Receiver) -

Dinleme portu

514'tür -

Olaylar syslog ayrıştırıcısıyla ayrıştırılır

-

Diğer varsayılan ayarlar

Alıcı yapılandırmasına ilişkin daha ayrıntılı açıklama için, uygun sürümün Logger Installation Guide belgesini resmi ArcSight Logger dokümantasyonundan indirin.

Logstash yapılandırması¶

Wallarm günlükleri webhooks aracılığıyla Logstash ara veri toplayıcısına gönderdiğinden, Logstash yapılandırması aşağıdaki gereksinimleri karşılamalıdır:

-

POST veya PUT isteklerini kabul etmelidir

-

HTTPS isteklerini kabul etmelidir

-

Genel erişilebilir bir URL'ye sahip olmalıdır

-

Günlükleri ArcSight Logger'a iletmelidir; bu örnekte iletim için

syslogeklentisi kullanılır

Logstash, logstash-sample.conf dosyasında yapılandırılmıştır:

-

Gelen webhook işlemesi

inputbölümünde yapılandırılmıştır:- Trafik 5044 portuna yönlendirilir

- Logstash yalnızca HTTPS bağlantılarını kabul edecek şekilde yapılandırılmıştır

- Genel olarak güvenilen bir CA tarafından imzalanmış Logstash TLS sertifikası

/etc/server.crtdosyasında bulunur - TLS sertifikasına ait özel anahtar

/etc/server.keydosyasında bulunur

-

Günlüklerin ArcSight Logger'a iletilmesi ve günlük çıktısı

outputbölümünde yapılandırılmıştır:- Tüm olay günlükleri Logstash'ten ArcSight Logger'a

https://192.168.1.73:514IP adresine iletilir - Günlükler Logstash'ten ArcSight Logger'a Syslog standardına göre JSON formatında iletilir

- ArcSight Logger ile bağlantı UDP üzerinden kurulur

- Logstash günlükleri ayrıca komut satırına yazdırılır (kodun 15. satırı). Bu ayar, olayların Logstash üzerinden günlüğe kaydedildiğini doğrulamak için kullanılır

- Tüm olay günlükleri Logstash'ten ArcSight Logger'a

Yapılandırma dosyalarının daha ayrıntılı açıklaması resmi Logstash dokümantasyonunda mevcuttur.

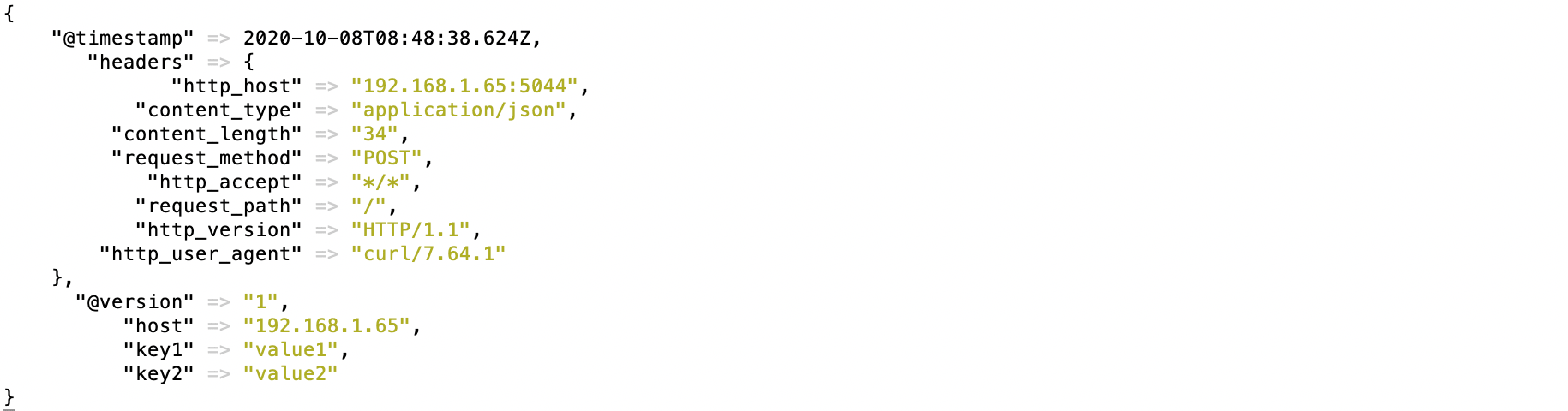

Logstash yapılandırmasının test edilmesi

Logstash günlüklerinin oluşturulduğunu ve ArcSight Logger'a iletildiğini kontrol etmek için Logstash'e bir POST isteği gönderilebilir.

İstek örneği:

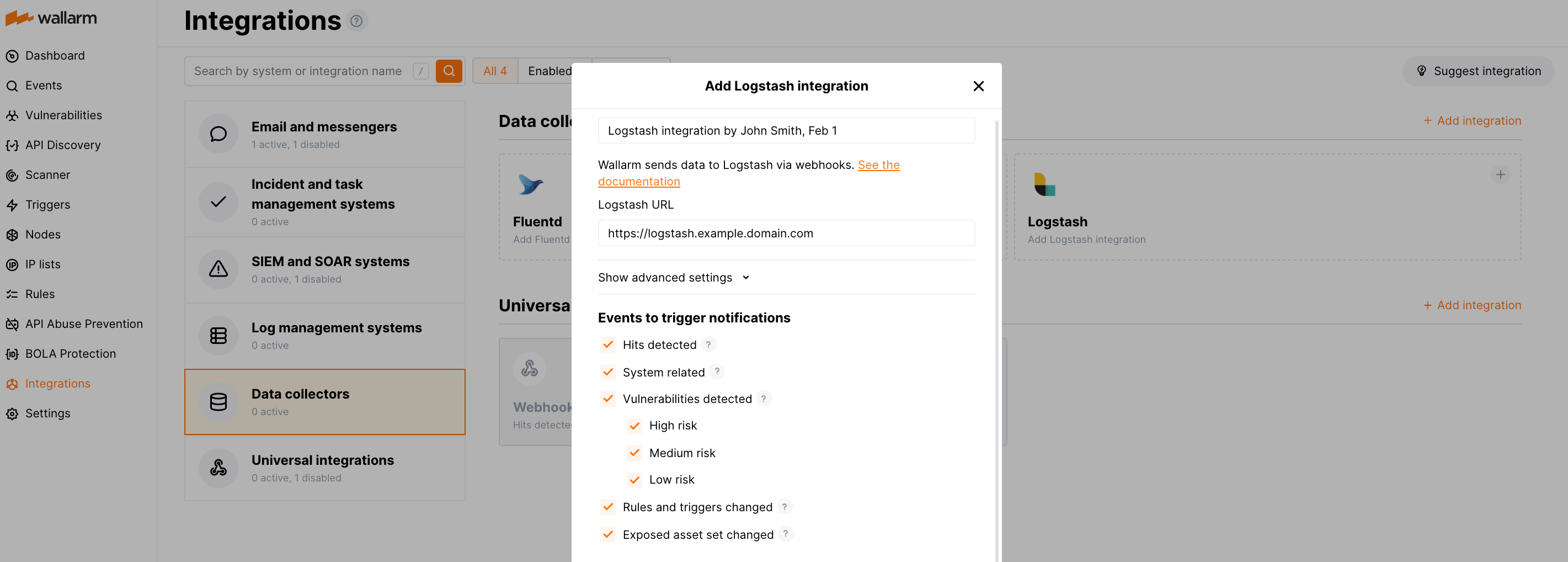

Logstash entegrasyonunun yapılandırılması¶

-

Webhooks are sent to

https://logstash.example.domain.com -

Webhooks are sent via POST requests

-

The webhook integration has default advanced settings

-

Webhooks sent to Webhook URLs are all available events: hits, system events, vulnerabilities, scope changes

Logstash entegrasyonunun yapılandırılması hakkında daha fazla bilgi

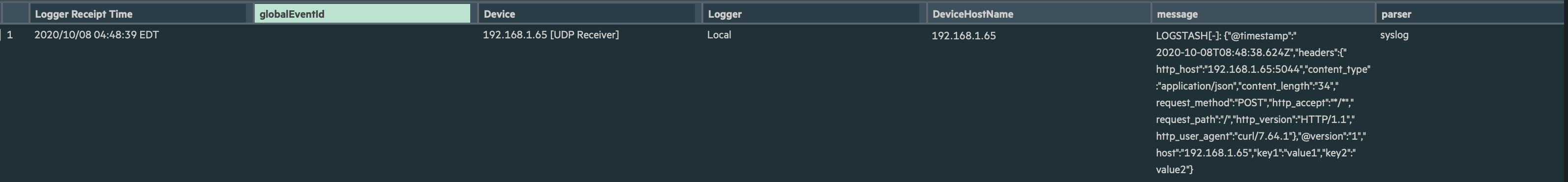

Örnek test¶

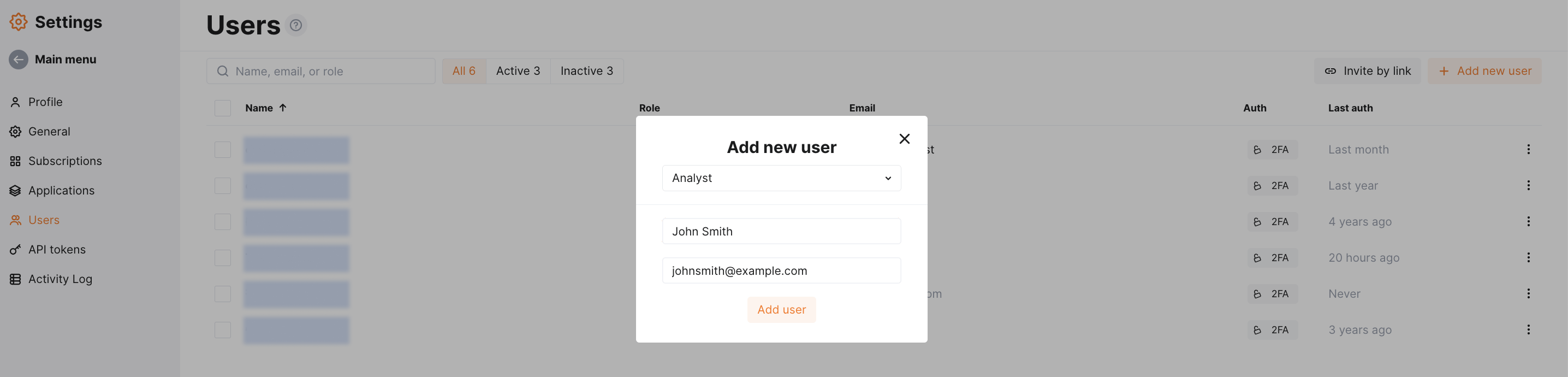

To test the configuration, a new user is added in Wallarm Console:

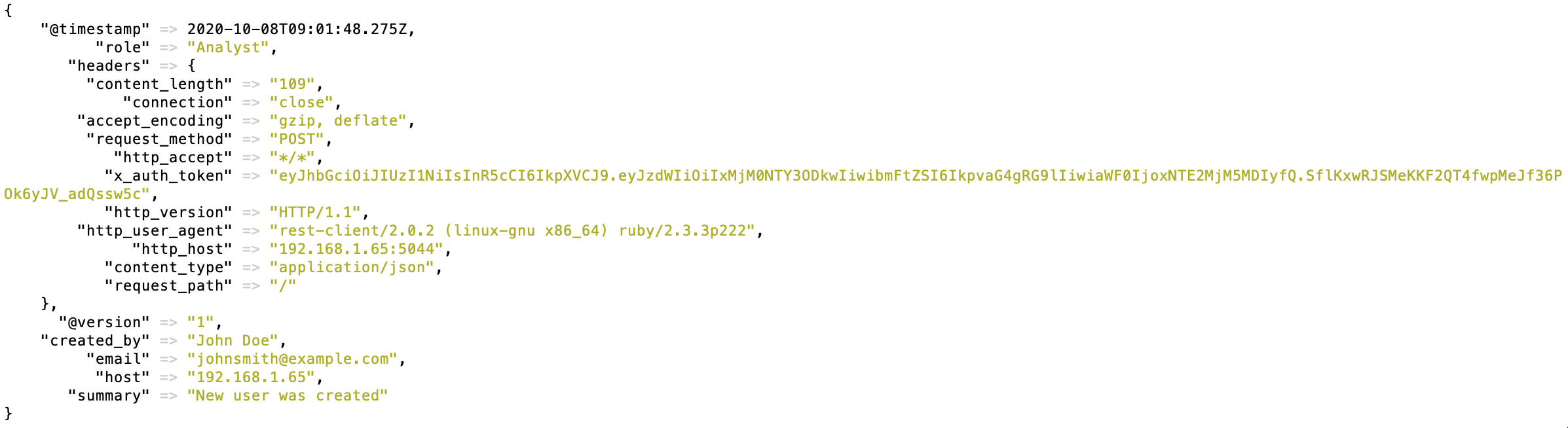

Logstash olayı aşağıdaki şekilde günlüğe kaydedecektir:

ArcSight Logger olaylarında aşağıdaki kayıt görüntülenecektir: