Microsoft Sentinel¶

Microsoft Azure Sentinel, Microsoft tarafından Azure bulut platformunun bir parçası olarak sunulan, kuruluşların tüm bulut ve şirket içi ortamları genelinde güvenlik tehditlerini ve olaylarını izlemelerine, tespit etmelerine, araştırmalarına ve yanıt vermelerine yardımcı olan bir çözümdür. Wallarm'ı Microsoft Sentinel'de olayları kaydedecek şekilde yapılandırabilirsiniz.

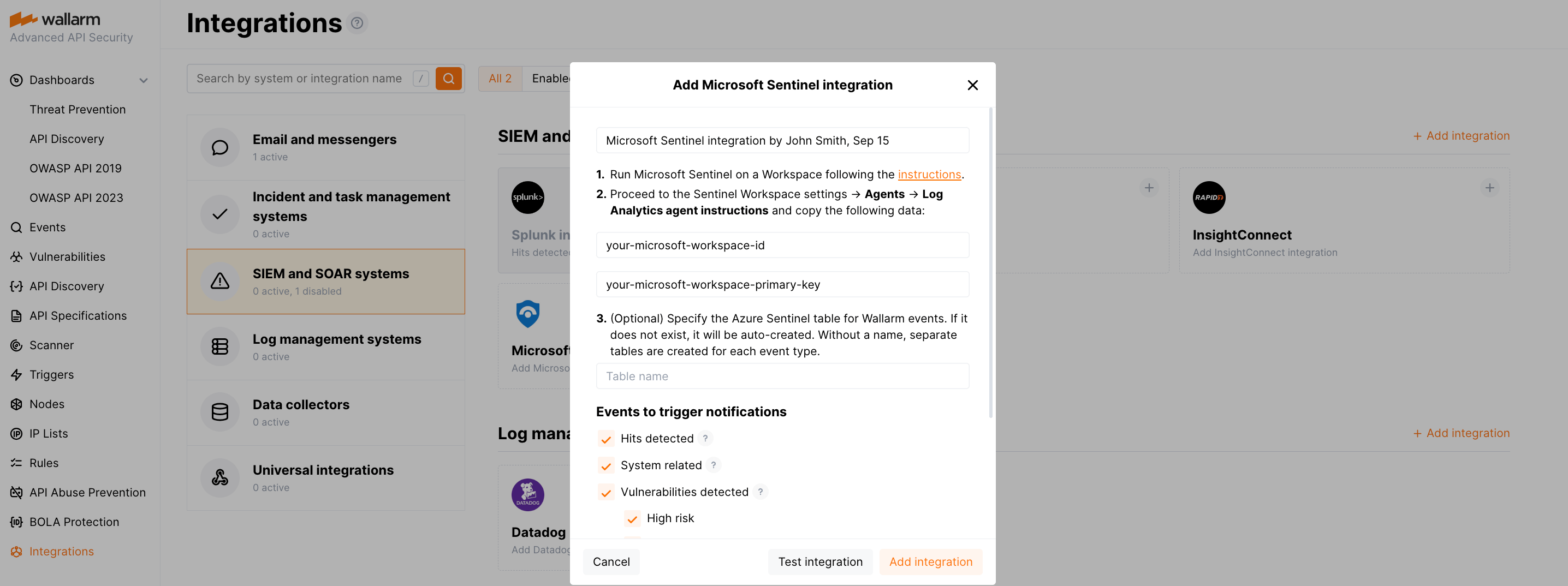

Entegrasyonun yapılandırılması¶

Microsoft UI'da:

-

Sentinel Workspace settings → Agents → Log Analytics agent instructions bölümüne gidin ve aşağıdaki verileri kopyalayın:

- Workspace ID

- Primary key

Wallarm Console UI'da:

-

Integrations bölümünü açın.

-

Microsoft Sentinel bloğuna tıklayın veya Add integration düğmesine tıklayıp Microsoft Sentinel seçin.

-

Bir integration adı girin.

-

Kopyaladığınız Workspace ID ve Primary key değerlerini yapıştırın.

-

İsteğe bağlı olarak, Wallarm olayları için Azure Sentinel tablosunu belirtin. Eğer yoksa otomatik olarak oluşturulacaktır.

İsim verilmezse, her olay türü için ayrı tablolar oluşturulur.

-

Bildirimleri tetikleyecek olay türlerini seçin.

Kullanılabilir olaylar hakkında ayrıntılar:

-

Hits detected except for:

- Experimental hits detected based on the custom regular expression. Non-experimental hits trigger notifications.

- Hits not saved in the sample.

Optionally include the

headersobject with hit headers in hit logs. If disabled, headers are not included in the logs. -

System related:

- User changes (newly created, deleted, role change)

- Integration changes (disabled, deleted)

- Application changes (newly created, deleted, name change)

- Errors during regular update of specifications used for rogue API detection or API specification enforcement

- Rules and triggers changed (creating, updating, or deleting the rule or trigger)

- Security issues detected by all methods, all or only for the selected risk levels:

- Critical risk

- High risk

- Medium risk

- Low risk

- Info risk

- On an hourly basis, you can get a notification with the number of requests processed during the previous hour

-

-

Yapılandırmanın doğruluğunu, Wallarm Cloud erişilebilirliğini ve bildirim biçimini kontrol etmek için Test integration'a tıklayın.

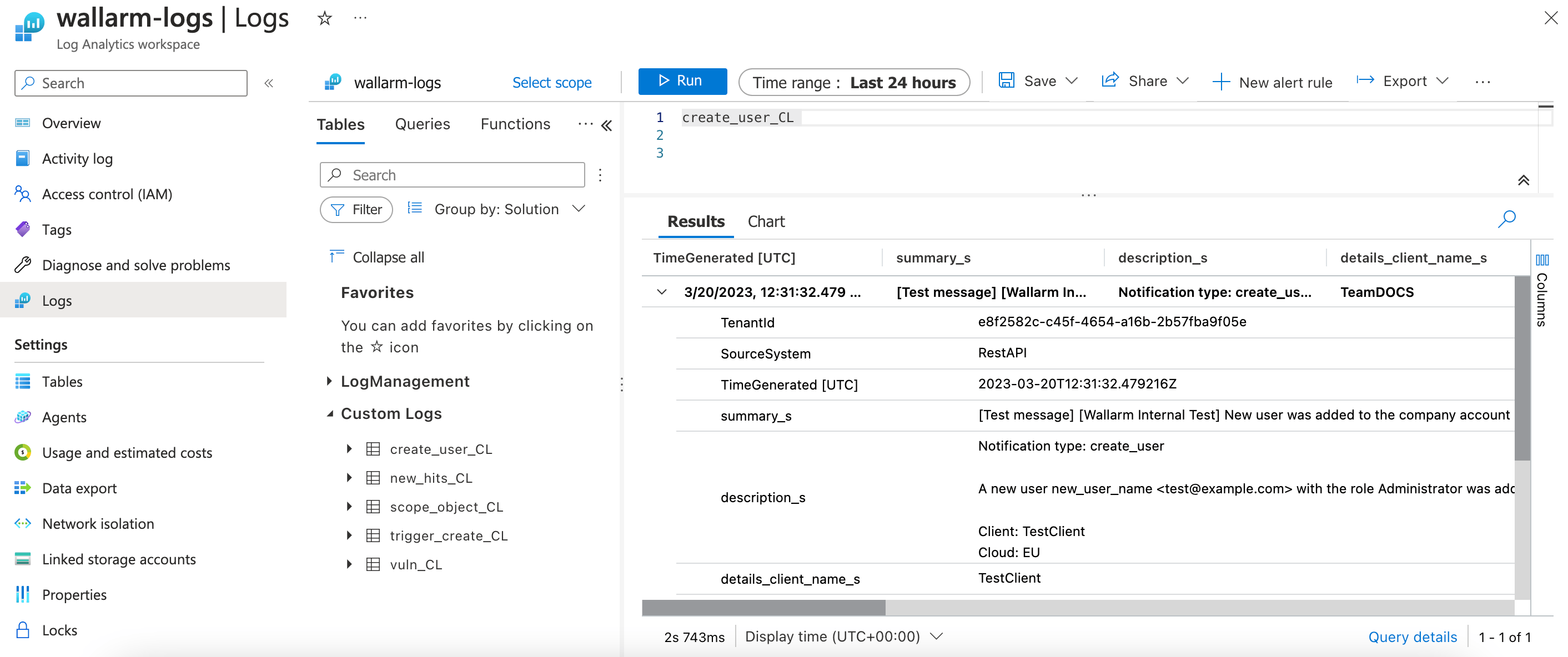

Wallarm loglarını Microsoft Workspace'inizde → Logs → Custom Logs altında bulabilirsiniz; örneğin test amaçlı

create_user_CLlogu Microsoft Sentinel'de aşağıdaki gibi görünür:Yeni workspaces için veri gönderiminde gecikme

Wallarm entegrasyonu için Sentinel üzerinde bir Workspace oluşturulduğunda tüm hizmetlerin çalışır duruma gelmesi 1 saate kadar sürebilir. Bu gecikme, entegrasyonun test edilmesi ve kullanımı sırasında hatalara yol açabilir. Tüm entegrasyon ayarları doğruysa ancak hatalar görünmeye devam ediyorsa, lütfen 1 saat sonra tekrar deneyin.

-

Add integration'a tıklayın.

Wallarm Cloud IP addresses

To provide Wallarm Cloud access to your system, you may need a list of its public IP addresses:

Wallarm günlük türleri¶

Genel olarak, Wallarm Sentinel'e aşağıdaki türlerde kayıtlar yazabilir:

| Olay | Sentinel log türü |

|---|---|

| Yeni hit | new_hits_CL |

| Şirket hesabında yeni user | create_user_CL |

| Şirket hesabından bir user silinmesi | delete_user_CL |

| User rolü güncellemesi | update_user_CL |

| Bir integration silinmesi | delete_integration_CL |

| Bir integration'ın devre dışı bırakılması | disable_integration_CL veya yanlış ayarlar nedeniyle devre dışı bırakıldıysa integration_broken_CL |

| Yeni application | create_application_CL |

| Bir application silinmesi | delete_application_CL |

| Application adının güncellenmesi | update_application_CL |

| Yüksek riskli yeni vulnerability | vuln_high_CL |

| Orta riskli yeni vulnerability | vuln_medium_CL |

| Düşük riskli yeni vulnerability | vuln_low_CL |

| Yeni rule | rule_create_CL |

| Bir rule silinmesi | rule_delete_CL |

| Mevcut bir rule'da değişiklikler | rule_update_CL |

| Yeni trigger | trigger_create_CL |

| Bir trigger silinmesi | trigger_delete_CL |

| Mevcut bir trigger'da değişiklikler | trigger_update_CL |

| API envanterinde değişiklikler (ilgili trigger etkinse) | api_structure_changed_CL |

| Saldırı sayısı eşik değeri aşıyor (ilgili trigger etkinse) | attacks_exceeded_CL |

| Yeni denylisted IP (ilgili trigger etkinse) | ip_blocked_CL |

Bir integration'ı devre dışı bırakma ve silme¶

You can delete or temporarily disable the integration. While deleting stops sending notificatioins and completely deletes all configuration, disabling just stops sending notifications which you can at any moment re-enable with the same settings.

If for the integration the System related events are selected to trigger notifications, Wallarm will notify about both of these actions.

Sistemin kullanılamaması ve hatalı integration parametreleri¶

Notifications to the system are sent via requests. If the system is unavailable or integration parameters are configured incorrectly, the error code is returned in the response to the request.

If the system responds to Wallarm request with any code other than 2xx, Wallarm resends the request with the interval until the 2xx code is received:

-

The first cycle intervals: 1, 3, 5, 10, 10 seconds

-

The second cycle intervals: 0, 1, 3, 5, 30 seconds

-

The third cycle intervals: 1, 1, 3, 5, 10, 30 minutes

If the percentage of unsuccessful requests reaches 60% in 12 hours, the integration is automatically disabled. If you receive system notifications, you will get a message about automatically disabled integration.