Sanal Yama¶

Uygulamanızın kodundaki kritik bir güvenlik açığını hızla gidermek veya gerekli güncellemeleri kurmak mümkün olmadığında, bu güvenlik açıklarının istismar edilmesine olanak tanıyabilecek uç noktalara yönelik tüm veya belirli istekleri engellemek için bir sanal yama oluşturabilirsiniz. Sanal yama, allowlisted IP’lerden gelenler hariç, monitoring and safe blocking modlarında bile istekleri engeller.

Wallarm, sanal yama oluşturmak için aşağıdaki kuralları sağlar:

-

Create a virtual patch kuralı - seçilen kısmında bilinen saldırı göstergelerinden (SQLi, SSTi, RCE vb.) birini içeren istekleri engelleyen bir sanal yama oluşturmanıza olanak tanır. Ayrıca, herhangi bir saldırı göstergesi olmadan belirli istekleri engellemek için Any request seçeneğini belirleyebilirsiniz.

-

Virtual patch seçeneği işaretli Create regexp-based attack indicator kuralı - düzenli ifadelerle tanımladığınız kendi saldırı göstergelerinizi veya kendi engelleme nedeninizi (bkz. örnek) içeren istekleri engelleyen bir sanal yama oluşturmanıza olanak tanır. Düzenli ifadeye dayalı kuralla çalışma ayrıntıları burada açıklanmaktadır.

Kuralın oluşturulması ve uygulanması¶

-

Proceed to Wallarm Console:

- Rules → Add rule or your branch → Add rule.

- Attacks / Incidents → attack/incident → hit → Rule.

- API Discovery (if enabled) → your endpoint → Create rule.

-

Mitigation controls öğesini seçin →

- Virtual patch veya

- Custom attack detector (Virtual patch seçeneği ile - ayrıntılar)

-

If request is alanında, kuralın uygulanacağı kapsamı tanımlayın.

-

Genel Create a virtual patch kuralı için, tüm isteklerin mi yoksa yalnızca belirli saldırı göstergeleri içerenlerin mi engelleneceğini ayarlayın (Any request vs. Selected).

-

In this part of request bölümünde, kuralı uygulamak istediğiniz istek noktalarını belirtin. Wallarm, seçilen istek parametreleri için aynı değerlere sahip istekleri kısıtlayacaktır.

Kullanılabilir tüm noktalar burada açıklanmıştır; özel kullanım durumunuza uyanları seçebilirsiniz.

-

Kuralın derlenip filtreleme düğümüne yüklenmesinin tamamlanmasını bekleyin.

Kural örnekleri¶

Seçili uç nokta için belirli isteklerin engellenmesi¶

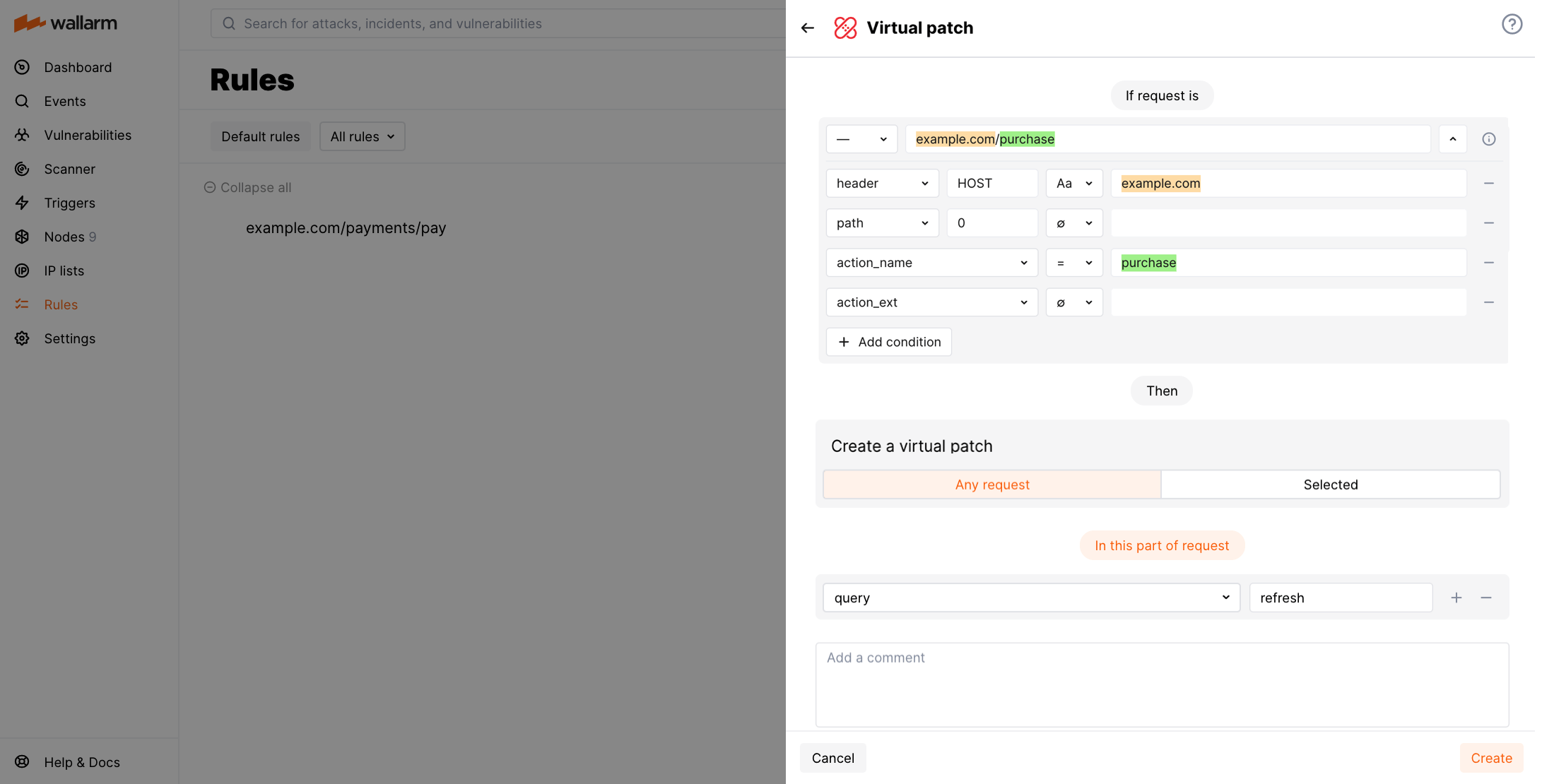

Diyelim ki uygulamanızın example.com/purchase uç noktasından erişilen çevrimiçi satın alma bölümü, refresh sorgu dizesi parametresi işlendiğinde çöküyor. Hata düzeltilene kadar, çöküşe yol açan istekleri engellemeniz gerekiyor.

Bunu yapmak için, ekran görüntüsünde gösterildiği gibi Create a virtual patch kuralını ayarlayın:

Keşfedilmiş ancak henüz düzeltilmemiş güvenlik açığının istismar girişimlerinin engellenmesi¶

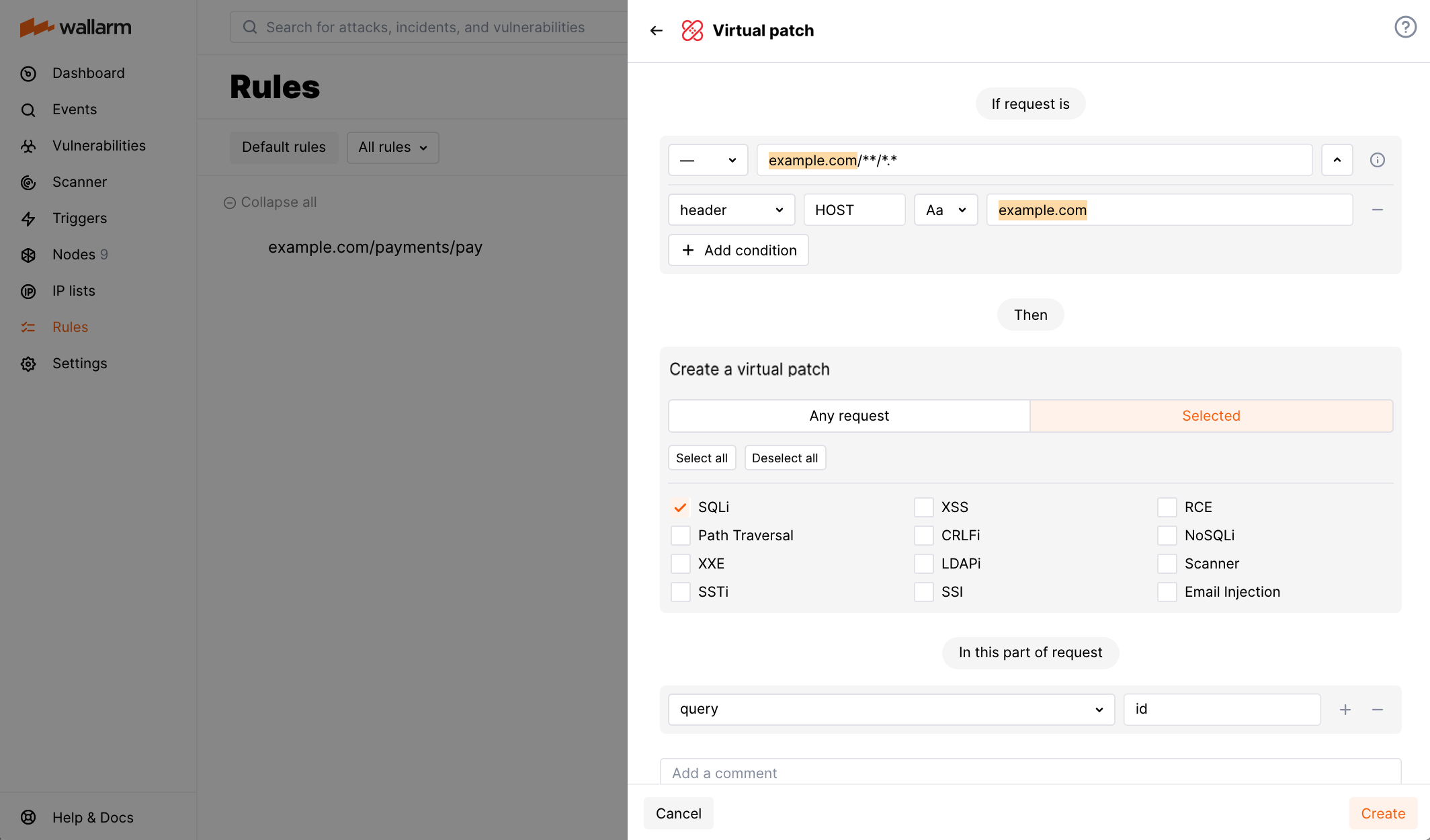

Diyelim ki example.com alan adından erişilen uygulamanızda keşfedilmiş ancak henüz giderilmemiş bir güvenlik açığı var: uygulamanın id parametresi SQL injection saldırılarına karşı zafiyet içeriyor. Bu sırada Wallarm filtreleme düğümü monitoring mode olarak ayarlanmış olsa da, güvenlik açığının istismar girişimlerini derhal engellemeniz gerekiyor.

Bunu yapmak için, ekran görüntüsünde gösterildiği gibi Create a virtual patch kuralını ayarlayın:

Hatalı X-AUTHENTICATION başlığına sahip tüm isteklerin engellenmesi¶

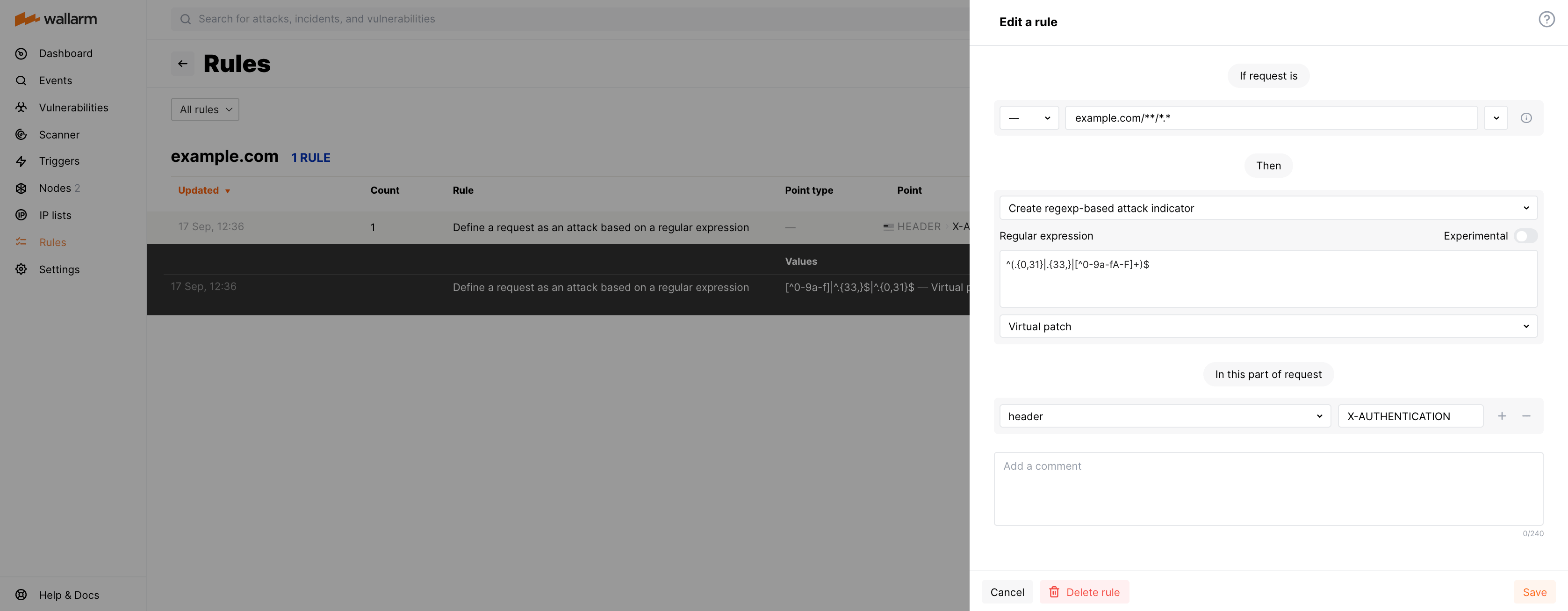

Let us say your application accessible at the example.com domain uses the X-AUTHENTICATION header in 32 hex symbols format for user authentication and you want to reject incorrect format tokens.

To do so, set the Create regexp-based attack indicator rule and set it to Virtual patch as displayed on the screenshot, including:

-

Regular expression:

^(.{0,31}|.{33,}|[^0-9a-fA-F]+)$ -

Request part:

header-X-AUTHENTICATION

Sanal yamalar için API çağrıları¶

Sanal yamalar oluşturmak için Wallarm API’sini doğrudan çağırabilirsiniz. Örnekleri inceleyin: