IP'ye göre filtreleme¶

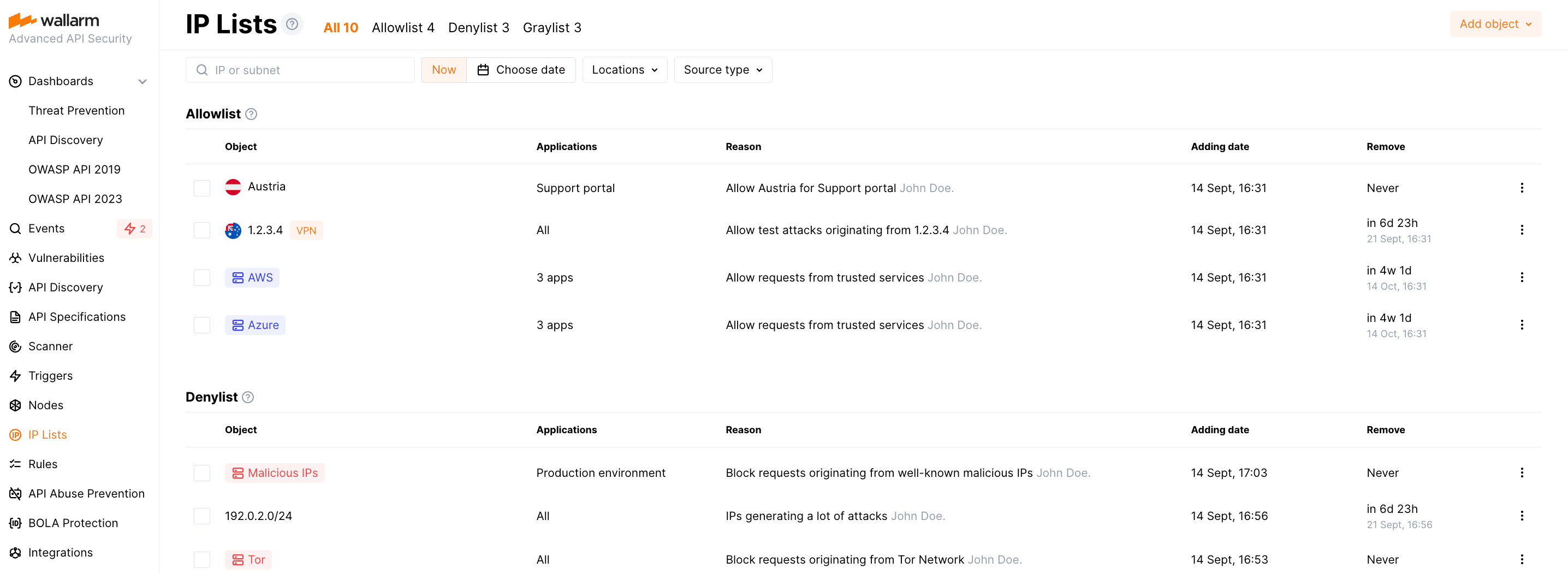

Wallarm Console'un IP lists bölümünde, IP adreslerini, coğrafi konumları, veri merkezlerini veya source types'ları allowlisting, denylisting ve graylisting uygulayarak uygulamalarınıza erişimi kontrol edebilirsiniz.

-

Allowlist, Wallarm korumasını atlayan ve uygulamalarınıza herhangi bir kontrol olmadan erişen güvenilir kaynaklar listesidir.

-

Denylist, uygulamalarınıza erişemeyen kaynaklar listesidir - bunlardan gelen tüm istekler engellenecektir.

-

Graylist, yalnızca Safe blocking filtration mode modunda şu şekilde düğüm tarafından işlenen şüpheli kaynaklar listesidir: graylist'teki IP kötü amaçlı istekler gönderirse, düğüm bu istekleri engellerken meşru istekleri izin verir; diğer IP'lerden gelen istekler ise asla engellenmez, ancak kötü amaçlı olanlar tespit edilir ve Attacks bölümünde

Monitoringdurumuyla görüntülenir.Graylist'teki IP'lerden gelen kötü amaçlı istekler aşağıdaki saldırı türlerinin belirtilerini içeren isteklere karşılık gelir:

Allowlist, denylist ve graylist birlikte nasıl çalışır¶

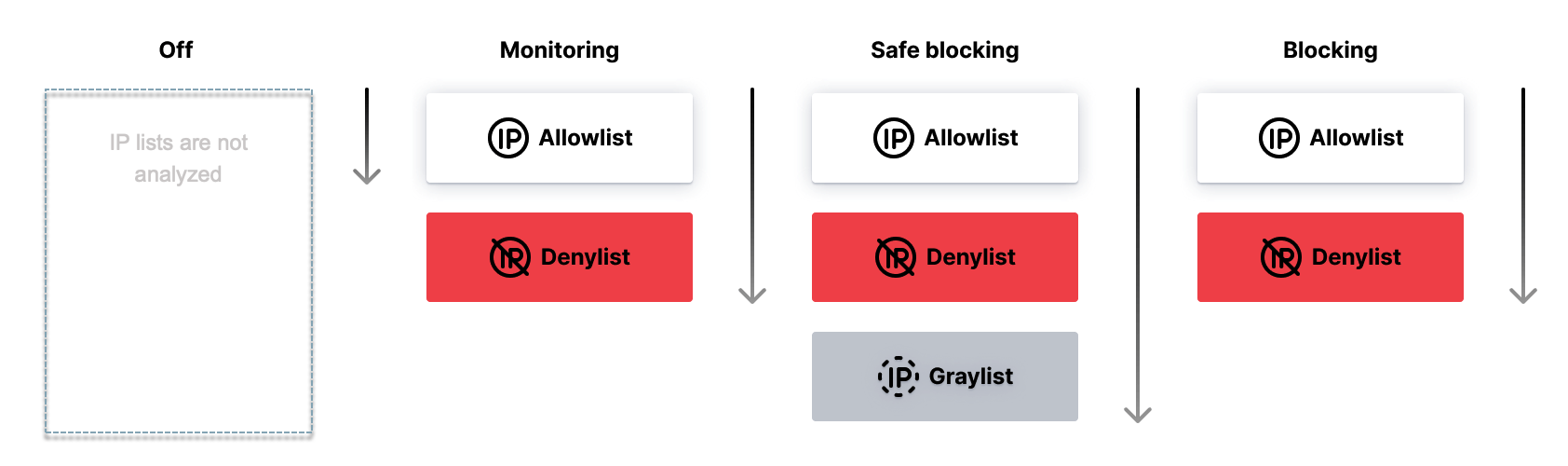

Filtreleme düğümü, IP listelerini analiz etmek için seçilen çalışma mode'una göre farklı yaklaşımlar kullanır. Bazı modlarda allowlists, denylists ve graylists olmak üzere üç tür IP listesinin tamamını değerlendirir. Ancak, diğer modlarda yalnızca belirli IP listelerine odaklanır.

Aşağıda sunulan görsel, her çalışma modunda IP listelerinin önceliklerini ve kombinasyonlarını görsel olarak temsil ederek hangi listelerin dikkate alındığını vurgular:

Bunun anlamı şudur:

-

Herhangi bir modda, IP önceki listede bulunursa, bir sonraki dikkate alınmaz.

-

Graylist yalnızca

Safe blockingmodunda dikkate alınır.

İstisnalar

Eğer wallarm_acl_access_phase off ise, Wallarm düğümü Monitoring modunda denylist'teki IP'lerden gelen istekleri engellemez.

IP listelerini yapılandırma¶

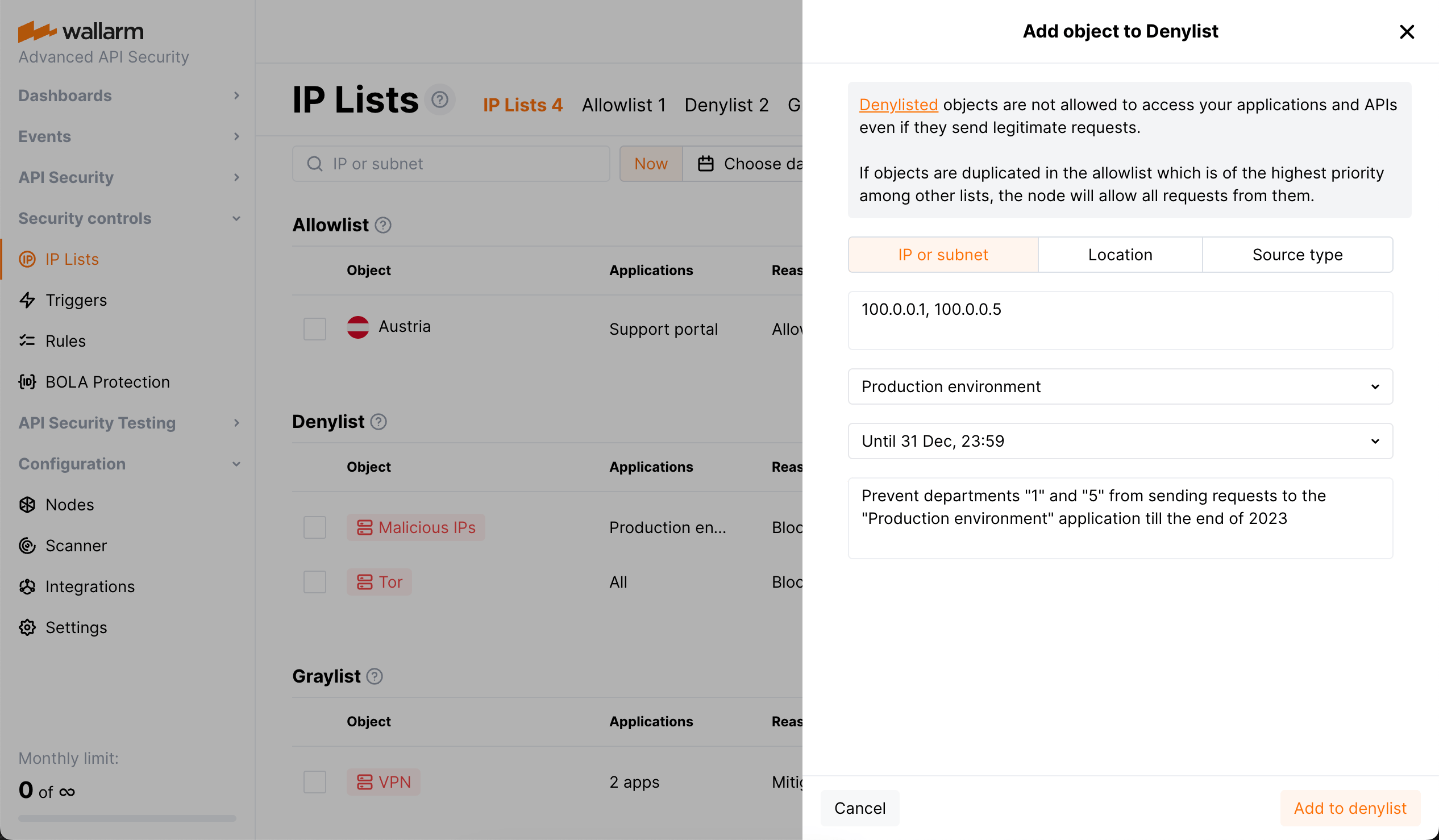

Adımlar:

-

Amacınıza bağlı olarak hangi listeyi kullanacağınıza karar verin.

-

Hangi nesnenin ekleneceğini seçin: IP, alt ağ, konum, source type.

-

Nesnenin listede kalacağı süreyi seçin (genellikle sonsuza kadar değildir).

-

Hedef uygulamaya göre sınırlandırın (tüm istekler değil, yalnızca belirli uygulamayı hedefleyenler).

Nesne seçin¶

Herhangi bir IP listesine aşağıdakileri eklemek için Add object kullanın:

-

IP veya alt ağ - desteklenen maksimum alt ağ maskesi IPv6 adresleri için

/32, IPv4 adresleri için/12'dir. -

Bu ülke veya bölgede kayıtlı tüm IP adreslerini eklemek için Konum (ülke veya bölge)

-

Bu türe ait tüm IP adreslerini eklemek için Source type. Mevcut türler:

- Search Engines

- Datacenters (AWS, GCP, Oracle, etc.)

- Anonymous sources (Tor, Proxy, VPN)

- Malicious IPs

IP listelerinin otomatik doldurulması

Nesneleri manuel eklemeye ek olarak, tercih edilen otomatik liste doldurmayı kullanabileceğinizi unutmayın.

Listede kalma süresini seçin¶

Bir nesneyi listeye eklerken, ne kadar süreyle ekleneceğini belirtirsiniz. Minimum süre 5 dakika, varsayılan 1 saat, maksimum ise sonsuzdur. Süre dolduğunda nesne listeden otomatik olarak silinir.

Belirtilen süreyi daha sonra istediğiniz anda değiştirebilirsiniz - bunu yapmak için nesnenin menüsünde Change time period'a tıklayın ve ayarlamaları yapın.

Bu süreyi ayarlamak, nesneleri manuel ekleme ve silme ile birlikte, IP listelerinin zamanla değişmesine yol açar. Tüm listelerin geçmiş durumlarını görüntüleyebilirsiniz.

Hedef Applications ile sınırlandırma¶

Bir nesneyi listeye eklerken, varsayılan olarak listelenen IP'den gelen tüm istekler işlenir. Ancak bunu hedef applications ile sınırlayabilirsiniz: bir veya birkaç application seçin ve yalnızca listelenen IP'den bu applications'a yönelik istekler işlenecektir.

Kötü amaçlı IP beslemeleri¶

Malicious IPs source type'ını IP listelerinden birine eklerken, bunun herkese açık kaynaklarda belirtilen ve uzman analiziyle doğrulanmış, kötü amaçlı etkinlikle iyi bilinen tüm IP adreslerini içereceğini dikkate alın. Bu verileri aşağıdaki kaynakların bir kombinasyonundan çekiyoruz:

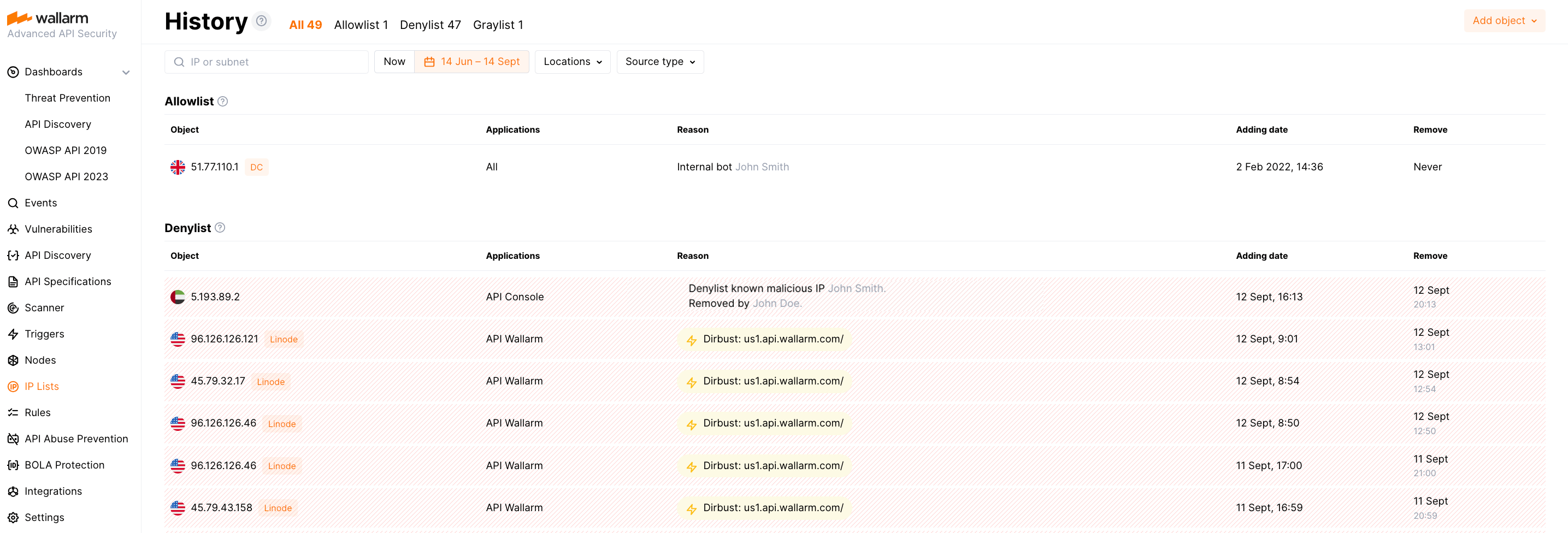

IP listesi geçmişi¶

IP listelerinin yalnızca mevcut durumu değil, aynı zamanda geçmişteki durumları da vardır ve bunlar farklı olabilir. IP listesi içeriğini incelemek için belirli tarihleri seçin; sistem, ekleme zamanı ve yönteminin (manuel veya otomatik) ayrıntılı olarak yer aldığı bir History döndürecektir. Rapor ayrıca değişikliklerden sorumlu kişilere ve her eklemenin nedenlerine ilişkin verileri de sunar. Bu tür içgörüler, uyumluluk ve raporlama için bir denetim izi sağlamaya yardımcı olur.

Listenin mevcut durumunu almak için Now sekmesine geri dönerek, listede şu anda yer alan nesneleri görüntüleyebilirsiniz.

Otomatik listeleme¶

Wallarm'ın şüpheli trafik üreten IP adreslerini otomatik olarak denylist'e veya graylist'e almasını etkinleştirebilirsiniz. Bu, şu durumlar için yapılabilir:

Şunu unutmayın: Otomatik olarak listeye alınmış bir IP'yi manuel olarak silerseniz, yeni kötü amaçlı etkinlik tespit edilirse tekrar otomatik olarak eklenecektir ancak:

-

Önceki sürenin yarısından önce değil

Örneğin, bir IP adresi üzerinden gelen bir BOLA saldırısı nedeniyle otomatik olarak 4 saatliğine denylist'e alındıysa ve siz onu denylist'ten silerseniz, saldırılar olsa bile sonraki 2 saat içinde tekrar eklenmez.

-

API Abuse Prevention için - derhal

Denylist'teki IP'lerden gelen istekler¶

Bir IP denylist'te olsa bile, ondan gelen sonraki istekler hakkında bilgi sahibi olmak iyidir. Bu, IP'nin davranışının hassas analizini yapmayı sağlar. Wallarm, denylist'teki kaynak IP'lerden engellenen isteklere ilişkin istatistikleri toplar ve gösterir.

Özellik kullanılabilirliği

Özellik, NGINX tabanlı düğümler için düğüm sürüm 4.8'den itibaren mevcuttur. Bunu wallarm_acl_export_enable yönergesiyle kontrol edebilirsiniz.

Bu bilgiler şunlar için kullanılabilir:

-

Manuel olarak denylist'e alınan IP'ler

-

Şu mekanizmalar tarafından otomatik olarak denylist'e alınan IP'ler:

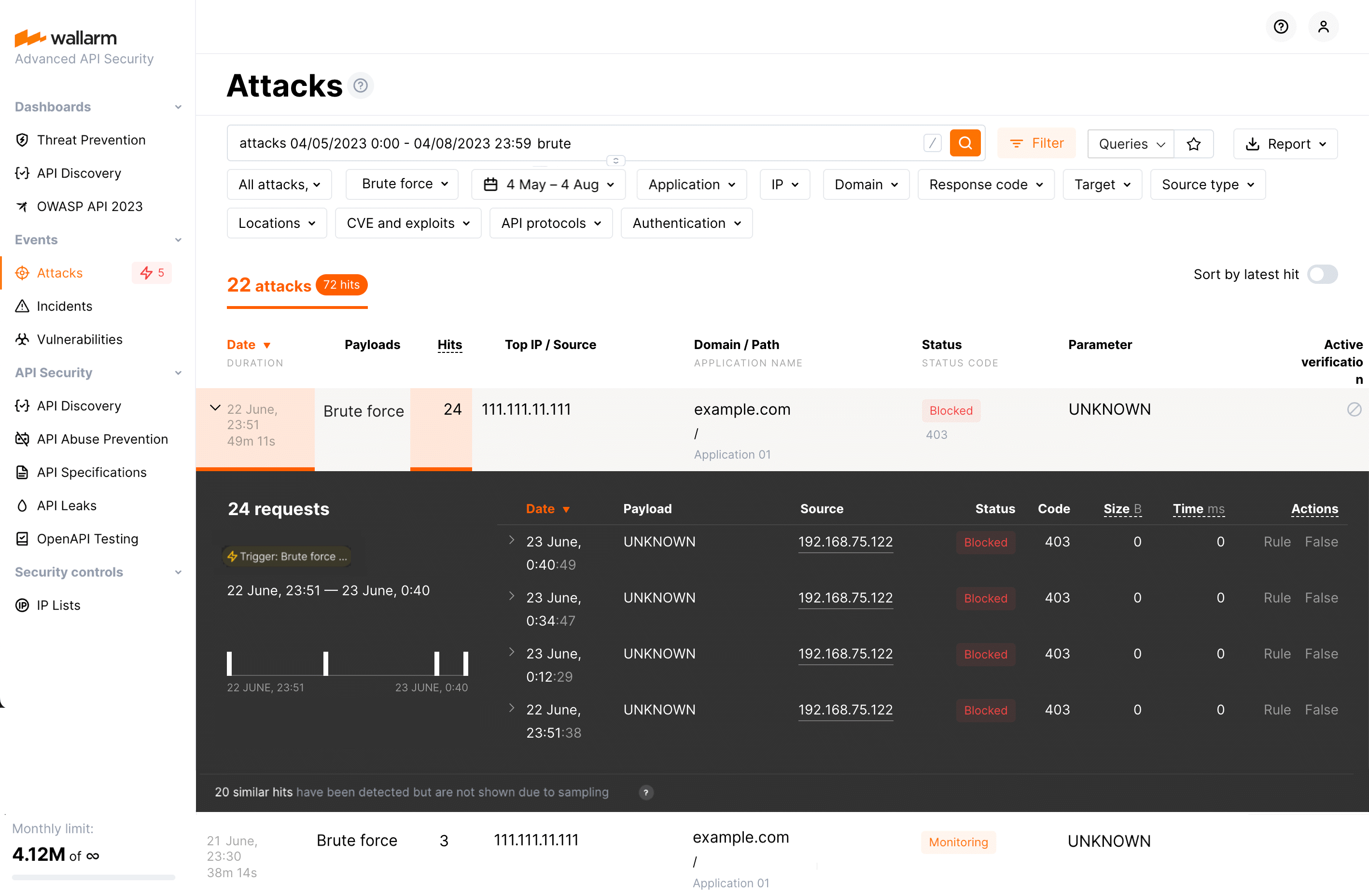

Listelenen davranışsal saldırılar yalnızca belirli istatistikler biriktirildikten sonra tespit edilebilir; gerekli miktar ilgili tetikleyici eşiklerine bağlıdır. Bu nedenle ilk aşamada, denylist'e alınmadan önce, Wallarm bu bilgiyi toplar ancak tüm istekler iletilir ve Monitoring durumuyla saldırılar olarak görüntülenir.

Tetikleyici eşikleri aşıldığında, Wallarm IP'yi denylist'e ekler ve sonraki istekleri engeller. Bu IP'den gelen Blocked istekleri Attacks listesinde görürsünüz. Bu, manuel olarak denylist'e alınan IP'ler için de geçerlidir.

Denylist'teki IP'lerden gelen istekleri bulmak için search tags of filters kullanın: otomatik listelemeler için API abuse related, brute, dirbust, bola, multiple_payloads, manuel olanlar için blocked_source.

Search/filters'ın, her saldırı türü için hem Monitoring durumundaki saldırıları hem de - bilgi gönderimi etkinse - Blocked durumundakileri göstereceğini unutmayın. Manuel olarak denylist'e alınan IP'ler için Monitoring durumunda bir saldırı hiç oluşmaz.

Blocked durumundaki saldırılar arasında, denylist'e alınma nedenine geçmek için etiketleri kullanın - BOLA ayarları, API Abuse Prevention, trigger veya denylist'teki ilgili kayıt.

Denylist'e alınan IP'ler için bildirim alma¶

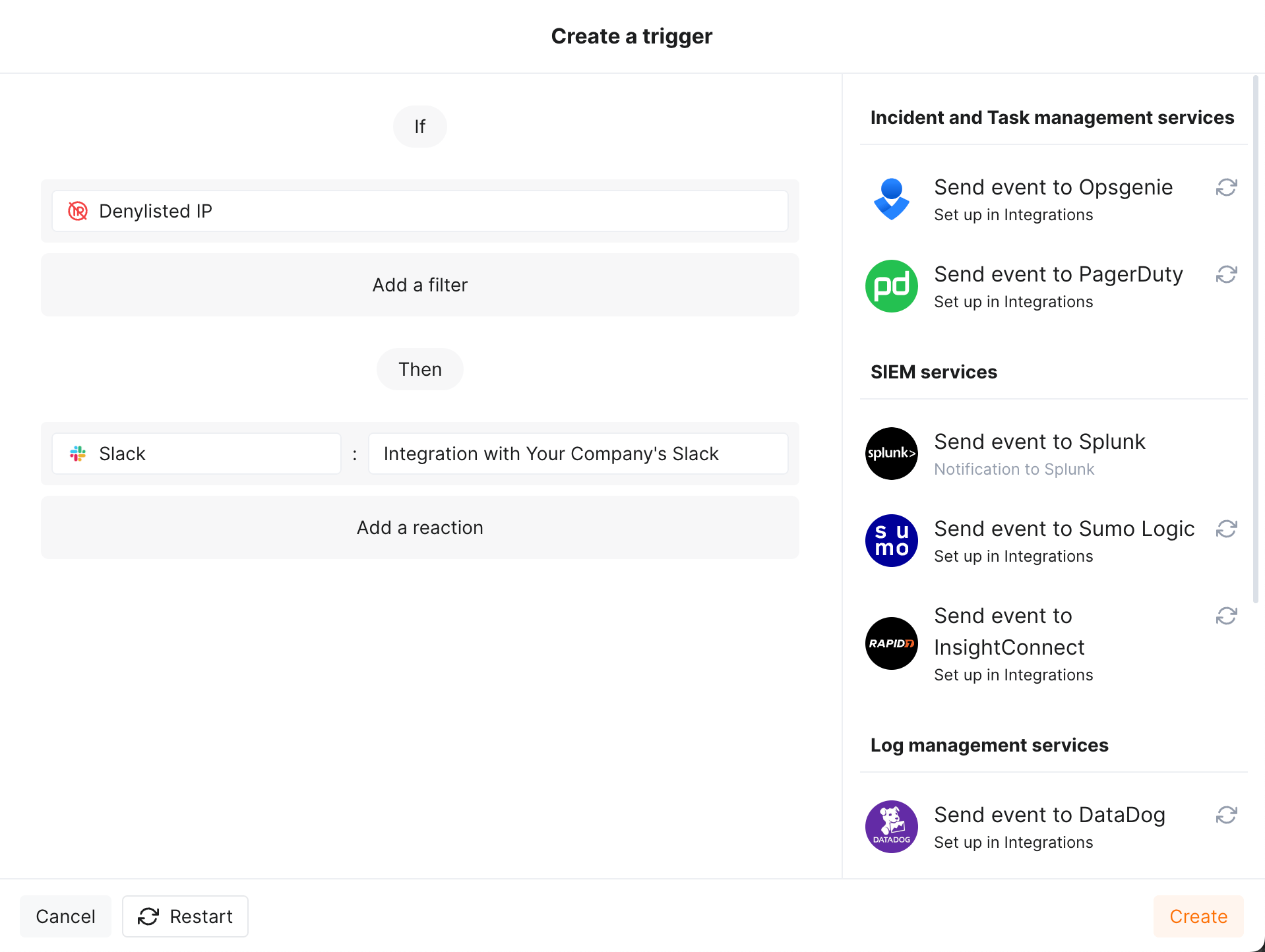

Her gün kullandığınız mesajlaşma veya SIEM sistemleri üzerinden yeni denylist'e alınan IP'ler hakkında bildirimler alabilirsiniz. Bildirimleri etkinleştirmek için, Triggers bölümünde Denylisted IP koşuluna sahip bir veya birkaç trigger yapılandırın, örneğin:

Trigger'ı test etmek için:

-

Wallarm Console → Integrations bölümüne US veya EU cloud'unda gidin ve Slack ile entegrasyonu yapılandırın.

-

Triggers içinde, yukarıda gösterildiği gibi bir trigger oluşturun.

-

IP Lists → Denylist'e gidin ve

1.1.1.1IP'sini "It is a malicious bot" nedeni ile ekleyin. -

Slack kanalınızdaki şu gibi mesajları kontrol edin:

[wallarm] Yeni bir IP adresi denylist'e alındı Notification type: ip_blocked IP address 1.1.1.1, "It is a malicious bot" nedeniyle 2024-01-19 15:02:16 +0300 tarihine kadar denylist'e alındı. Denylist'e alınan IP adreslerini Wallarm Console'un "IP lists → Denylist" bölümünde inceleyebilirsiniz. Bu bildirim "Notify about new denylisted IPs" trigger'ı tarafından tetiklendi. IP, application default için engellendi. Client: Your Company Cloud: EU

Yük dengeleyiciler ve CDN'lerin arkasındaki düğümlerin IP listeleriyle çalışacak şekilde yapılandırılması¶

Wallarm düğümü bir yük dengeleyici veya CDN'in arkasında bulunuyorsa, son kullanıcı IP adreslerini doğru şekilde raporlamak için Wallarm düğümünüzü yapılandırdığınızdan emin olun:

-

NGINX tabanlı Wallarm düğümleri için talimatlar (AWS / GCP imajları ve Docker düğüm konteyneri dahil)

-

Wallarm Kubernetes Ingress controller olarak dağıtılan filtreleme düğümleri için talimatlar

API üzerinden listeleri yönetme¶

Herhangi bir IP listesinin içeriğini alabilir, nesnelerle doldurabilir ve doğrudan Wallarm API'yi arayarak nesneleri listeden silebilirsiniz.