Olay Analizi¶

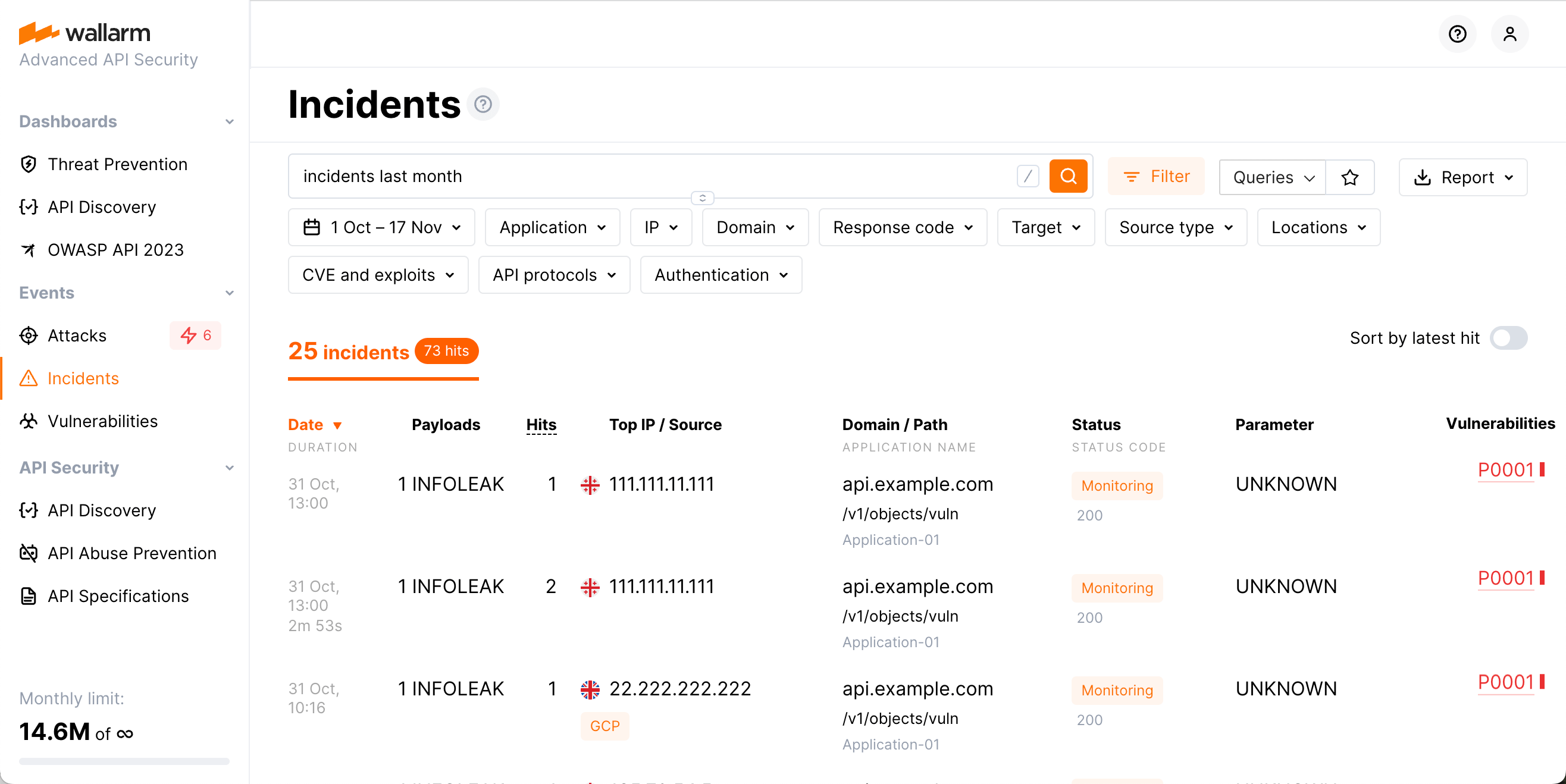

Wallarm Console içinde, tespit edilen olayları Incidents bölümünde analiz edebilirsiniz. Gerekli verileri bulmak için, burada açıklandığı şekilde arama alanını kullanın veya gerekli arama filtrelerini manuel olarak ayarlayın.

Olayları kontrol etme¶

-

Date: Kötü amaçlı isteğin tarih ve saati.

- Aynı türden birkaç istek kısa aralıklarla tespit edildiyse, tarih altında saldırı süresi görüntülenir. Süre, belirtilen zaman aralığında belirli bir türdeki ilk istek ile aynı türdeki son istek arasındaki zaman periyodudur.

- Saldırı şu anda gerçekleşiyorsa, uygun bir etiket görüntülenir.

-

Payloads: Saldırı türü ve benzersiz kötü amaçlı payload sayısı.

-

Hits: Belirtilen zaman dilimindeki saldırıdaki hit (istek) sayısı.

-

Top IP / Source: Kötü amaçlı isteklerin kaynaklandığı IP adresi. Kötü amaçlı istekler birden fazla IP adresinden geliyorsa, arayüz en fazla isteğin geldiği IP adresini gösterir. IP adresi için ayrıca aşağıdaki veriler görüntülenir:

- Belirtilen zaman aralığında aynı saldırı kapsamındaki isteklerin kaynaklandığı toplam IP adresi sayısı.

- IP adresinin kayıtlı olduğu ülke/bölge (IP2Location veya benzeri veritabanlarında bulunduysa)

- Kaynak türü; ör. Public proxy, Web proxy, Tor ya da IP'nin kayıtlı olduğu bulut platformu vb. (IP2Location veya benzeri veritabanlarında bulunduysa)

- IP adresi kötü amaçlı etkinliklerle biliniyorsa, Malicious IPs etiketi görünür. Bu, kamuya açık kayıtlar ve uzman doğrulamaları temel alınarak belirlenir

-

Domain / Path: İsteğin hedeflediği alan adı, yol ve uygulama kimliği (ID).

-

Status: Saldırı engelleme durumu (trafik filtreleme modu değerine bağlıdır):

- Blocked: saldırıdaki tüm hit'ler filtreleme düğümü tarafından engellendi.

- Partially blocked: saldırıdaki bazı hit'ler engellendi, diğerleri yalnızca kaydedildi.

- Monitoring: saldırıdaki tüm hit'ler kaydedildi ancak engellenmedi.

-

Parameter: Kötü amaçlı isteğin parametreleri ve isteğe uygulanan ayrıştırıcılar etiketleri

-

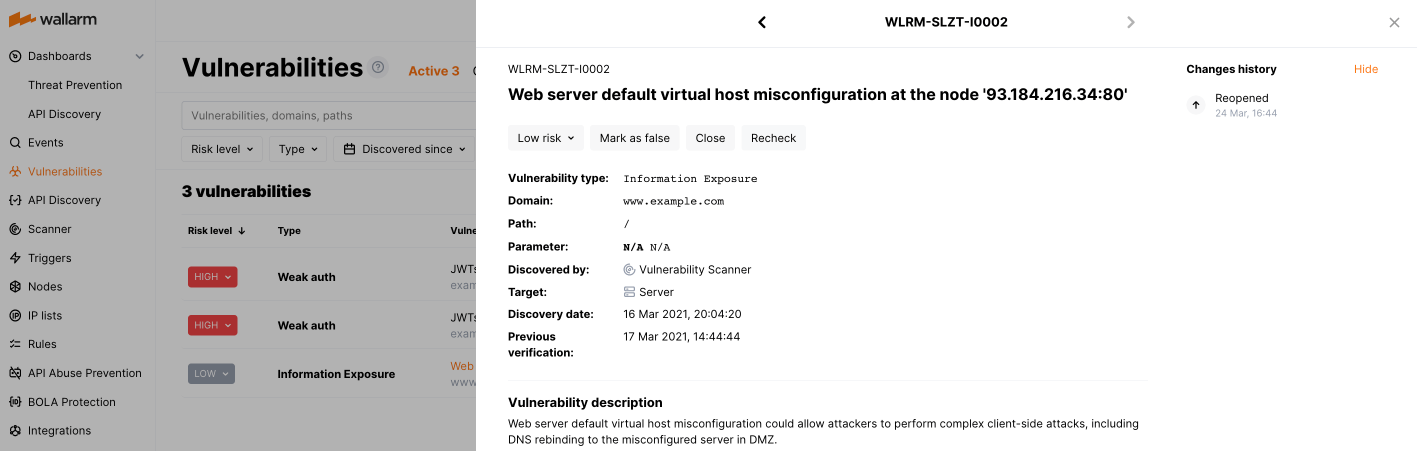

Vulnerabilities: Olayın istismar ettiği güvenlik açığı. Güvenlik açığına tıklamak, ayrıntılı açıklamasına ve nasıl düzeltileceğine ilişkin talimatlara götürür.

Olayları son isteğin zamanına göre sıralamak için, Sort by latest hit anahtarını kullanabilirsiniz.

Tehdit aktörü faaliyetlerinin tam bağlamı¶

Once the malicious request is detected by Wallarm and displayed in the Attacks or Incidents section as the part of some attack, you have an ability to know the full context of this request: to which user session it belongs and what the full sequence of requests in this session is. This allows investigating all activity of the threat actor to understand attack vectors and what resources can be compromised.

To perform this analysis, in Wallarm Console → Attacks or Incidents, access the attack, and then specific request details. In request details, click Explore in API Sessions. Wallarm will open the API Session section filtered: the session, the initial request belongs to is displayed, only the initial request is displayed within this session.

Remove the filter by request ID to see all other requests in the session: now you have the full picture of what was going on within the session the malicious request belongs to.

Olaylara yanıt verme¶

Olaylar, doğrulanmış bir güvenlik açığını hedef alan saldırılardır.

Incidents bölümünde bir olay göründüğünde:

-

İsteğe bağlı olarak (önerilir), olayın kötü amaçlı isteklerinin tam bağlamını araştırın: hangi kullanıcı oturumuna ait olduklarını ve bu oturumdaki isteklerin tam sıralamasını.

Bu, tehdit aktörünün tüm etkinliğini ve mantığını görmenizi, saldırı vektörlerini ve hangi kaynakların tehlikeye atılabileceğini anlamanızı sağlar.

-

Vulnerabilities sütunundaki bağlantıyı takip ederek, bu güvenlik açığının nasıl düzeltileceğine ilişkin talimatlar ve ilgili olaylar listesi de dahil olmak üzere ayrıntılı güvenlik açığı bilgilerini alın.

Güvenlik açığını düzeltin ve ardından Wallarm içinde kapalı olarak işaretleyin. Ayrıntılar için Güvenlik Açıklarını Yönetme makalesine bakın.

-

Listede olaya geri dönün, sistem tepkisine hangi mekanizmanın neden olduğunu araştırın (saldırıların

Blocked,Partially blockedveMonitoringdurumlarına dikkat edin), sistemin benzer isteklere gelecekte nasıl davranacağını ve gerekirse bu gelecekteki davranışın nasıl ayarlanacağını değerlendirin.Olaylar için bu araştırma ve ayarlama, diğer tüm saldırılarda olduğu gibi aynı şekilde gerçekleştirilir.

Olayları almak için API çağrıları¶

Olay ayrıntılarını almak için, Wallarm Console arayüzünü kullanmanın yanı sıra Wallarm API'yi doğrudan çağırabilirsiniz. Aşağıda, son 24 saatte tespit edilen ilk 50 olayı alma amaçlı API çağrısına bir örnek verilmiştir.

İstek, saldırı listesi için kullanılan istekle benzerdir; olayı sorgulamak için isteğe "!vulnid": null terimi eklenir. Bu terim, API'ye güvenlik açığı kimliği (ID) belirtilmemiş tüm saldırıları yok saymasını söyler ve sistemin saldırıları olaylardan bu şekilde ayırt etmesini sağlar.

Lütfen TIMESTAMP değerini, 24 saat önceki tarihin Unix Zaman Damgası biçimine dönüştürülmüş haliyle değiştirin.

curl -v -X POST "https://us1.api.wallarm.com/v1/objects/attack" -H "X-WallarmApi-Token: <YOUR_TOKEN>" -H "accept: application/json" -H "Content-Type: application/json" -d "{ \"filter\": { \"clientid\": [YOUR_CLIENT_ID], \"\!vulnid\": null, \"time\": [[TIMESTAMP, null]] }, \"offset\": 0, \"limit\": 50, \"order_by\": \"last_time\", \"order_desc\": true}"

curl -v -X POST "https://api.wallarm.com/v1/objects/attack" -H "X-WallarmApi-Token: <YOUR_TOKEN>" -H "accept: application/json" -H "Content-Type: application/json" -d "{ \"filter\": { \"clientid\": [YOUR_CLIENT_ID], \"\!vulnid\": null, \"time\": [[TIMESTAMP, null]] }, \"offset\": 0, \"limit\": 50, \"order_by\": \"last_time\", \"order_desc\": true}"