API Sessions'ı Keşfetme  ¶

¶

Wallarm'ın API Sessions özelliği uygulamalarınızla ilgili kullanıcı oturumlarını belirler belirlemez, bunları Wallarm Console içindeki API Sessions bölümünde inceleyebilirsiniz. Bu makaleden keşfedilen verilerde nasıl gezineceğinizi öğrenin.

Tehdit aktörü faaliyetlerinin tam bağlamı¶

Once the malicious request is detected by Wallarm and displayed in the Attacks or Incidents section as the part of some attack, you have an ability to know the full context of this request: to which user session it belongs and what the full sequence of requests in this session is. This allows investigating all activity of the threat actor to understand attack vectors and what resources can be compromised.

To perform this analysis, in Wallarm Console → Attacks or Incidents, access the attack, and then specific request details. In request details, click Explore in API Sessions. Wallarm will open the API Session section filtered: the session, the initial request belongs to is displayed, only the initial request is displayed within this session.

Remove the filter by request ID to see all other requests in the session: now you have the full picture of what was going on within the session the malicious request belongs to.

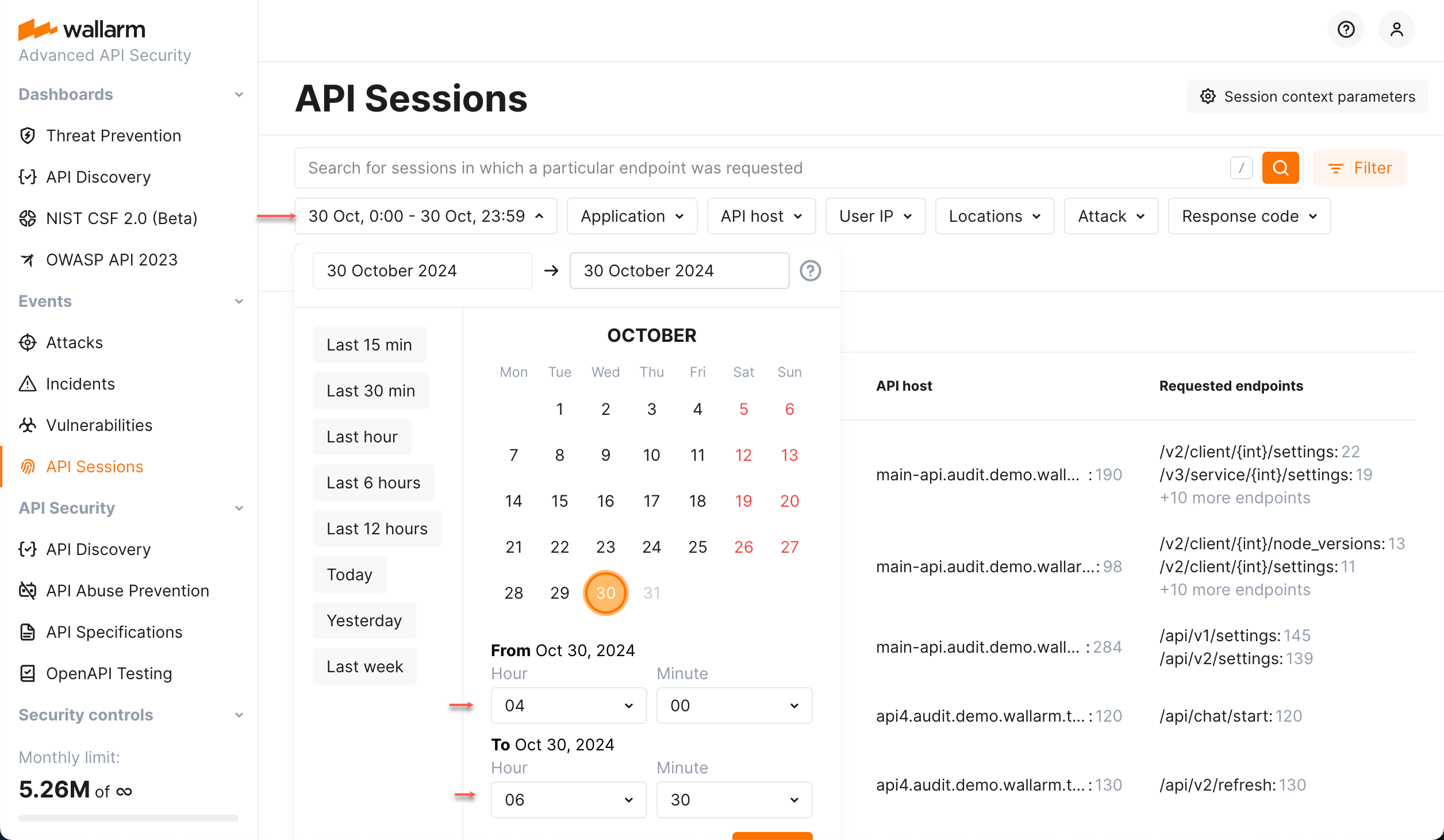

Belirli bir zaman aralığındaki faaliyetler¶

Belirttiğiniz zaman aralığında neler olduğunu araştırabilirsiniz. Bunu yapmak için tarih/saat filtresini ayarlayın. Yalnızca belirtilen zamanda gerçekleşen istekleri içeren oturumlar görüntülenecek — her oturum içinde de yalnızca bu zaman aralığındaki istekler gösterilecektir.

İpucu: Kendi tarayıcınızda oturumunuza bağlantıyı kullanın ve ardından yalnızca seçili oturumdan, seçili zamana ait istekleri görmek için zaman aralığını ayarlayın.

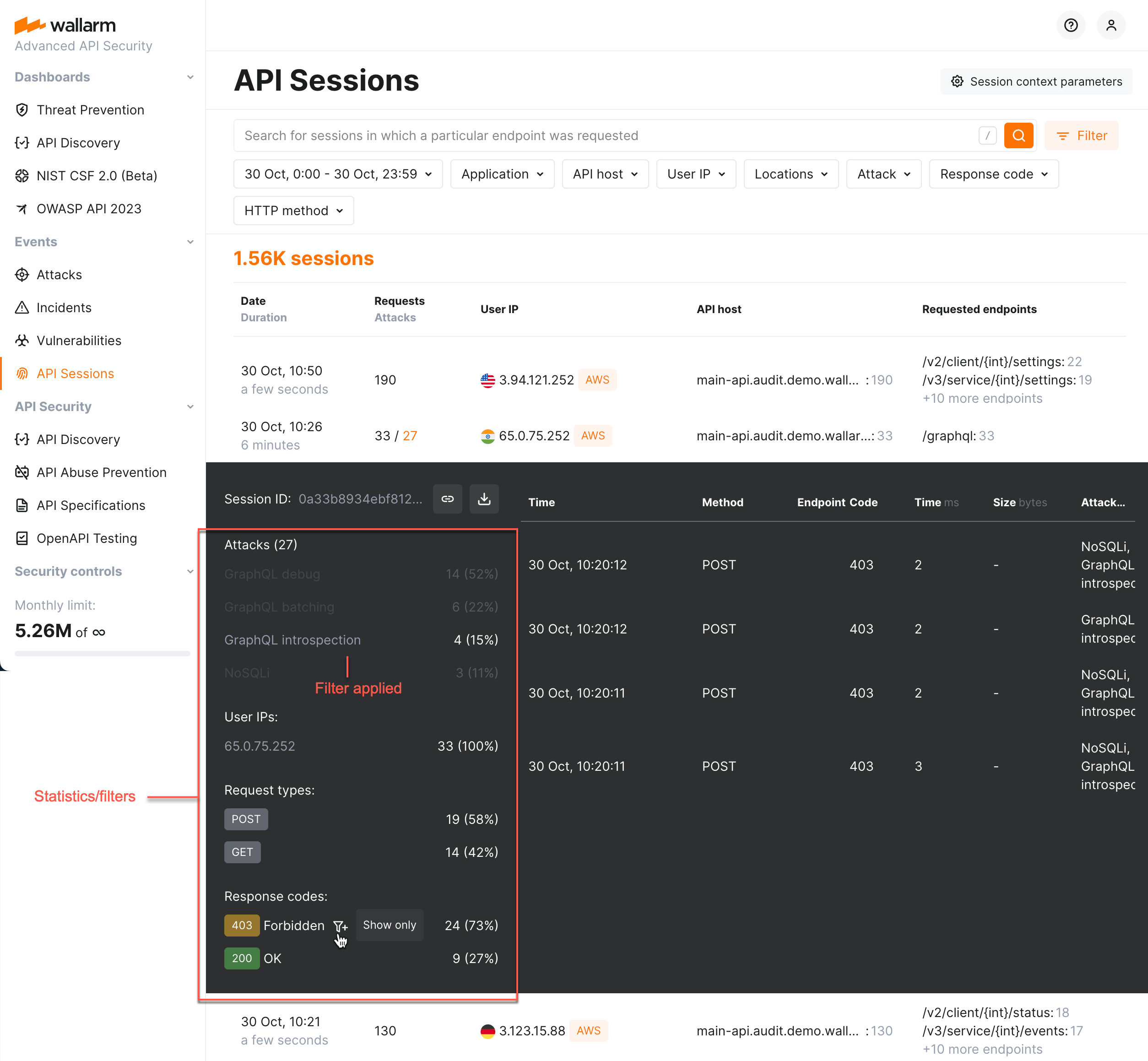

Oturum içindeki belirli faaliyetler¶

Oturum; farklı türlerde (POST, GET vb.) birçok istek, farklı yanıt kodları, farklı IP’ler ve farklı saldırı türlerine sahip meşru ve kötü amaçlı istekler içerebilir.

Oturum ayrıntılarında, isteklerin farklı ölçütlere göre dağılımını gösteren kapsamlı istatistikleri görebilirsiniz. Yalnızca belirli istekleri görmek için oturum içi filtreler (bir veya birkaç) uygulayabilirsiniz.

Oturum içi filtrelerin API Sessions bölümünün genel filtreleriyle etkileşimde bulunduğunu unutmayın:

-

Genel filtreler uygulandıktan sonra açılan herhangi bir oturum bu filtreleri devralır (oturum içinde bunu iptal etmek için Show all requests’e tıklayabilirsiniz).

-

Mevcut oturumunuz içinde genel filtreleri uygulamak için Apply filters düğmesini kullanın.

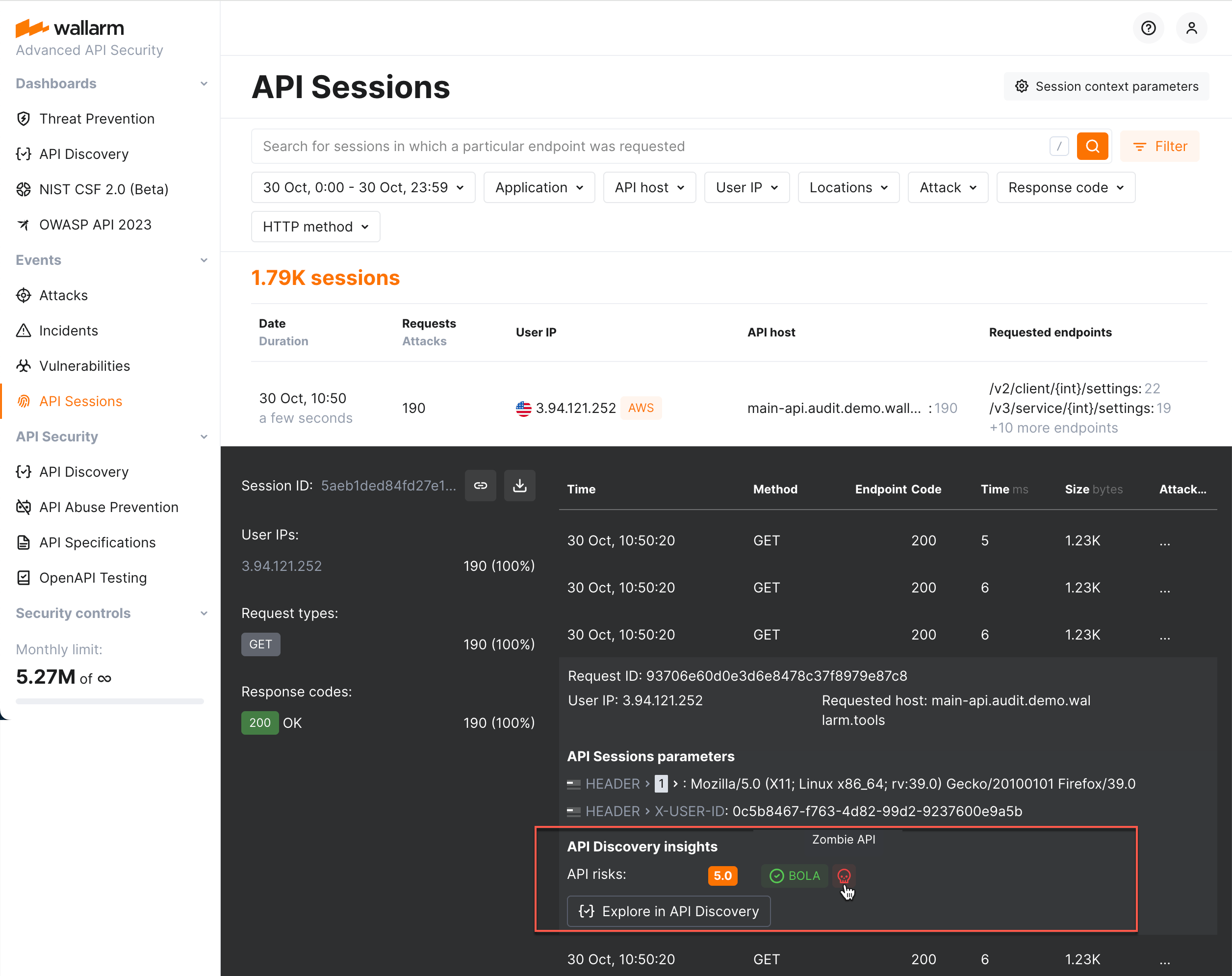

Etkilenen uç noktaları inceleme¶

Etkilenen uç noktaları incelemek için oturum istek ayrıntılarındaki API Discovery insights’ı kullanın. Uç noktanın risk altında olup olmadığına, bu riskin uç noktanın rogue (özellikle, shadow veya zombie API’ler) olması nedeniyle ortaya çıkıp çıkmadığına ve ne ölçüde ve hangi önlemlerle korunduğuna dair bilgileri anında edinebilirsiniz.

API Discovery bölümündeki uç nokta bilgisine geçmek için Explore in API Discovery’e tıklayın.

Performans sorunlarını tanımlama¶

Oturum istek ayrıntılarında sunulan verileri beklenen ortalama değerlerle karşılaştırmak için Time,ms ve Size,bytes sütunlarını kullanın. Bekleneni önemli ölçüde aşan değerler olası performans sorunları ve darboğazlara ve kullanıcı deneyimini iyileştirme fırsatlarına işaret eder.

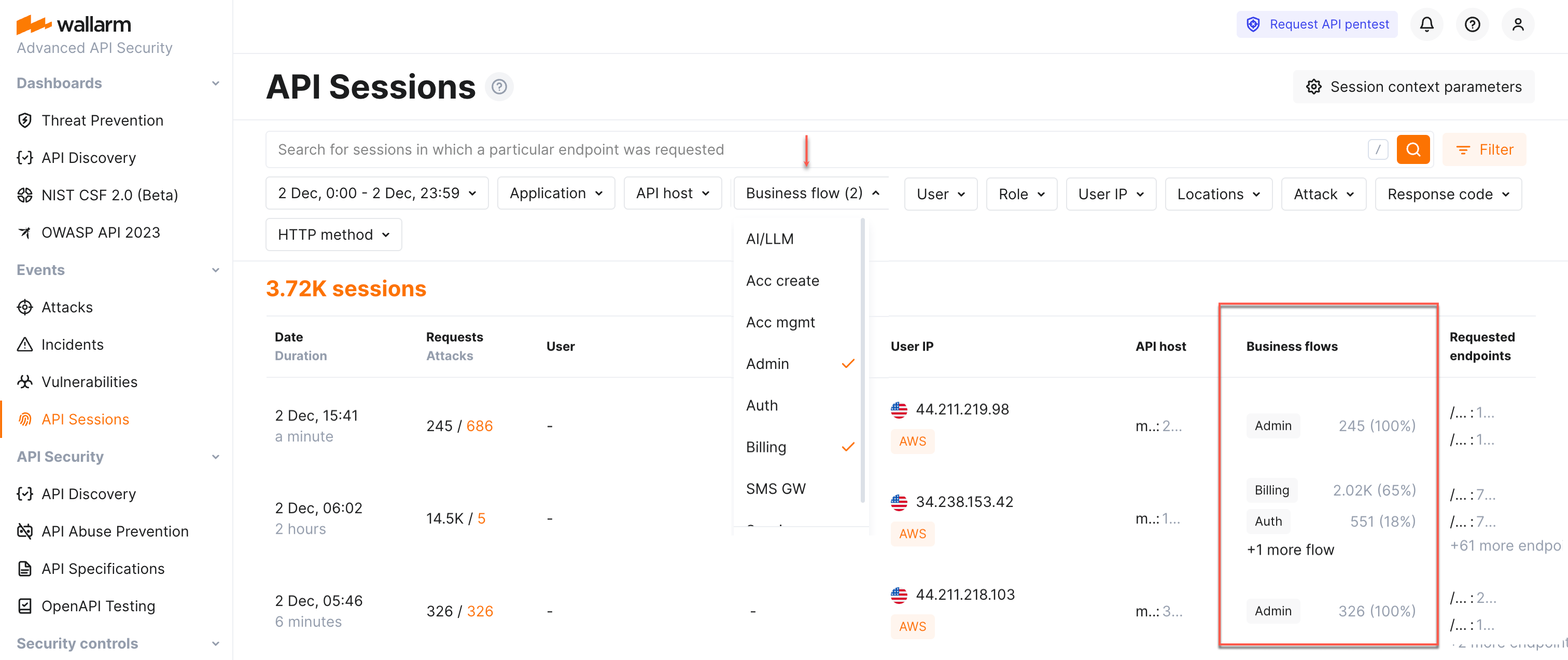

Hassas iş akışları¶

API Discovery içinde, hassas iş akışı özelliği (NGINX Node 5.2.11 veya native Node 0.10.1 ya da üstü gerektirir), kimlik doğrulama, hesap yönetimi, faturalandırma ve benzeri kritik işlevler gibi belirli iş akışları ve işlevler için kritik olan uç noktaların otomatik ve manuel olarak belirlenmesini sağlar.

Oturumların istekleri, API Discovery’de bazı hassas iş akışları için önemli olarak etiketlenmiş uç noktaları etkiliyorsa, bu oturumlar da otomatik olarak ilgili iş akışını etkiliyor olarak etiketlenir.

Oturumlara hassas iş akışı etiketleri atandığında, bunları belirli bir iş akışına göre filtrelemek mümkün olur; bu da analiz edilmesi en önemli oturumları seçmeyi kolaylaştırır.

Wallarm, iş akışlarını listeler ve oturumdaki toplam istek sayısından o akışla ilgili isteklerin sayısını ve yüzdesini görüntüler.

Oturumlar aşağıdaki hassas iş akışlarından biriyle ilişkilendirilebilir:

-

AI/LLM (artificial intelligence/large language models) flows - requests/endpoints/parameters related to the systems that use ML models, neural networks, chatbots or systems that in turn access some paid third-party AI services, such as OpenAI.

-

Acc create (account creation) and Acc mgmt (account management) flows - the key administrative flows relating to your applications.

-

Admin (administrative) flows - requests/endpoints/parameters related to applications' administrative functions and activities. Such requests/endpoints/parameters are usually targeted by attackers in order to access functionality intended for privileged users only (BFLA), escalate privileges and gaining control over the system.

-

Auth (authentication) flows - requests/endpoints/parameters critical to access control, as they verify user identity and manage permissions. As the entry point to the app, they are often the first target for attackers seeking to bypass security, gain unauthorized access, and take over accounts.

-

Billing flows - sensitive due to usage and possible breach of critical personal financial data and susceptible to fraud.

-

SMS GW (SMS gateway) flows - requests/endpoints/parameters sensitive because attackers can exploit them in SMS pumping attacks, flooding them with messages to inflate costs. Since these requests/endpoints/parameters are connected to API gateways and payment systems, this can lead to financial loss and system overload.

Belirli akışları etkileyen tüm oturumları hızlıca analiz etmek için Business flow filtresini kullanın.

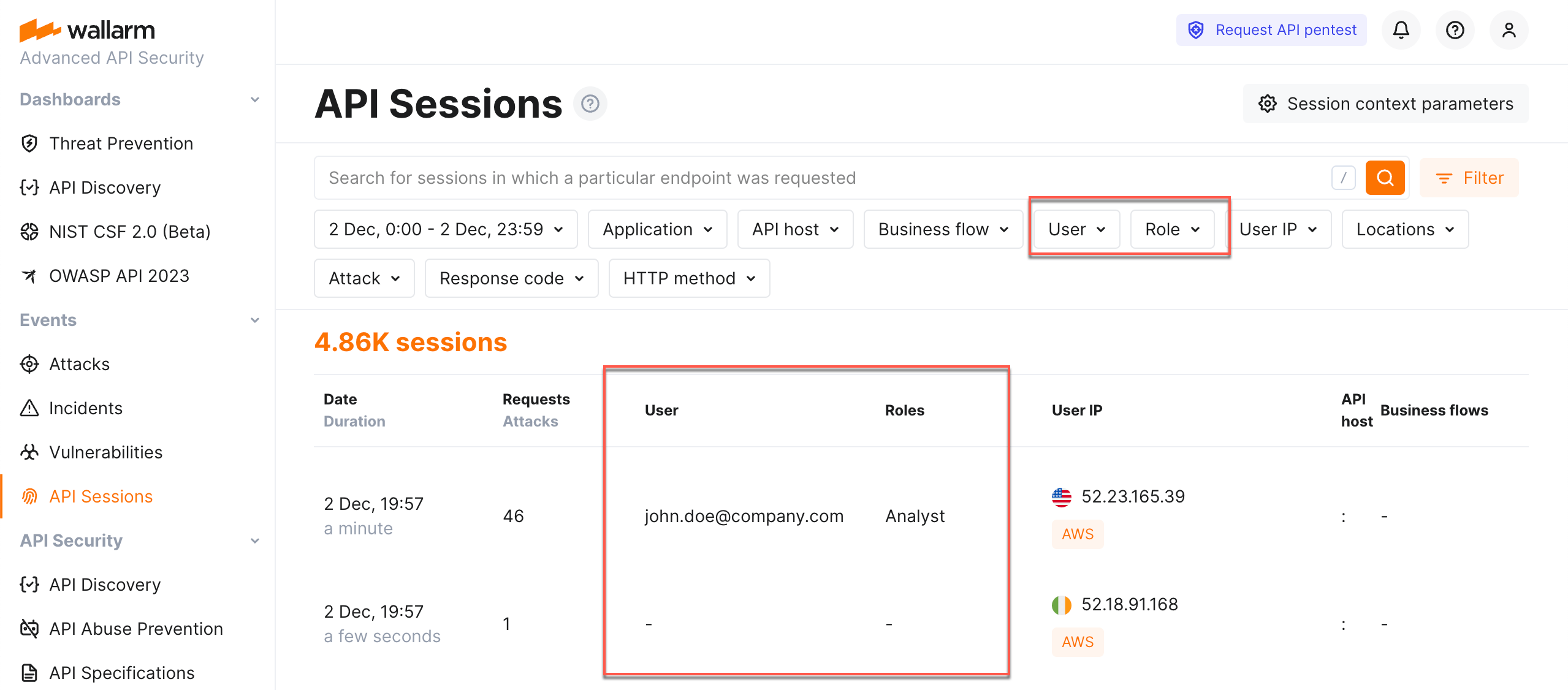

Kullanıcılar ve roller bazında oturumlar¶

API Sessions’ı kullanıcılar ve rollerine ilişkin bilgileri elde edecek şekilde yapılandırdıysanız, oturumları kullanıcılar ve rollere göre filtreleyebilirsiniz.

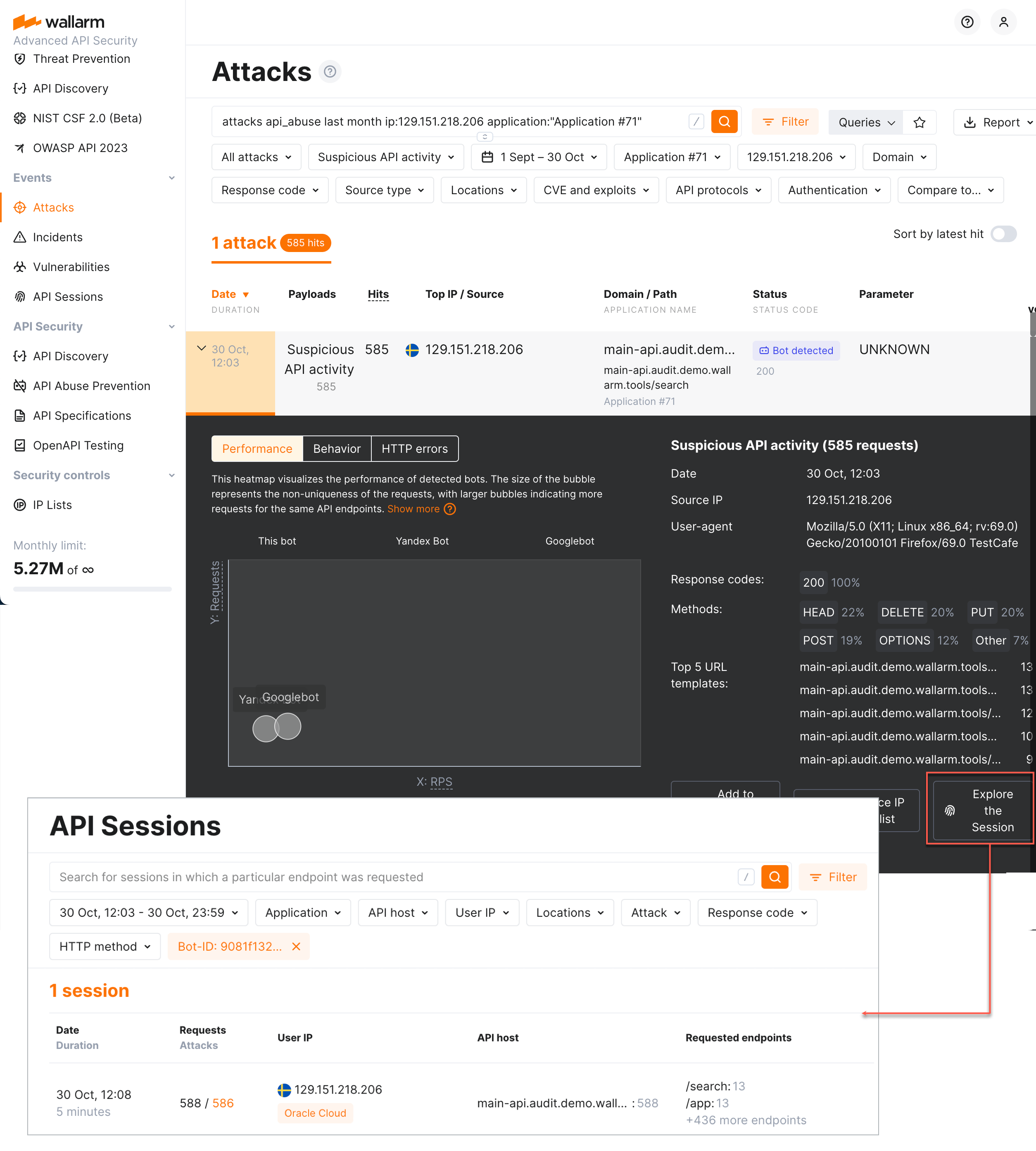

API kötüye kullanım tespiti doğruluğunu doğrulama¶

Once the malicious bot activity is detected by Wallarm's API Abuse Prevention and displayed in the Attacks section, you have an ability to know the full context of this attack's requests: to which user session they belong and what the full sequence of requests in this session is. This allows investigating all activity of the actor to verify whether the decision to mark this actor as malicious bot was correct.

To perform this analysis, in Wallarm Console → Attacks, access the bot attack details, then click Explore in API Sessions. Wallarm will open the API Session section filtered: the session(s) related to this bot activities will be displayed.

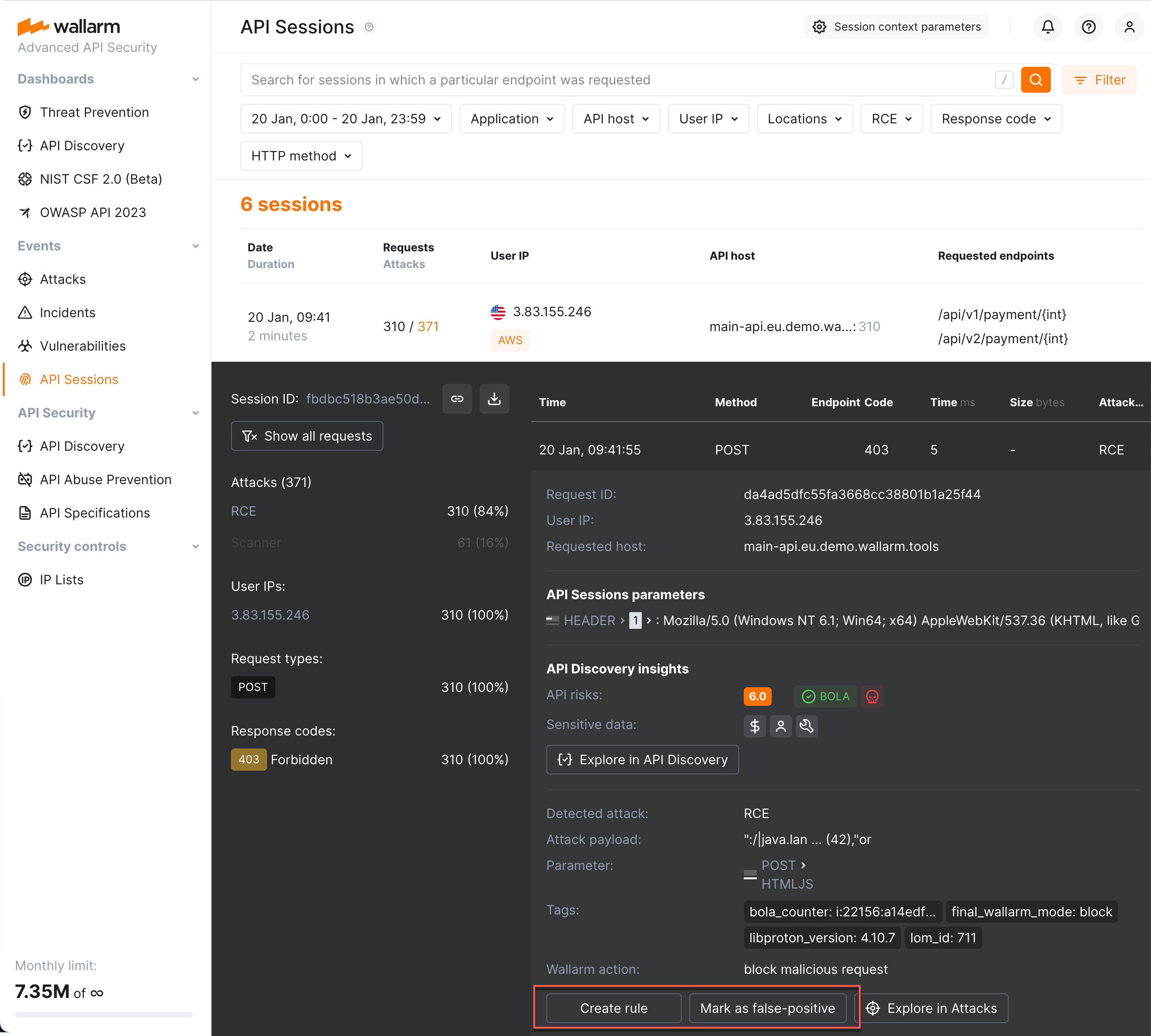

Saldırı tespitini ayarlama¶

Wallarm’ın saldırı tespitine ilişkin davranışını doğrudan oturumun kötü amaçlı isteğinden ayarlayabilirsiniz:

-

Saldırı yanlış pozitif olarak işaretlenebilir — filtreleme düğümü gelecekte bu tür istekleri saldırı olarak tanımaz.

-

Bir kural oluşturulabilir — etkinleştirildiğinde, kural isteklerin analizinde ve sonraki işlemlerinde varsayılan Wallarm davranışını değiştirir.

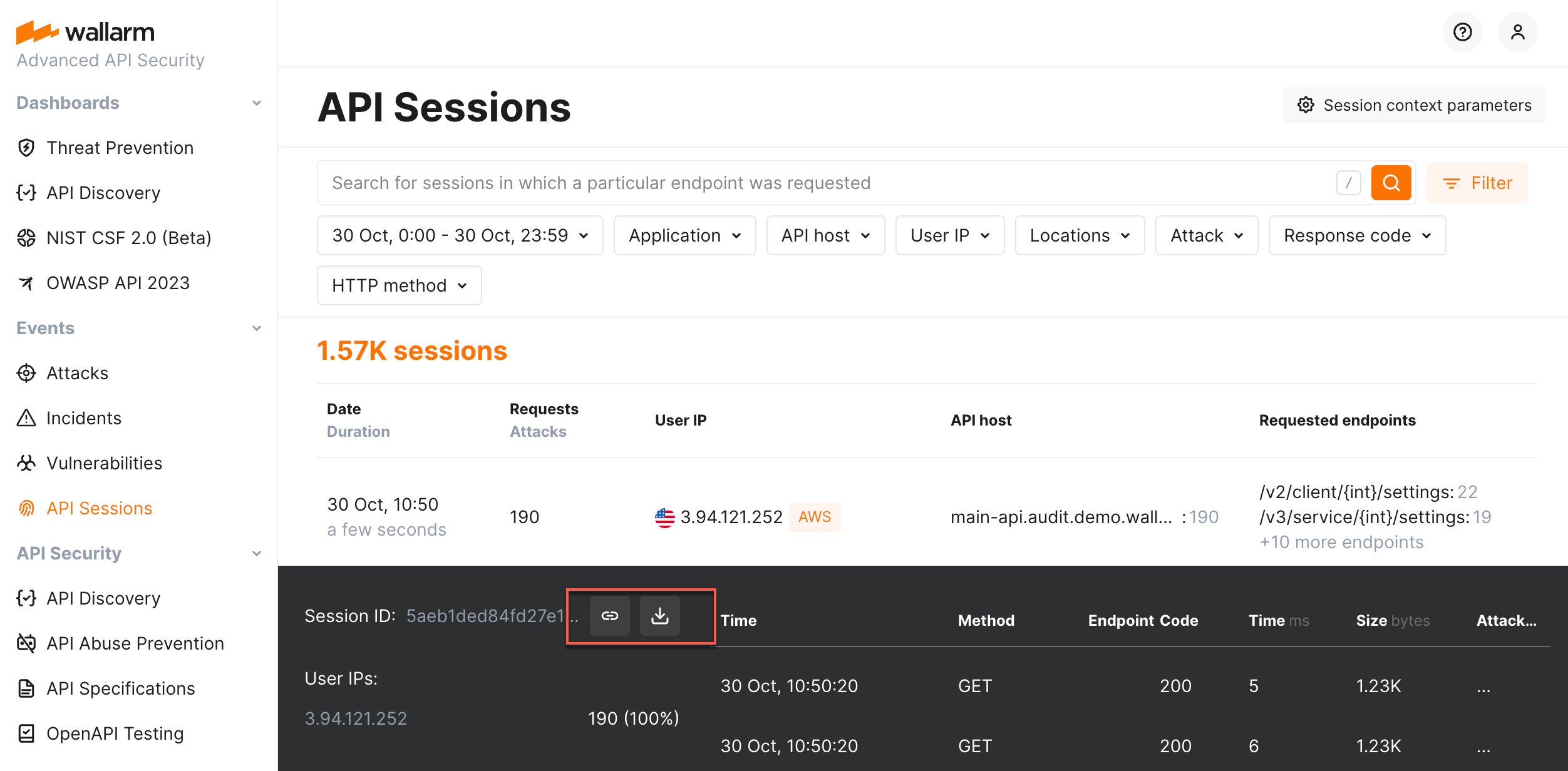

Oturum bilgilerini paylaşma¶

Oturumda şüpheli davranış bulduysanız ve içgörüleri meslektaşlarınızla paylaşmak ve oturumu daha sonra analiz etmek üzere saklamak istiyorsanız, oturum ayrıntılarında Copy link veya Download CSV öğesini kullanın.