API Abuse Prevention Kurulumu  ¶

¶

Bu makale, kötü niyetli botları tespit edip azaltmak ve meşru faaliyetlerin engellenmesini önlemek için API Abuse Prevention modülünün nasıl etkinleştirileceğini ve yapılandırılacağını açıklar.

Etkinleştirme¶

API Abuse Prevention modülü, Advanced API Security abonelik planında mevcuttur. Varsayılan olarak devre dışıdır.

API Abuse Prevention'ı etkinleştirmek için:

-

Wallarm node'unuzun 4.2 veya daha yeni olduğundan emin olun.

-

Wallarm Console → API Abuse Prevention içinde, en az bir API Abuse profili oluşturun veya etkinleştirin.

Profiller oluşturma¶

API kötüye kullanım profilleri, Wallarm'ın API Abuse Prevention özelliğinin kötü niyetli botları nasıl tespit edip etkisizleştireceğini yapılandırmak için kullanılır. Farklı uygulamalar için farklı profiller oluşturabilirsiniz. Her uygulamanın yalnızca bir ilişkilendirilmiş profili olabilir.

Bir profil, hangi bot türlerine karşı korunulacağını, her bot türünün hangi duyarlılıkla tespit edileceğini ve bu botun etkinliklerine verilecek tepkiyi tanımlar.

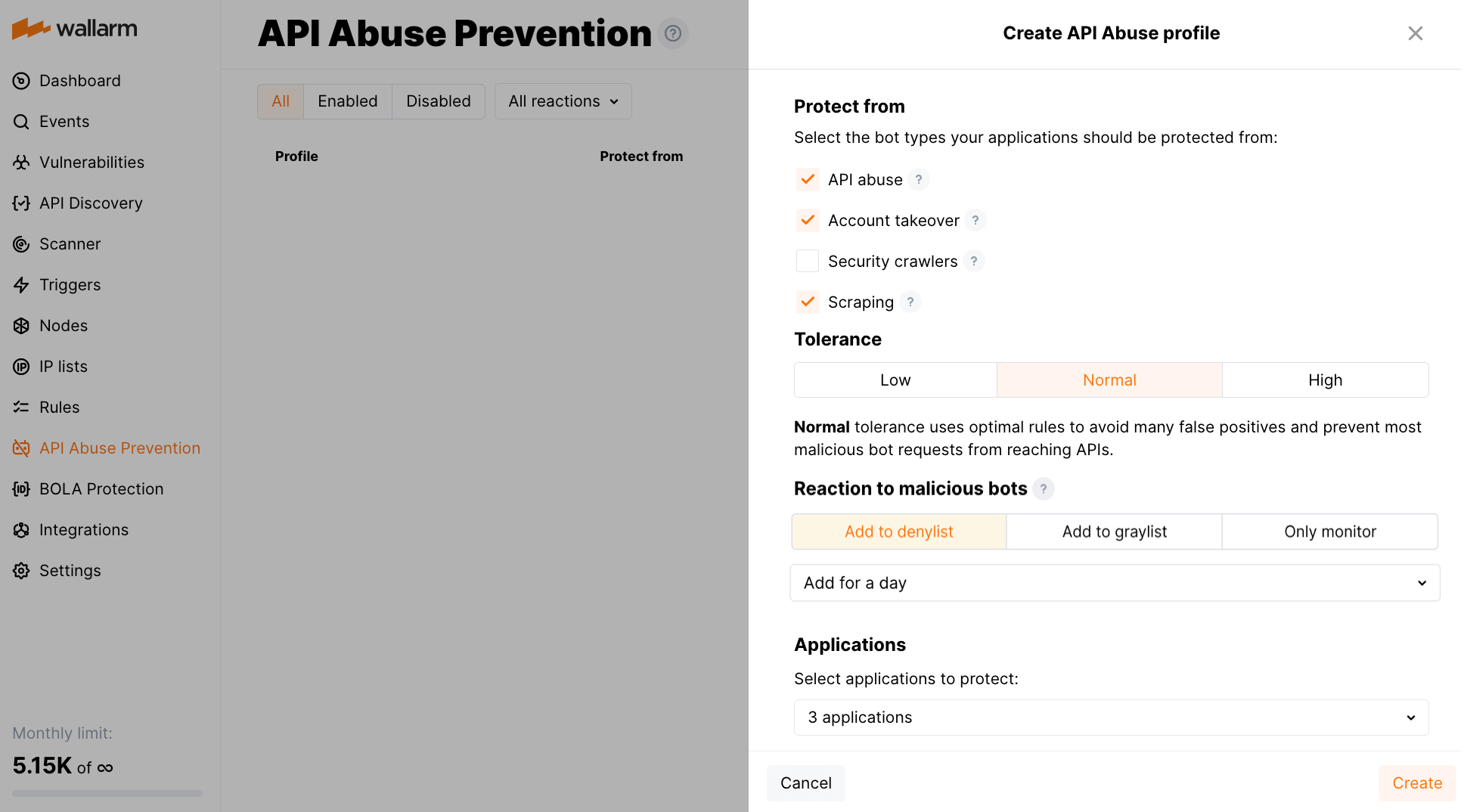

Bir API kötüye kullanım profili oluşturmak için:

-

API Abuse Prevention bölümünde, Profiles sekmesine geçin.

-

Create profile'ı tıklayın.

-

Korunmak istediğiniz otomatik tehditleri seçin, Reaction değerini belirleyin:

- Disabled - Wallarm bu bot türüne karşı koruma sağlamaz.

-

Register attack - tespit edilen kötü niyetli bot etkinlikleri Wallarm Console'un Attacks bölümünde görüntülenir, istekler engellenmez.

Bu tür olay ayrıntılarından, Add source IP to denylist düğmesiyle botu hızlıca engelleyebilirsiniz. IP kalıcı olarak denylist'e eklenir, ancak IP Lists bölümünde silebilir veya listede kalma süresini değiştirebilirsiniz.

-

Denylist IP veya Graylist IP - botun IP'si seçilen süre için ilgili listeye eklenir ve istekler engellenir. Denylist ile graylist arasındaki farka dair daha fazlasını burada öğrenin.

-

Gerekirse her bot türü için tespit Sensitivity ayarını değiştirin:

- Paranoid - daha yüksek duyarlılık, uygulamalarınıza DAHA AZ botun erişeceği anlamına gelir, ancak yanlış pozitifler nedeniyle bazı meşru istekler engellenebilir.

- Normal (varsayılan, önerilir) - pek çok yanlış pozitifi önlemek ve çoğu kötü niyetli bot isteğinin API'lere ulaşmasını engellemek için en uygun kuralları kullanır.

-

Safe mode - daha düşük duyarlılık, uygulamalarınıza DAHA FAZLA botun erişeceği anlamına gelir, ancak bu durumda herhangi bir meşru istek düşürülmez.

-

Uygulama(ları) seçin.

-

Analyze behavior by parametresini ayarlayın:

- Applications - uygulamanın tüm alan adlarına gelen istekleri birlikte analiz eder.

- Domains - uygulamanın her bir alan adına gelen istekleri ayrı ayrı analiz eder.

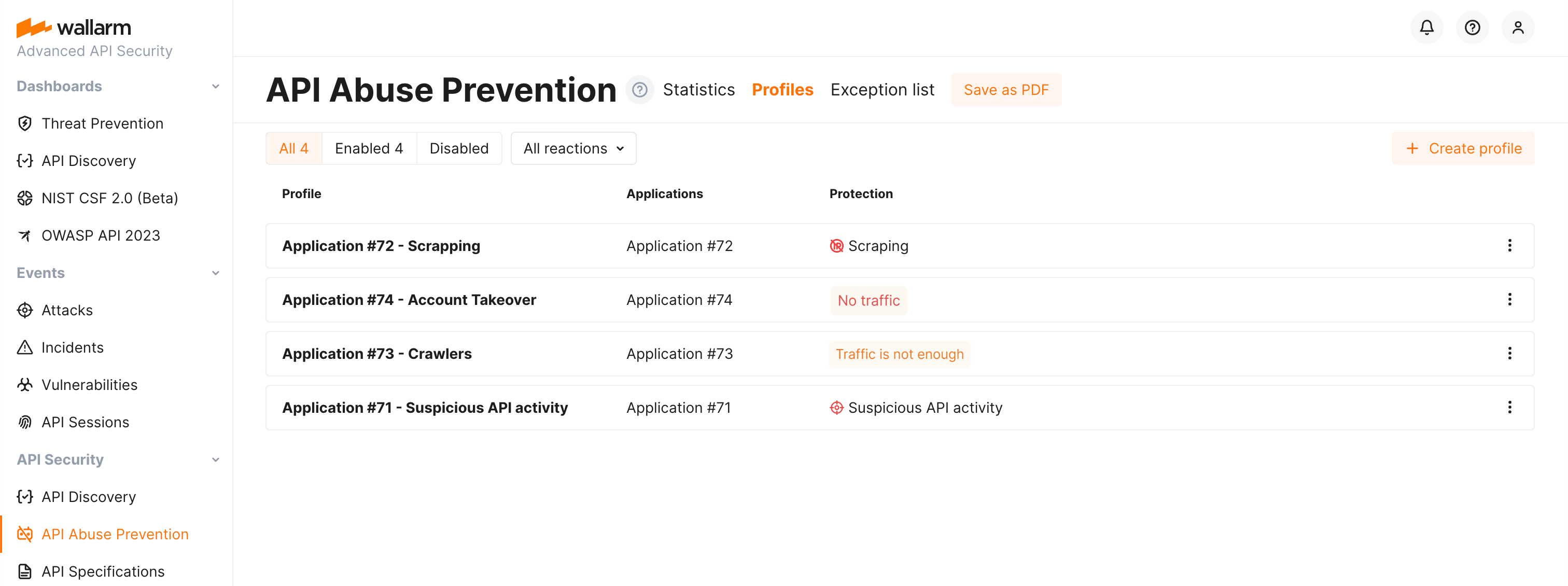

Oluşturulduktan sonra, profiller seçilen türdeki kötü niyetli botlara karşı seçtiğiniz uygulamaları korur. Koruma ve veri analizi, profilin uygulama trafiğinin varlığına ve miktarına bağlıdır. Profil başına duruma dikkat edin:

Profilleri devre dışı bırakma ve silme¶

Devre dışı profiller, trafik analizi sırasında API Abuse Prevention modülünün kullanmadığı ancak profil listesinde gösterilmeye devam edenlerdir. Devre dışı profilleri dilediğiniz an yeniden etkinleştirebilirsiniz. Etkin profil yoksa, modül kötü niyetli botları engellemez.

Silinmiş profiller geri yüklenemez ve API Abuse Prevention modülü tarafından trafik analizi sırasında kullanılmaz.

Profil menüsünde Disable ve Delete seçeneklerini bulabilirsiniz.

İstisnalar¶

İstisnalar yaparak API Abuse Prevention'ı ince ayarlarla özelleştirebilirsiniz: meşru botları işaretlemek ve belirli hedef URL'ler ile istek türleri için bot korumasını devre dışı bırakmak.

Oturum mekanizmasını iyileştirme¶

API Abuse Prevention, bot davranışını analiz ederken API Sessions mekanizmasını kullanır.

API Abuse Prevention işlevselliğini daha hassas hale getirmek için, istekleri oturumlara birleştirirken kimliği doğrulanmamış trafiğin daha iyi tanımlanması amacıyla JA3 fingerprinting özelliğini etkinleştirmeniz önerilir.