Bot Etkinliğini Keşfetme  ¶

¶

API Abuse Prevention, kötü amaçlı bot etkinliğini ML algoritmalarına dayanarak tanımlar. Bu tür saldırılar tek bir engellenen isteğe bakılarak analiz edilemez. Bu nedenle Wallarm platformunun bot etkinliğini farklı açılardan araştırmak için geniş bir araç yelpazesi sunması esastır.

API kötüye kullanım panoları¶

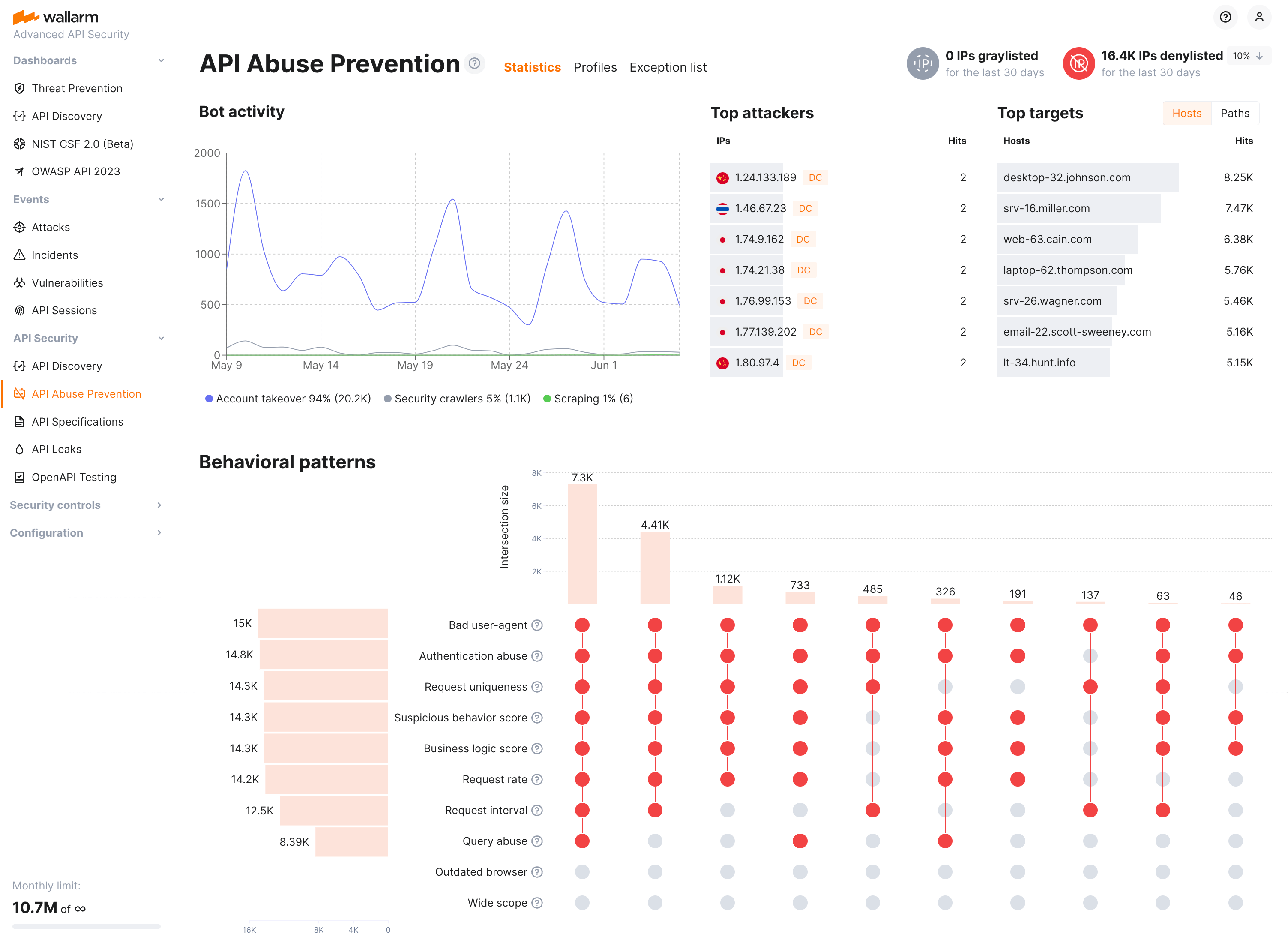

API Abuse Prevention, son 30 güne ait bot etkinliği verilerini API Abuse Prevention bölümü → Statistics sekmesinde kullanışlı biçimde görselleştirir. Zaman çizelgesi diyagramını kullanarak bot etkinliğindeki ani artışları kolayca belirleyebilirsiniz. Ek Top Attackers ve Top Targets widget’ları en aktif botları ve en çok saldırıya uğrayan API’leri ile uygulamaları belirlemenize olanak tanır. Kontrol panelindeki öğeye tek tıkla Attacks sekmesinde bu bot etkinliklerine derinlemesine inebilirsiniz.

Ayrıca alt kısımdaki Behavioral patterns bölümünde bot davranışlarını analiz edebilirsiniz. Her bir dedektör hakkında ayrıntılı bilgi edinin ve bot eylemlerini belirlemek için birlikte nasıl hareket ettiklerini görün. Bu widget ve sağ üstteki deny- veya graylisted IP sayaçları sizi, botun IP’sinin engelleme listesine ne zaman ve hangi süreyle alındığını kontrol edebileceğiniz IP Lists geçmişine götürür.

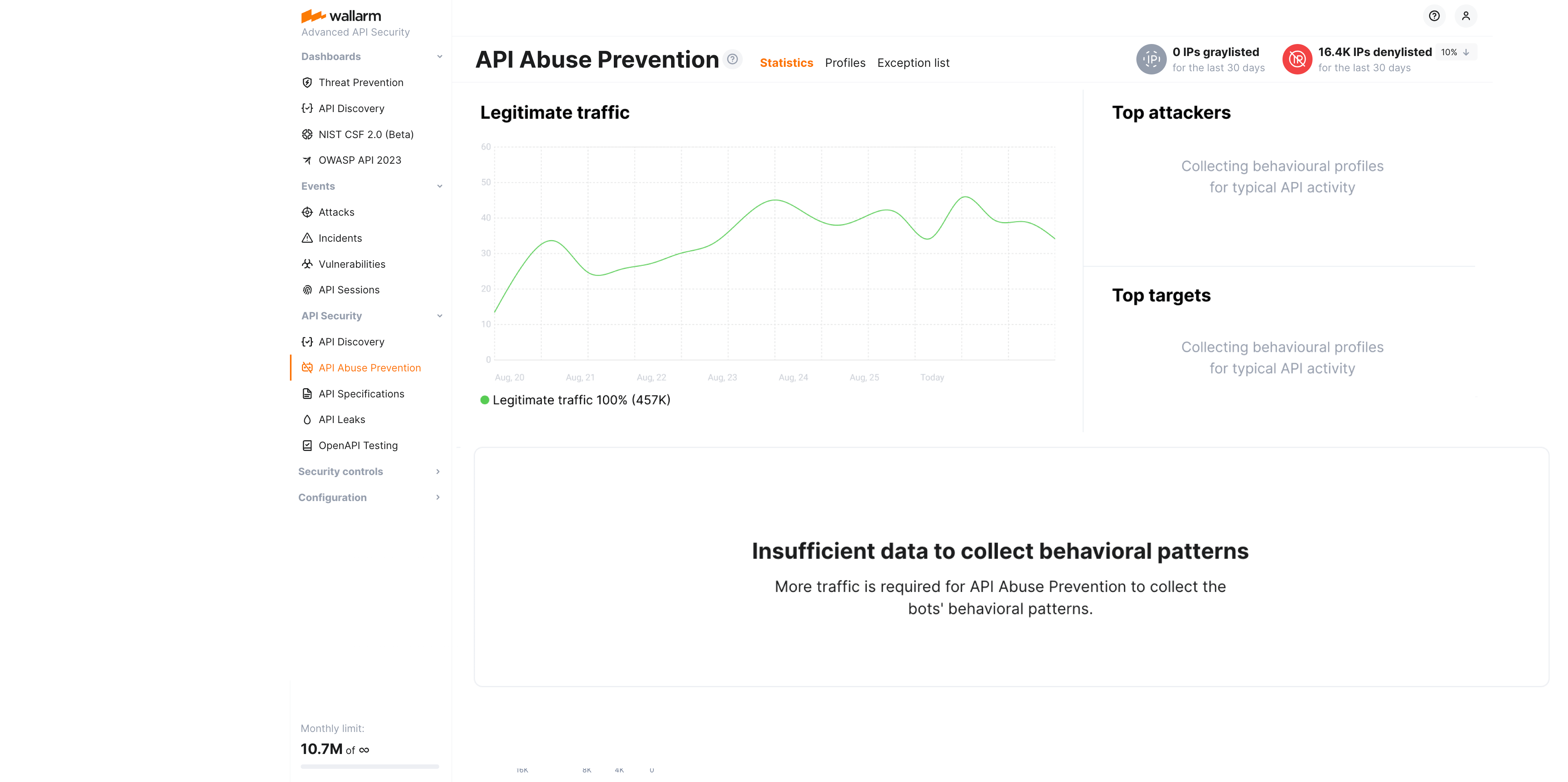

Herhangi bir bot etkinliği tespit edilmediyse, Legitimate traffic durumu görüntülenir:

Bot tespitinin trafiğe bağlı olduğunu unutmayın – yeterli trafik yoksa, API Abuse Prevention bunu Insufficient data to build statistics mesajıyla bildirir. Profiles sekmesinde profil başına trafiği kontrol edebilirsiniz.

Attacks¶

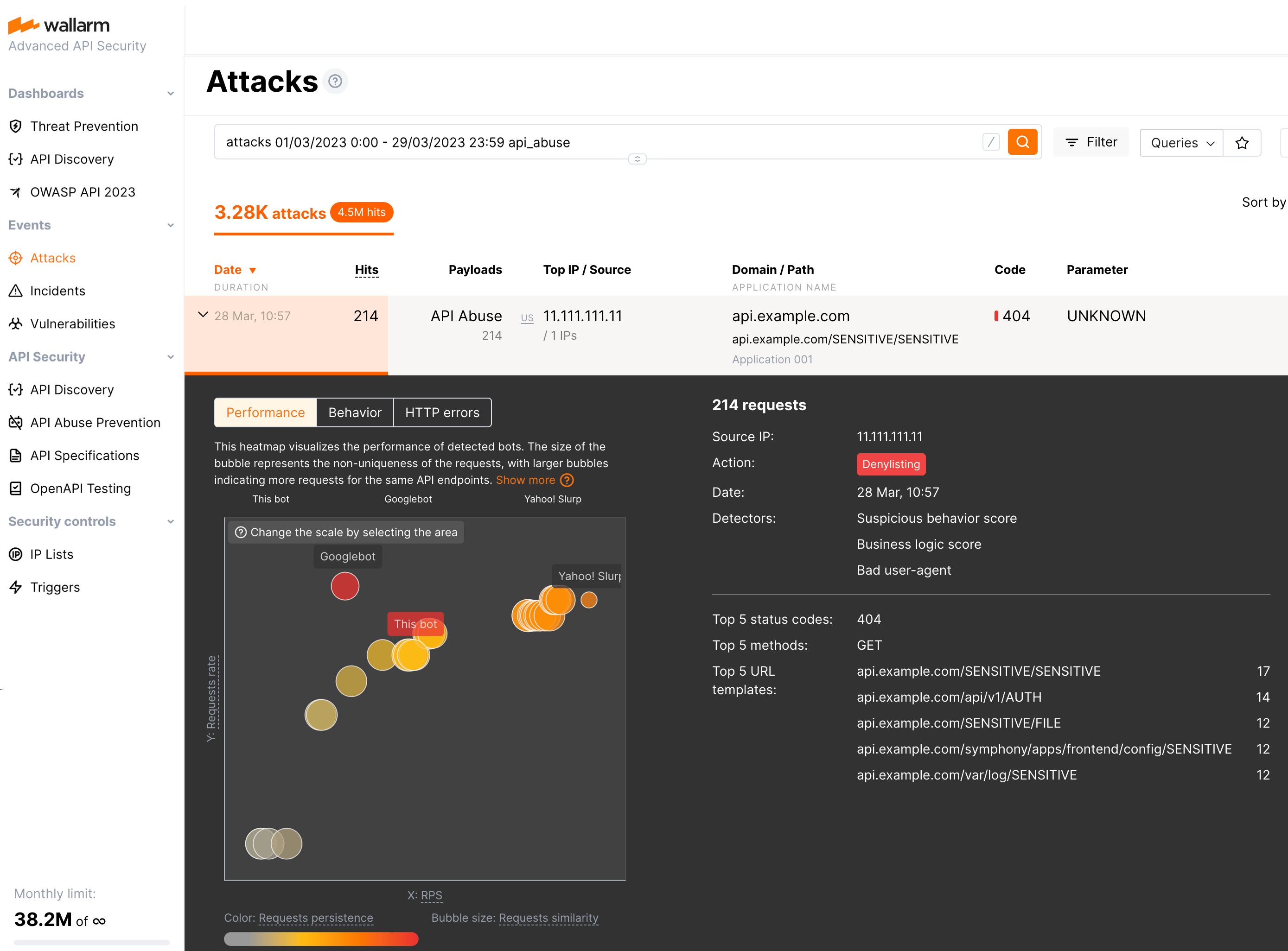

Wallarm Console → Attacks bölümünde botlar tarafından gerçekleştirilen saldırıları inceleyebilirsiniz. api_abuse, account_takeover, scraping ve security_crawlers arama anahtarlarını kullanın veya Type filtresinden uygun seçenekleri seçin.

Bot IP’si API Abuse Prevention tarafından denylist’e alınsa bile, varsayılan olarak, Wallarm ondan kaynaklanan engellenen isteklere ilişkin istatistikleri toplar ve gösterir.

Dedektör değerleri

Tetiklenen dedektörler listesine ve belirli anomaliler için normal davranıştan sapmanın ne kadar büyük olduğunu gösteren değerlerine dikkat edin. Örneğin yukarıdaki şekilde, normal < 10 iken değeri 326 olan Query abuse, normal > 1 iken değeri 0.05 olan Request interval ve diğerleri gösterilmektedir.

Isı haritaları

Bot bilgileri üç ısı haritasında görselleştirilir. Tüm ısı haritalarında, balon ne kadar büyük, rengine göre kırmızıya ve sağ üst köşeye ne kadar yakınsa, bu IP’nin bot olduğuna inanmak için o kadar çok neden vardır.

Isı haritalarında ayrıca mevcut botunuzu (this bot) son 24 saat içinde aynı uygulamaya saldıran diğer botlarla karşılaştırabilirsiniz. Çok fazla bot saldırdıysa, yalnızca en şüpheli 30’u görüntülenir.

Isı haritaları:

-

Performance, mevcut ve diğer tespit edilen botların istek benzersiz olmama durumu, zamanlanmış istekler, RPS ve istek aralığı dahil performansını görselleştirir.

-

Behavior, mevcut ve diğer tespit edilen botların şüpheli davranış puanını; şüpheli davranış derecelerini, kritik veya hassas uç noktalara yapılan istek sayısını, RPS’lerini ve onları bot olarak tespit eden bot dedektörü sayısını içerecek şekilde görselleştirir.

-

HTTP errors, hedefledikleri farklı uç nokta sayısı, yaptıkları güvensiz istek sayısı, RPS’leri ve aldıkları hata yanıt kodlarının sayısı dahil bot etkinliklerinin neden olduğu API hatalarını görselleştirir.

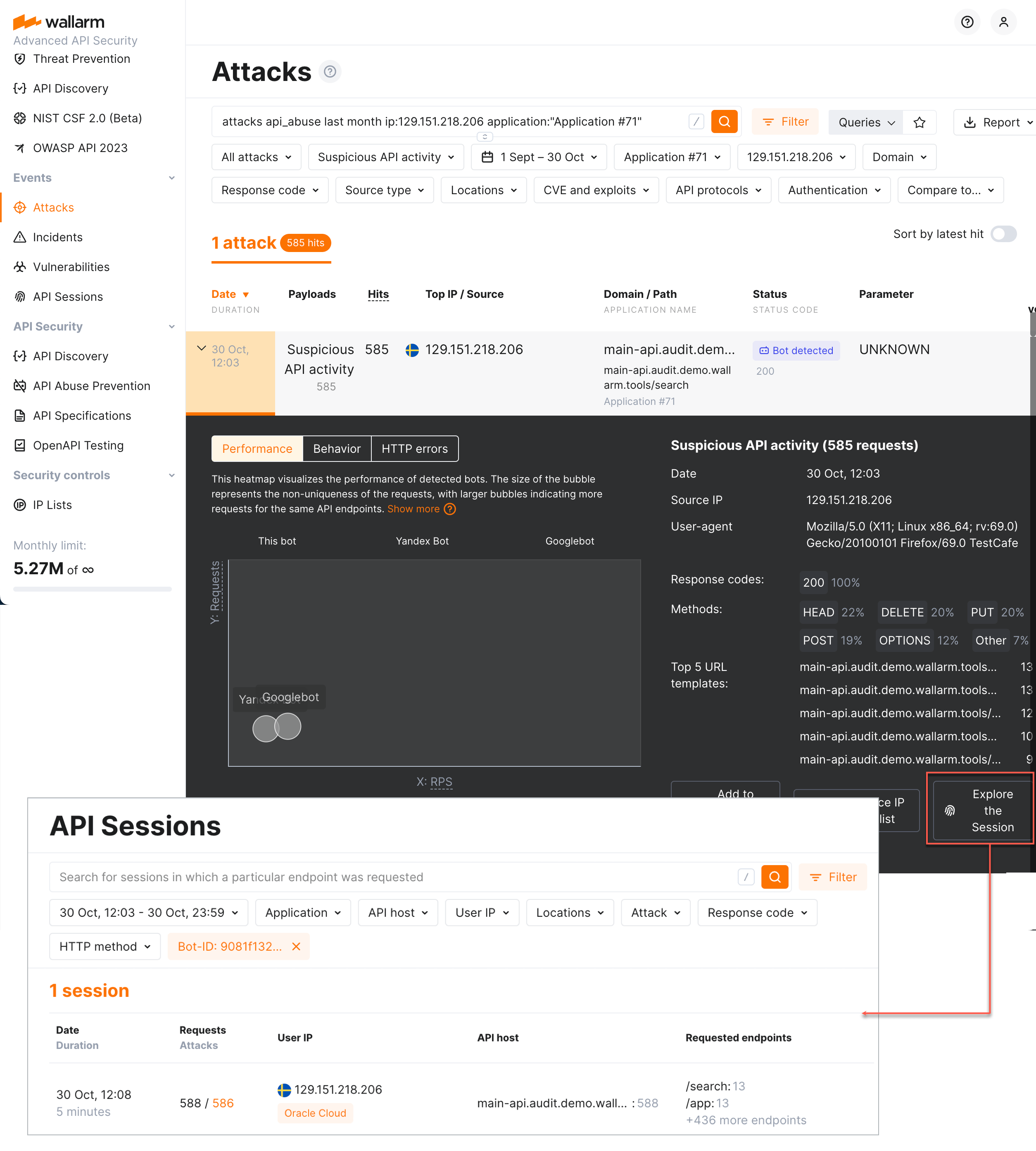

API Sessions ile API kötüye kullanım tespit doğruluğunu doğrulama¶

Once the malicious bot activity is detected by Wallarm's API Abuse Prevention and displayed in the Attacks section, you have an ability to know the full context of this attack's requests: to which user session they belong and what the full sequence of requests in this session is. This allows investigating all activity of the actor to verify whether the decision to mark this actor as malicious bot was correct.

To perform this analysis, in Wallarm Console → Attacks, access the bot attack details, then click Explore in API Sessions. Wallarm will open the API Session section filtered: the session(s) related to this bot activities will be displayed.