Okta ile SSO’yu Bağlama¶

Bu kılavuz, Okta hizmetinin kimlik sağlayıcı (IdP) olarak, hizmet sağlayıcı (SP) rolündeki Wallarm’a bağlanması sürecini kapsar.

Adımları tamamlamak için hem Wallarm hem de Okta üzerinde yönetici haklarına sahip hesaplara ihtiyacınız vardır.

Adım 1 (Wallarm): SSO hizmetini etkinleştirin¶

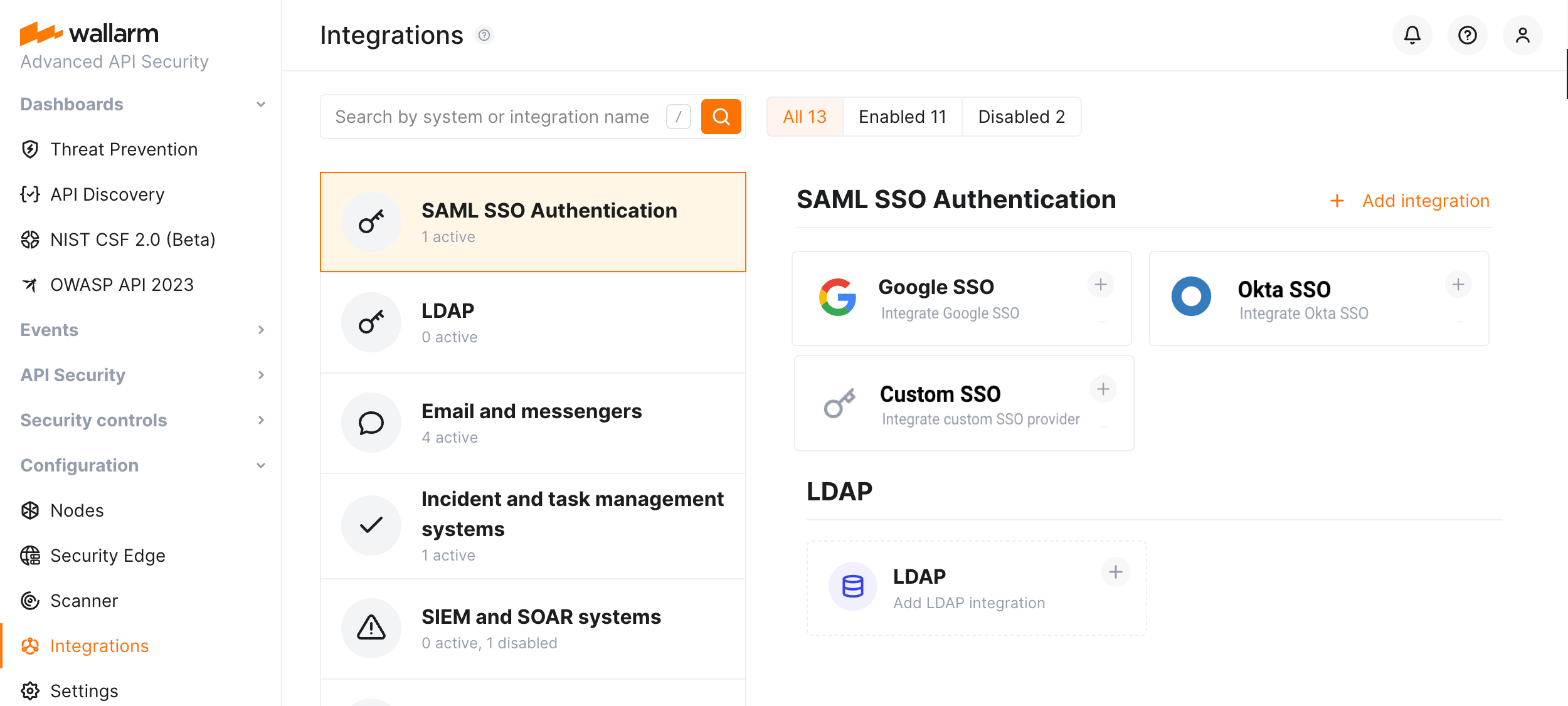

Varsayılan olarak, Wallarm’da kimlik doğrulama için SSO hizmeti etkin değildir; Wallarm Console içindeki Integrations bölümünde ilgili bloklar görünmez.

SSO hizmetini etkinleştirmek için Wallarm destek ekibi ile iletişime geçin. sağlama ile SSO varsayılan olarak önerilir:

-

Etkinleştirdikten sonra hiçbir kullanıcı kullanıcı adı ve parola ile kimlik doğrulaması yapamaz. Gerekirse yedek hesap talep edin – bu, kullanıcı adı/parola girişi imkânını korur.

-

Wallarm tarafında hiçbir kullanıcı devre dışı bırakılamaz veya silinemez.

-

Birden fazla kiracınız varsa, Okta ile kiracıya bağlı izinler seçeneğini kullanabilirsiniz; buna Wallarm desteğiyle birlikte karar verin.

Adım 2 (Wallarm): Metadata üretin¶

Genişletilmiş güvenlik

Okta‑to‑Wallarm bağlantınız için ek güvenlik doğrulaması kullanmak istiyor veya zorunluysanız, bu adımda mevcut olan Extended security seçeneğini kullanmayı düşünün.

Okta tarafında girmeniz için Wallarm metadata’sına ihtiyacınız var:

-

Wallarm Console’da Integrations → SSO SAML AUTHENTICATION bölümüne gidin ve Okta SSO yapılandırmasını başlatın.

-

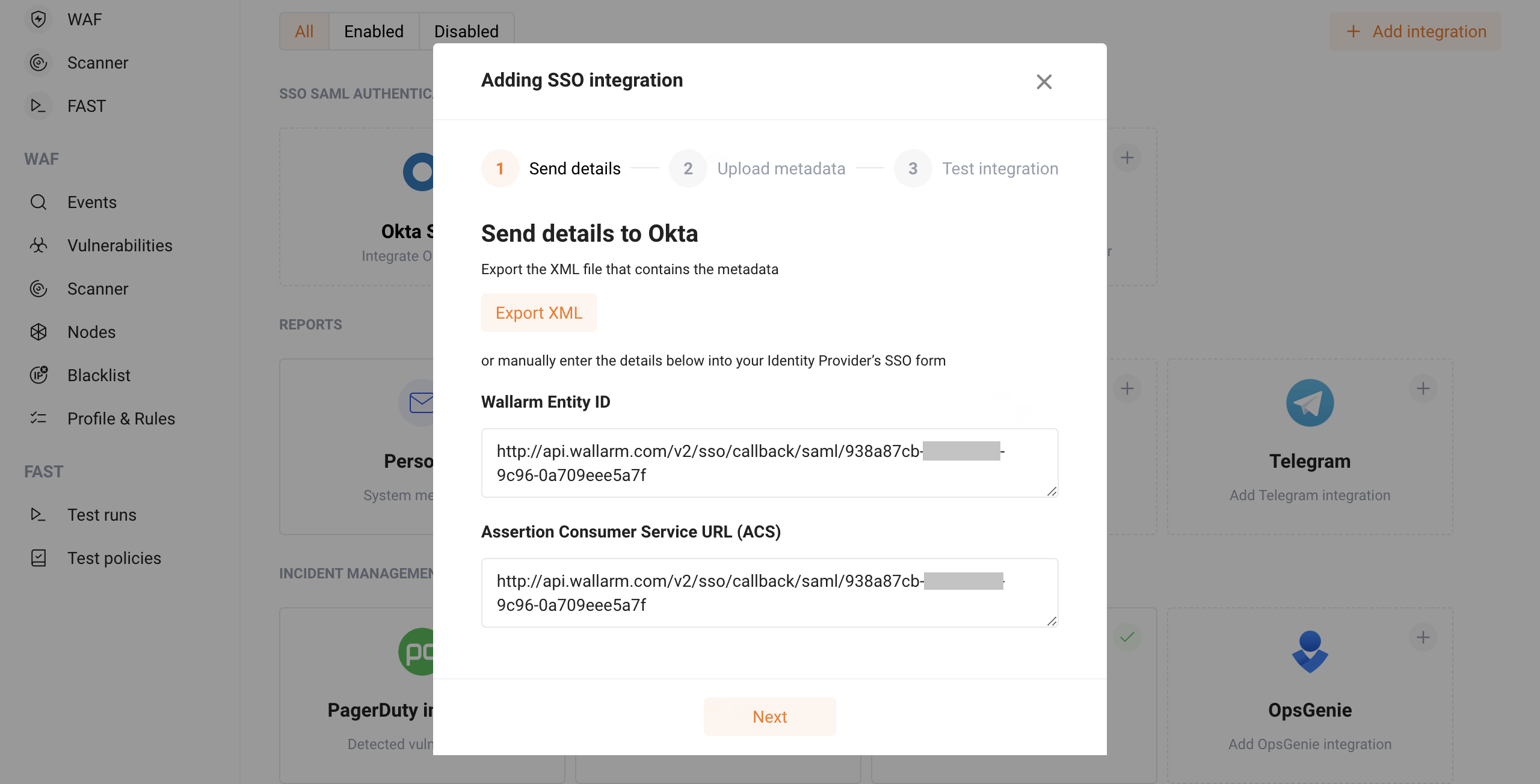

SSO yapılandırma sihirbazında, Send details adımında Okta hizmetine iletilmesi gereken Wallarm metadata’sını gözden geçirin.

- Wallarm Entity ID, kimlik sağlayıcı için Wallarm uygulaması tarafından oluşturulan benzersiz uygulama tanımlayıcısıdır.

- Assertion Consumer Service URL (ACS URL), kimlik sağlayıcının SamlResponse parametresiyle istekleri gönderdiği, uygulamanın Wallarm tarafındaki adresidir.

-

Metadata’yı kopyalayın veya XML olarak kaydedin.

Adım 3 (Okta): Uygulamayı yapılandırın¶

Okta’da uygulamayı yapılandırmak için:

-

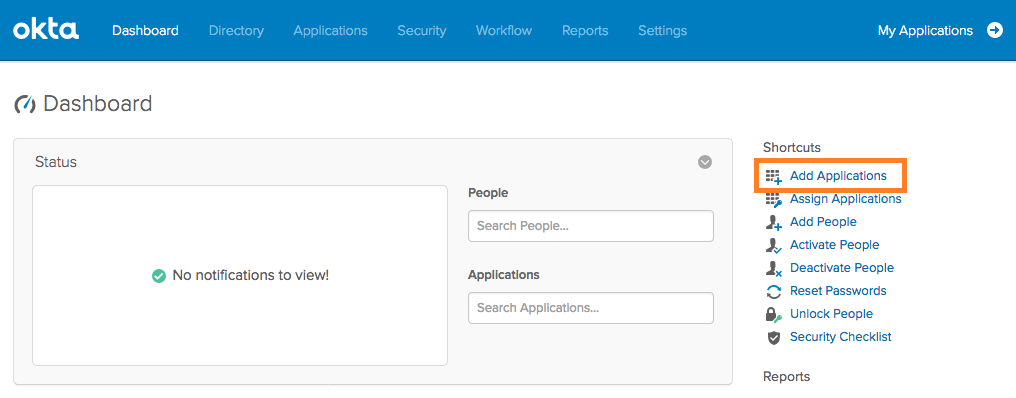

Okta’ya yönetici olarak giriş yapın.

-

Applications → Applications → Create App Integration seçeneğine tıklayın.

-

Sign‑on method → “SAML 2.0” olarak ayarlayın.

-

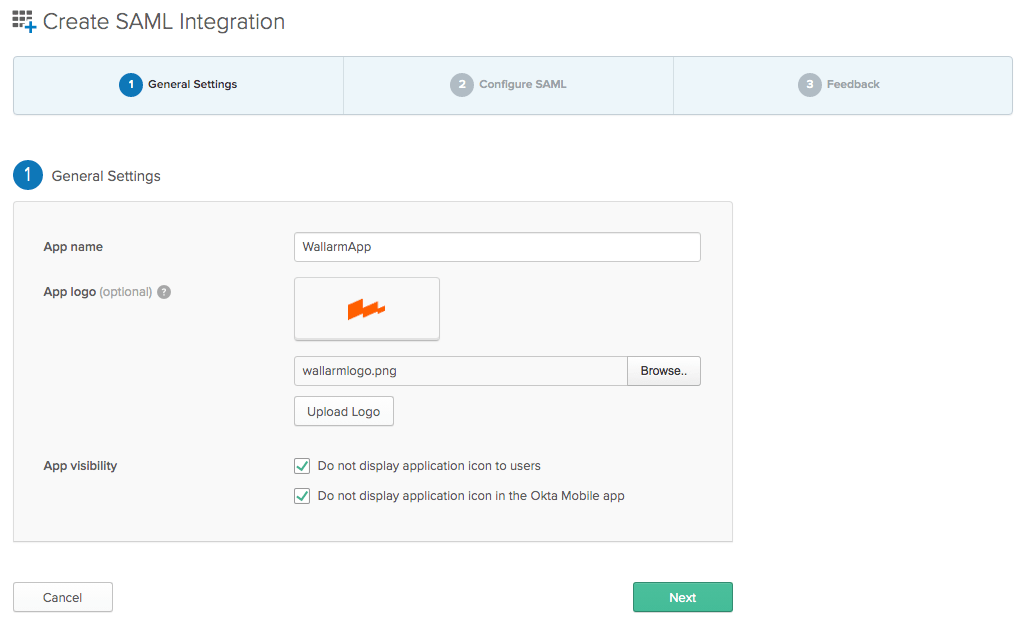

Devam edin ve Create SAML Integration sihirbazında App Name ve isteğe bağlı olarak App logo gibi genel entegrasyon ayarlarını yapın.

-

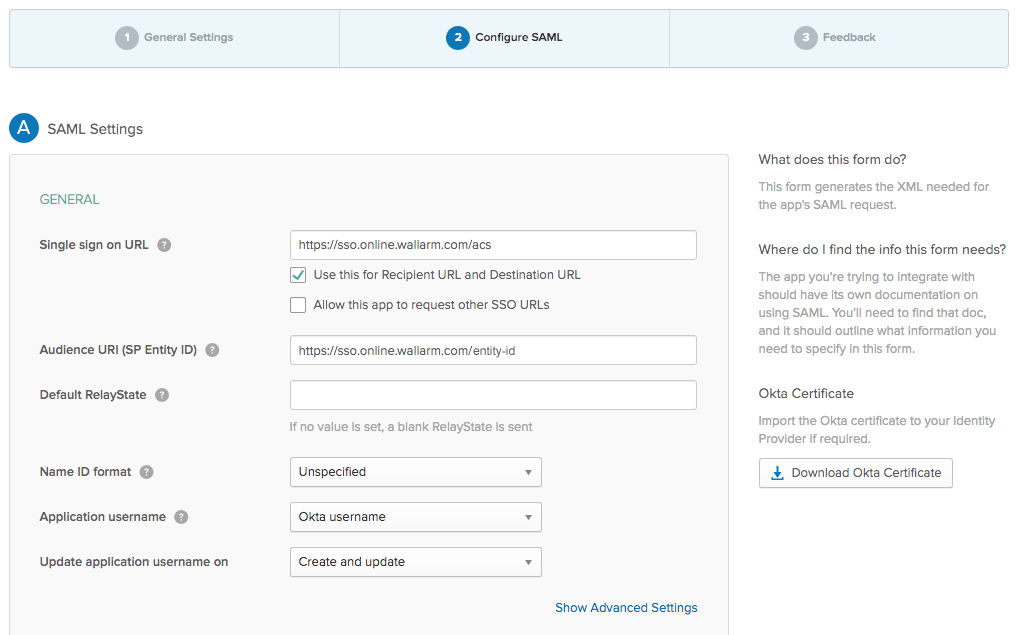

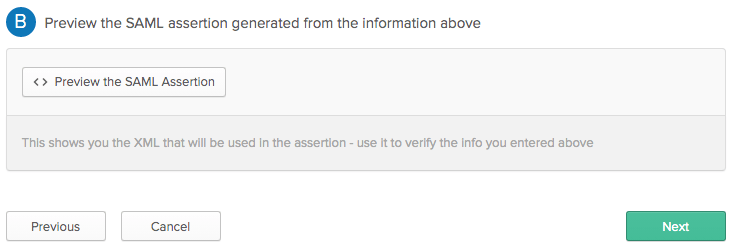

Devam edin ve Wallarm metadata’sını girin. Zorunlu alanlar:

-

İsteğe bağlı olarak, Okta belgelerinde açıklanan diğer parametreleri ayarlayın.

-

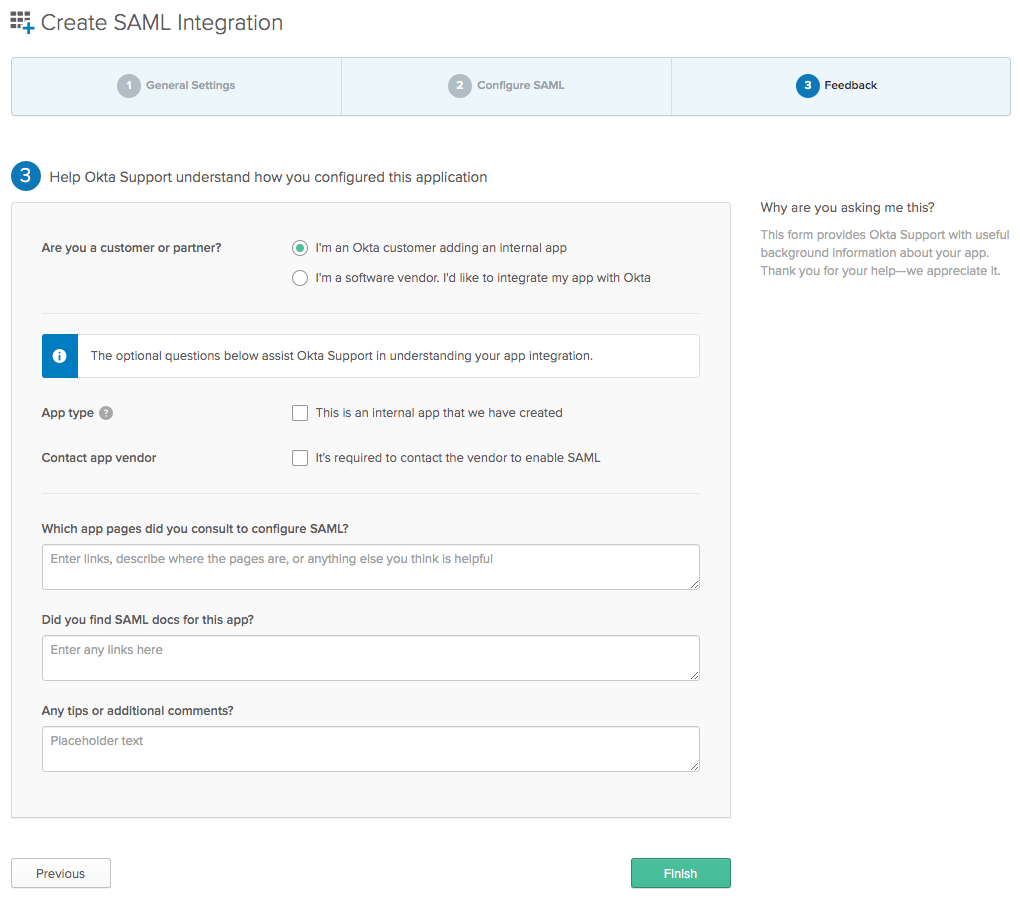

Devam edin ve Are you a customer or partner değerini "I'm an Okta customer adding an internal app" olarak ayarlayın.

-

İsteğe bağlı olarak, diğer parametreleri ayarlayın.

-

Finish’e tıklayın. Oluşturulan uygulamanın sayfasına yönlendirileceksiniz.

-

Okta metadata’sını almak için Sign On sekmesine gidin ve aşağıdakilerden birini yapın:

- Identity Provider metadata’ya tıklayın ve görüntülenen verileri XML olarak kaydedin.

- View Setup instructions’a tıklayın ve görüntülenen verileri kopyalayın.

-

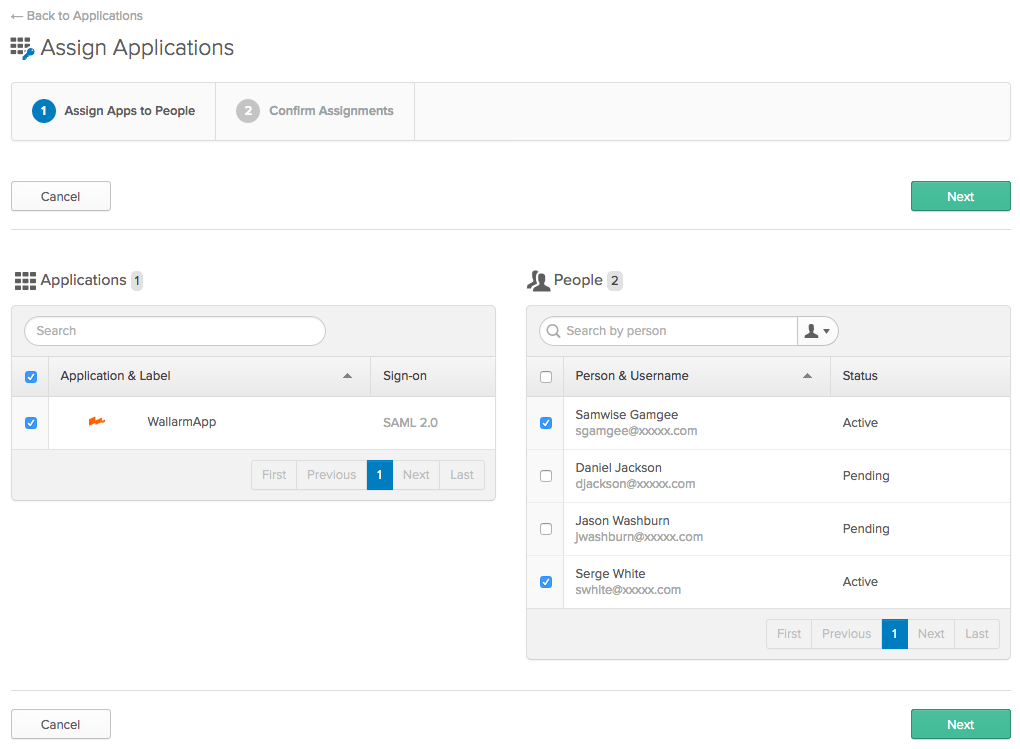

Applications → Applications → Assign Users to App yolunu izleyerek ve kullanıcıları uygulamaya atayarak, oluşturulan uygulamaya Okta kullanıcılarının erişimini sağlayın.

Adım 4 (Okta): Sağlamayı yapılandırın¶

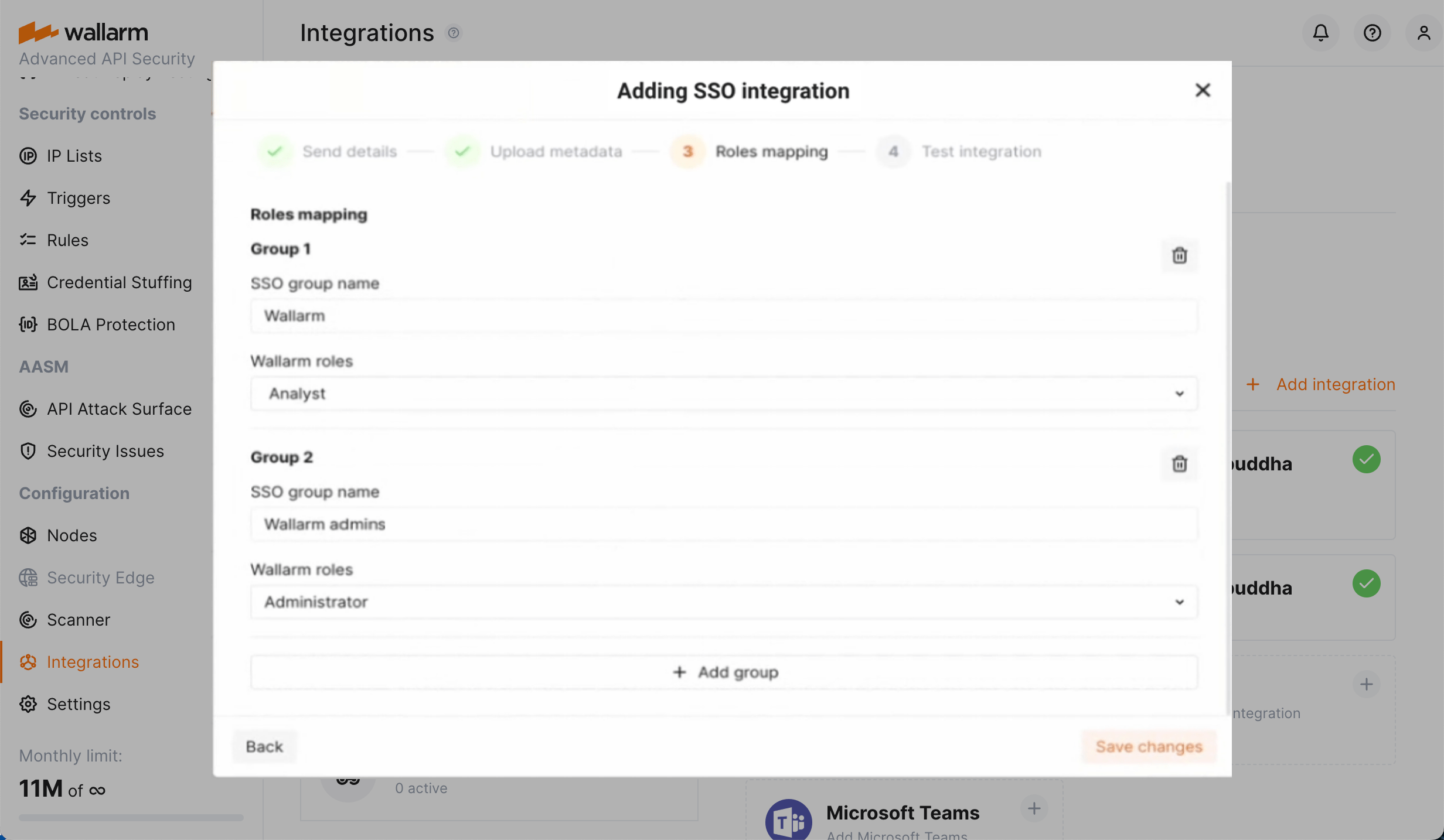

Provisioning, SAML SSO çözümünden (Okta) Wallarm’a verilerin otomatik aktarımıdır: Okta kullanıcılarınız ve onların grup üyelikleri, Wallarm’a erişimi ve oradaki izinleri belirler; tüm kullanıcı yönetimi Okta tarafında gerçekleştirilir.

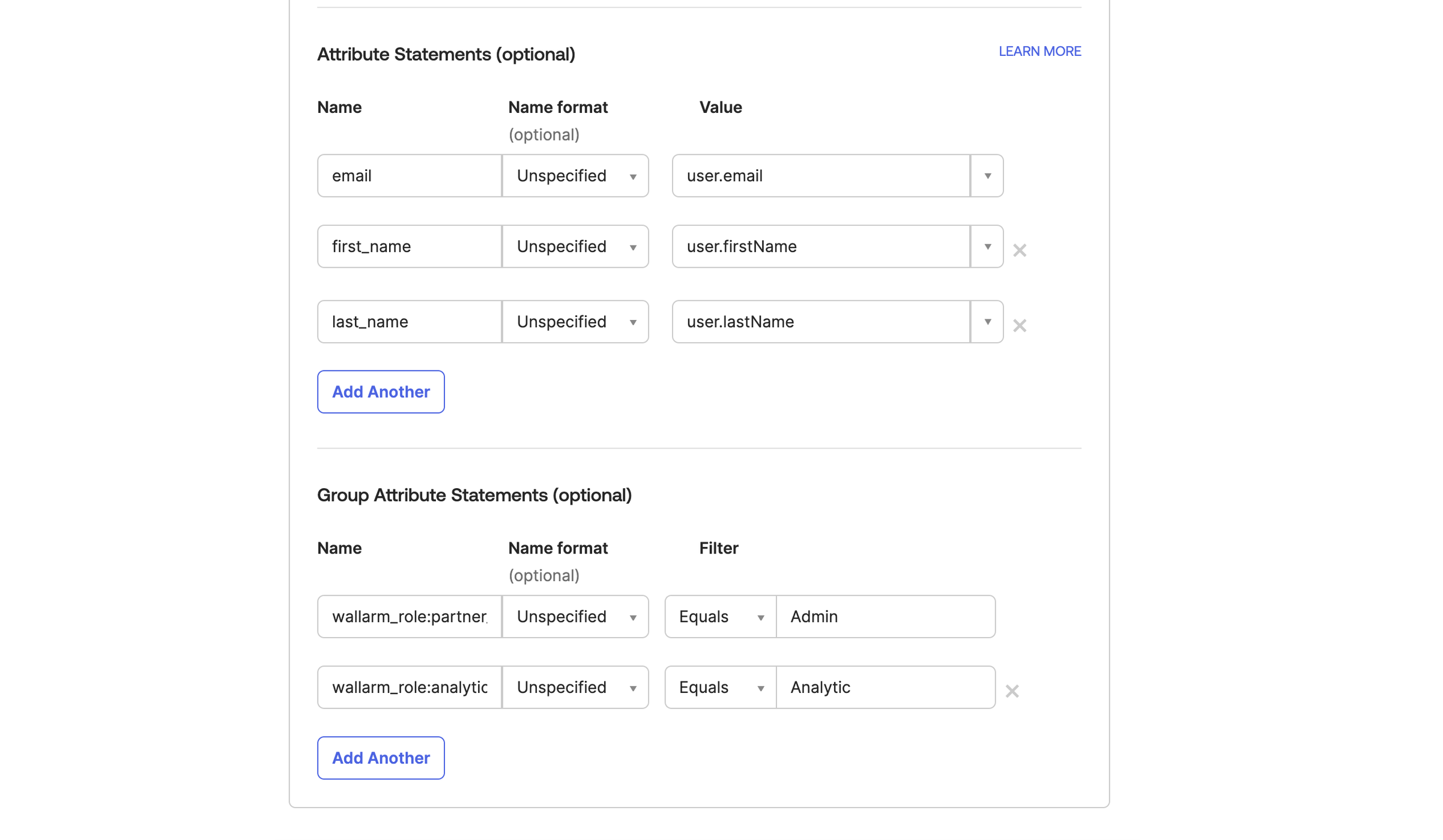

Bunun çalışması için, öznitelik eşlemesi sağlayın:

-

Okta uygulamasında, Applications → Applications → General → SAML Settings (Edit) → Next adımlarına tıklayın.

-

Öznitelik ifadelerini eşleyin:

- email - user.email

- first_name - user.firstName

- last_name user.lastName

-

Kullanıcı gruplarını

wallarm_role:[role]değerine eşleyin; buradarole:admin(Administrator)analytic(Analyst)api_developer(API Developer)auditor(Read Only)partner_admin(Global Administrator)partner_analytic(Global Analyst)-

partner_auditor(Global Read Only)Tüm rol açıklamalarını buradan görebilirsiniz.

-

Değişiklikleri kaydedin.

Adım 5 (Wallarm): Okta metadata’sını girin¶

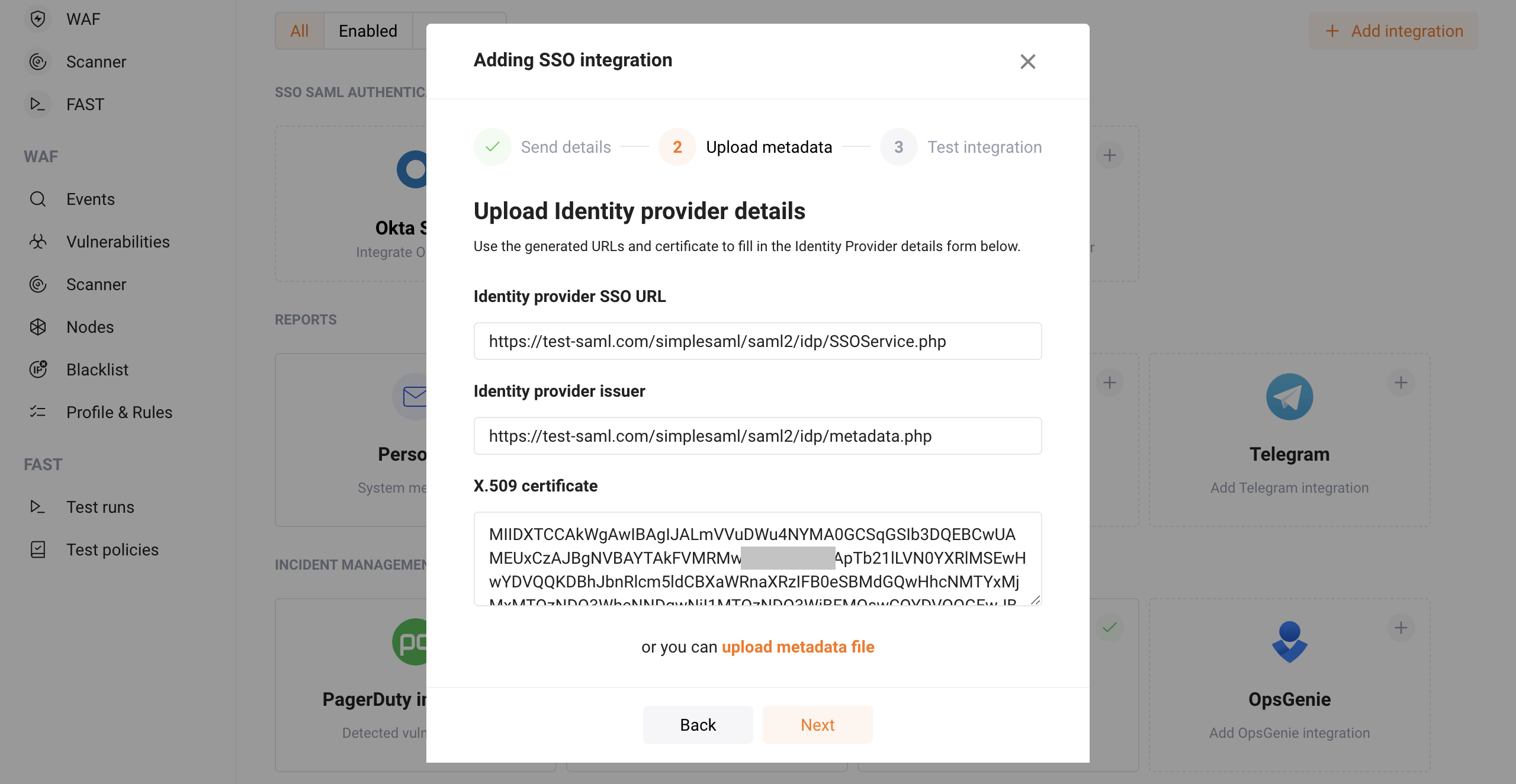

-

Wallarm Console’da, SSO yapılandırma sihirbazında Upload metadata adımına ilerleyin.

-

Aşağıdakilerden birini yapın:

-

SSO yapılandırma sihirbazını tamamlayın. Wallarm, verilerin Okta’nızla artık alınıp gönderilemediğini test edecektir.

Adım 6 (Wallarm): Sağlamayı yapılandırın (ATLAYIN)¶

Okta için, Wallarm tarafındaki bu adım atlanmalıdır.

Bir sonraki adıma geçin ve SSO yapılandırma sihirbazını tamamlayın. Wallarm, verilerin SAML SSO Çözümünüzle artık alınıp gönderilemediğini test edecektir.