G Suite ile SSO Bağlantısı¶

Bu kılavuz, hizmet sağlayıcı olarak hareket eden Wallarm’a kimlik sağlayıcı olarak G Suite (Google) hizmetinin bağlanması sürecini kapsar.

Adımları tamamlamak için hem Wallarm hem de G Suite tarafında yönetici haklarına sahip hesaplara ihtiyacınız vardır.

Adım 1 (Wallarm): SSO servisini etkinleştirin¶

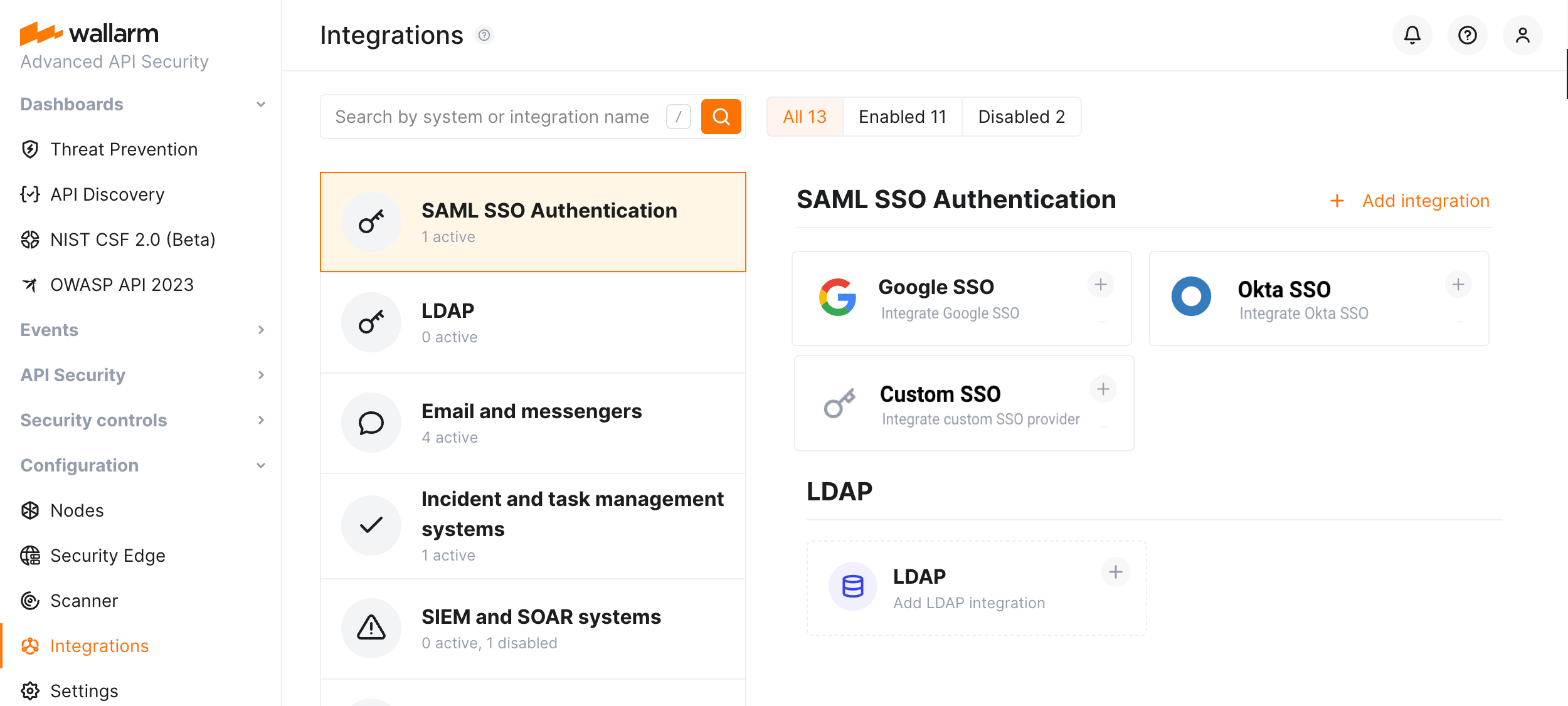

Varsayılan olarak, Wallarm’da kimlik doğrulama için SSO servisi etkin değildir, buna karşılık gelen bloklar Wallarm Console içindeki Integrations bölümünde görünmez.

SSO servisini etkinleştirmek için Wallarm support team ile iletişime geçin. Varsayılan olarak sağlama ile SSO önerilecektir:

-

Etkinleştirdikten sonra hiçbir kullanıcı giriş ve parola ile kimlik doğrulaması yapamayacaktır. Gerekirse geri dönüş hesabı (fallback account) talep edin - bu hesap giriş/parola kullanımını sürdürecektir.

-

Kullanıcılar Wallarm tarafında devre dışı bırakılamaz veya silinemez.

-

Birden fazla tenant kullanıyorsanız, Okta ile tenant dependent permissions seçeneğini kullanabilirsiniz; bununla ilgili kararı Wallarm desteği ile birlikte verin.

Adım 2 (Wallarm): Metadata oluşturun¶

G Suite tarafında girmek üzere Wallarm metadata’sına ihtiyacınız var:

-

Wallarm Console’da Integrations → SSO SAML AUTHENTICATION yoluna gidin ve Google SSO yapılandırmasını başlatın.

-

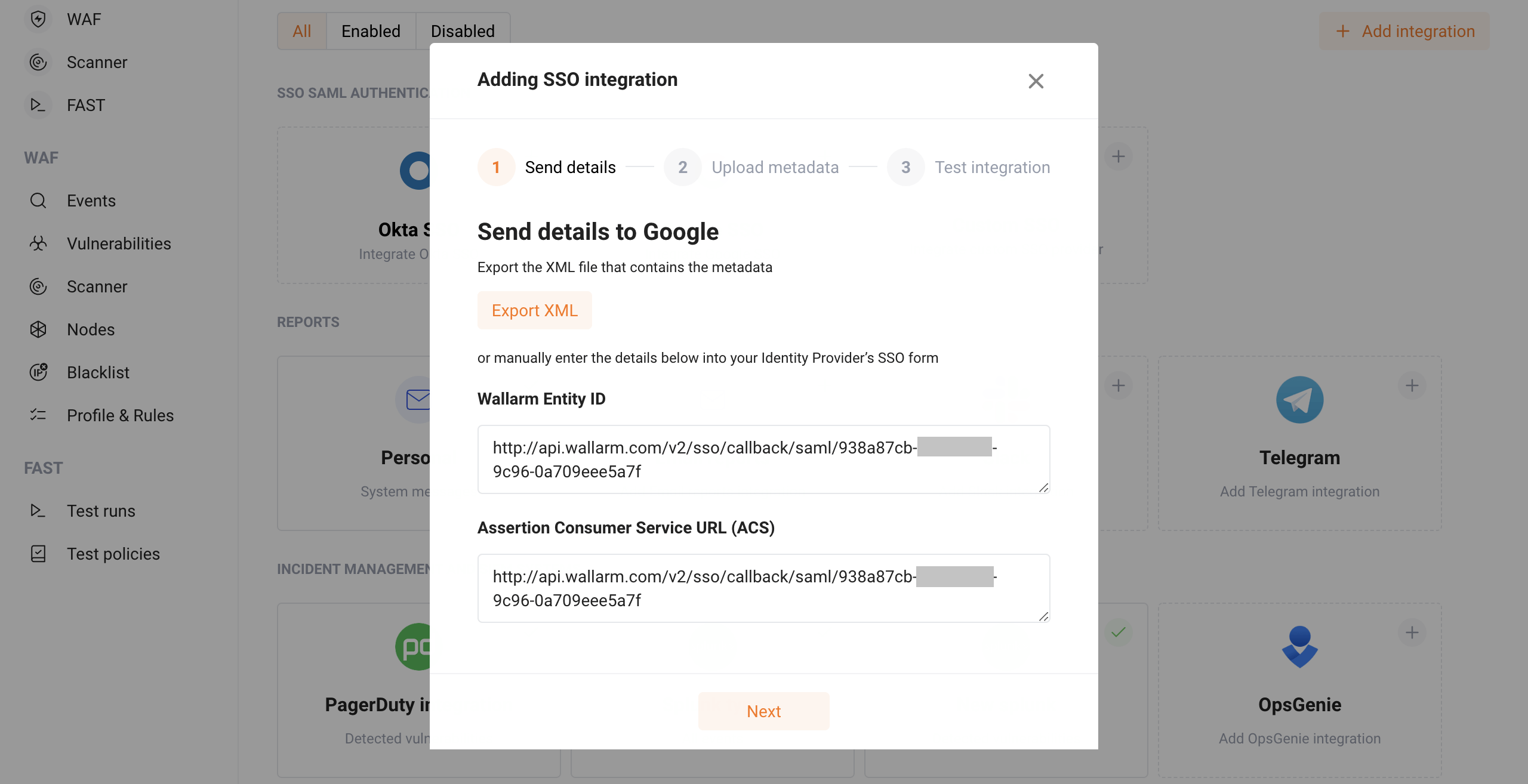

SSO yapılandırma sihirbazında, Send details adımında, G Suite servisine iletilmesi gereken Wallarm metadata’sını görüntüleyin.

- Wallarm Entity ID, kimlik sağlayıcı için Wallarm uygulaması tarafından oluşturulan benzersiz uygulama tanımlayıcısıdır.

- Assertion Consumer Service URL (ACS URL), kimlik sağlayıcının SamlResponse parametresiyle istekleri gönderdiği uygulamanın Wallarm tarafındaki adresidir.

-

Metadata’yı kopyalayın veya XML olarak kaydedin.

Adım 3 (G Suite): Uygulamayı yapılandırın¶

G Suite’te uygulamayı yapılandırmak için:

-

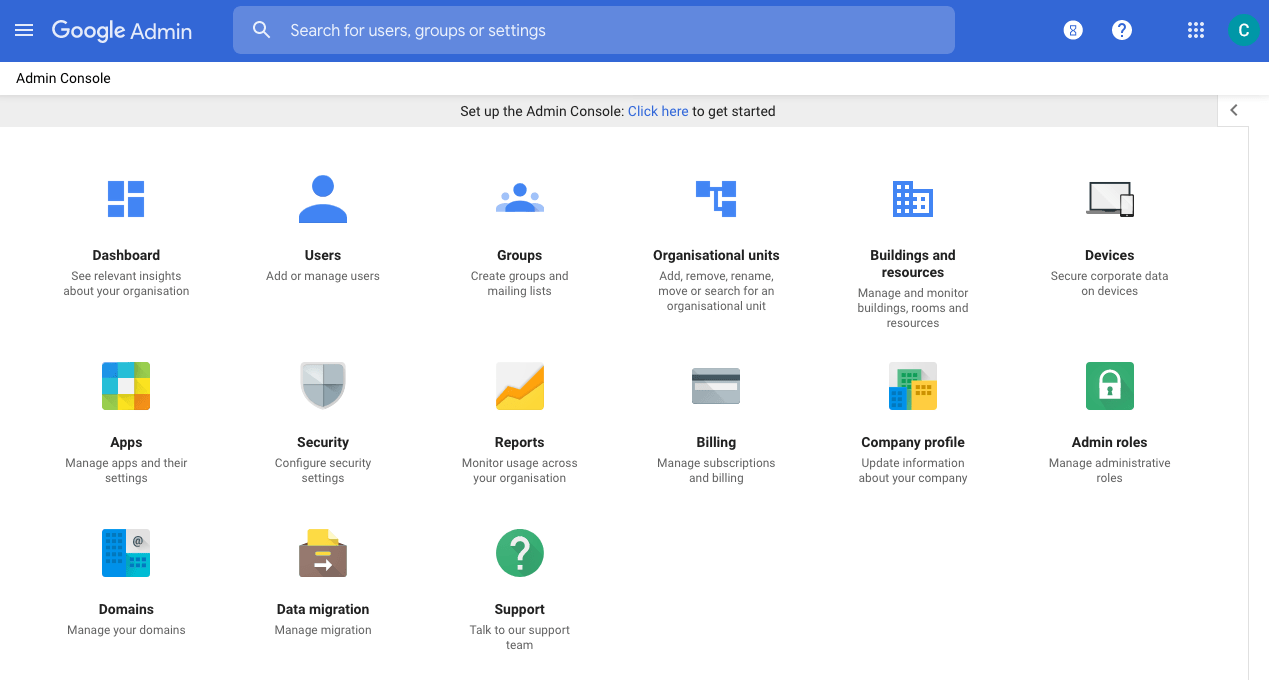

Google admin console içine giriş yapın.

-

Apps bölümüne gidin.

-

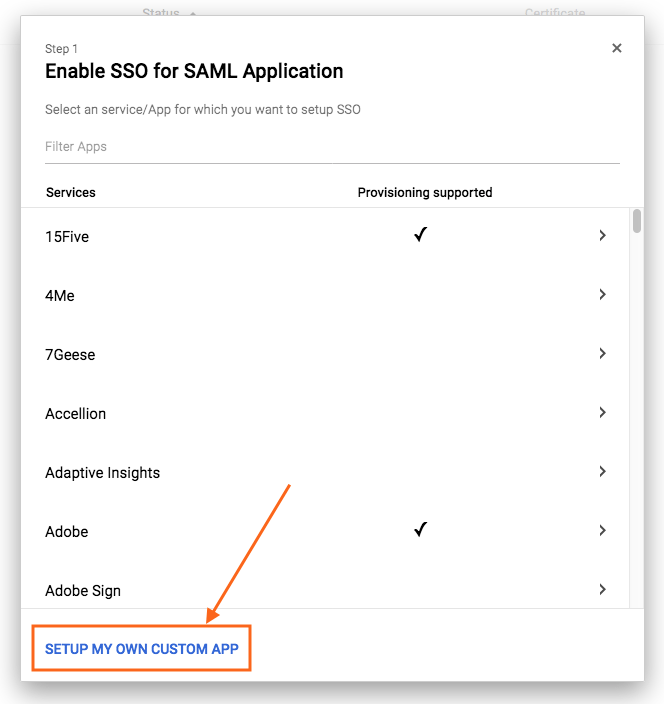

SAML apps → Add a service/App to your domain öğesine tıklayın.

-

Setup my own custom app öğesine tıklayın.

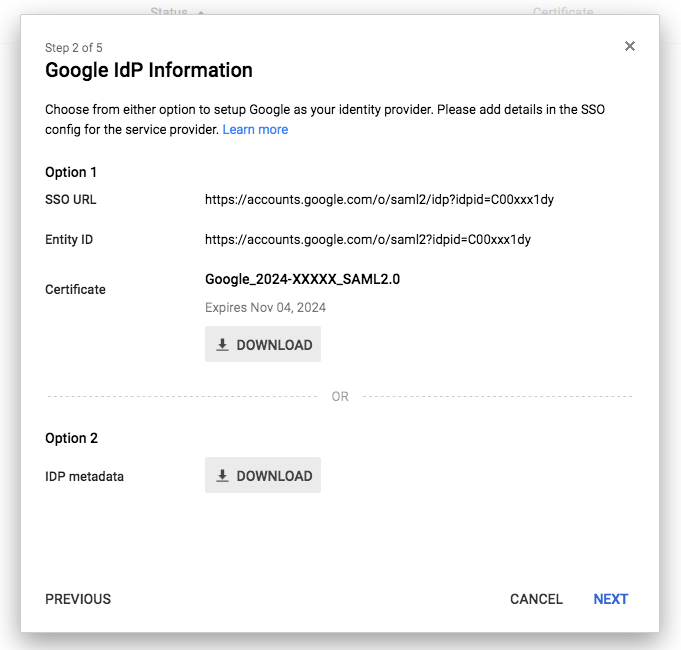

Size G Suite metadata’sı sağlanacaktır:

- SSO URL

- Entity ID

- Certificate (X.509)

-

Metadata’yı kopyalayın veya XML olarak kaydedin.

-

Next’e tıklayın.

-

Wallarm metadata’sını girin. Zorunlu alanlar:

- ACS URL = Wallarm içindeki Assertion Consumer Service URL parametresi.

- Entity ID = Wallarm içindeki Wallarm Entity ID parametresi.

-

Gerekirse kalan parametreleri doldurun ve Next’e tıklayın.

-

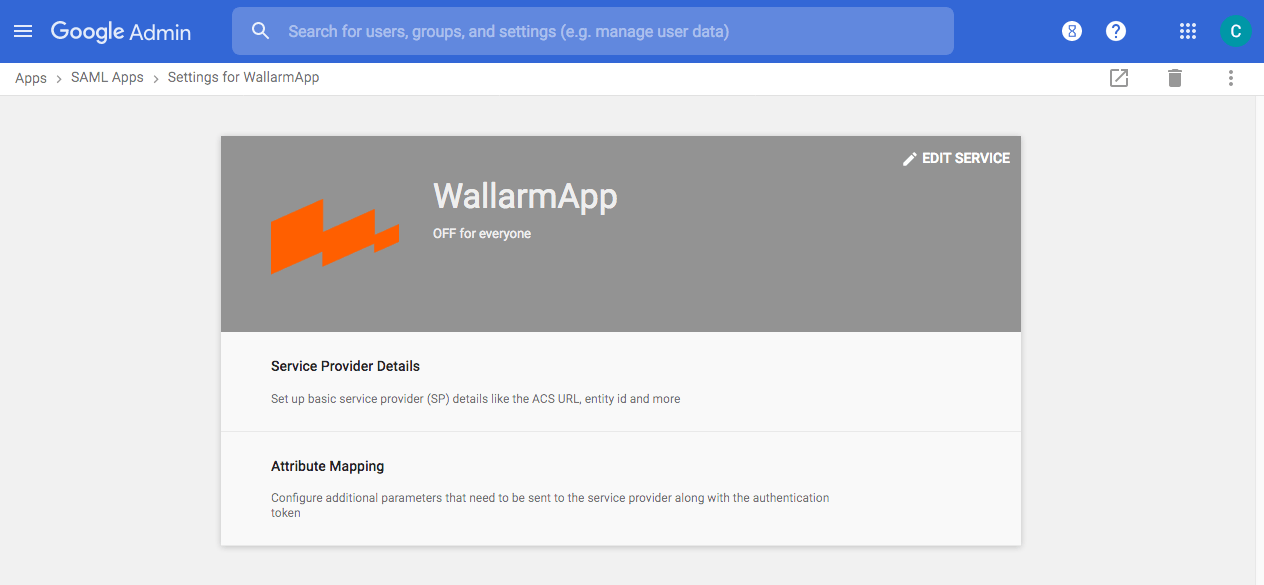

Finish’e tıklayın. Oluşturulan uygulamanın sayfasına yönlendirileceksiniz.

-

G Suite kullanıcılarına oluşturulan uygulamaya erişim verin: Edit Service → Service status → ON for everyone yolunu izleyin.

-

Değişiklikleri kaydedin.

Adım 4 (G Suite): Sağlamayı yapılandırma - bölüm 1¶

Provisioning, SAML SSO çözümünden (G Suite) Wallarm’a verilerin otomatik aktarımıdır: G Suite kullanıcılarınız ve onların grup üyelikleri Wallarm’a erişimi ve oradaki izinleri belirler; tüm kullanıcı yönetimi G Suite tarafında gerçekleştirilir.

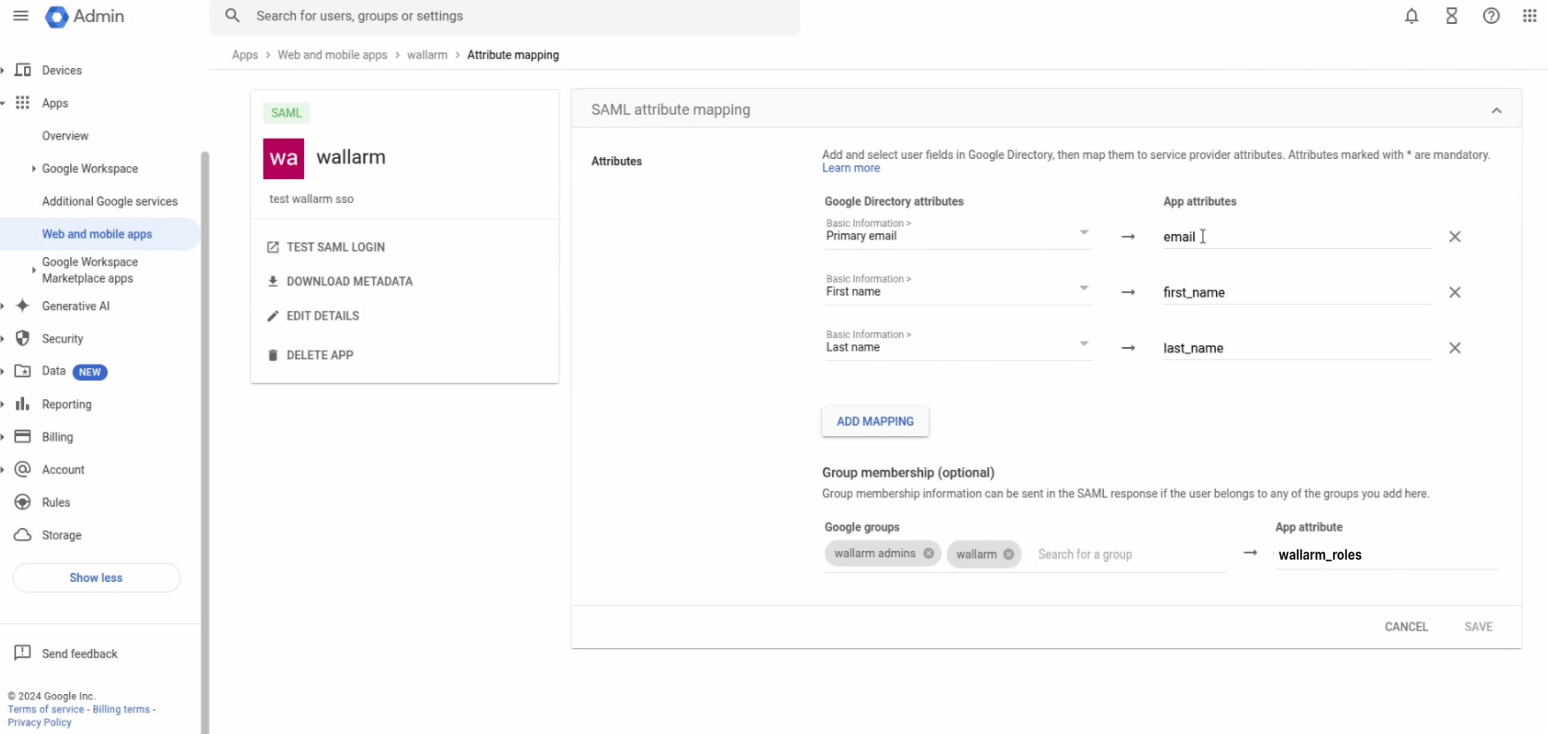

Bunun çalışması için öznitelik eşlemesini sağlayın:

-

G Suite uygulamasında, Add new mapping aracılığıyla şunları eşleyin:

emailfirst_namelast_name- kullanıcı grubu/gruplarını

wallarm_rolesetiketine

-

Değişiklikleri kaydedin.

Sağlama yapılandırmasına Wallarm tarafında adım 6 ile devam edilecektir.

Adım 5 (Wallarm): G Suite metadata’sını girin¶

-

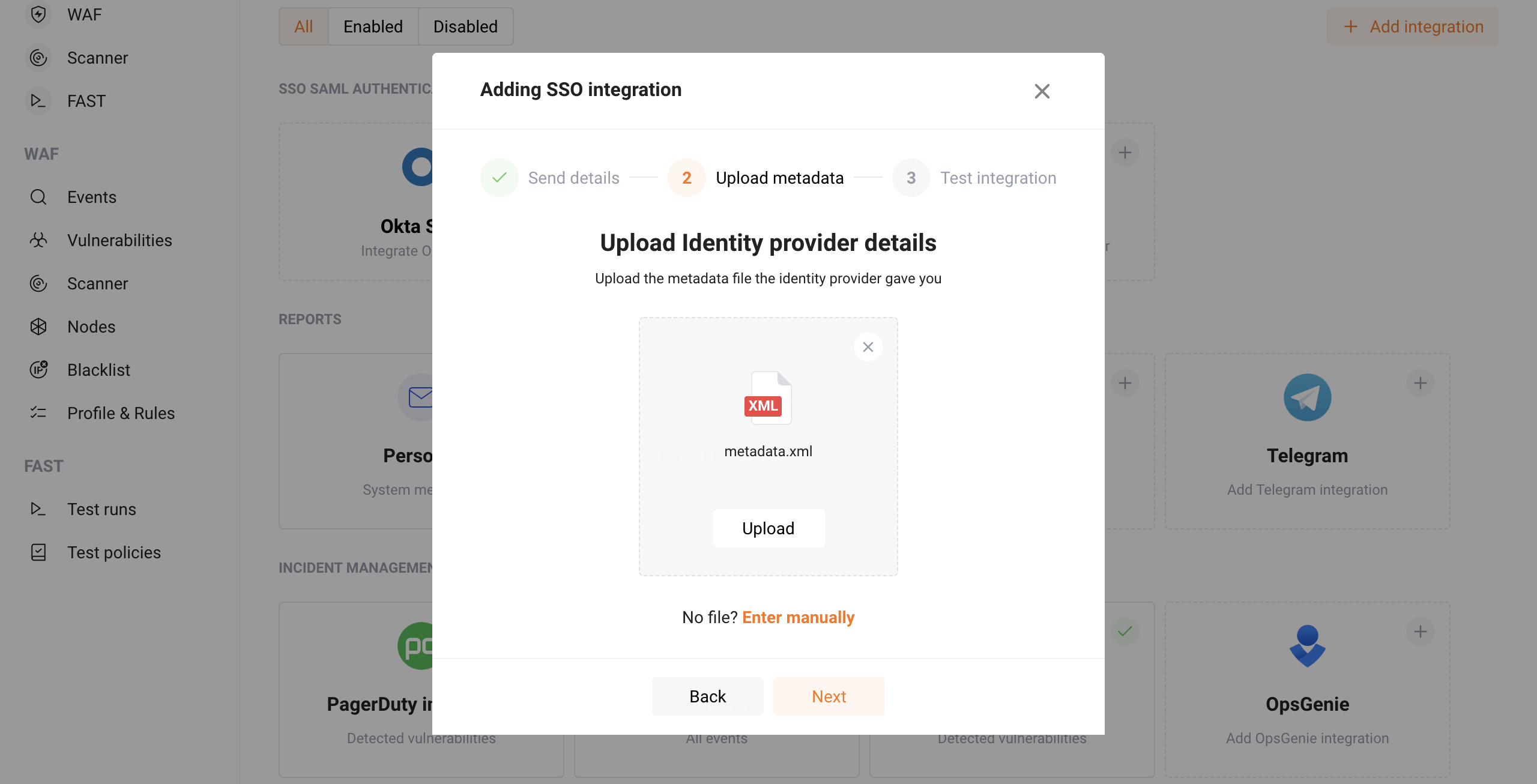

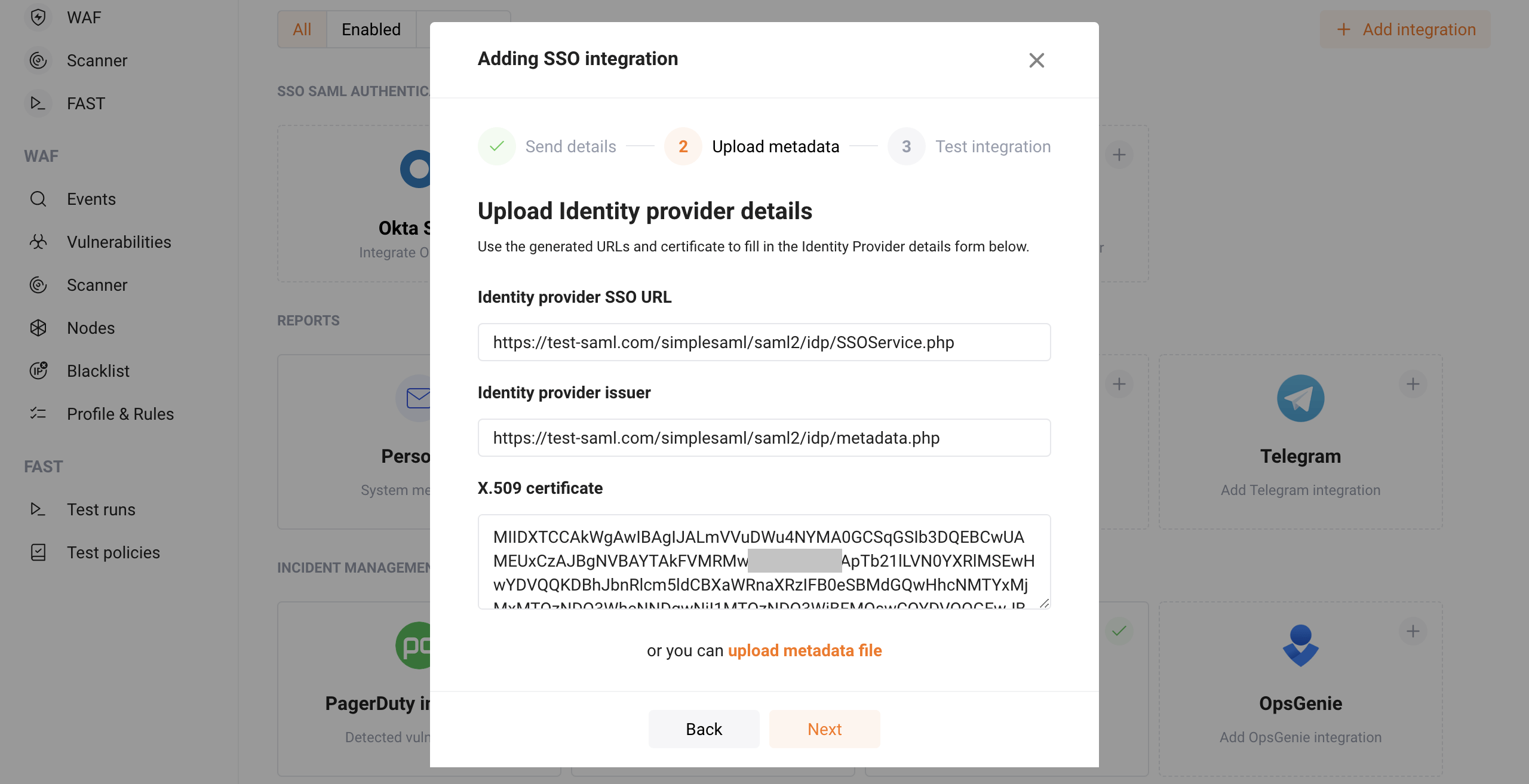

Wallarm Console’da, SSO yapılandırma sihirbazında Upload metadata adımına ilerleyin.

-

Şunlardan birini yapın:

Adım 6 (Wallarm): Sağlamayı yapılandırma - bölüm 2¶

-

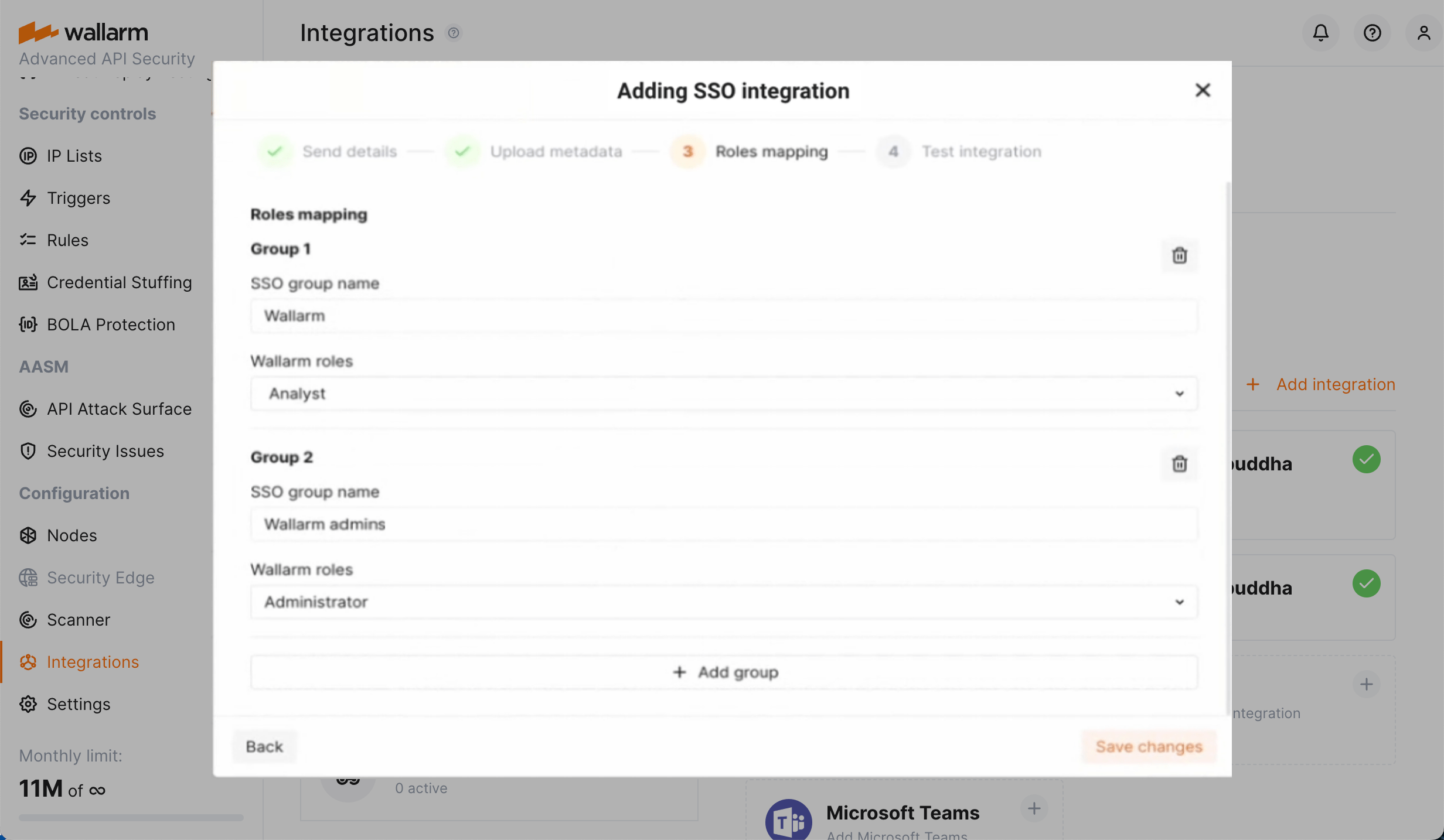

Roles mapping adımına ilerleyin.

-

Bir veya birkaç SSO grubunu Wallarm rollerine eşleyin. Kullanılabilir roller:

admin(Administrator)analytic(Analyst)api_developer(API Developer)auditor(Read Only)partner_admin(Global Administrator)partner_analytic(Global Analyst)-

partner_auditor(Global Read Only)Tüm rol açıklamalarını burada görebilirsiniz.

-

SSO yapılandırma sihirbazını tamamlayın. Wallarm, verilerin G Suite’iniz ile karşılıklı aktarılabilir olduğunu test edecektir.