SAML SSO Kimlik Doğrulama Kurulumu¶

Bu makale, Wallarm'ın SAML SSO Kimlik Doğrulaması özelliğini etkinleştirme ve yapılandırmanın genel akışını açıklar.

G Suite ve Okta SAML SSO çözümlerine ait örneklerle de tanışabilirsiniz.

Adım 1: SSO hizmetini etkinleştirin¶

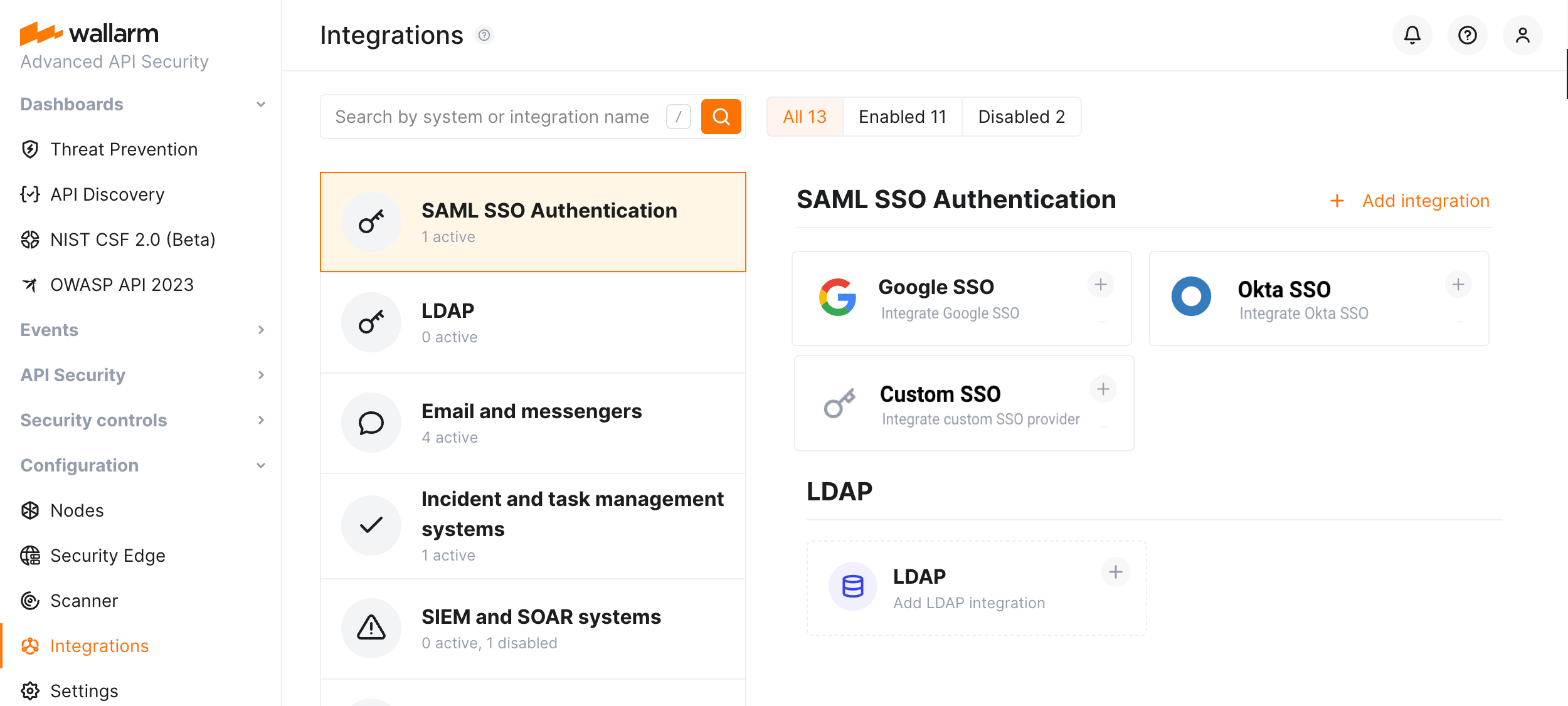

Varsayılan olarak, Wallarm'da kimlik doğrulama için SSO hizmeti aktif değildir; ilgili bloklar Wallarm Console içindeki Integrations bölümünde görünmez.

SSO hizmetini etkinleştirmek için Wallarm destek ekibi ile iletişime geçin. Varsayılan olarak provizyon ile SSO önerilir:

-

Etkinleştirmeden sonra hiçbir kullanıcı giriş ve parola ile kimlik doğrulaması yapamaz. Gerekli ise yedek hesap talep edin - bu hesap giriş/parola kullanımını sürdürür.

-

Kullanıcılar Wallarm tarafında devre dışı bırakılamaz veya silinemez.

Adım 2 (Wallarm): Metaveri oluşturun¶

SAML SSO çözümü tarafına girmek üzere Wallarm metaverilerine ihtiyacınız var:

-

Wallarm Console'a yönetici ayrıcalıklarıyla giriş yaptığınızdan emin olun.

-

Wallarm Console'da Integrations → SSO SAML AUTHENTICATION bölümüne gidin ve uygun entegrasyonu başlatın.

Google, Okta veya başka bir (Custom) SAML SSO çözümünü entegre edebilirsiniz. Aynı anda yalnızca bir SSO entegrasyonunun aktif olabileceğini unutmayın.

-

SSO yapılandırma sihirbazında, Send details adımında, SAML SSO çözümünüze gönderilecek metaverileri gözden geçirin.

-

Metaverileri kopyalayın veya XML olarak kaydedin.

-

SAML SSO çözümü SSO veri alışverişi için ek doğrulama gerektiriyorsa, Extended security onay kutusunu seçin.

Adım 3 (SAML SSO çözümü): Uygulamayı yapılandırın¶

-

SAML SSO çözümünüze giriş yapın.

-

Wallarm'a erişim sağlayacak uygulamayı yapılandırın.

-

Uygulamanın metaverilerini kopyalayın veya XML olarak kaydedin.

-

Uygulamanın etkinleştirildiğinden ve kullanıcıların uygulamaya erişimi olduğundan emin olun.

Adım 4 (SAML SSO çözümü): Provizyonu yapılandırın¶

Provizyon, SAML SSO çözümünden Wallarm'a verilerin otomatik aktarımıdır: SAML SSO çözümünüze ait kullanıcılar ve grup üyelikleri Wallarm'a erişimi ve oradaki izinleri belirler; tüm kullanıcı yönetimi SAML SSO çözümü tarafında gerçekleştirilir.

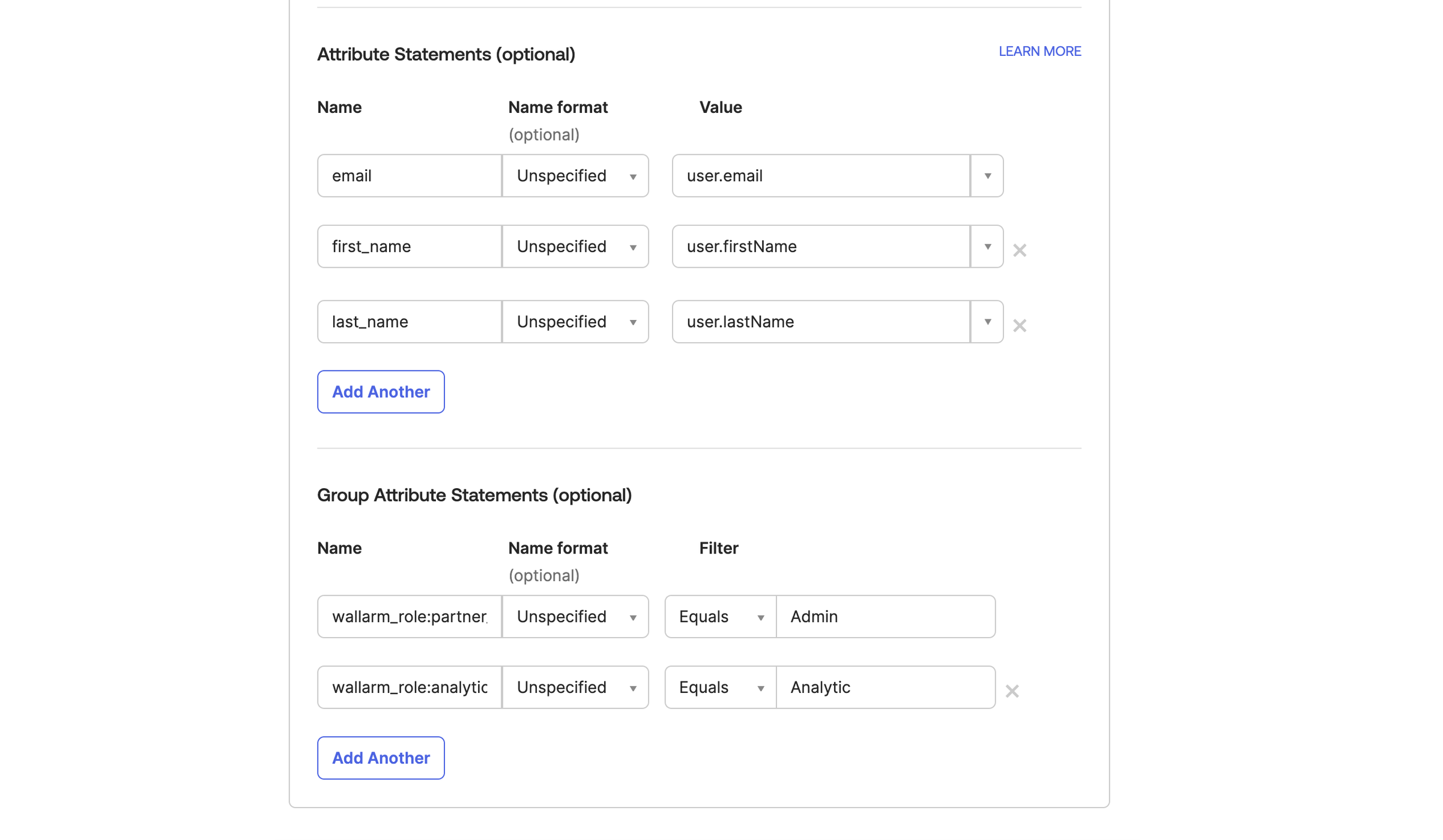

Bunun çalışması için, öznitelik eşlemesini sağlayın:

-

Wallarm'a erişim sağlayan uygulamada aşağıdaki öznitelikleri eşleyin:

emailfirst_namelast_name-

kullanıcı grubunu(gruplarını)

wallarm_role:[role]özniteliğine; buradaroleşunlardan biridir:admin(Administrator)analytic(Analyst)api_developer(API Developer)auditor(Read Only)partner_admin(Global Administrator)partner_analytic(Global Analyst)-

partner_auditor(Global Read Only)Tüm rol açıklamalarını burada bulabilirsiniz.

SAML SSO çözümünüz grupları farklı özniteliklere eşlemeyi desteklemiyorsa, tüm grupları

wallarm_rolesetiketine eşleyin (Google örneğindeki durum gibi) ve ardından grupları rollere Wallarm tarafında eşleyin - 6. adıma bakın.Geçersiz kılma seçeneği

different permissions in different tenants seçeneği etkinse, grupların rollere eşlenmesi farklı yapılandırılır ve temel eşlemeyi geçersiz kılar.

-

Değişiklikleri kaydedin.

Provizyonu kapatma

Provizyon seçeneğini Wallarm destek ekibi ile iletişime geçerek kapatabilirsiniz. Kapalıysa, SAML SSO çözümünüzde bulunan kullanıcılar için Wallarm'da karşılık gelen kullanıcıları oluşturmanız gerekir. Kullanıcı rollerinin de Wallarm Console'da tanımlanması gerekir.

Provizyon kapalıyken kullanıcıları elle oluşturmalı, rolleri atamalı ve SSO ile giriş yapması gereken kullanıcıları seçmelisiniz - kalanlar giriş/parola kullanır. Talebiniz üzerine, Wallarm desteği ayrıca tüm şirket hesabı kullanıcıları için tek seferde SSO kimlik doğrulamasını etkinleştiren Strict SSO seçeneğini de açabilir. Strict SSO'nun diğer özellikleri:

-

Hesabın mevcut tüm kullanıcıları için kimlik doğrulama yöntemi SSO'ya çevrilir.

-

Tüm yeni kullanıcılar varsayılan olarak kimlik doğrulama yöntemi olarak SSO'yu alır.

-

Herhangi bir kullanıcı için kimlik doğrulama yöntemi SSO dışındaki bir şeye değiştirilemez.

Provizyon kapalıyken kullanıcı yönetimi Wallarm Console → Settings → Users bölümünde burada açıklandığı şekilde gerçekleştirilir. SAML SSO çözümü ile eşleme yalnızca email özniteliğini kullanır.

Adım 5 (Wallarm): SSO SAML çözümü metaverilerini girin¶

-

Wallarm Console'da, SSO yapılandırma sihirbazında Upload metadata adımına ilerleyin.

-

Aşağıdakilerden birini yapın:

- G Suite metaverilerini bir XML dosyası olarak yükleyin.

- Metaverileri manuel olarak girin.

Adım 6 (Wallarm): Provizyonu yapılandırın (isteğe bağlı)¶

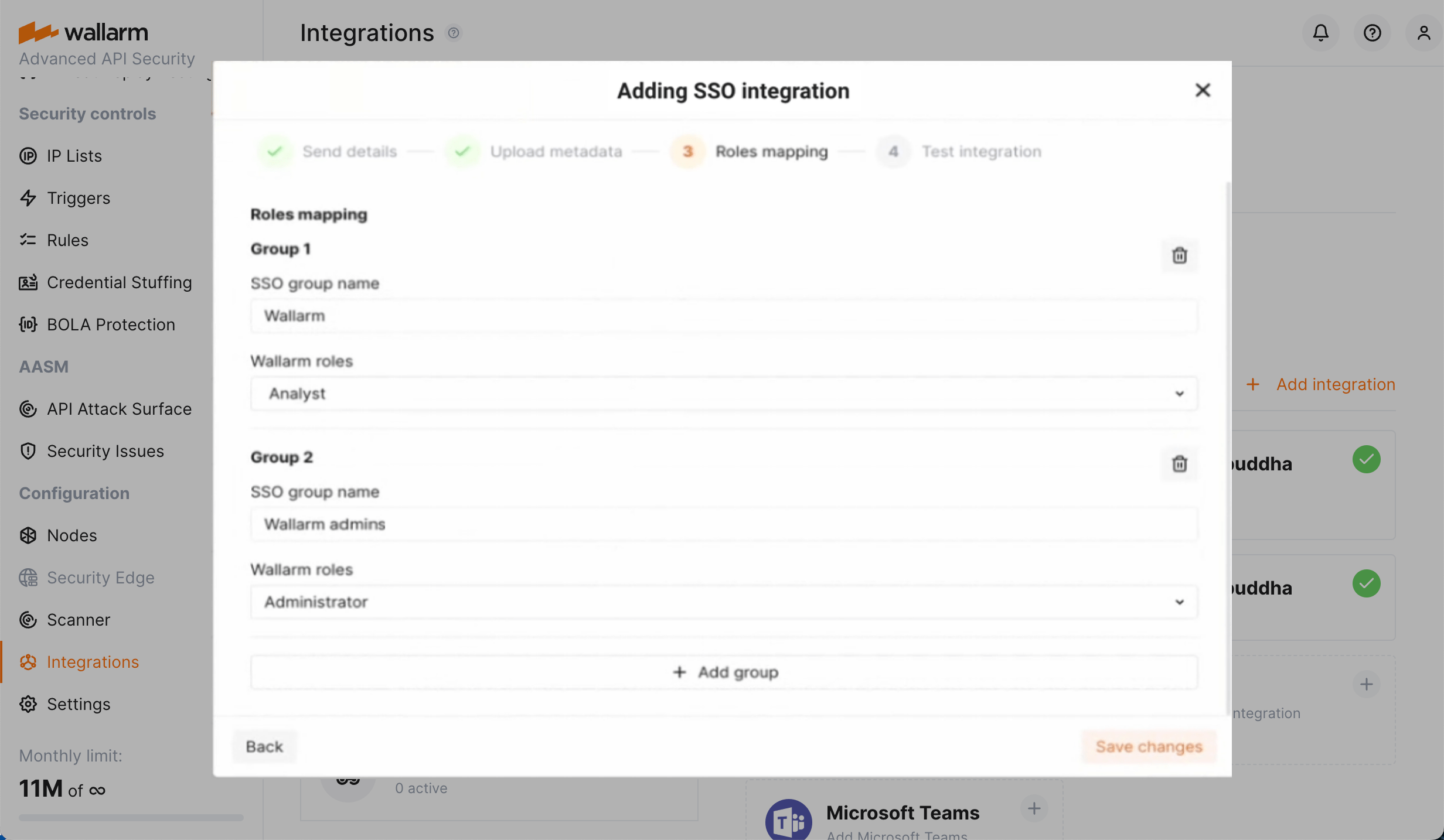

Bu adım yalnızca SAML SSO çözümünüz grupları farklı özniteliklere eşlemeyi desteklemiyorsa ve tüm gruplar wallarm_roles etiketine eşlenmişse (Google örneğindeki durum gibi) uygulanmalıdır.

-

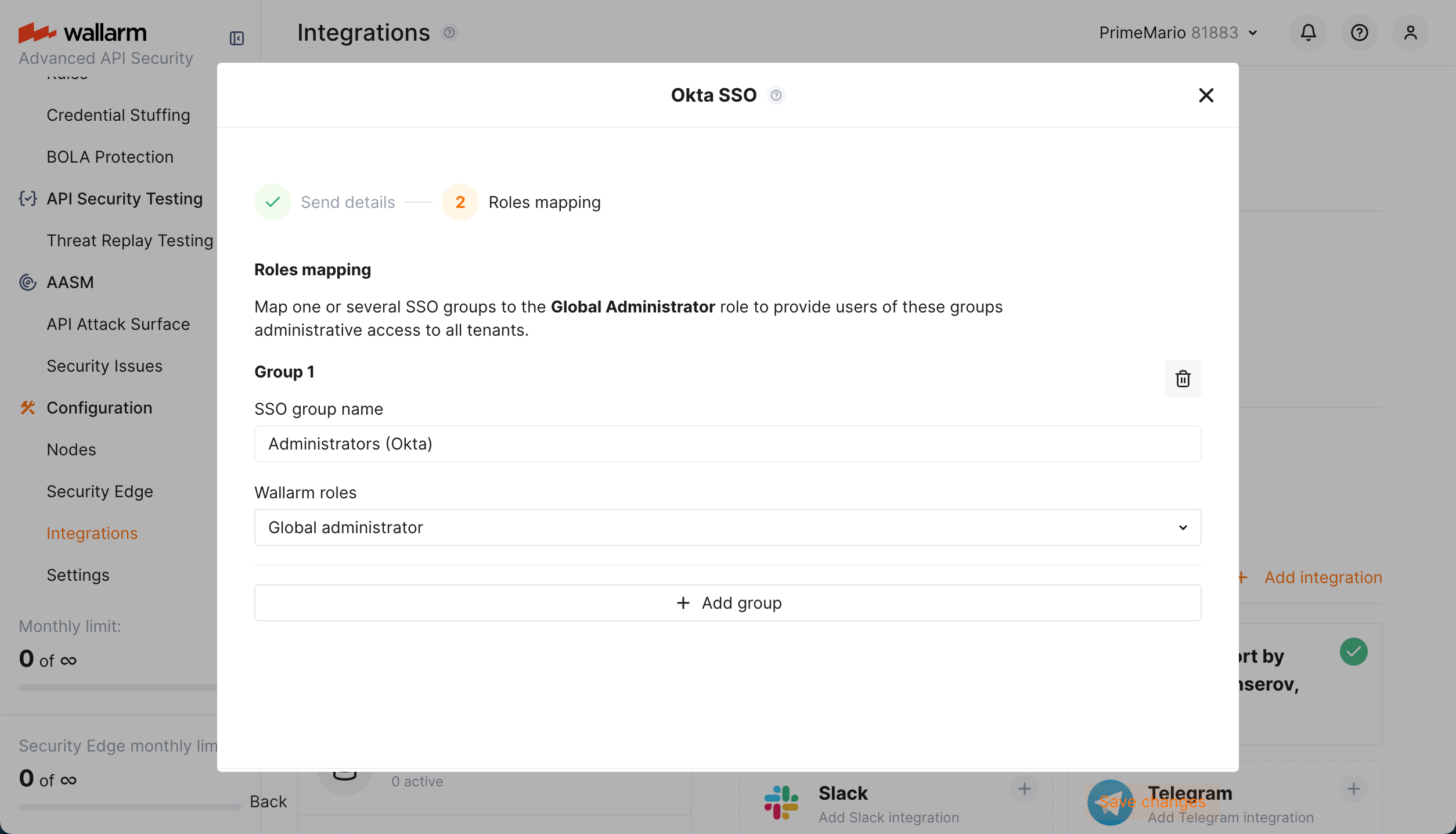

Roles mapping adımına ilerleyin.

-

Bir veya birkaç SSO grubunu Wallarm rollerine eşleyin. Mevcut roller:

admin(Administrator)analytic(Analyst)api_developer(API Developer)auditor(Read Only)partner_admin(Global Administrator)partner_analytic(Global Analyst)-

partner_auditor(Global Read Only)Tüm rol açıklamalarını burada bulabilirsiniz.

-

SSO yapılandırma sihirbazını tamamlayın. Wallarm, SAML SSO Çözümünüzden/Çözümünüze veri aktarımının artık mümkün olup olmadığını test edecektir.

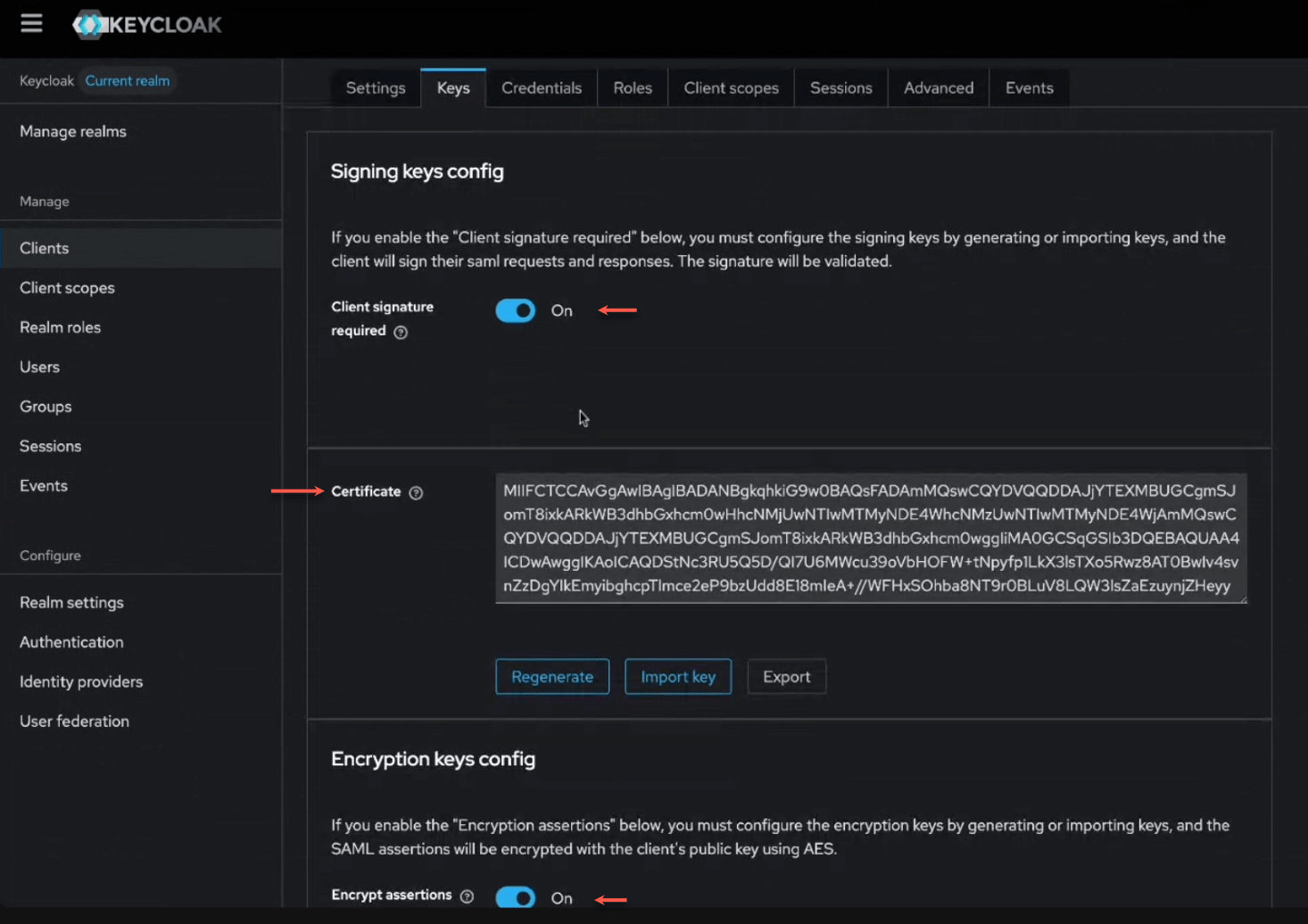

Genişletilmiş güvenlik¶

SAML SSO çözümünüz (Keycloak veya Okta gibi), Wallarm dahil uygulamalarla bağlantı kurulurken ek güvenlik doğrulaması gerektirebilir. Buna şunlar dahil olabilir:

-

SAML istek ve yanıtlarının imza ile doğrulanmasına yönelik gereksinimler

-

SAML istek ve yanıtlarının şifrelenmesine yönelik gereksinimler

Bu tür bir SAML SSO çözümü ile entegrasyonu sağlamak için Wallarm, Extended security özelliğine sahiptir. Kullanımı:

-

Wallarm'da, Generate metadata adımında Extended security seçeneğini seçin.

-

Metaverileri XML olarak kaydedin; sertifika verileri ve SAML SSO çözümünüz için uygun yapılandırma buna eklenecektir.

-

SAML SSO çözümünde, Configure application adımında, sağlanan XML'i içe aktararak tüm seçeneklerin otomatik olarak doğru şekilde yapılandırılmasını sağlayın. Aşağıda Keycloak örneğine bakın.

Kiracıya bağlı izinler¶

different permissions in different tenants seçeneği etkinse, bu izinleri aşağıdaki gibi yapılandırın:

-

Wallarm Console'a Global administrator olarak giriş yaptığınızdan emin olun.

-

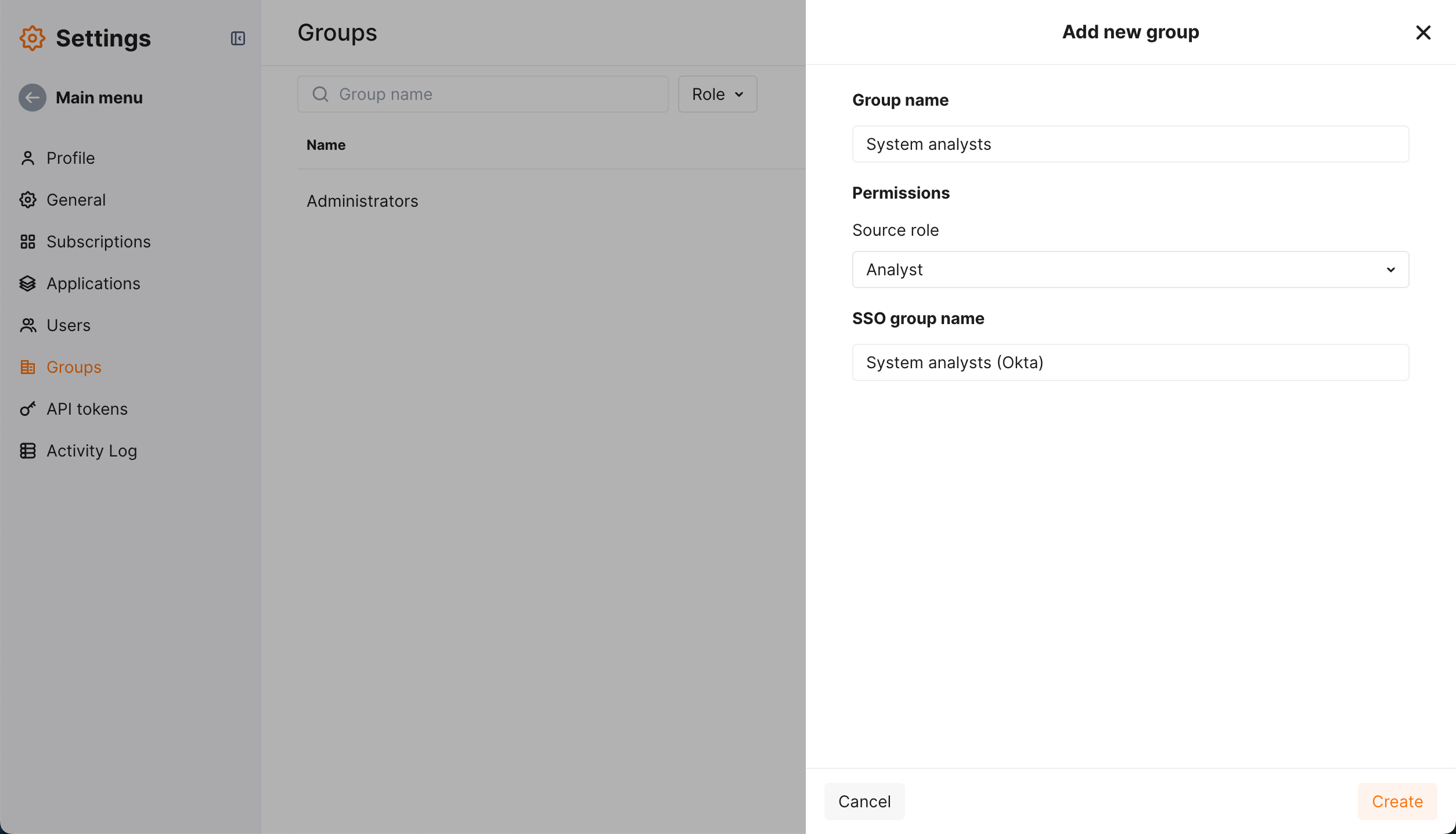

Settings → Groups bölümüne gidin.

-

Add group'a tıklayın ve SAML SSO çözümü grup adınıza bağlayın.

-

Rolü ayarlayın, Add'e tıklayın.

Grup oluşturulur ve gruplar listesinde görüntülenir.

-

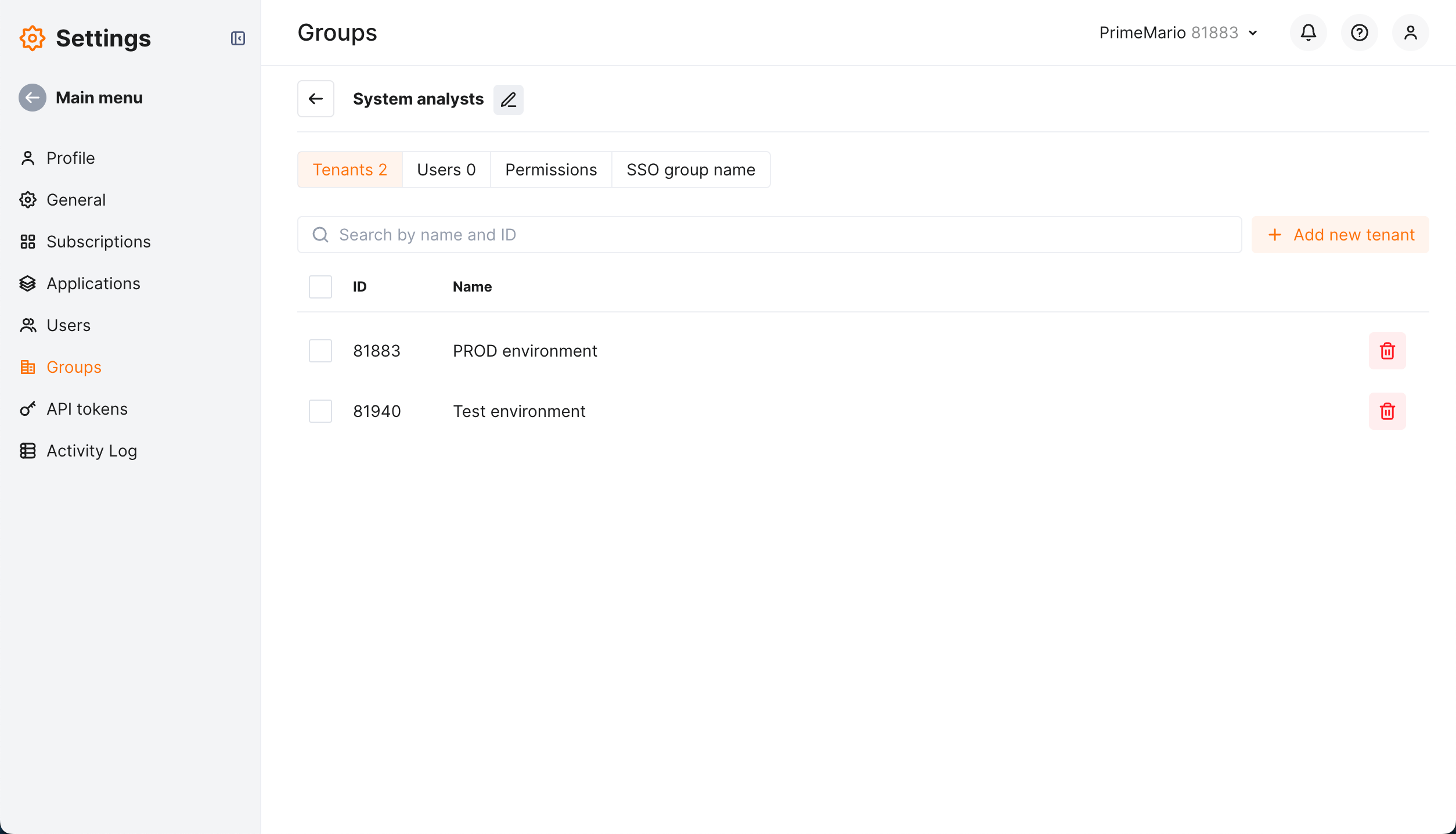

Grup menüsünden Edit group settings seçeneğini belirleyin.

-

Grup sayfanız görüntülenir. Kiracı listesini ayarlayın.

Bunun sonucunda SAML SSO çözümü grubunuzun kullanıcıları, belirtilen izinler (rol) setiyle listelenen kiracılara erişebilecek.

-

Başka bir grup ekleyin ve aynı SAML SSO çözümü grup adına bağlayın.

-

Farklı bir rol belirleyin.

-

Farklı bir kiracı listesi belirleyin.

Bunun sonucunda SAML SSO çözümü grubunuzun kullanıcıları, bu diğer kiracılara farklı bir izin setiyle (başka bir rol) erişebilecek.

Yalnızca belirli kiracılara erişim: Farklı SAML SSO çözümü gruplarındaki kullanıcıların yalnızca belirli kiracılara ve diğerlerine değil erişmesini de yapılandırabilirsiniz.

Aynı SAML SSO kullanıcısı farklı izinlerle aynı kiracıya erişim sağlayan birden fazla gruba aitse, daha geniş izin uygulanır.

Yöneticileriniz

Bazı SAML SSO çözümü gruplarınızdaki kullanıcılar için Wallarm'a (tüm kiracılar) ayrıcalıklı (yönetimsel) erişim sağlamak istiyorsanız, Wallarm Console'da SSO yapılandırma sihirbazında Roles mapping adımına ilerleyin ve SSO grubunuzu(gruplarınızı) Global administrator rolüne bağlayın.

Bu SAML SSO çözümü grubundaki kullanıcıların, başka herhangi bir SAML SSO çözümü grubuna dahil olsalar bile, herhangi bir şekilde kısıtlanamayacağını unutmayın.

Etkin different permissions in different tenants seçeneğinin genel eşlemeyi geçersiz kıldığını unutmayın; örneğin:

-

Analyticgruplarınızı genel olarakwallarm_role:analyticile eşlemiş ve 5 kiracınız varsa, daha sonra different permissions in different tenants seçeneğini etkinleştirirseniz,Analyticgrubunun kullanıcıları siz Groups oluşturup yönetene kadar herhangi bir kiracıya erişimi kaybeder (genel eşleme artık yok sayılır). -

Daha sonra

Analyticgruplarına 5 kiracıdan 3'üne erişim sağlayan grubu oluşturursanız, diğer 2 kiracı onlara erişilebilir olmayacaktır (genel eşleme yok sayılır). -

Bazı gruplardaki kullanıcılara tüm kiracılara yönetici olmayan erişim sağlamak istiyorsanız, teknik kiracı hesabına erişim için Global something rolüne sahip bir grup oluşturun.

Devre dışı bırakma ve silme¶

Integrations bölümünde SSO'yu yalnızca provizyon kapalıyken devre dışı bırakabilir ve silebilirsiniz. Kapatmak için Wallarm destek ekibi ile iletişime geçin.