Zorla Gezintiye Karşı Koruma¶

Zorla gezinti saldırısı, Wallarm tarafından varsayılan olarak tespit edilmeyen saldırı türlerinden biridir; tespiti bu kılavuzda açıklandığı şekilde uygun şekilde yapılandırılmalıdır.

Zorla gezinti saldırıları, sınırlı bir zaman aralığında farklı URI’lere yapılan isteklere 404 yanıt kodlarının yüksek sayıda dönmesi ile karakterize edilir.

Bu saldırı, gizli kaynakları (ör. uygulama bileşenlerine ilişkin bilgileri içeren dizinler ve dosyalar) numaralandırmayı ve bunlara erişmeyi amaçlar. Zorla gezinti saldırı türü genellikle saldırganların uygulama hakkında bilgi toplamasına ve bu bilgiyi kötüye kullanarak diğer saldırı türlerini gerçekleştirmesine olanak tanır.

Yapılandırma yöntemi¶

Abonelik planınıza bağlı olarak, kaba kuvvet koruması için aşağıdaki yapılandırma yöntemlerinden biri kullanılabilir:

-

Mitigation kontrolleri (Advanced API Security aboneliği)

-

Triggers (Cloud Native WAAP aboneliği)

Mitigation kontrolüne dayalı koruma  ¶

¶

Wallarm'ın Advanced API Security aboneliği, zorla gezinti saldırılarına karşı koruma da dahil olmak üzere gelişmiş numaralandırma saldırı koruması sağlar.

Trigger tabanlı koruma¶

Configuring¶

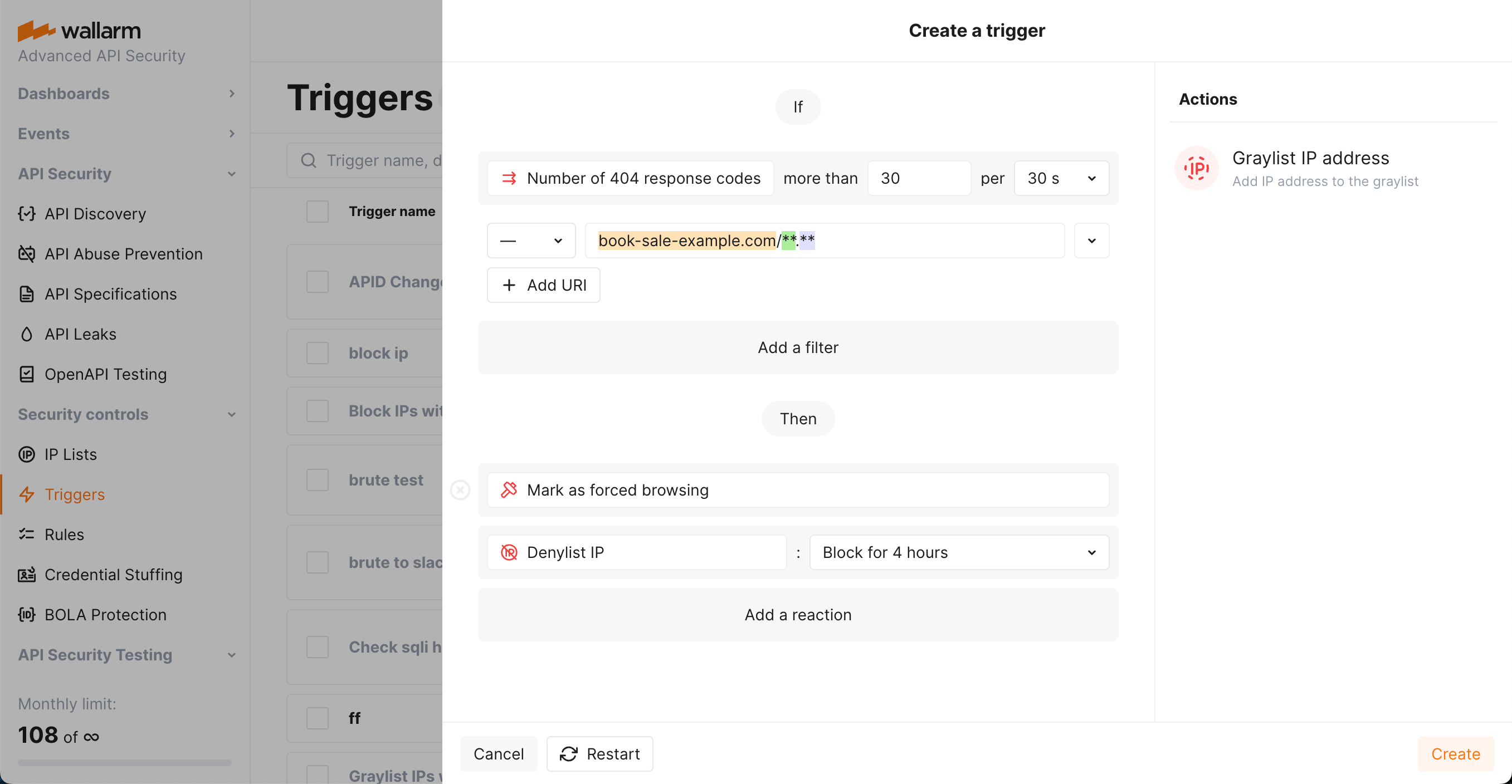

Aşağıdaki örneği inceleyerek zorla gezinti korumasını nasıl yapılandıracağınızı öğrenin.

Diyelim ki çevrimiçi book-sale uygulamasına sahipsiniz. book-sale-example.com alan adınız altında gizli dizin ve dosya adlarını denemeye çalışan kötü niyetli aktörleri (zorla gezinti saldırısı) engellemek istiyorsunuz. Bu korumayı sağlamak için alan adınız için belirli bir zaman aralığında 404 yanıtlarının sayısını sınırlayabilir ve bu limiti aşan IP’leri engelleyecek şekilde ayarlayabilirsiniz:

Bu korumayı sağlamak için:

-

Wallarm Console → Triggers’ı açın ve tetikleyici oluşturma penceresini açın.

-

Forced browsing koşulunu seçin.

-

Aynı kaynak IP’den gelen isteklere dönen 404 yanıt kodları sayısı için eşiği 30 saniyede 30 olarak ayarlayın.

Bunların örnek değerler olduğunu unutmayın - kendi trafiğiniz için tetikleyiciyi yapılandırırken, meşru kullanım istatistiklerinizi dikkate alarak bir eşik tanımlamalısınız.

İzin verilen eşik zaman aralıkları

Eşik zaman aralığını ayarlarken, seçilen birime bağlı olarak değer 30 saniyenin veya 10 dakikanın katı olmalıdır.

-

URI filtresini aşağıdaki ekran görüntüsünde gösterildiği gibi ayarlayın; şunları içerecek şekilde:

-

Yolda "bileşen sayısı sınırsız" anlamına gelen

**joker karakteri. Bu,book-sale-example.comaltındaki tüm adresleri kapsar. -

Bu örnekte ihtiyaç duyduğumuz deseni yapılandırmanın yanı sıra, belirli URI’ler girebilir (örneğin, kaynak dosya dizininizin URI’si) veya herhangi bir URI belirtmeyerek tetikleyicinin tüm uç noktalarda çalışmasını sağlayabilirsiniz.

- İç içe URI’ler kullanıyorsanız, tetikleyici işleme önceliklerini göz önünde bulundurun.

-

-

Bu durumda şunları kullanmayın:

- Application filtresi, ancak seçili uygulamaların alan adlarını veya belirli uç noktalarını hedefleyen isteklere yalnızca tepki verecek şekilde tetikleyiciler ayarlamak için bunu kullanabileceğinizi unutmayın.

- IP filtresi, ancak belirli IP’lerden gelen isteklere yalnızca tepki verecek şekilde tetikleyiciler ayarlamak için bunu kullanabileceğinizi unutmayın.

-

Denylist IP address -

Block for 4 hourtetikleyici tepkisini seçin. Eşik aşıldığında Wallarm, kaynak IP’yi denylist listesine ekleyecek ve bundan sonraki tüm istekleri engelleyecektir.Bot IP’si zorla gezinti koruması tarafından denylist’e eklense bile, varsayılan olarak Wallarm, ondan gelen engellenen isteklere ilişkin istatistikleri toplar ve görüntüler.

-

Mark as forced browsing tetikleyici tepkisini seçin. Eşik aşıldıktan sonra alınan istekler zorla gezinti saldırısı olarak işaretlenecek ve Wallarm Console’un Attacks bölümünde görüntülenecektir. Bazen, herhangi bir şeyi engellemeden saldırı hakkında bilgi sahibi olmak için bu tepkiyi tek başına kullanabilirsiniz.

-

Tetikleyiciyi kaydedin ve Cloud ve node senkronizasyonunun tamamlanmasını bekleyin (genellikle 2-4 dakika sürer).

Zorla gezinti koruması için birden fazla tetikleyici yapılandırabilirsiniz.

Test¶

Ortamınızda test

Kendi ortamınızda Forced browsing tetikleyicisini test etmek için, aşağıdaki tetikleyicide ve isteklerde alan adını herkese açık herhangi biriyle (ör. example.com) değiştirin.

Configuring bölümünde açıklanan tetikleyiciyi test etmek için:

-

Korumalı URI’ye, yapılandırılmış eşiği aşacak sayıda istek gönderin. Örneğin,

https://book-sale-example.com/config.jsonadresine 50 istek (https://book-sale-example.com/**.**ile eşleşir): -

Tetikleyici tepkisi Denylist IP address ise, Wallarm Console → IP lists → Denylist’i açın ve kaynak IP adresinin engellendiğini kontrol edin.

Tetikleyici tepkisi Graylist IP address ise, Wallarm Console’un IP lists → Graylist bölümünü kontrol edin.

-

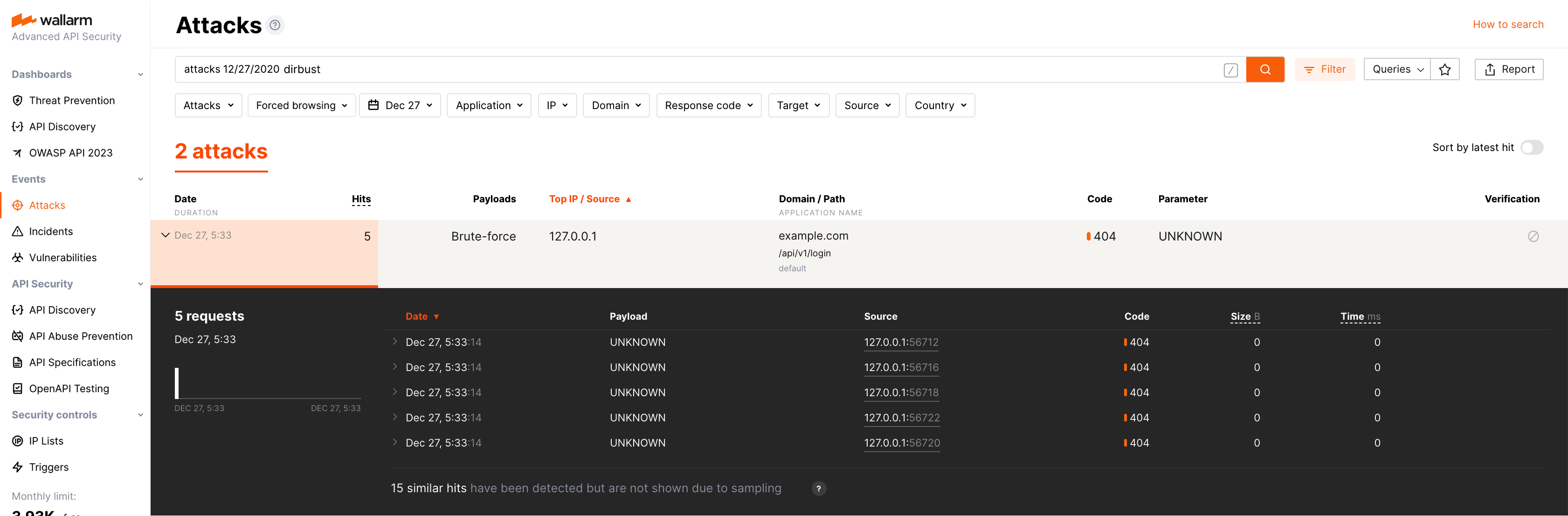

Attacks bölümünü açın ve isteklerin zorla gezinti saldırısı olarak listede görüntülendiğini kontrol edin.

Görüntülenen istek sayısı, tetikleyici eşiği aşıldıktan sonra gönderilen istek sayısına karşılık gelir (davranışsal saldırıların tespiti hakkında daha fazla bilgi). Bu sayı 5’ten büyükse, istek örnekleme uygulanır ve istek ayrıntıları yalnızca ilk 5 hit için görüntülenir (istek örnekleme hakkında daha fazla bilgi).

Zorla gezinti saldırılarını aramak için

dirbustfiltresini kullanabilirsiniz. Tüm filtreler arama kullanımına ilişkin talimatlarda açıklanmıştır.

Gereksinimler ve kısıtlamalar¶

Gereksinimler

Kaynakları zorla gezinti saldırılarından korumak için gerçek istemci IP adresleri gereklidir. Filtreleme node’u bir proxy sunucusunun veya yük dengeleyicinin arkasına konuşlandırılmışsa, gerçek istemci IP adreslerinin görüntülenmesini yapılandırın.

Kısıtlamalar

Zorla gezinti saldırısı işaretlerini ararken, Wallarm node’ları yalnızca diğer saldırı türlerinin işaretlerini içermeyen HTTP isteklerini analiz eder.