API Discovery tarafından bulunan uç noktalar için Otomatik BOLA Koruması  ¶

¶

Bu makale, API Discovery (APID) tarafından keşfedilen uç noktalar için otomatik BOLA korumasını açıklar.

Diğer BOLA koruma önlemleri

Alternatif olarak veya ek olarak, tetikleyicilerle BOLA koruması yapılandırabilirsiniz.

Overview¶

Behavioral attacks such as Broken Object Level Authorization (BOLA) exploit the vulnerability of the same name. This vulnerability allows an attacker to access an object by its identifier via an API request and either read or modify its data bypassing an authorization mechanism. This article instructs you on protecting your applications against BOLA attacks.

By default, Wallarm automatically discovers only vulnerabilities of the BOLA type (also known as IDOR) but does not detect its exploitation attempts.

BOLA protection restrictions

Only Wallarm node 4.2 and above supports BOLA attack detection.

Wallarm node 4.2 and above analyzes only the following requests for BOLA attack signs:

- Requests sent via the HTTP protocol.

-

Requests that do not contain signs of other attack types, e.g. requests are not considered to be a BOLA attack if:

- These requests contain signs of input validation attacks.

- These requests match the regular expression specified in the rule Create regexp-based attack indicator.

Requirements¶

To protect resources from BOLA attacks, make sure your environment meets the following requirements:

- If the filtering node is deployed behind a proxy server or load balancer, configure displaying real clients' IP addresses.

Koruma mantığı¶

Once BOLA protection is enabled, Wallarm:

-

Identifies API endpoints that are most likely to be the target of BOLA attacks, e.g. those with variability in path parameters:

domain.com/path1/path2/path3/{variative_path4}.This stage takes a period of time

Identification of vulnerable API endpoints takes a period of time required for deep observation of discovered API inventory and incoming traffic trends.

Only API endpoints explored by the API Discovery module are protected against BOLA attacks in the automated way. Protected endpoints are highlighted with the corresponding icon.

-

Protects vulnerable API endpoints against BOLA attacks. The default protection logic is the following:

- Requests to a vulnerable endpoint exceeding the 180 requests threshold from the same IP per minute are considered BOLA attacks.

-

Only register BOLA attacks in the event list when the threshold of requests from the same IP is reached. Wallarm does not block BOLA attacks. Requests will keep going to your applications.

The corresponding reaction in the autoprotection template is Only register attacks.

-

Reacts to changes in API by protecting new vulnerable endpoints and disabling protection for removed endpoints.

Yapılandırma¶

API Discovery gerekli

Otomatik BOLA koruması, API Discovery modülünü kullanıyorsanız kullanılabilir.

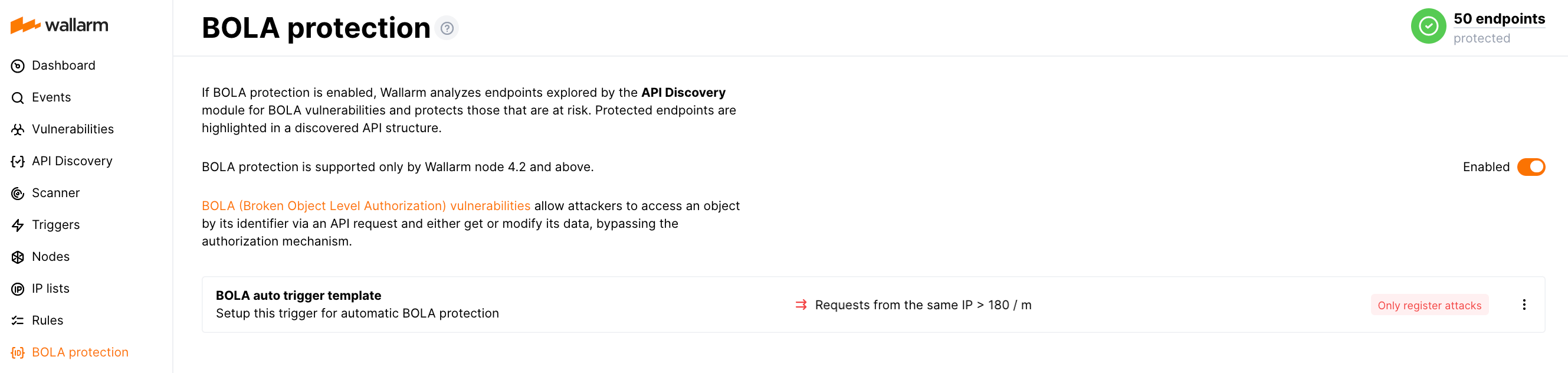

Otomatik korumayı etkinleştirmek için Wallarm Console → BOLA protection bölümüne gidin ve anahtarı etkin konuma getirin:

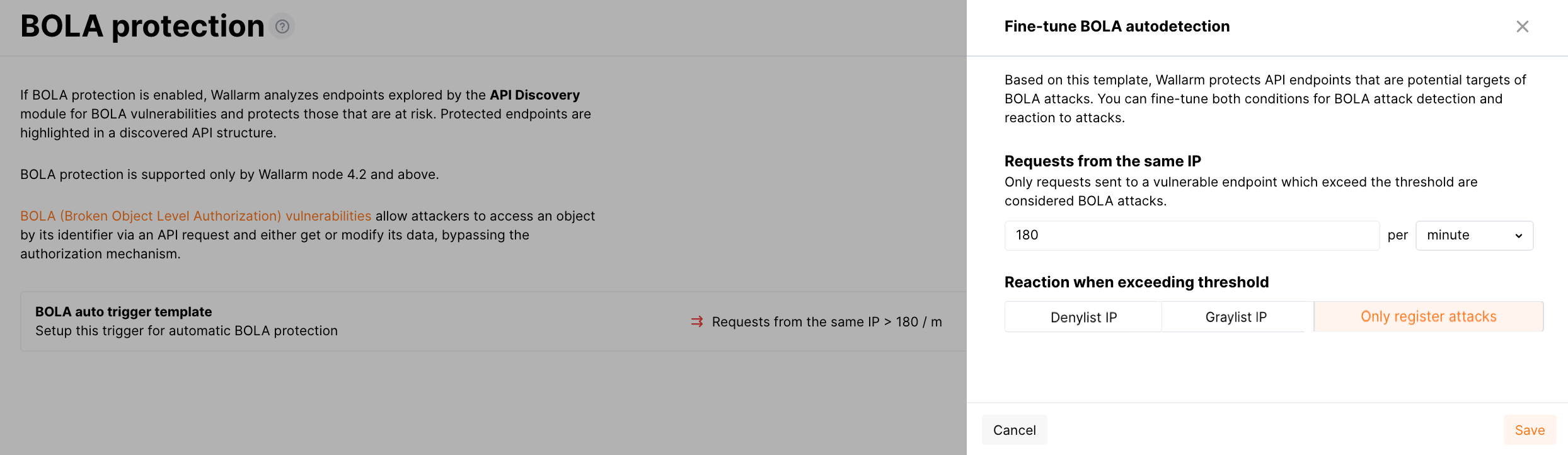

Ardından, BOLA otomatik algılama şablonunu aşağıdaki gibi düzenleyerek varsayılan Wallarm davranışını ince ayar yapabilirsiniz:

-

Aynı IP'den gelen isteklerin BOLA saldırıları olarak işaretlenmesi için eşiği değiştirin.

-

Eşik aşıldığında tepkiyi değiştirin:

- Denylist IP - Wallarm, BOLA saldırı kaynağının IP’lerini denylist’e alır ve böylece bu IP’lerin ürettiği tüm trafiği engeller.

- Graylist IP - Wallarm, BOLA saldırı kaynağının IP’lerini graylist’e alır ve böylece bu IP’lerden gelen yalnızca kötü amaçlı istekleri ve yalnızca filtreleme düğümü safe blocking mode içindeyse engeller.

Devre dışı bırakma¶

Otomatik BOLA korumasını devre dışı bırakmak için BOLA protection bölümünde anahtarı devre dışı konuma getirin.

API Discovery aboneliğinizin süresi dolduğunda, otomatik BOLA koruması otomatik olarak devre dışı bırakılır.