Splunk Enterprise via Fluentd¶

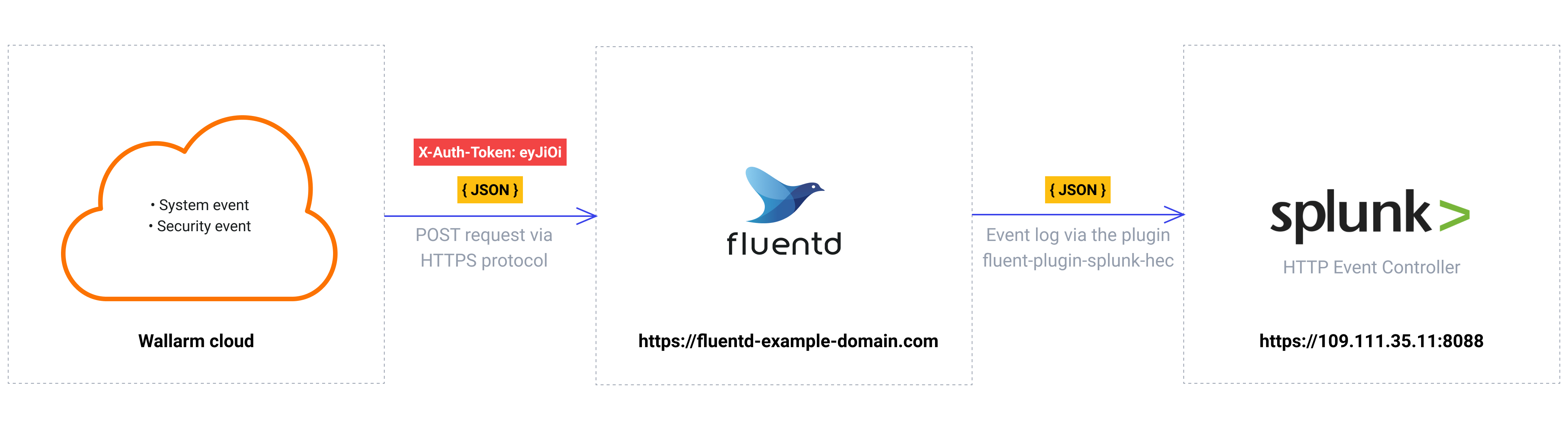

Estas instruções fornecem a você um exemplo de integração do Wallarm com o coletor de dados Fluentd para encaminhar eventos adicionais para o sistema SIEM Splunk.

O esquema de registro mais comum em sistemas complexos consiste nos seguintes componentes:

-

Coletor de dados: aceita logs de várias fontes e encaminha os logs para o sistema SIEM

-

Sistema SIEM ou sistemas de gerenciamento de logs: usados para analisar logs e monitorar o status do sistema

Recursos Utilizados¶

-

Splunk Enterprise com URL WEB

https://109.111.35.11:8000e URL APIhttps://109.111.35.11:8088 -

Fluentd instalado no Debian 11.x (bullseye) e disponível em

https://fluentd-example-domain.com -

Acesso de administrador ao Console Wallarm na nuvem da UE para configurar a integração Fluentd

Endereços IP da Wallarm Cloud

Para fornecer acesso ao Wallarm Cloud para seu sistema, você pode precisar de uma lista de seus endereços IP públicos:

Como os links para os serviços Splunk Enterprise e Fluentd são citados como exemplos, eles não respondem.

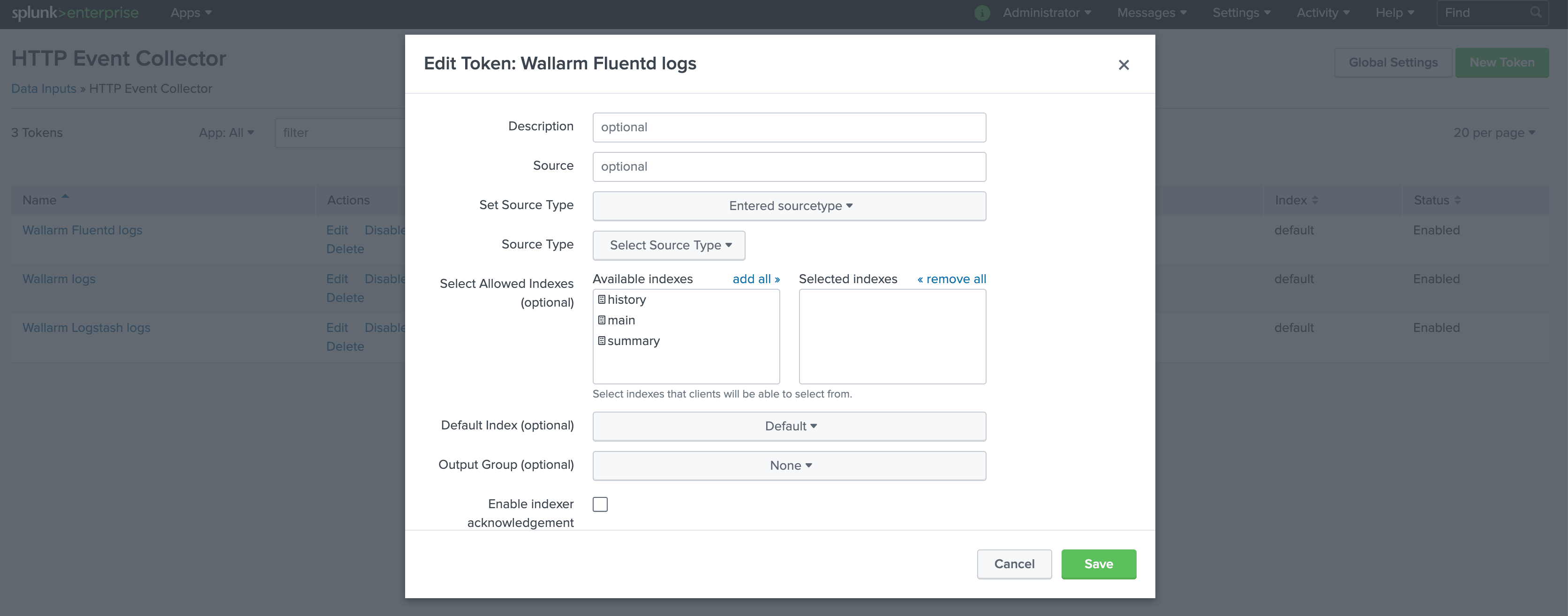

Configuração do Splunk Enterprise¶

Os registros do Fluentd são enviados para o Controlador de Eventos HTTP do Splunk com o nome Registros do Fluentd do Wallarm e outras configurações padrão:

Para acessar o Controlador de Eventos HTTP, o token gerado f44b3179-91aa-44f5-a6f7-202265e10475 será usado.

Uma descrição mais detalhada da configuração do Controlador de Eventos HTTP do Splunk está disponível na documentação oficial do Splunk.

Configuração do Fluentd¶

Como o Wallarm envia logs para o coletor de dados intermediário Fluentd via webhooks, a configuração do Fluentd deve atender aos seguintes requisitos:

-

Aceitar as solicitações POST ou PUT

-

Aceitar solicitações HTTPS

-

Ter URL pública

-

Encaminhar logs para o Splunk Enterprise, este exemplo usa o plugin

splunk_hecpara encaminhar logs

O Fluentd é configurado no arquivo td-agent.conf:

-

O processamento do webhook de entrada é configurado na diretiva

source:- O tráfego é enviado para a porta 9880

- O Fluentd é configurado para aceitar apenas conexões HTTPS

- O certificado TLS do Fluentd assinado por uma CA confiável publicamente está localizado dentro do arquivo

/etc/ssl/certs/fluentd.crt - A chave privada para o certificado TLS está localizada dentro do arquivo

/etc/ssl/private/fluentd.key

-

O encaminhamento de logs para o Splunk e a saída de log são configurados na diretiva

match:- Todos os logs de eventos são copiados do Fluentd e encaminhados para o Controlador de Eventos HTTP do Splunk por meio do plugin de saída fluent-plugin-splunk-hec

- Os logs do Fluentd também são impressos na linha de comando no formato JSON (linhas de código 19-22). Essa configuração é usada para verificar que os eventos são registrados via Fluentd

Uma descrição mais detalhada dos arquivos de configuração está disponível na documentação oficial do Fluentd.

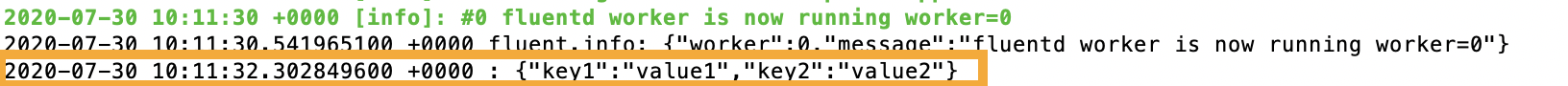

Testando a configuração do Fluentd

Para verificar se os logs do Fluentd estão sendo criados e encaminhados para o Splunk, pode-se enviar uma solicitação PUT ou POST ao Fluentd.

Exemplo de solicitação:

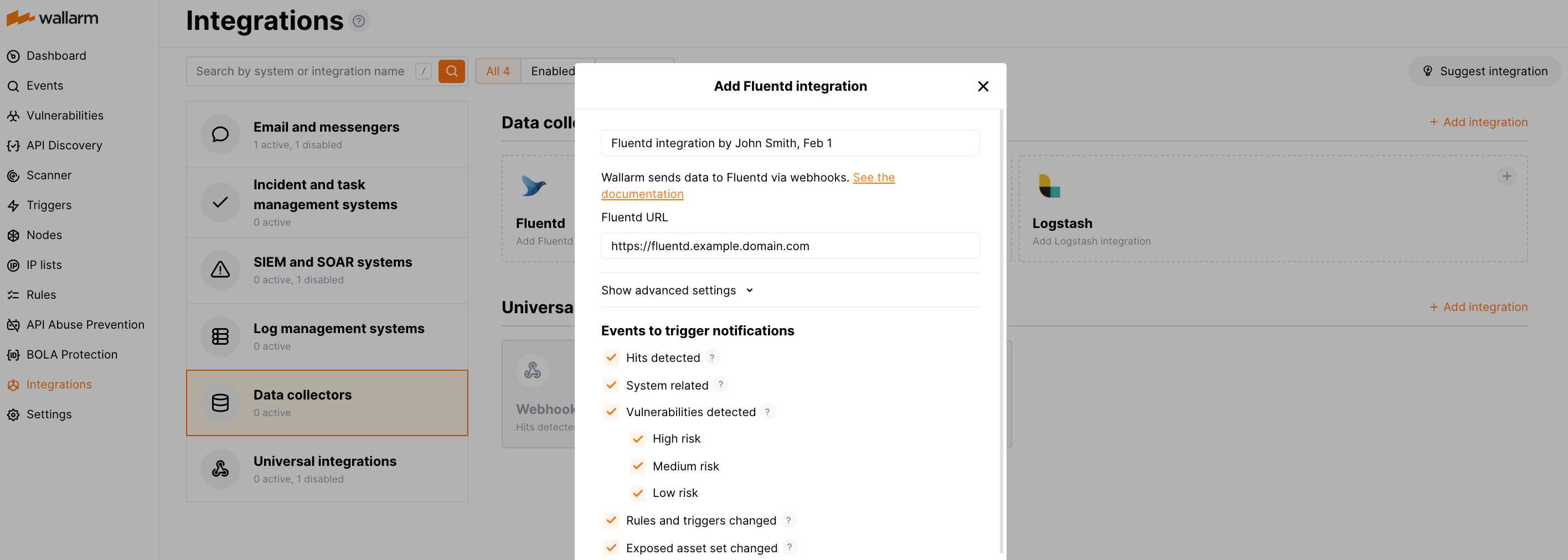

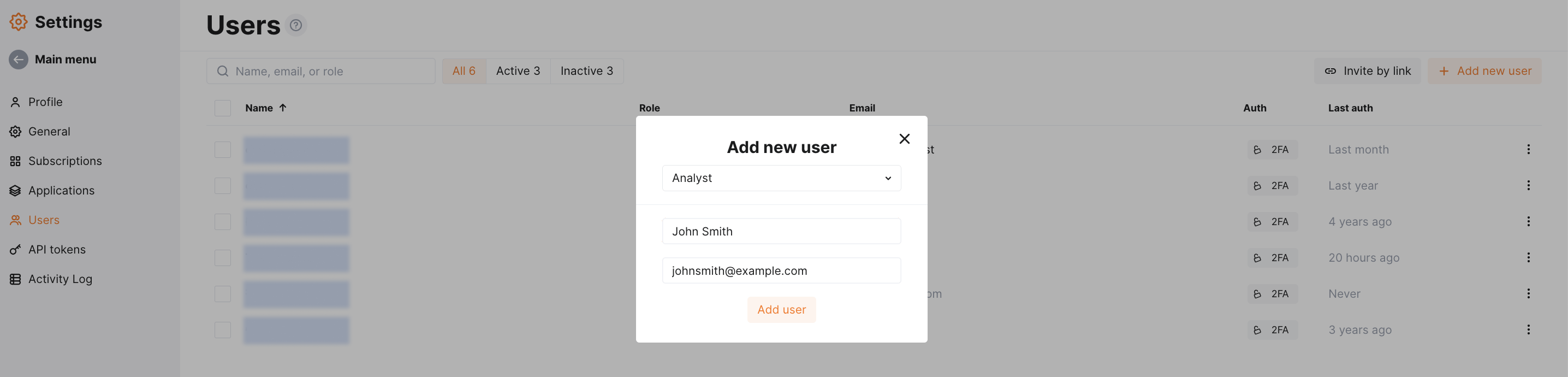

Configuração da integração Fluentd¶

-

Webhooks são enviados para

https://fluentd-example-domain.com -

Webhooks são enviados via solicitações POST

-

A integração de webhook possui configurações avançadas padrão

-

Webhooks enviados para URLs de Webhook são todos os eventos disponíveis: hits, eventos do sistema, vulnerabilidades, alterações de escopo

Mais detalhes sobre a configuração da integração Fluentd

Teste do exemplo¶

Para testar a configuração, um novo usuário é adicionado no Console Wallarm:

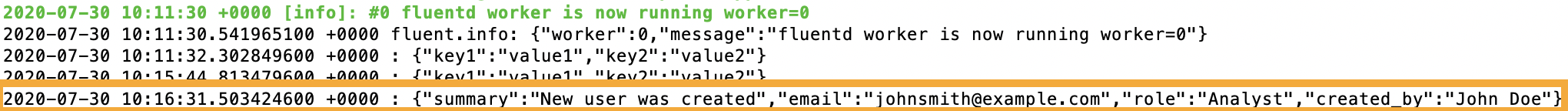

O Fluentd registrará o evento da seguinte forma:

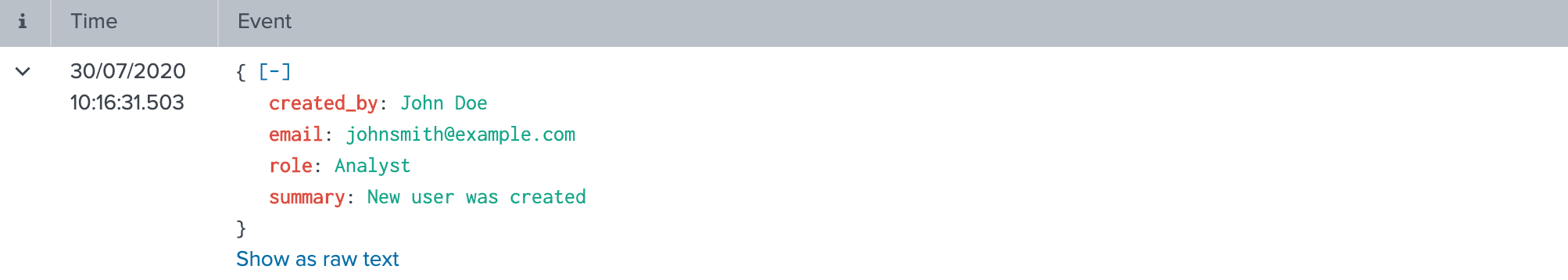

A seguinte entrada será exibida nos eventos Splunk:

Recebendo eventos no Splunk Enterprise organizados em um painel¶

Para organizar eventos Wallarm em um painel de controle pronto para usar no Splunk 9.0 ou posterior, você pode instalar o aplicativo Wallarm para Splunk.

Este aplicativo fornece um painel de controle pré-configurado que é automaticamente preenchido com os eventos recebidos da Wallarm. Além disso, o aplicativo permite que você prossiga para logs detalhados sobre cada evento e exporte os dados do painel de controle.

Para instalar o aplicativo Wallarm para Splunk:

-

Na interface do usuário Splunk ➝ Apps, encontre o aplicativo

Wallarm API Security. -

Clique em Instalar e insira as credenciais do Splunkbase.

Se alguns eventos Wallarm já estiverem registrados no Splunk, eles serão exibidos no painel de controle, bem como eventos adicionais que a Wallarm descobrirá.

Além disso, você pode personalizar completamente o painel pronto para uso, por exemplo, sua visualização ou strings de pesquisa usados para extrair dados de todos os registros Splunk.