Datadog via Fluentd/Logstash¶

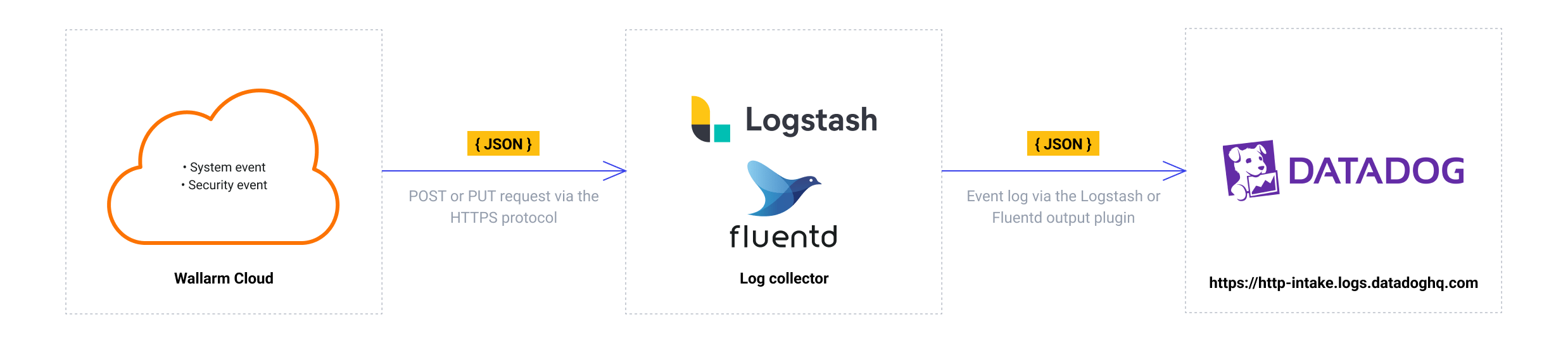

Você pode configurar o Wallarm para enviar notificações de eventos detectados para o Datadog através do coletor de dados intermediário Fluentd ou Logstash.

O esquema de registro mais comum em sistemas complexos consiste nos seguintes componentes:

-

Coletor de dados: aceita logs de várias fontes e encaminha os logs para o sistema SIEM

-

Sistema SIEM ou sistemas de gerenciamento de logs: usados para analisar logs e monitorar o status do sistema

Integração nativa com o Datadog

O Wallarm também suporta a integração nativa com o Datadog via API do Datadog. A integração nativa não requer que o coletor de dados intermediário seja utilizado.

Recursos utilizados¶

-

O serviço Fluentd ou Logstash disponível na URL pública

-

O serviço Datadog disponível na URL pública

-

Acesso de administrador ao Console Wallarm na nuvem da UE para configurar a integração Fluentd/Logstash

Endereços IP da Wallarm Cloud

Para fornecer acesso ao Wallarm Cloud para seu sistema, você pode precisar de uma lista de seus endereços IP públicos:

Requisitos¶

Como o Wallarm envia logs para o coletor de dados intermediário via webhooks, a configuração do Fluentd ou Logstash deve atender aos seguintes requisitos:

-

Aceitar as solicitações POST ou PUT

-

Aceitar solicitações HTTPS

-

Ter URL pública

-

Encaminhar logs para o Datadog via o plugin

datadog_logsdo Logstash ou o pluginfluent-plugin-datadogdo Fluentd

- Instale o plugin

datadog_logspara encaminhar logs para o Datadog. - Configure o Logstash para ler solicitações de entrada e encaminhar logs para o Datadog.

Exemplo de arquivo de configuração logstash-sample.conf:

- Instale o plugin

fluent-plugin-datadogpara encaminhar logs para o Datadog. - Configure o Fluentd para ler solicitações de entrada e encaminhar logs para o Datadog.

Exemplo de arquivo de configuração td-agent.conf:

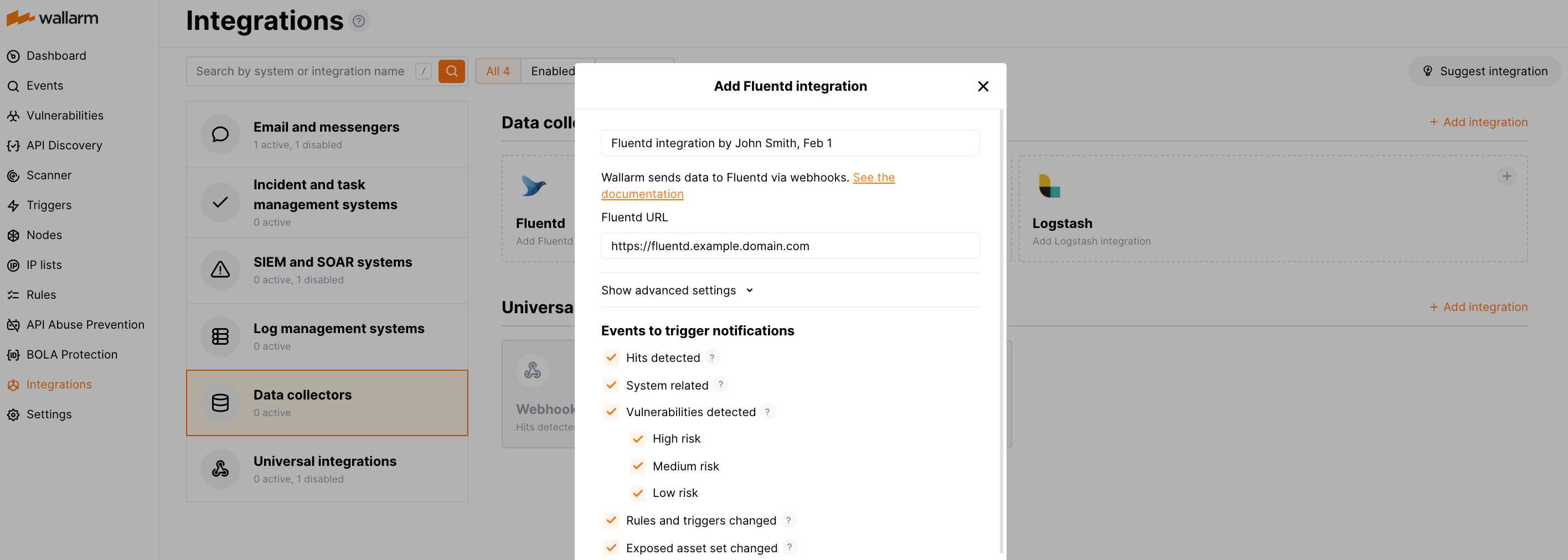

Configurando a integração com Fluentd ou Logstash¶

-

Prossiga para a configuração de integração do Datadog no Console Wallarm → Integrações → Fluentd/Logstash.

-

Insira o nome da integração.

-

Especifique a URL do Fluentd ou Logstash de destino (URL do Webhook).

-

Se necessário, configure as configurações avançadas:

- Método de solicitação:

POSTouPUT. Por padrão, solicitações POST são enviadas. - Cabeçalho da solicitação e seu valor se o servidor requer um cabeçalho não padrão para executar a solicitação. O número de cabeçalhos não é limitado.

- Certificado CA: certificado da CA que assinou um certificado do servidor. Se a CA é de confiança pública, este campo é opcional. Se um certificado do servidor é autoassinado, este campo é obrigatório e deve conter um certificado de sua própria CA que assinou um certificado do servidor.

- Verificar certificado TLS: esta configuração permite desativar a verificação do certificado do servidor especificado. Por padrão, a Wallarm verifica se um certificado do servidor é assinado por uma CA de confiança pública. Não recomendamos a desativação da verificação de certificados de servidor de produção. Se o seu servidor usa um certificado TLS autoassinado, você pode adicionar um certificado CA autoassinado para permitir o envio de solicitações a este servidor.

- Tempo limite da solicitação, em segundos: se o servidor não responder à solicitação dentro do tempo especificado, a solicitação falha. Por padrão: 15 segundos.

- Tempo limite da conexão, em segundos: se a conexão com o servidor não puder ser estabelecida durante o tempo especificado, a solicitação falha. Por padrão: 20 segundos.

- Método de solicitação:

-

Escolha os tipos de evento para acionar o envio de notificações para a URL especificada. Se os eventos não forem escolhidos, as notificações não serão enviadas.

-

Teste a integração e certifique-se de que as configurações estão corretas.

-

Clique em Adicionar integração.

Exemplo de integração com o Fluentd:

Testando a integração¶

Os testes de integração permitem verificar a correção da configuração, a disponibilidade do Wallarm Cloud e o formato de notificação. Para testar a integração, você pode usar o botão Testar integração ao criar ou editar a integração.

O teste de integração é realizado da seguinte maneira:

-

As notificações de teste com o prefixo

[Mensagem de teste]são enviadas para o sistema selecionado. -

As notificações de teste abrangem os seguintes eventos (cada um em um único registro):

- Novo usuário na conta da empresa

- Nova ocorrência detectada

- Novo IP descoberto no escopo da empresa

- Novo gatilho na conta da empresa

- Nova vulnerabilidade de segurança descoberta

-

As notificações de teste incluem dados de teste.

O log de teste no coletor de dados intermediário Fluentd ou Logstash:

[

{

summary:"[Mensagem de teste] [Parceiro de teste (US)] Nova vulnerabilidade detectada",

description:"Tipo de notificação: vuln

Uma nova vulnerabilidade foi detectada em seu sistema.

ID:

Título: Teste

Domínio: example.com

Caminho:

Método:

Descoberto por:

Parâmetro:

Tipo: Info

Ameaça: Média

Mais detalhes: https://us1.my.wallarm.com/object/555

Cliente: TestCompany

Nuvem: US

",

details:{

client_name:"TestCompany",

cloud:"US",

notification_type:"vuln",

vuln_link:"https://us1.my.wallarm.com/object/555",

vuln:{

domain:"example.com",

id:null,

method:null,

parameter:null,

path:null,

title:"Teste",

discovered_by:null,

threat:"Média",

type:"Info"

}

}

}

]

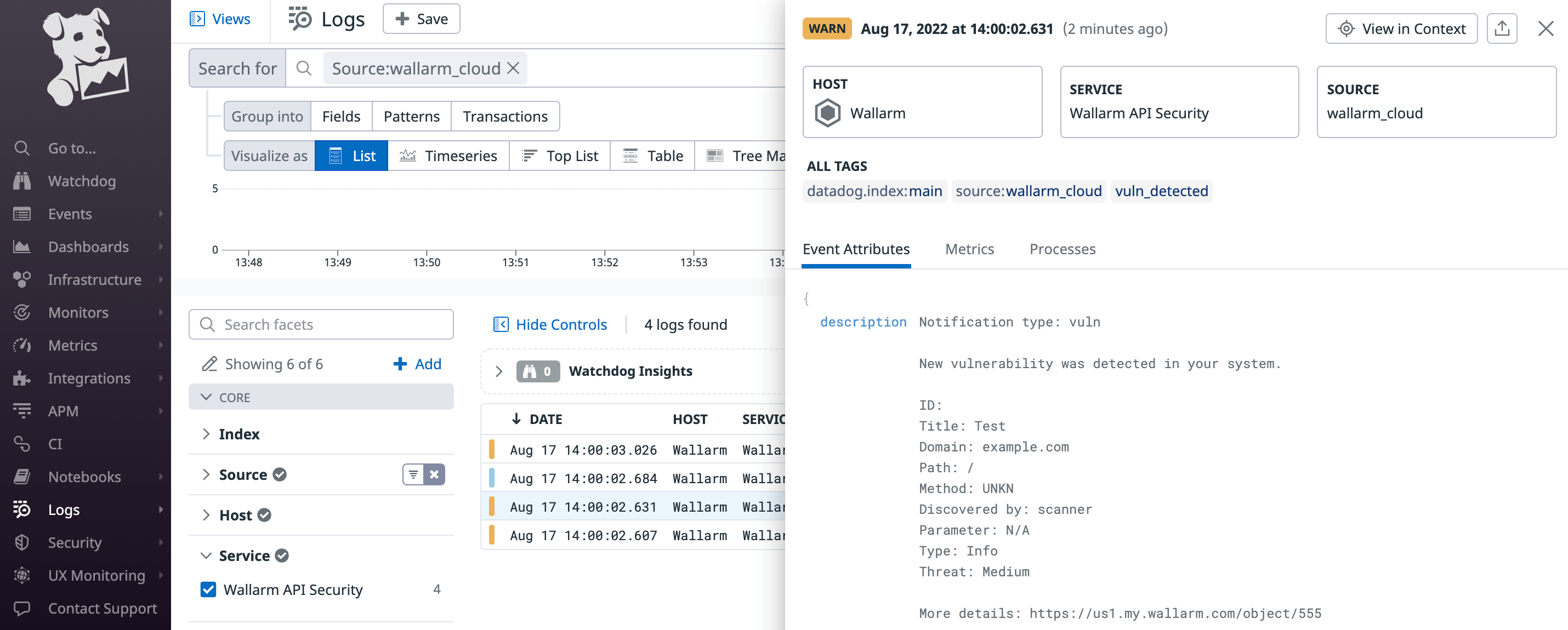

O log de teste no Datadog:

Para encontrar os logs do Wallarm entre outros registros, você pode usar a tag de busca source:wallarm_cloud no serviço Datadog Logs.