Configuração do modo de filtração¶

O modo de filtração define o comportamento do nó de filtragem ao processar solicitações recebidas. Estas instruções descrevem os modos de filtração disponíveis e seus métodos de configuração.

Modos de filtração disponíveis¶

O nó de filtragem Wallarm pode processar solicitações recebidas nos seguintes modos (do mais brando ao mais restrito):

-

Desativado (

off) -

Monitoramento (

monitoring) -

Bloqueio seguro (

safe_blocking) -

Bloqueio (

block)

| Comportamento do nó Wallarm | off | monitoramento | bloqueio_seguro | bloquear |

|---|---|---|---|---|

| Analisa se as solicitações de entrada contêm cargas maliciosas dos seguintes tipos: ataques de validação de entrada, ataques vpatch, ou ataques detectados com base em expressões regulares | - | + | + | + |

| Envia solicitações maliciosas para a Nuvem Wallarm para que sejam exibidas na lista de eventos | - | + | + | + |

| Bloqueia solicitações maliciosas | - | - | Apenas aquelas originadas de IPs na lista cinza | + |

| Bloqueia solicitações originadas de IPs na lista de negaçãoveja exceções | + | + | + | + |

| Bloqueia solicitações originadas de IPs na lista cinza | Não analisa a lista cinza | - | Apenas aquelas contendo cargas maliciosas | Não analisa a lista cinza |

| Permite solicitações originadas de IPs na lista de permissão | + | + | + | + |

Exceções

Se wallarm_acl_access_phase off, o nó Wallarm não analisa a lista de negação no modo off e não bloqueia solicitações de IPs na lista de negação no modo monitoramento.

Métodos de configuração do modo de filtração¶

O modo de filtração pode ser configurado das seguintes maneiras:

-

Atribua um valor à diretiva

wallarm_modeno arquivo de configuração do nó de filtragemSuporte da diretiva

wallarm_modeno nó CDNPor favor, note que a diretiva

wallarm_modenão pode ser configurada nos nós CDN do Wallarm. Para configurar o modo de filtração dos nós CDN, por favor utilize outros métodos disponíveis. -

Defina a regra de filtração geral no Console Wallarm

-

Crie uma regra de modo de filtração na seção Regras do Console Wallarm

As prioridades dos métodos de configuração do modo de filtração são determinadas na diretiva wallarm_mode_allow_override. Por padrão, as configurações especificadas no Console Wallarm têm uma prioridade maior que a diretiva wallarm_mode, independentemente da gravidade de seu valor.

Especificando o modo de filtração na diretiva wallarm_mode¶

Suporte da diretiva wallarm_mode no nó CDN

Por favor, note que a diretiva wallarm_mode não pode ser configurada nos nós CDN do Wallarm. Para configurar o modo de filtração dos nós CDN, por favor utilize outros métodos disponíveis.

Usando a diretiva wallarm_mode no arquivo de configuração do nó de filtragem, você pode definir modos de filtração para diferentes contextos. Esses contextos são ordenados do mais global ao mais local na seguinte lista:

-

http: as diretivas dentro do blocohttpsão aplicadas às solicitações enviadas ao servidor HTTP. -

server: as diretivas dentro do blocoserversão aplicadas às solicitações enviadas ao servidor virtual. -

location: as diretivas dentro do blocolocationsão aplicadas apenas às solicitações que contêm aquele caminho específico.

Se diferentes valores da diretiva wallarm_mode forem definidos para os blocos http, server e location, a configuração mais local terá a maior prioridade.

Exemplo de uso da diretiva wallarm_mode:

http {

wallarm_mode monitoring;

server {

server_name SERVER_A;

}

server {

server_name SERVER_B;

wallarm_mode off;

}

server {

server_name SERVER_C;

wallarm_mode off;

location /main/content {

wallarm_mode monitoring;

}

location /main/login {

wallarm_mode block;

}

location /main/reset-password {

wallarm_mode safe_blocking;

}

}

}

Neste exemplo, os modos de filtração são definidos para os recursos da seguinte forma:

-

O modo

monitoringé aplicado às solicitações enviadas ao servidor HTTP. -

O modo

monitoringé aplicado às solicitações enviadas ao servidor virtualSERVER_A. -

O modo

offé aplicado às solicitações enviadas ao servidor virtualSERVER_B. -

O modo

offé aplicado às solicitações enviadas ao servidor virtualSERVER_C, exceto para as solicitações que contêm o caminho/main/content,/main/loginou/main/reset-password.- O modo

monitoringé aplicado às solicitações enviadas ao servidor virtualSERVER_Cque contêm o caminho/main/content. - O modo

blocké aplicado às solicitações enviadas ao servidor virtualSERVER_Cque contêm o caminho/main/login. - O modo

safe_blockingé aplicado às solicitações enviadas ao servidor virtualSERVER_Cque contêm o caminho/main/reset-password.

- O modo

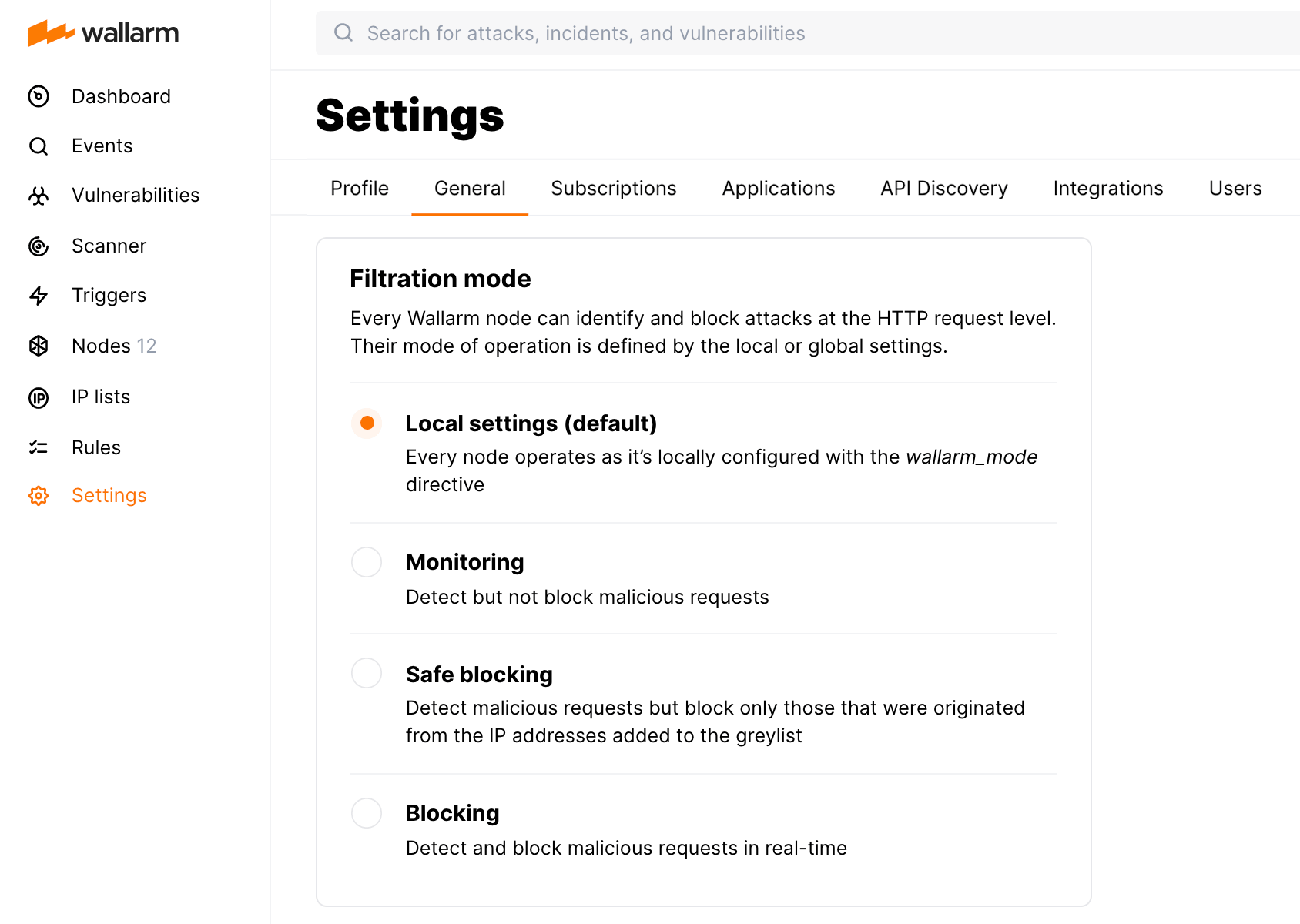

Configuração da regra de filtração geral no Console Wallarm¶

Os botões de rádio na guia Geral das configurações do Console Wallarm na Nuvem Wallarm US ou Nuvem Wallarm EU definem o modo de filtração geral para todas as solicitações recebidas. O valor da diretiva wallarm_mode definido no bloco http no arquivo de configuração tem o mesmo escopo de ação que esses botões.

As configurações do modo de filtração local na guia Regras do Console Wallarm têm uma prioridade maior do que as configurações globais na guia Global.

Na guia Geral, você pode especificar um dos seguintes modos de filtração:

-

Configurações locais (padrão): o modo de filtração definido usando a diretiva

wallarm_modeé aplicado

A sincronização do Cloud Wallarm e do nó de filtragem

As regras definidas no Console Wallarm são aplicadas durante o processo de sincronização do Cloud Wallarm e do nó de filtragem, que é realizado a cada 2-4 minutos.

Mais detalhes sobre a configuração de sincronização do nó de filtragem e do Cloud Wallarm →

Configuração das regras de filtração na guia "Regras"¶

Você pode ajustar o modo de filtração para processar solicitações que atendem a suas condições personalizadas na guia Regras do Console Wallarm. Estas regras têm uma prioridade maior do que a regra de filtração geral definida no Console Wallarm.

A sincronização do Cloud Wallarm e do nó de filtragem

As regras definidas no Console Wallarm são aplicadas durante o processo de sincronização do Cloud Wallarm e do nó de filtragem, que é realizado a cada 2-4 minutos.

Mais detalhes sobre a configuração de sincronização do nó de filtragem e do Cloud Wallarm →

Configuração das prioridades dos métodos de configuração do modo de filtração usando wallarm_mode_allow_override¶

Suporte da diretiva wallarm_mode_allow_override no nó CDN

Por favor, note que a diretiva wallarm_mode_allow_override não pode ser configurada nos nós CDN Wallarm.

A diretiva wallarm_mode_allow_override gerencia a capacidade de aplicar regras que são definidas no Console Wallarm em vez de usar os valores da diretiva wallarm_mode do arquivo de configuração do nó de filtragem.

Os seguintes valores são válidos para a diretiva wallarm_mode_allow_override:

-

off: regras especificadas no Console Wallarm são ignoradas. As regras especificadas pela diretivawallarm_modeno arquivo de configuração são aplicadas. -

strict: apenas as regras especificadas no Cloud Wallarm que definem modos de filtração mais restritos do que aqueles definidos pela diretivawallarm_modeno arquivo de configuração são aplicadas.Os modos de filtração disponíveis ordenados do mais brando ao mais restrito estão listados acima.

-

on(por padrão): regras especificadas no Console Wallarm são aplicadas. As regras especificadas pela diretivawallarm_modeno arquivo de configuração são ignoradas.

Os contextos nos quais o valor da diretiva wallarm_mode_allow_override pode ser definido, em ordem do mais global ao mais local, são apresentados na seguinte lista:

-

http: as diretivas dentro do blocohttpsão aplicadas às solicitações enviadas ao servidor HTTP. -

server: as diretivas dentro do blocoserversão aplicadas às solicitações enviadas ao servidor virtual. -

location: as diretivas dentro do blocolocationsão aplicadas apenas às solicitações que contêm aquele caminho específico.

Se diferentes valores da diretiva wallarm_mode_allow_override forem definidos nos blocos http, server e location, então a configuração mais local terá a maior prioridade.

Exemplo de uso da diretiva wallarm_mode_allow_override:

http {

wallarm_mode monitoring;

server {

server_name SERVER_A;

wallarm_mode_allow_override off;

}

server {

server_name SERVER_B;

wallarm_mode_allow_override on;

location /main/login {

wallarm_mode_allow_override strict;

}

}

}

Este exemplo de configuração resulta nas seguintes aplicações das regras de modo de filtração do Console Wallarm:

-

As regras de modo de filtração definidas no Console Wallarm são ignoradas para solicitações enviadas ao servidor virtual

SERVER_A. Não há diretivawallarm_modeespecificada no blocoserverque corresponde ao servidorSERVER_A, por isso o modo de filtraçãomonitoringespecificado no blocohttpé aplicado para tais solicitações. -

As regras de modo de filtração definidas no Console Wallarm são aplicadas às solicitações enviadas ao servidor virtual

SERVER_B, exceto para as solicitações que contêm o caminho/main/login. -

Para aquelas solicitações que são enviadas ao servidor virtual

SERVER_Be contêm o caminho/main/login, as regras de modo de filtração definidas no Console Wallarm são aplicadas apenas se definirem um modo de filtração que é mais rigoroso do que o modomonitoring.

Exemplo de configuração do modo de filtração¶

Vamos considerar o exemplo de uma configuração do modo de filtração que usa todos os métodos mencionados acima.

Configuração do modo de filtração no arquivo de configuração do nó de filtragem¶

http {

wallarm_mode block;

server {

server_name SERVER_A;

wallarm_mode monitoring;

wallarm_mode_allow_override off;

location /main/login {

wallarm_mode block;

wallarm_mode_allow_override strict;

}

location /main/signup {

wallarm_mode_allow_override strict;

}

location /main/apply {

wallarm_mode block;

wallarm_mode_allow_override on;

}

}

}

Configuração do modo de filtração no Console Wallarm¶

-

Regra de filtração geral: Monitoramento.

-

-

Se a solicitação atende às seguintes condições:

- Método:

POST - Primeira parte do caminho:

main - Segunda parte do caminho:

apply,

então aplique o modo de filtração Padrão.

- Método:

-

Se a solicitação atende à seguinte condição:

- Primeira parte do caminho:

main,

então aplique o modo de filtração Bloqueio.

- Primeira parte do caminho:

-

Se a solicitação atende às seguintes condições:

- Primeira parte do caminho:

main - Segunda parte do caminho:

login,

então aplique o modo de filtração Monitoramento.

- Primeira parte do caminho:

-

Exemplos de solicitações enviadas ao servidor SERVER_A¶

Exemplos das solicitações enviadas ao servidor configurado SERVER_A e as ações que o nó de filtragem Wallarm aplica a elas são as seguintes:

-

A solicitação maliciosa com o caminho

/newsé processada, mas não bloqueada devido à configuraçãowallarm_mode monitoring;para o servidorSERVER_A. -

A solicitação maliciosa com o caminho

/mainé processada, mas não bloqueada devido à configuraçãowallarm_mode monitoring;para o servidorSERVER_A.A regra Bloqueio definida no Console Wallarm não é aplicada devido à configuração

wallarm_mode_allow_override off;para o servidorSERVER_A. -

A solicitação maliciosa com o caminho

/main/loginé bloqueada devido à configuraçãowallarm_mode block;para as solicitações com o caminho/main/login.A regra Monitoramento definida no Console Wallarm não é aplicada a ela devido à configuração

wallarm_mode_allow_override strict;no arquivo de configuração do nó de filtragem. -

A solicitação maliciosa com o caminho

/main/signupé bloqueada devido à configuraçãowallarm_mode_allow_override strict;para as solicitações com o caminho/main/signupe a regra Bloqueio definida no Console Wallarm para as solicitações com o caminho/main. -

A solicitação maliciosa com o caminho

/main/applye o métodoGETé bloqueada devido à configuraçãowallarm_mode_allow_override on;para as solicitações com o caminho/main/applye a regra Bloqueio definida no Console Wallarm para as solicitações com o caminho/main. -

A solicitação maliciosa com o caminho

/main/applye o métodoPOSTé bloqueada devido à configuraçãowallarm_mode_allow_override on;para as solicitações com o caminho/main/apply, a regra Padrão definida no Console Wallarm e a configuraçãowallarm_mode block;para as solicitações com o caminho/main/applyno arquivo de configuração do nó de filtragem.

Melhores práticas sobre a aplicação gradual do modo de filtração¶

Para uma integração bem-sucedida de um novo nó Wallarm, siga estas recomendações passo a passo para mudar os modos de filtração:

-

Implemente nós de filtragem Wallarm em seus ambientes não produtivos com o modo de operação definido como

monitoring. -

Implemente nós de filtragem Wallarm em seu ambiente de produção com o modo de operação definido como

monitoring. -

Mantenha o tráfego fluindo através dos nós de filtragem em todos os seus ambientes (incluindo os de teste e produção) durante 7 a 14 dias para dar ao backend baseado na nuvem Wallarm algum tempo para aprender sobre sua aplicação.

-

Ative o modo

blockdo Wallarm em todos os seus ambientes não produtivos e use testes automatizados ou manuais para confirmar que a aplicação protegida está funcionando conforme o esperado. -

Ative o modo

blockdo Wallarm no ambiente de produção e use os métodos disponíveis para confirmar que a aplicação está funcionando conforme o esperado.