ユーザーの管理¶

チームメンバーをWallarmアカウントに招待し、機密情報を保護してアカウントでの操作を制限するために各メンバーに特定のロールを割り当てます。ユーザーの管理はSettings → Usersで行います。

AdministratorおよびGlobal Administratorロールのみがユーザー管理権限を持ちます。

ユーザーロール¶

Wallarmクライアントのユーザーには次のロールがあります。

-

Administrator: Wallarmのすべての設定にアクセスできます。

-

Read Only: 主要なWallarm設定を閲覧できます。

-

API Developer: API Discoveryモジュールが検出したAPIインベントリの閲覧とダウンロードが可能です。このロールは、会社のAPIに関する最新データをWallarmで取得することのみが必要なユーザーを区別するためのものです。これらのユーザーはAPI Discovery、そのdashboard、Settings → Profile以外のWallarm Consoleのセクションにはアクセスできません。

-

Deploy:

addnodeスクリプトを使用してWallarmフィルタリングノードを作成できますが、Wallarm Consoleにはアクセスできません。Wallarmノード4.0のインストールにDeployロールを使用する場合

バージョン4.0のリリースで

addnodeスクリプトは非推奨になったため、Deployユーザーロールの使用はノード3.6以下のインストールにのみ推奨されます。

マルチテナンシー機能により、グローバルロールのGlobal Administrator、Global Analyst、Global Read Onlyも使用できます。グローバルロールはテクニカルテナントアカウントおよびリンクされたテナントアカウントへのアクセスを付与し、通常ロールはテクニカルテナントアカウントのみにアクセスを付与します。

各ユーザーロールのWallarmエンティティへのアクセス権の詳細は以下の表のとおりです。エンティティの管理には、作成・編集・削除が含まれます。

| エンティティ | Administrator / Global Administrator | Analyst / Global Analyst | Read Only / Global Read Only | API Developer |

|---|---|---|---|---|

| Filtering nodes | 閲覧・管理 | 閲覧 | 閲覧 | - |

| Dashboard | 閲覧 | 閲覧 | 閲覧 | - |

| Attacks | 閲覧・管理 | 閲覧・管理 | 閲覧 | - |

| Incidents | 閲覧・管理 | 閲覧・管理 | 閲覧 | - |

| API Sessions | 閲覧・管理 | 閲覧 | 閲覧 | - |

| Vulnerabilities | 閲覧・管理 | 閲覧・管理 | 閲覧 | - |

| API inventory by API Discovery | 閲覧・管理 | 閲覧・管理 | - | 閲覧・ダウンロード |

| API Specifications | 閲覧・管理 | 閲覧 | 閲覧 | 閲覧 |

| Triggers | 閲覧・管理 | - | - | - |

| IP lists | 閲覧・管理・エクスポート | 閲覧・管理・エクスポート | 閲覧・エクスポート | - |

| Rules | 閲覧・管理 | 閲覧・管理 | 閲覧 | - |

| Credential Stuffing Detection | 閲覧・管理 | 閲覧・管理 | 閲覧 | - |

| BOLA protection | 閲覧・管理 | 閲覧 | - | - |

| Security Edge | 閲覧・管理 | 閲覧 | - | - |

| Integrations | 閲覧・管理 | - | - | - |

| Filtration mode | 閲覧・管理 | 閲覧 | 閲覧 | - |

| Applications | 閲覧・管理 | 閲覧 | 閲覧 | - |

| Users | 閲覧・管理 | - | 閲覧 | - |

| API tokens | 個人用および共有トークンの管理 | 個人用トークンの管理 | - | - |

| Activity log | 閲覧 | - | 閲覧 | - |

ユーザーの招待¶

ユーザーをアカウントに追加する方法は2つあります。どちらも招待リンクの作成と共有を伴います。Wallarmから指定したユーザーのメールアドレスに招待リンクを自動送信するか、生成したリンクを直接共有できます。

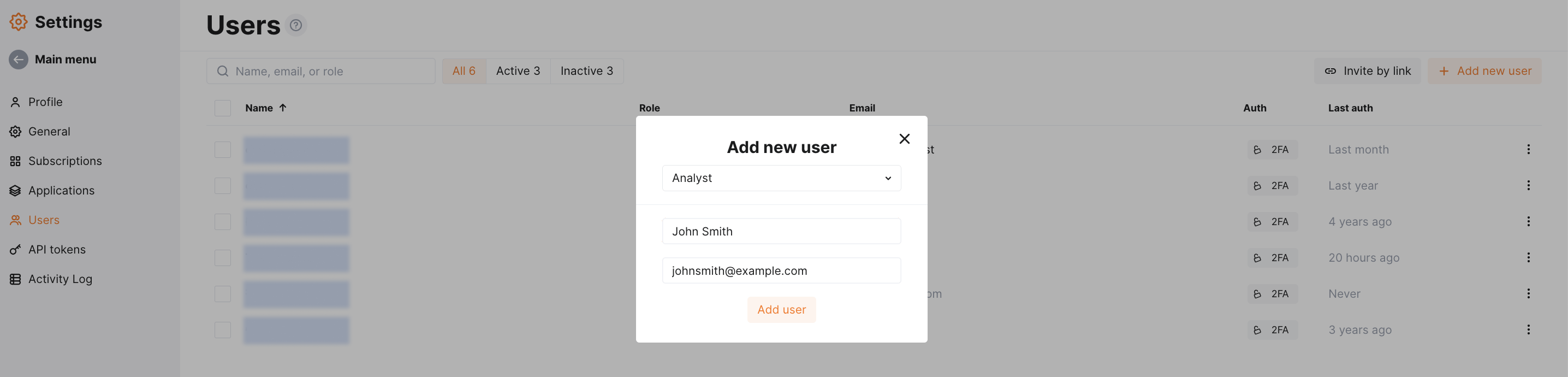

メールによる自動招待¶

この方法では、あらかじめユーザーのロール、メールアドレス、氏名を設定しておくと、Wallarmがログイン用リンク付きの招待メールをそのユーザーのメールアドレスへ自動送信します。ユーザーはリンクに従ってサインアップを完了します。

招待リンクを自動送信するには、Add userボタンをクリックしてフォームに入力します。

フォームを送信すると、ユーザーはユーザー一覧に追加され、招待リンクを含むメールを受信します。

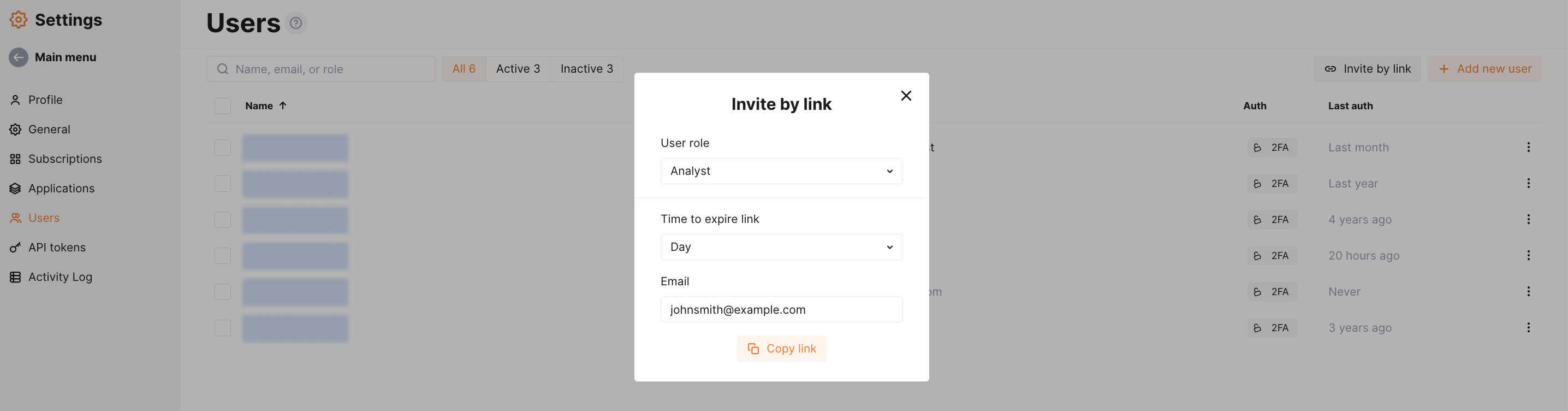

招待リンクの手動共有¶

Invite by linkオプションを使用して、チームメンバーのメールアドレス、ロール、リンクの有効期間を選択し、招待リンクを生成します。その後、リンクを対象ユーザーに共有します。

このリンクはWallarmのサインアップページに遷移し、ユーザーはパスワードの選択と氏名の入力によってアカウントを作成できます。

サインアップ後、ユーザーはユーザー一覧に追加され、確認メールを受信します。

SSOによる自動作成¶

SAML SSOソリューションから直接、Wallarm Consoleのユーザーとその権限を管理できます。この場合、SAML SSOソリューションでWallarmのロールにマッピングされたグループを用意します。これらのグループ内で新しいユーザーを作成すると、Wallarm側に自動的にユーザーが作成され、以下が付与されます。

-

対応するWallarmロール

-

SSOの認証情報で即座にWallarm Consoleへアクセス

-

ロールで規定された権限

これを機能させるには、こちらの説明に従って、WallarmとSAML SSOソリューション間のインテグレーションをprovisioningオプション有効で構成する必要があります。

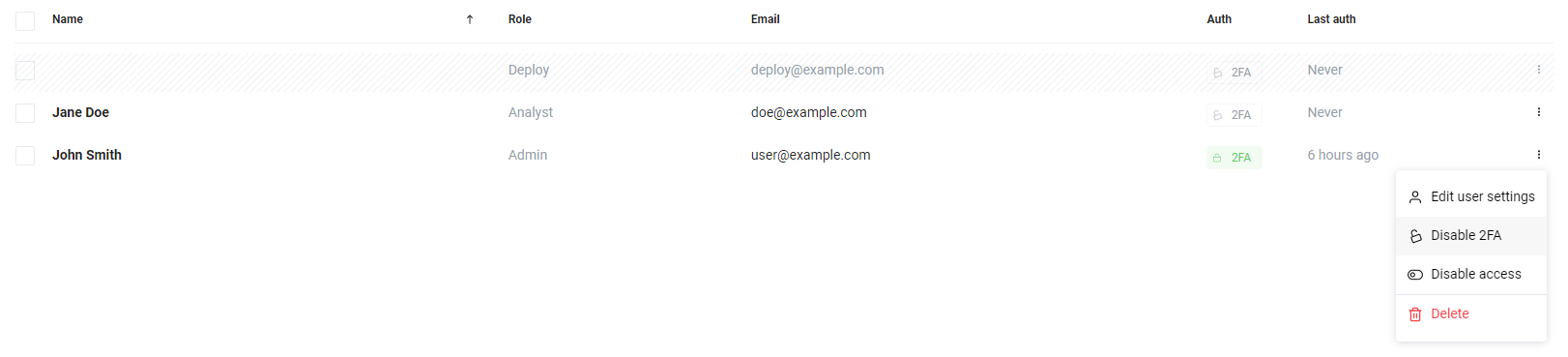

ユーザー設定の変更¶

ユーザーがユーザー一覧に表示されたら、該当ユーザーのメニューからEdit user settingsオプションを使用して設定を編集できます。割り当てられたユーザーロール、名、姓を変更できます。

2FAの管理¶

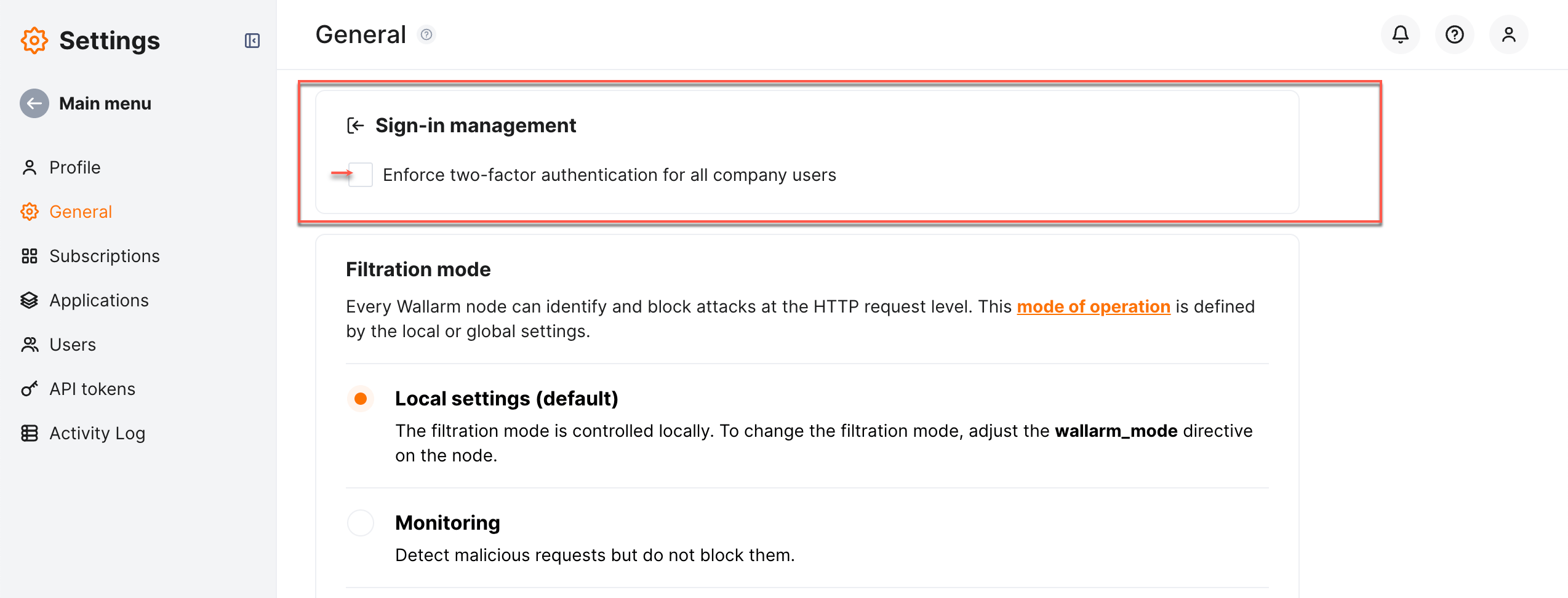

全ユーザーへの強制¶

会社の全ユーザーに二要素認証(2FA)の使用を強制できます。実施するには次のとおりです。

-

Wallarm Console → Settings → Generalを開きます。

-

Sign-in managementセクションで、Enforce two-factor authentication for all company usersオプションを選択し、確認します。

有効化すると、会社アカウントのすべてのユーザーは回避できず、ログイン前に2FAを設定する必要があります。次回ログイン時に2FAが必須であることが通知され、2FAの構成オプションが提示されます。ただし、このオプションを有効化しても現在のユーザーセッションには影響しません。

強制モードは後からいつでも無効化できます。無効化後、ユーザーには通知されず、ユーザー本人またはあなた(管理者)がそのユーザーに対して手動で無効化するまで、引き続き2FAを使用します。

特定ユーザーの無効化¶

ユーザーに二要素認証(2FA)が有効で、リセットする必要がある場合、ユーザーメニューからDisable 2FAオプションを選択します。Wallarm管理者アカウントのパスワードを入力して操作を確認します。2FAの強制モードが有効な場合、個別ユーザーの2FAを無効化することはできません。

これで選択したユーザーの2FAが無効になります。ユーザーは自分のProfile設定から2FAを再度有効化できます。

ユーザーの無効化と削除¶

-

アカウント情報を削除せずに一時的にユーザーのWallarmアカウントへのログインを停止するには、名前の横のDisable accessオプションを使用します。この操作により、メインのユーザー一覧でグレー表示となり、Disabledタブに表示されます。Enable accessを選択してアカウントを再有効化すると、再びWallarmへログイン・アクセスできるようになります。

-

永久に削除してログインアクセスを恒久的に取り消すには、ユーザーメニューからDeleteを選択します。この操作によりユーザーはユーザー一覧から完全に削除され、元に戻せません。

新規ユーザーのアラート¶

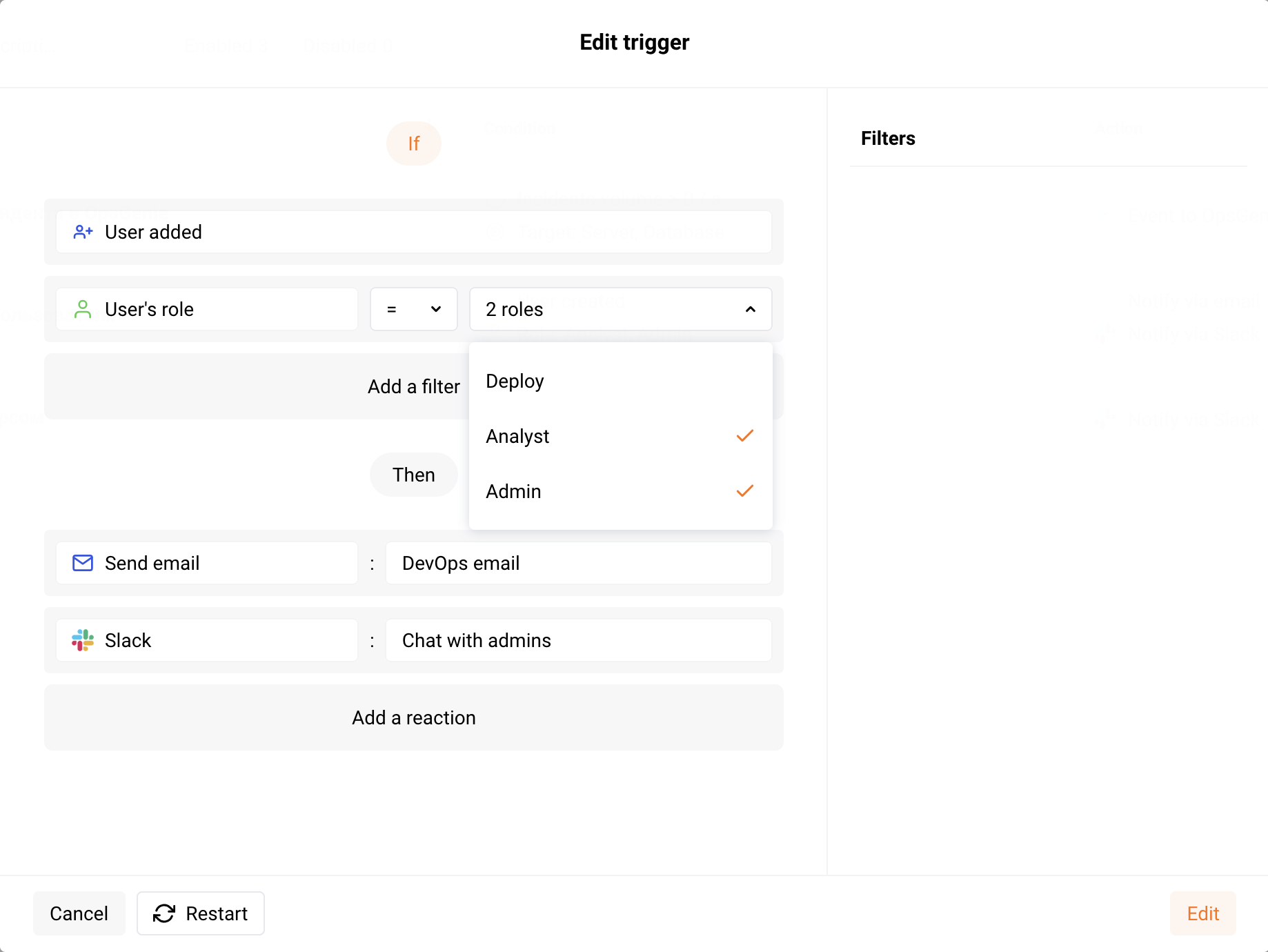

triggerでUser added条件を設定すると、Wallarmアカウントに新しいユーザーが追加された際に即時アラートを受け取れます。特定のロール、またはすべての新規ユーザー追加について通知を受けるように選択できます。

これらの通知を受け取りたいチームメンバーは、各自でトリガーを設定する必要があります。

トリガー例: Slackへの新規ユーザーアラート

Wallarm Consoleの会社アカウントにAdministratorまたはAnalystロールの新規ユーザーが追加された場合、インテグレーションで指定したメールアドレスおよびSlackチャンネルにこのイベントの通知が送信されます。

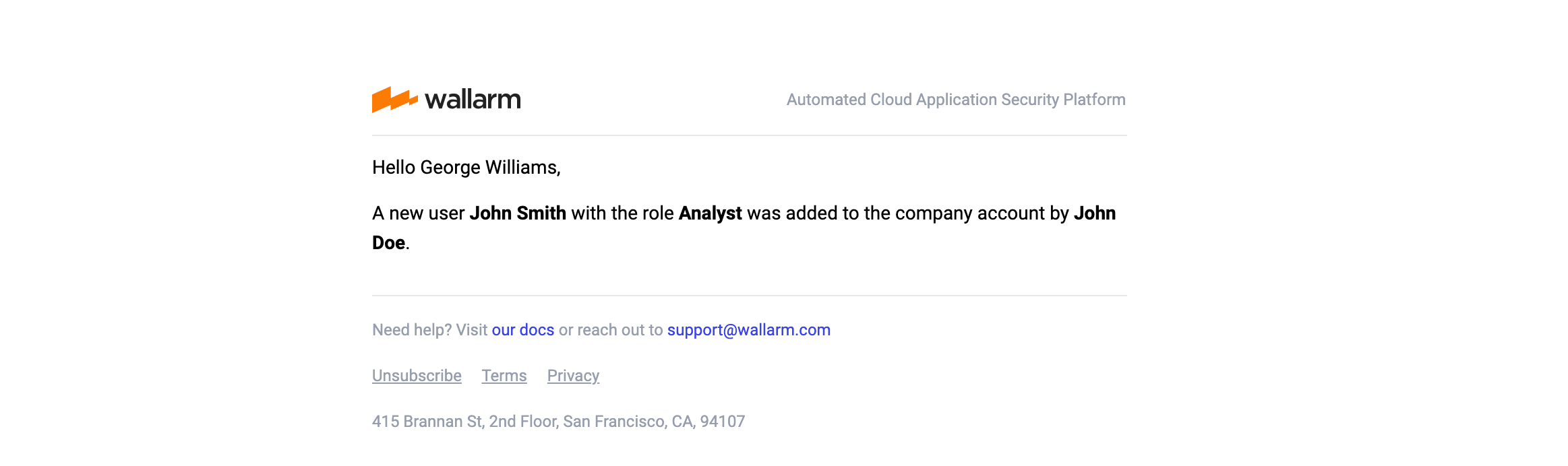

トリガーをテストする手順:

-

Wallarm Console → Settings → Usersを開き、新しいユーザーを追加します。

-

メールのInboxを開き、次のメッセージが受信されていることを確認します。

-

Slackチャンネルを開き、ユーザーwallarmから次の通知が受信されていることを確認します。

[Wallarm] Trigger: 会社アカウントに新しいユーザーが追加されました Notification type: create_user 新しいユーザー John Smith <johnsmith@example.com>(ロール: Analyst)が、John Doe <johndoe@example.com>により会社アカウントに追加されました。 この通知は "Added user" トリガーによってトリガーされました。 Client: TestCompany Cloud: EUJohn Smithとjohnsmith@example.comは追加されたユーザーの情報ですAnalystは追加されたユーザーのロールですJohn Doeとjohndoe@example.comは新しいユーザーを追加したユーザーの情報ですAdded userはトリガー名ですTestCompanyはWallarm Consoleにおける貴社の会社アカウント名ですEUは貴社の会社アカウントが登録されているWallarm Cloudです

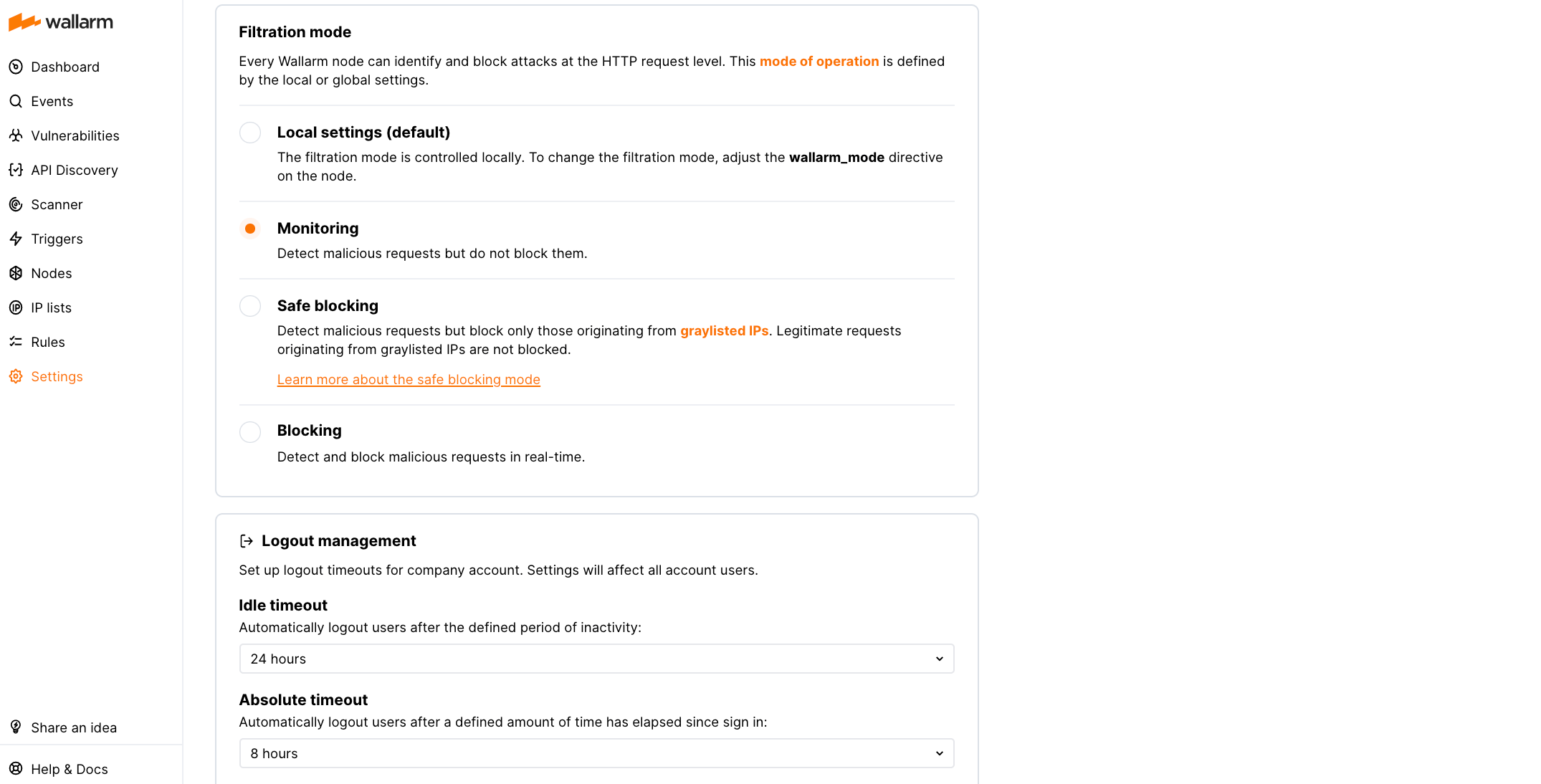

ログアウト管理¶

AdministratorおよびGlobal Administratorのロールは、Settings → Generalで会社アカウントのログアウトタイムアウトを設定できます。設定はすべてのアカウントユーザーに適用されます。アイドルタイムアウトと絶対タイムアウトを設定できます。