Logstash経由のIBM QRadar¶

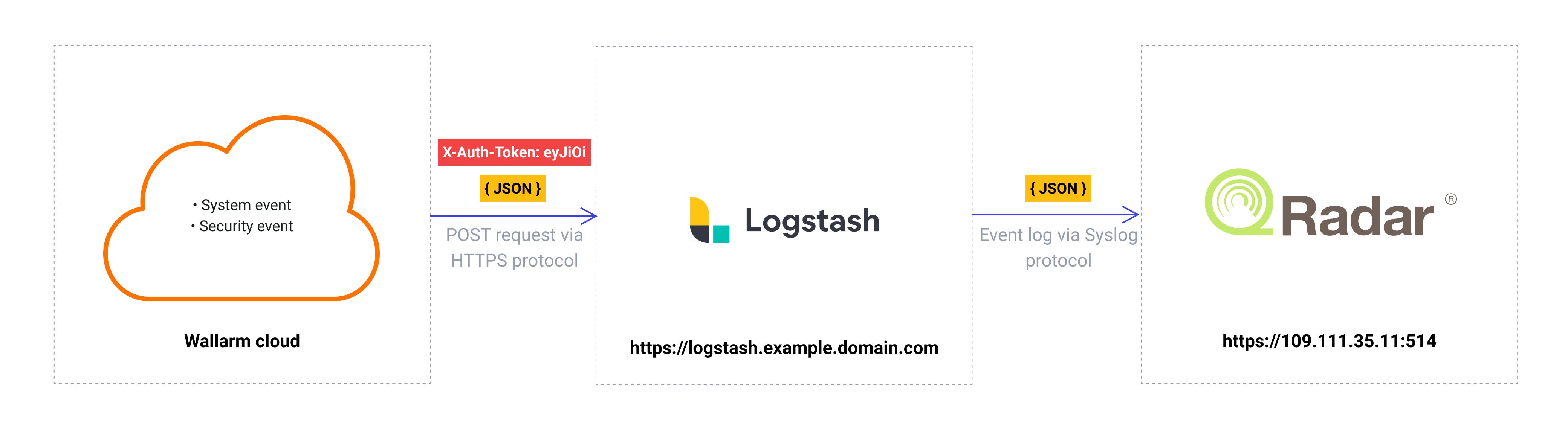

本手順では、WallarmとLogstashデータコレクタの統合例を示し、イベントをQRadar SIEMシステムへ転送する方法を説明します。

The most common logging scheme in complex systems consists of the following components:

-

Data collector: accepts logs from several sources and forwards logs to the SIEM system

-

SIEM system or log management systems: used to analyze logs and monitor the system status

使用リソース¶

-

Logstash 7.7.0がDebian 11.x (bullseye)にインストールされ、

https://logstash.example.domain.comで利用可能です -

QRadar V7.3.3がLinux Red Hatにインストールされ、IPアドレス

https://109.111.35.11:514で利用可能です -

EUクラウドのWallarm ConsoleにLogstash統合を設定するための管理者アクセスが必要です

Wallarm Cloud IP addresses

To provide Wallarm Cloud access to your system, you may need a list of its public IP addresses:

LogstashおよびQRadarのサービスへのリンクは例として記載していますので、応答しません。

Logstashの設定¶

Wallarmはwebhook経由で中間データコレクタであるLogstashにログを送信するため、Logstashの設定は次の要件を満たす必要があります:

-

POSTまたはPUTリクエストを受け付けます

-

HTTPSリクエストを受け付けます

-

公開URLを持ちます

-

ログをIBM QRadarへ転送します。本例ではログ転送に

syslogプラグインを使用します

Logstashの設定はlogstash-sample.confファイルに記述します:

-

受信webhookの処理は

inputセクションで設定します:- トラフィックはポート5044に送られます

- LogstashはHTTPS接続のみを受け付けるように設定します

- 公的に信頼されたCAが署名したLogstashのTLS証明書は

/etc/server.crtに配置します - TLS証明書の秘密鍵は

/etc/server.keyに配置します

-

QRadarへのログ転送とログ出力は

outputセクションで設定します:- すべてのイベントログはLogstashからQRadarのIPアドレス

https://109.111.35.11:514へ転送されます - ログはSyslog標準に従い、JSON形式でLogstashからQRadarへ転送されます

- QRadarとの接続はTCPで確立します

- Logstashのログはコマンドラインにも追加で出力します(15行目)。この設定は、イベントがLogstash経由で記録されていることを確認するために使用します

- すべてのイベントログはLogstashからQRadarのIPアドレス

設定ファイルの詳細は公式のLogstashドキュメントを参照できます。

Logstash設定のテスト

Logstashのログが生成されQRadarへ転送されていることを確認するために、LogstashへPOSTリクエストを送信できます。

リクエスト例:

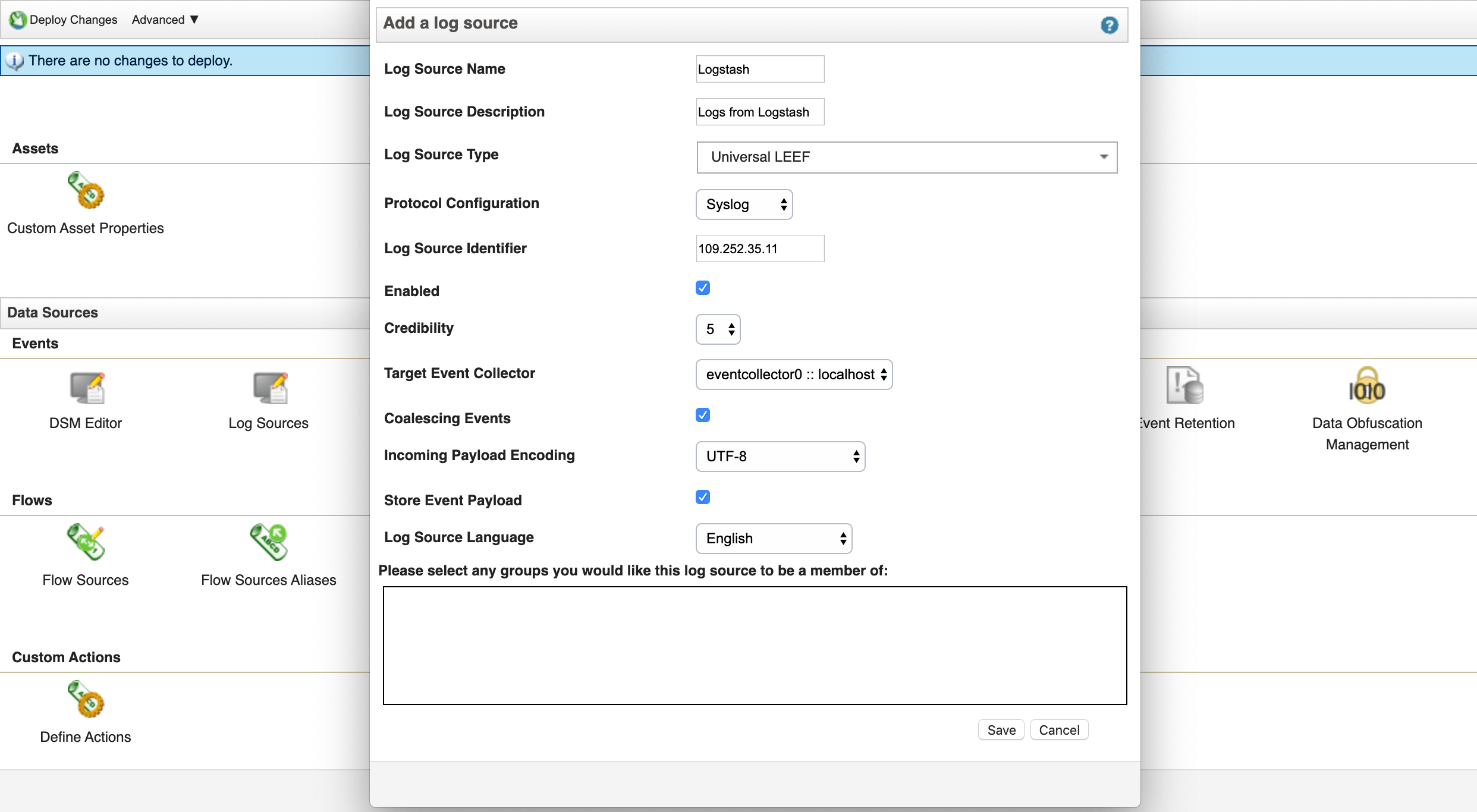

QRadarの設定(任意)¶

QRadarでは、ログソースを設定します。これにより、QRadarの全ログ一覧からLogstashのログを容易に見つけられますし、さらにログのフィルタリングにも使用できます。ログソースの設定は次のとおりです:

-

ログソース名:

Logstash -

ログソースの説明:

Logs from Logstash -

ログソースタイプ: Syslog標準で使用する受信ログ用パーサの種類

Universal LEEF -

プロトコル設定: ログ転送の標準

Syslog -

ログソース識別子: LogstashのIPアドレス

-

その他の設定はデフォルトのままです

QRadarのログソース設定の詳細はIBM公式ドキュメントに記載されています。

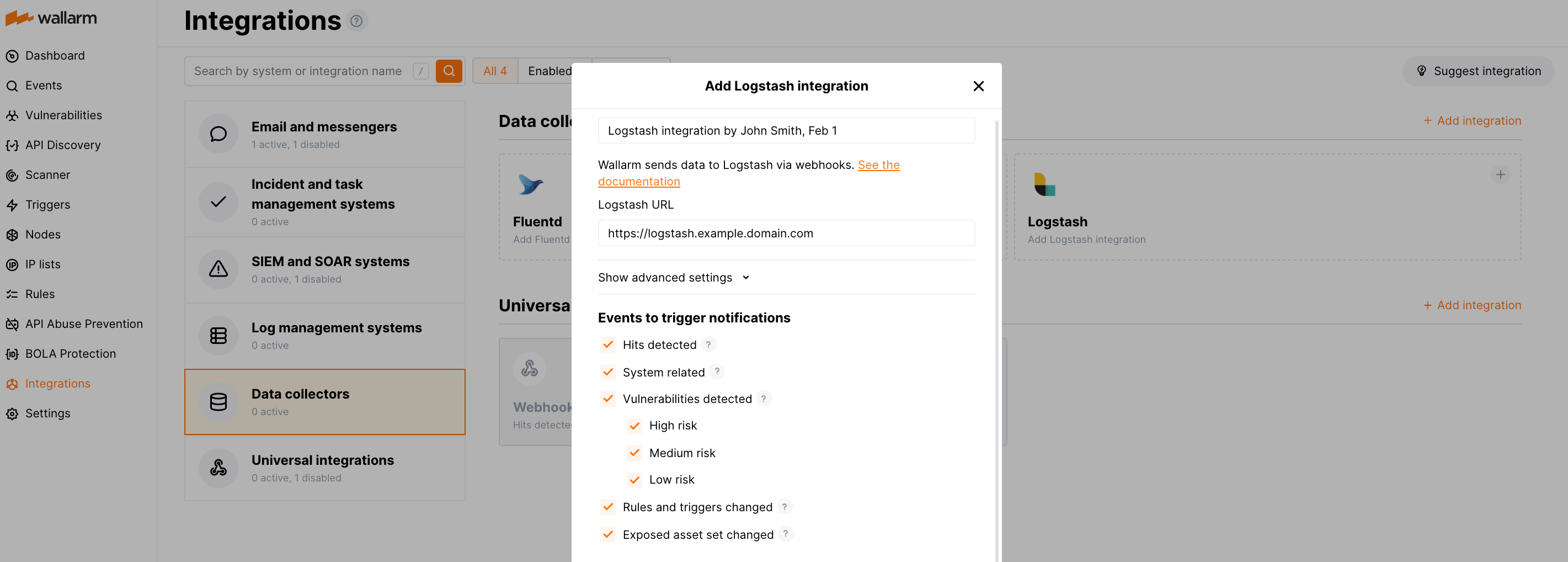

Logstash統合の設定¶

-

Webhooks are sent to

https://logstash.example.domain.com -

Webhooks are sent via POST requests

-

The webhook integration has default advanced settings

-

Webhooks sent to Webhook URLs are all available events: hits, system events, vulnerabilities, scope changes

テストの例¶

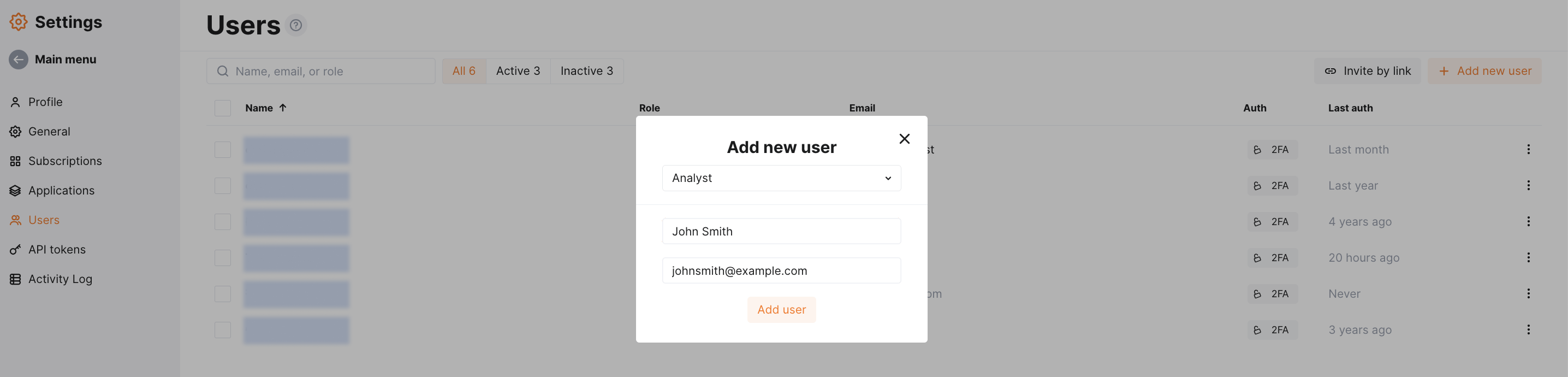

To test the configuration, a new user is added in Wallarm Console:

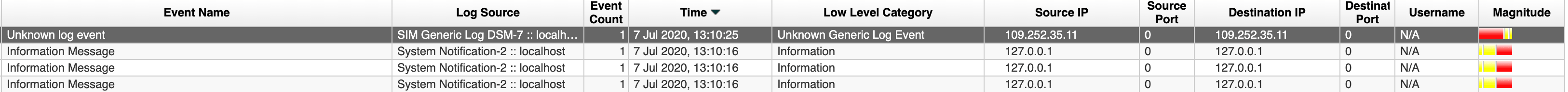

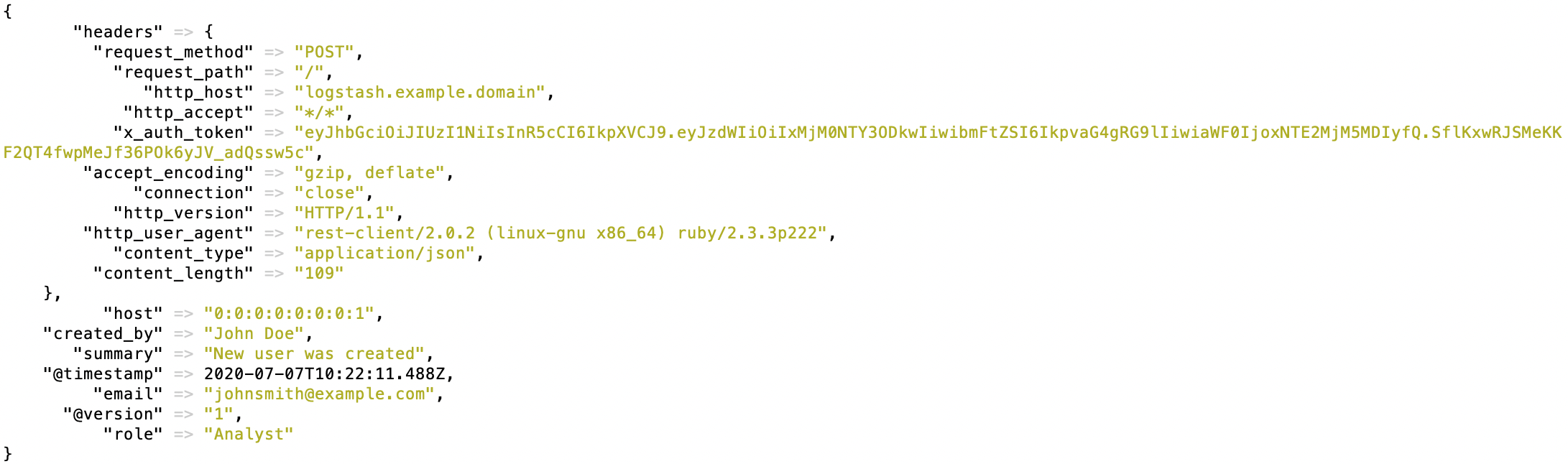

Logstashはイベントを次のように記録します:

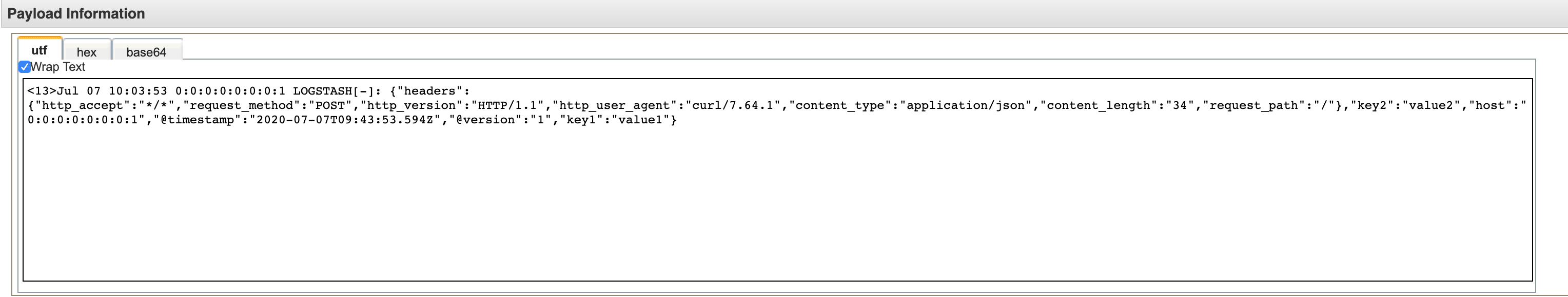

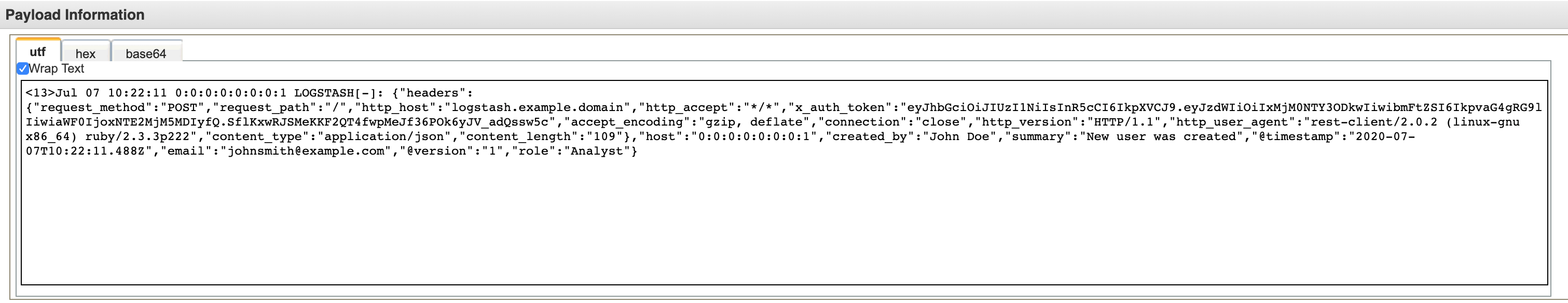

QRadarのログペイロードには、次のJSON形式のデータが表示されます: