Logstash経由のMicro Focus ArcSight Logger¶

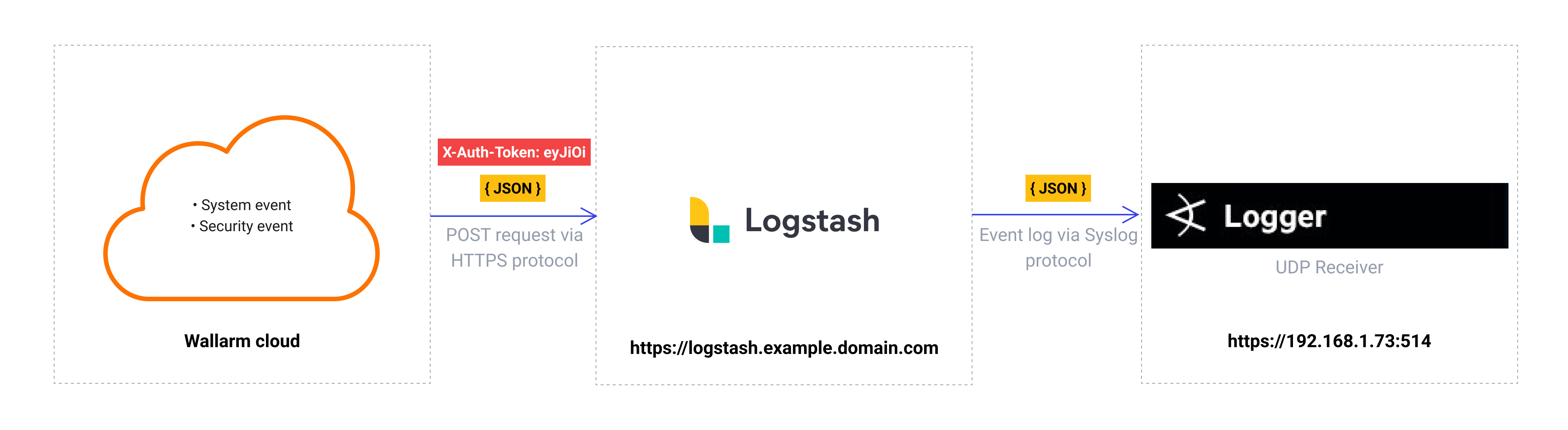

本手順では、WallarmとLogstashデータコレクタのインテグレーション例を示し、その後ArcSight Loggerシステムへイベントを転送します。

The most common logging scheme in complex systems consists of the following components:

-

Data collector: accepts logs from several sources and forwards logs to the SIEM system

-

SIEM system or log management systems: used to analyze logs and monitor the system status

ArcSight ESMのEnterprise版とのインテグレーション

LogstashからArcSight ESMのEnterprise版へログを転送するには、ArcSight側でSyslog Connectorを設定し、その後Logstashから当該コネクタのポートへログを転送することを推奨します。コネクタの詳細な説明については、公式のArcSight SmartConnectorドキュメントからSmartConnector User Guideをダウンロードしてください。

使用リソース¶

-

ArcSight Logger 7.1(CentOS 7.8にインストール、WEB URLは

https://192.168.1.73:443) -

Logstash 7.7.0(Debian 11.x (bullseye)にインストール、

https://logstash.example.domain.comで利用可能) -

EUクラウドのWallarm Consoleへの管理者アクセス権(Logstashインテグレーションを設定するため)

Wallarm Cloud IP addresses

To provide Wallarm Cloud access to your system, you may need a list of its public IP addresses:

ArcSight LoggerおよびLogstashサービスへのリンクは例示ですので、応答しません。

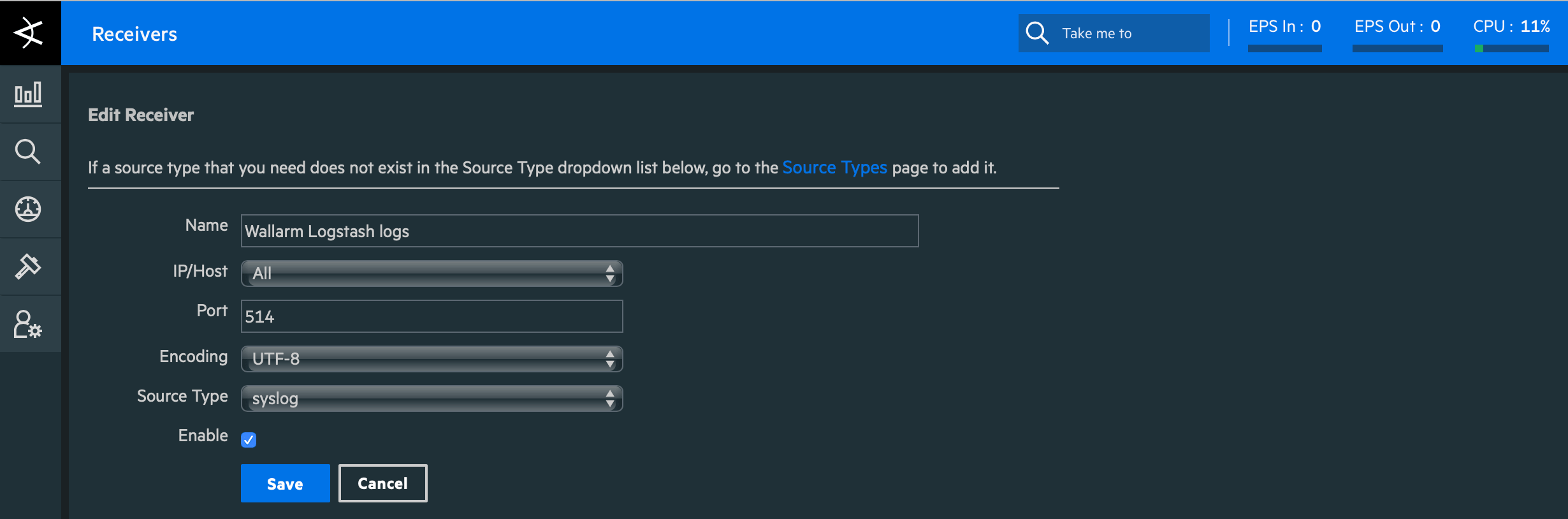

ArcSight Loggerの設定¶

ArcSight Loggerには、ログレシーバーWallarm Logstash logsが次のとおり設定されています:

-

ログはUDPで受信します(

Type = UDP Receiver) -

待受ポートは

514です -

イベントはsyslogパーサーで解析します

-

その他はデフォルト設定です

レシーバー設定の詳細については、公式のArcSight Loggerドキュメントから該当バージョンのLogger Installation Guideをダウンロードしてください。

Logstashの設定¶

Wallarmはwebhookを介して中間のデータコレクタであるLogstashへログを送信しますので、Logstashの設定は次の要件を満たす必要があります。

-

POSTまたはPUTリクエストを受け付けます

-

HTTPSリクエストを受け付けます

-

公開URLを持ちます

-

ArcSight Loggerへログを転送します。本例ではログ転送に

syslogプラグインを使用します

Logstashはlogstash-sample.confファイルで設定します。

-

inputセクションで着信webhookの処理を設定します:- トラフィックはポート5044に送られます

- LogstashはHTTPS接続のみを受け付けるように設定します

- 公開信頼CAにより署名されたLogstashのTLS証明書は

/etc/server.crtに配置します - TLS証明書の秘密鍵は

/etc/server.keyに配置します

-

outputセクションでArcSight Loggerへの転送とログ出力を設定します:- すべてのイベントログはLogstashからArcSight LoggerのIPアドレス

https://192.168.1.73:514へ転送します - ログはSyslog標準に従い、JSON形式でLogstashからArcSight Loggerへ転送します

- ArcSight Loggerとの接続はUDPで確立します

- Logstashログは追加でコマンドラインにも出力されます(コード15行目)。この設定は、イベントがLogstash経由で記録されることを確認するために使用します

- すべてのイベントログはLogstashからArcSight LoggerのIPアドレス

設定ファイルの詳細な説明は、公式Logstashドキュメントにあります。

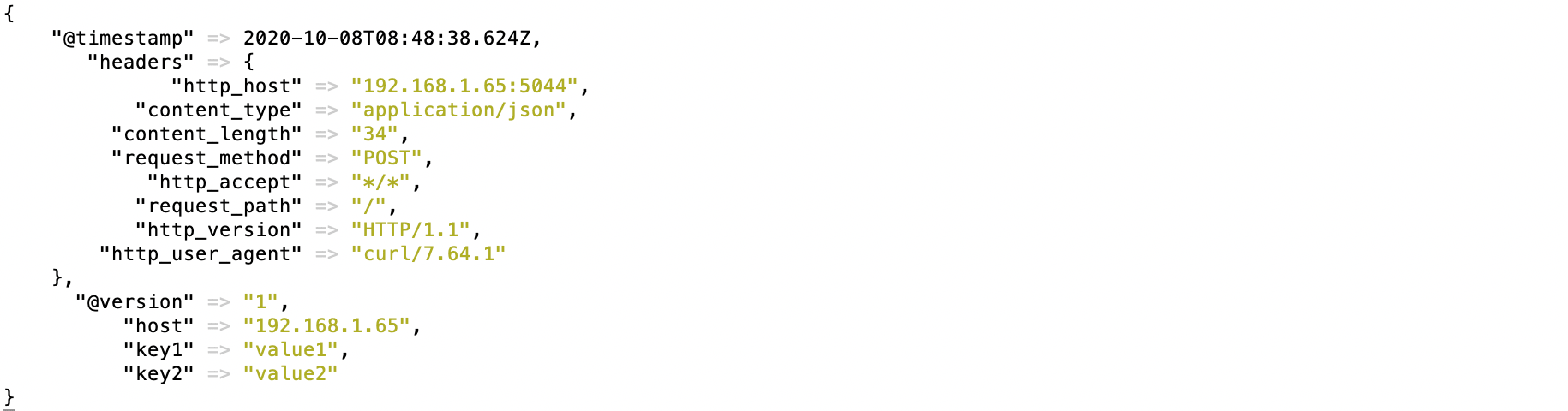

Logstash設定のテスト

Logstashログが作成され、ArcSight Loggerへ転送されることを確認するため、LogstashにPOSTリクエストを送信できます。

リクエスト例:

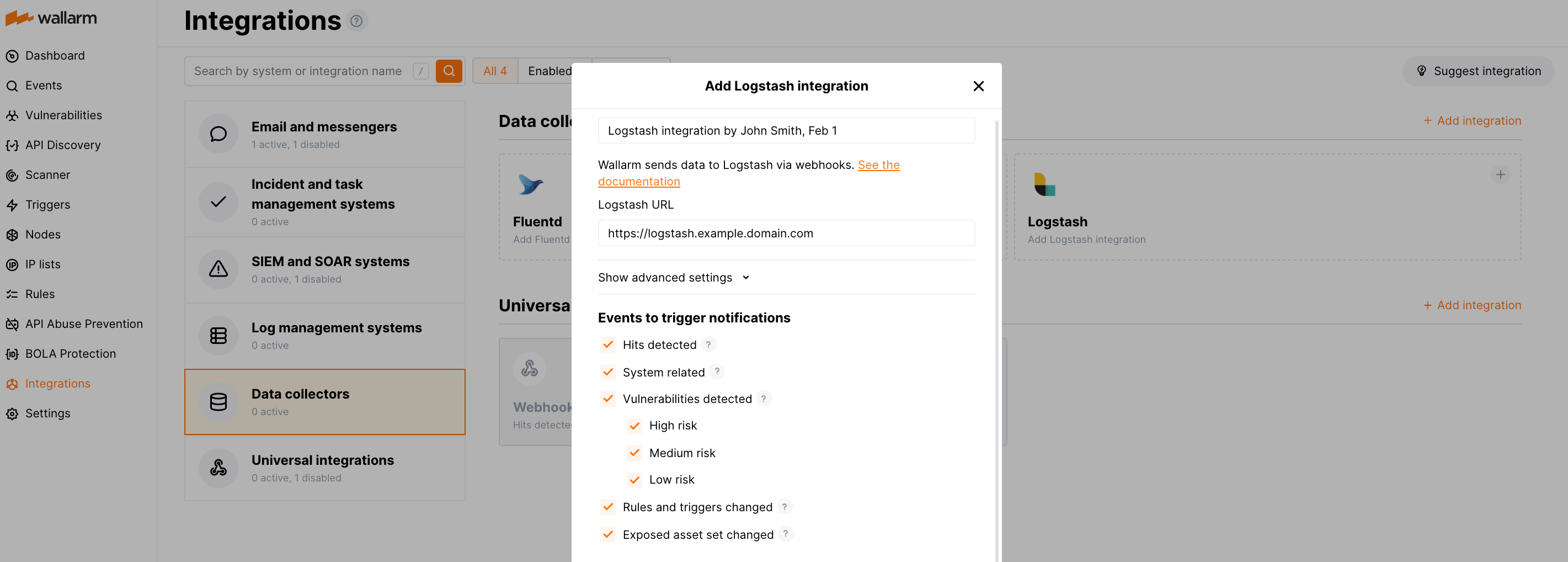

Logstashインテグレーションの設定¶

-

Webhooks are sent to

https://logstash.example.domain.com -

Webhooks are sent via POST requests

-

The webhook integration has default advanced settings

-

Webhooks sent to Webhook URLs are all available events: hits, system events, vulnerabilities, scope changes

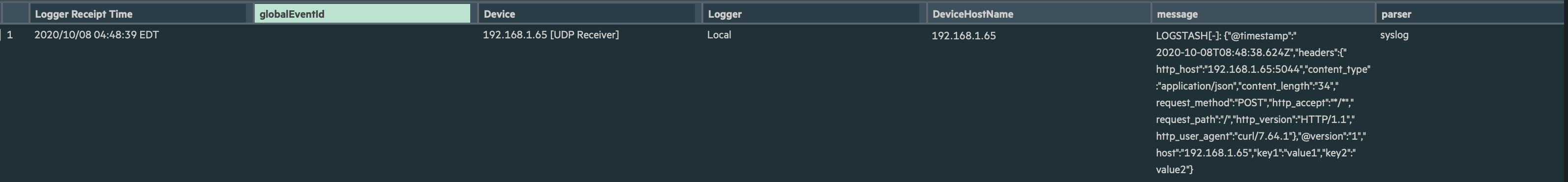

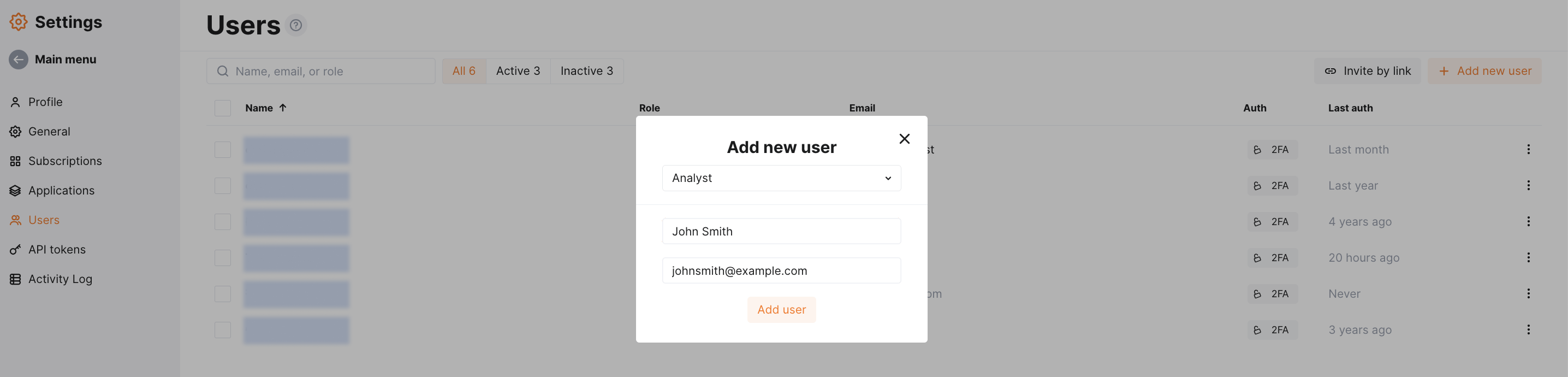

テスト例¶

To test the configuration, a new user is added in Wallarm Console:

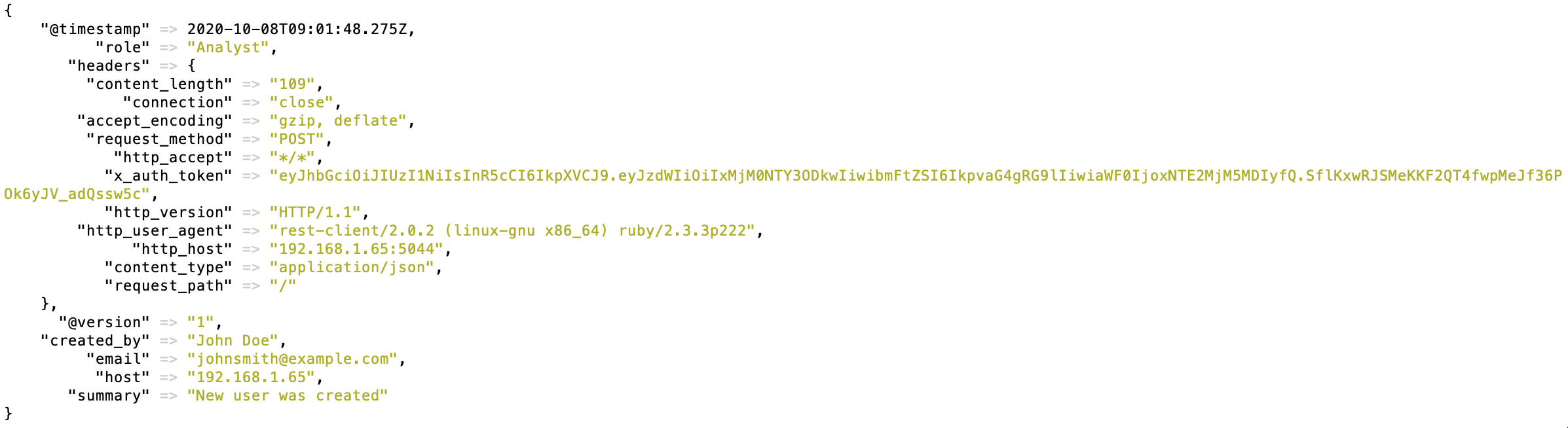

Logstashはイベントを次のように記録します:

ArcSight Loggerのイベントには次のエントリが表示されます: