Microsoft Sentinel¶

Microsoft Azure Sentinelは、MicrosoftがAzureクラウドプラットフォームの一部として提供するソリューションで、組織がクラウドおよびオンプレミス環境全体にわたるセキュリティ脅威やインシデントを監視、検知、調査、対応するのに役立つソリューションです。WallarmをMicrosoft Sentinelにイベントを記録するように設定できます。

インテグレーションの設定¶

Microsoft UIで:

-

Sentinel Workspace settings → Agents → Log Analytics agent instructionsに進み、以下のデータをコピーします:

- Workspace ID

- Primary key

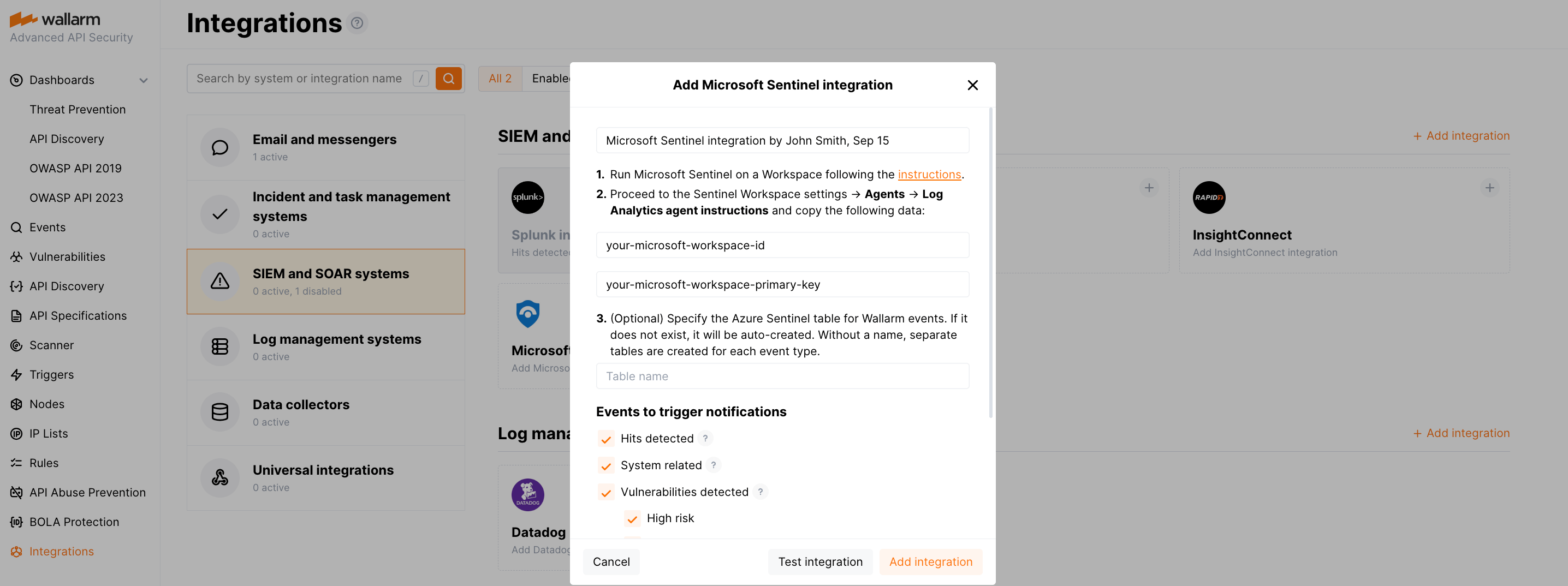

Wallarm Console UIで:

-

Integrationsセクションを開きます。

-

Microsoft Sentinelブロックをクリックするか、Add integrationボタンをクリックしてMicrosoft Sentinelを選択します。

-

インテグレーション名を入力します。

-

コピーしたWorkspace IDとPrimary keyを貼り付けます。

-

必要に応じて、Wallarmイベント用のAzure Sentinelのテーブルを指定します。存在しない場合は自動作成されます。

名前を指定しない場合、イベントタイプごとに個別のテーブルが作成されます。

-

通知をトリガーするイベントタイプを選択します。

利用可能なイベントの詳細:

-

Hits detected except for:

- Experimental hits detected based on the custom regular expression. Non-experimental hits trigger notifications.

- Hits not saved in the sample.

Optionally include the

headersobject with hit headers in hit logs. If disabled, headers are not included in the logs. -

System related:

- User changes (newly created, deleted, role change)

- Integration changes (disabled, deleted)

- Application changes (newly created, deleted, name change)

- Errors during regular update of specifications used for rogue API detection or API specification enforcement

- Rules and triggers changed (creating, updating, or deleting the rule or trigger)

- Security issues detected by all methods, all or only for the selected risk levels:

- Critical risk

- High risk

- Medium risk

- Low risk

- Info risk

- On an hourly basis, you can get a notification with the number of requests processed during the previous hour

-

-

Test integrationをクリックして、設定の正しさ、Wallarm Cloudの到達性、および通知の形式を確認します。

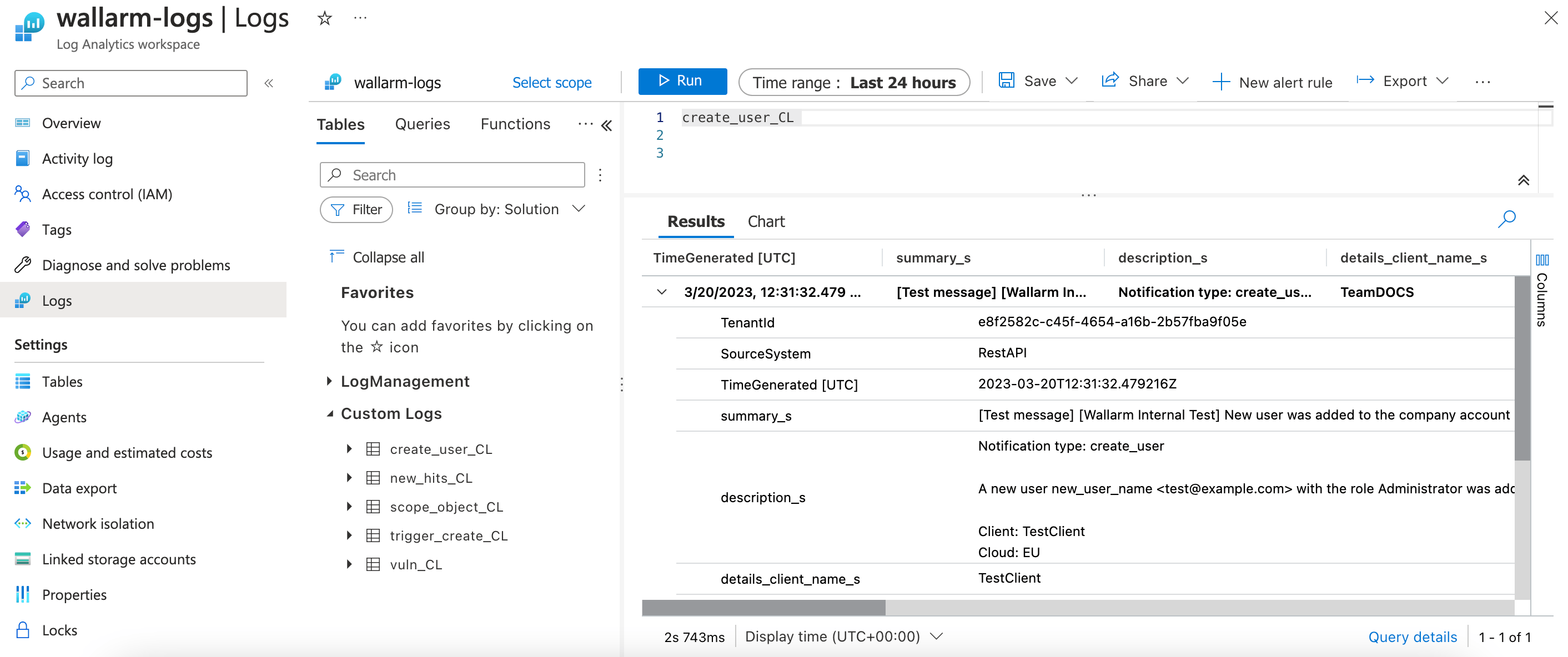

Microsoft Workspace → Logs → Custom LogsでWallarmのログを確認できます。例えば、Microsoft Sentinelのテスト

create_user_CLログは次のように表示されます:新しいWorkspaceへのデータ送信の遅延

Wallarmとのインテグレーション用にSentinel上でWorkspaceを作成してから、すべてのサービスが機能するまで最大1時間かかる場合があります。この遅延により、インテグレーションのテストや使用中にエラーが発生することがあります。インテグレーションの設定がすべて正しいにもかかわらずエラーが出続ける場合は、1時間後に再度お試しください。

-

Add integrationをクリックします。

Wallarm Cloud IP addresses

To provide Wallarm Cloud access to your system, you may need a list of its public IP addresses:

Wallarmログの種類¶

全体として、WallarmはSentinelに以下の種類のレコードを記録できます。

| イベント | Sentinelのログタイプ |

|---|---|

| 新しいhit | new_hits_CL |

| 会社アカウント内の新しいユーザー | create_user_CL |

| 会社アカウントからのユーザーの削除 | delete_user_CL |

| ユーザーのロール更新 | update_user_CL |

| インテグレーションの削除 | delete_integration_CL |

| インテグレーションの無効化 | disable_integration_CL または、設定の誤りにより無効化された場合はintegration_broken_CL |

| 新しいアプリケーション | create_application_CL |

| アプリケーションの削除 | delete_application_CL |

| アプリケーション名の更新 | update_application_CL |

| 高リスクの新しい脆弱性 | vuln_high_CL |

| 中リスクの新しい脆弱性 | vuln_medium_CL |

| 低リスクの新しい脆弱性 | vuln_low_CL |

| 新しいルール | rule_create_CL |

| ルールの削除 | rule_delete_CL |

| 既存のルールの変更 | rule_update_CL |

| 新しいトリガー | trigger_create_CL |

| トリガーの削除 | trigger_delete_CL |

| 既存のトリガーの変更 | trigger_update_CL |

| APIインベントリの変更(対応するトリガーがアクティブな場合) | api_structure_changed_CL |

| 攻撃数がしきい値を超える(対応するトリガーがアクティブな場合) | attacks_exceeded_CL |

| 新たに拒否リストに追加されたIP(対応するトリガーがアクティブな場合) | ip_blocked_CL |

インテグレーションの無効化と削除¶

You can delete or temporarily disable the integration. While deleting stops sending notificatioins and completely deletes all configuration, disabling just stops sending notifications which you can at any moment re-enable with the same settings.

If for the integration the System related events are selected to trigger notifications, Wallarm will notify about both of these actions.

システムの利用不能およびインテグレーションパラメータの誤り¶

Notifications to the system are sent via requests. If the system is unavailable or integration parameters are configured incorrectly, the error code is returned in the response to the request.

If the system responds to Wallarm request with any code other than 2xx, Wallarm resends the request with the interval until the 2xx code is received:

-

The first cycle intervals: 1, 3, 5, 10, 10 seconds

-

The second cycle intervals: 0, 1, 3, 5, 30 seconds

-

The third cycle intervals: 1, 1, 3, 5, 10, 30 minutes

If the percentage of unsuccessful requests reaches 60% in 12 hours, the integration is automatically disabled. If you receive system notifications, you will get a message about automatically disabled integration.