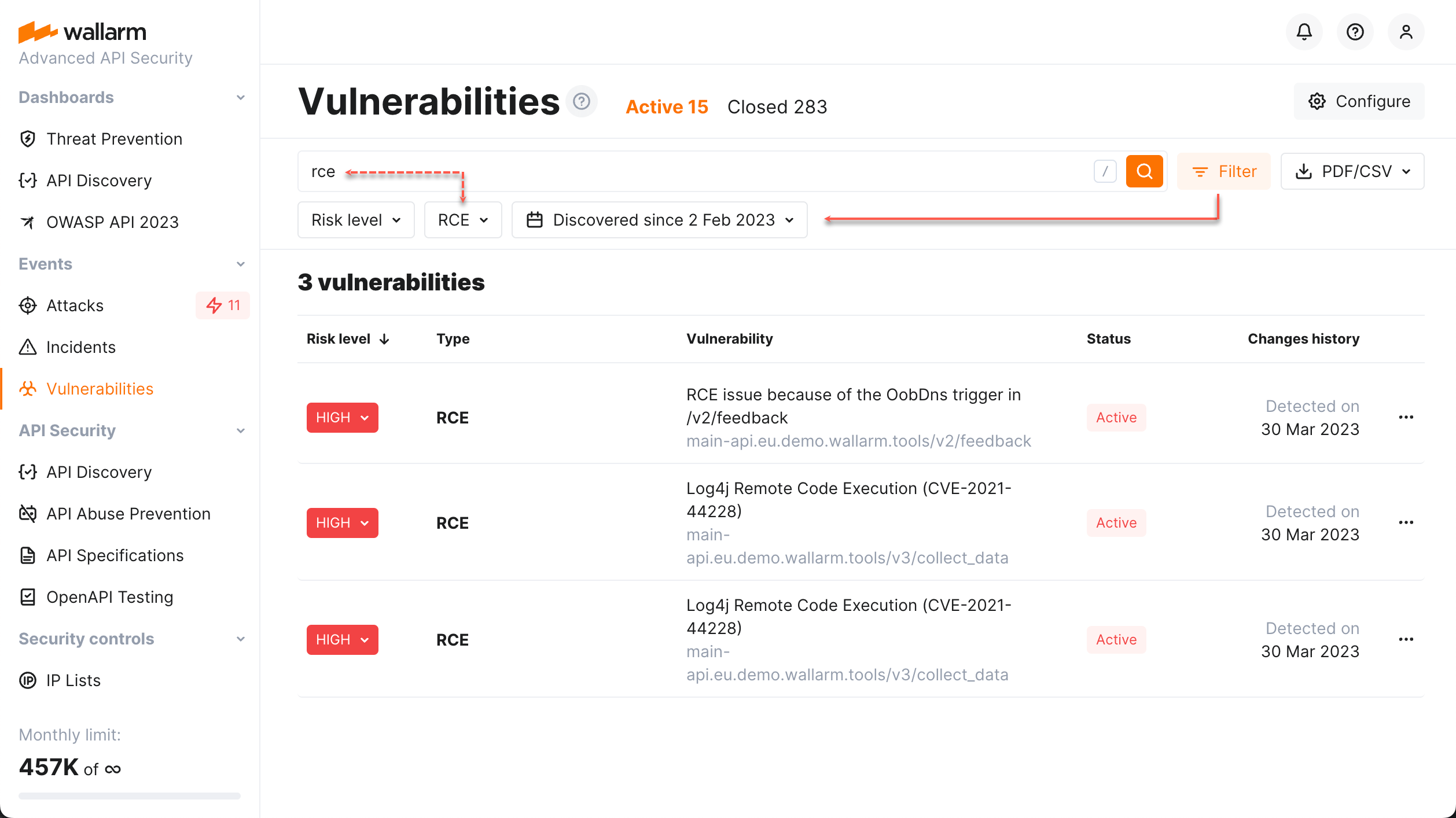

脆弱性の検索とフィルター¶

Vulnerabilitiesセクションでは、Wallarmは検出された脆弱性を検索するための便利な方法を提供します。

次を使用できます:

-

Filters: 絞り込み条件を選択します。

-

Search field: 人間の言語に近い属性と修飾子を含む検索クエリを入力します。

Filtersに設定した値はSearch fieldに自動的に反映され、その逆も同様です。

Filters¶

利用可能なフィルターはWallarm ConsoleのFilters panelに表示され、Filterボタンで展開および折りたたみできます。

異なるフィルターの値が選択された場合、結果はそれらすべての条件を満たします。同じフィルターに対して異なる値が指定された場合、結果はいずれかの条件を満たします。

Search field¶

Search fieldは、人間の言語に近い属性と修飾子を含むクエリを受け付けます。これにより、直感的にクエリを入力できます。例:

異なるパラメーターの値が指定された場合、結果はそれらすべての条件を満たします。同じパラメーターに対して異なる値が指定された場合、結果はいずれかの条件を満たします。

属性値をNOTに設定する

属性値を否定するには、属性名または修飾子名の前に!を使用します。例: rce !lowは、低リスクレベルのものを除くすべてのRCE脆弱性を表示します。

以下は検索クエリで使用できる属性と修飾子の一覧です。

脆弱性タイプで検索¶

検索文字列で次を指定します:

-

sqli: SQLインジェクションの脆弱性を検索します。 -

xss: クロスサイトスクリプティングの脆弱性を検索します。 -

rce: OSコマンド実行の脆弱性を検索します。 -

ptrav: パストラバーサルの脆弱性を検索します。 -

crlf: CRLFインジェクションの脆弱性を検索します。 -

nosqli: NoSQLインジェクションの脆弱性を検索します。 -

xxe: XML外部エンティティの脆弱性を検索します。 -

ldapi: LDAPインジェクションの脆弱性を検索します。 -

ssti: サーバーサイドテンプレートインジェクションを検索します。 -

infoleak: 情報露出タイプの脆弱性を検索します。 -

vuln_component: アプリケーションのコンポーネントのうち、古いものやセキュリティに影響する不具合を含むものに関連する脆弱性を検索します。 -

redir: オープンリダイレクトの脆弱性を検索します。 -

idor: オブジェクトレベル認可の破綻(BOLA)の脆弱性を検索します。 -

ssrf: サーバーサイドリクエストフォージェリ(SSRF)の脆弱性を検索します。 -

csrf: クロスサイトリクエストフォージェリ(CSRF)の脆弱性を検索します。 -

weak_auth: 脆弱なJWTの脆弱性を検索します。

脆弱性名は大文字と小文字のどちらでも指定できます。SQLI、sqli、SQLiのいずれも正しい指定です。

リスクレベルで検索¶

検索文字列にリスクレベルを指定します:

-

low: 低リスクレベルです。 -

medium: 中リスクレベルです。 -

high: 高リスクレベルです。