機密データのマスキング¶

ハイブリッドのWallarmインストールにおいて、貴社のインフラ内でWallarmフィルタリングノードを管理し、WallarmがWallarm Cloudコンポーネントを管理する場合、リクエスト内の機密データが貴社のインフラ内で安全に保たれ、Wallarm Cloudを含むいかなる第三者サービスにも送信されないことが極めて重要です。この目的は共有責任モデルによって実現します。Wallarm側では、悪意のあるリクエストに関するデータ以外は送信しないため、機密データが露出する可能性は極めて低くなります。貴社側では、機密データのマスキングを行うことが期待されており、これにより保護すべき情報フィールドがセキュリティ境界の外へ決して出ないことをさらに保証します。

その他のデプロイ形態

on-premiseインストールではデータはセキュリティ境界の外へ出ることはなく、security edgeではすべてのデータがこのセキュリティ境界の外にありますが、Wallarm Consoleユーザーによる機密データへのアクセスを制限するためにマスキングルールを引き続き使用できます。

Wallarmはデータマスキングを構成するためのMask sensitive dataルールを提供します。Wallarmノードは以下のデータをWallarm Cloudに送信します。

-

攻撃を含むシリアライズされたリクエスト

-

Wallarmシステムカウンター

-

システム統計(CPU負荷、RAM使用量など)

-

Wallarmシステム統計(処理済みNGINXリクエスト数、wstoreの統計など)

-

アプリケーション構造を正しく検出するためにWallarmが必要とする、トラフィックの性質に関する情報

Mask sensitive dataルールは、postanalyticsモジュールおよびWallarm Cloudへリクエストを送信する前に、指定されたリクエストポイントの元の値をマスクします。この方法により、機密データが信頼できる環境の外へ漏洩しないことを確実にします。

これは、攻撃の表示やブルートフォース攻撃の検出に影響する場合があります。

ルールの作成と適用¶

データマスクを設定して適用するには:

-

Proceed to Wallarm Console:

- Rules → Add rule or your branch → Add rule.

- Attacks / Incidents → attack/incident → hit → Rule.

- API Discovery (if enabled) → your endpoint → Create rule.

-

Change requests/responses → Mask sensitive dataを選択します。

-

If request isで、このルールを適用する対象範囲を記述します。

-

In this part of requestで、元の値をマスクする対象となるリクエストポイントを指定します。

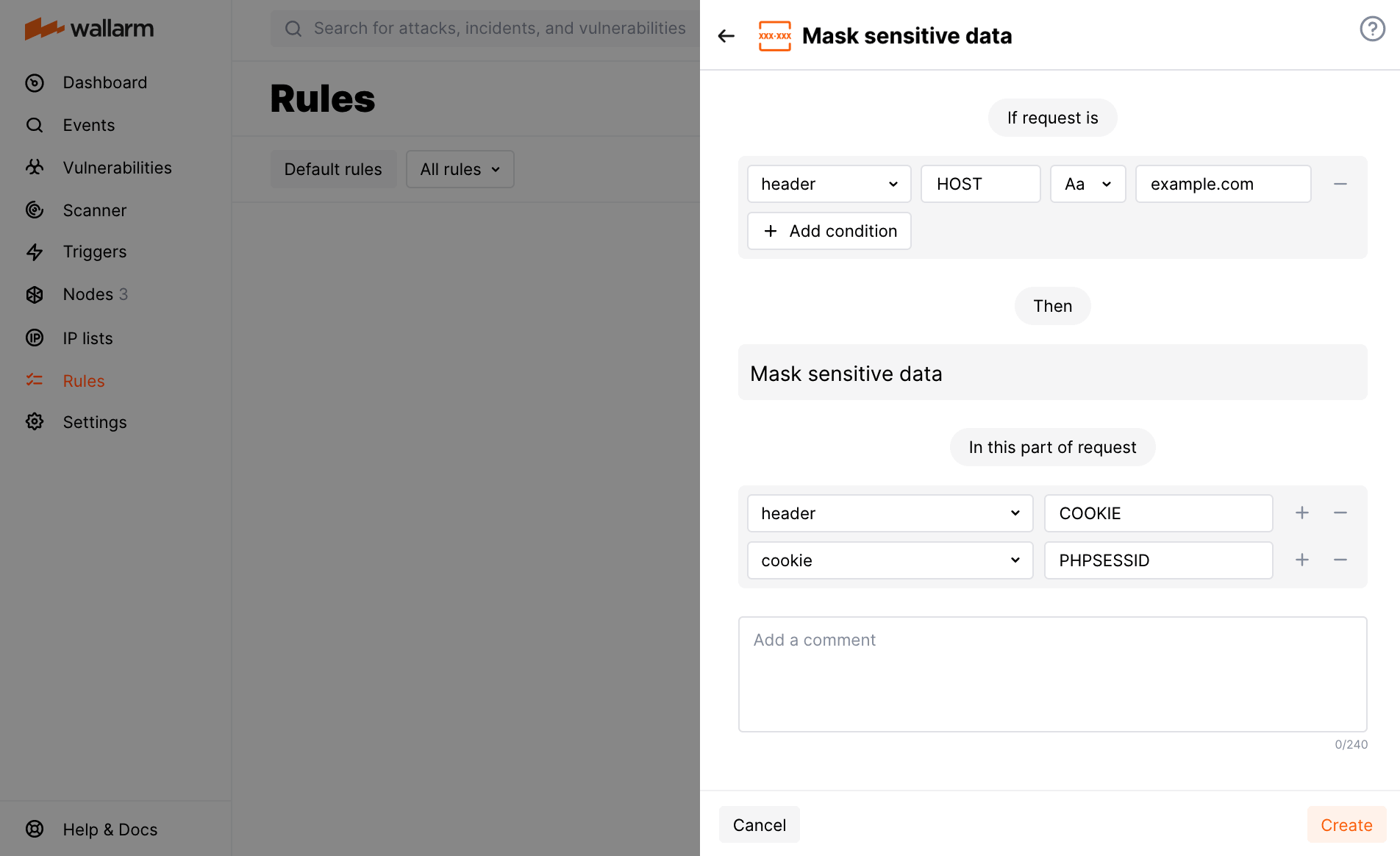

例:Cookie値のマスキング¶

たとえば、example.comドメインで公開されているアプリケーションがユーザー認証にPHPSESSID Cookieを使用しており、Wallarmを使用する従業員にこの情報へのアクセスを許可したくないとします。

その場合は、スクリーンショットのとおりにMask sensitive dataルールを設定します。

Note that options you add to In this part of request should go in a particular order to reflect in which order Wallarm will apply parsers to read the required request element.