Security Edge Inlineにおけるホストリダイレクト  ¶

¶

Wallarm Security Edge Inlineは、トラフィックのエントリポイントを統一するのに役立つホストリダイレクト機能を提供します。

動作の仕組み¶

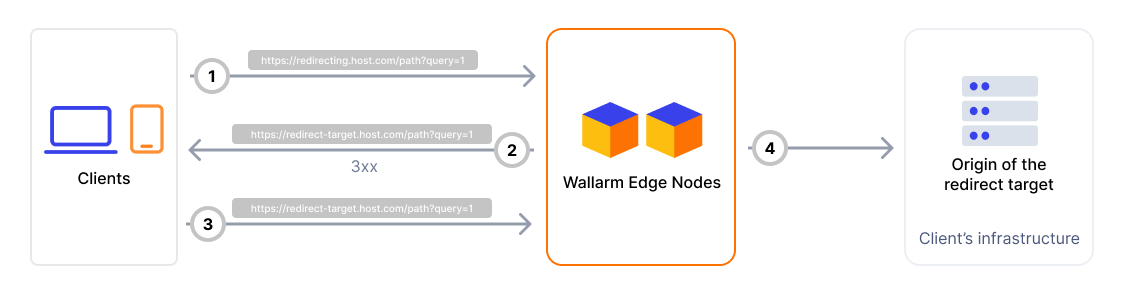

ホストリダイレクトを有効にすると、Edge Nodeはクライアントリクエストをあるホスト(リダイレクト元ホスト)から別のホスト(対象ホスト)へ自動的にリダイレクトします。

リダイレクトされたリクエストは、その後、対象ホストの設定(origin、フィルタリングモード、その他の設定を含む)に従って処理されます。

TLSの要件

リダイレクト元ホストのDNSゾーンで証明書の発行が有効化されている必要があります。

Edge Nodeは、リダイレクト元ホストへの受信リクエストに対してHTTP 301または302のリダイレクトで応答し、クライアントに対象ホスト上の同一リソースを要求するよう指示します。

リダイレクト時には元のパスとクエリ文字列が保持されます。

ホストリダイレクトの有効化¶

ホストリダイレクトを有効化するには次の手順に従います:

-

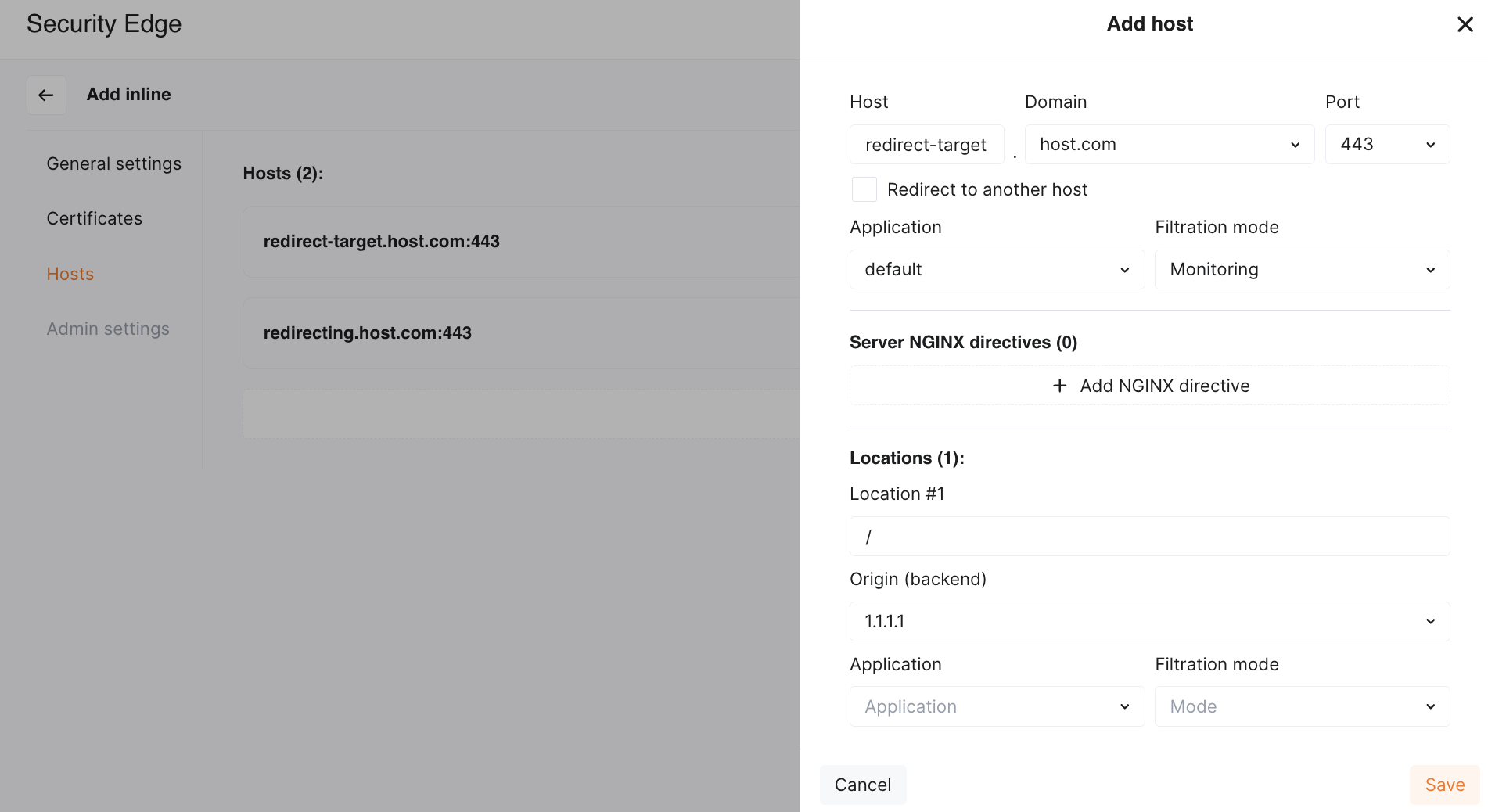

対象ホスト(クライアントリクエストのリダイレクト先となるホスト)を追加します。

-

必要なorigin、フィルタリングモード、その他の設定で完全に構成します。

-

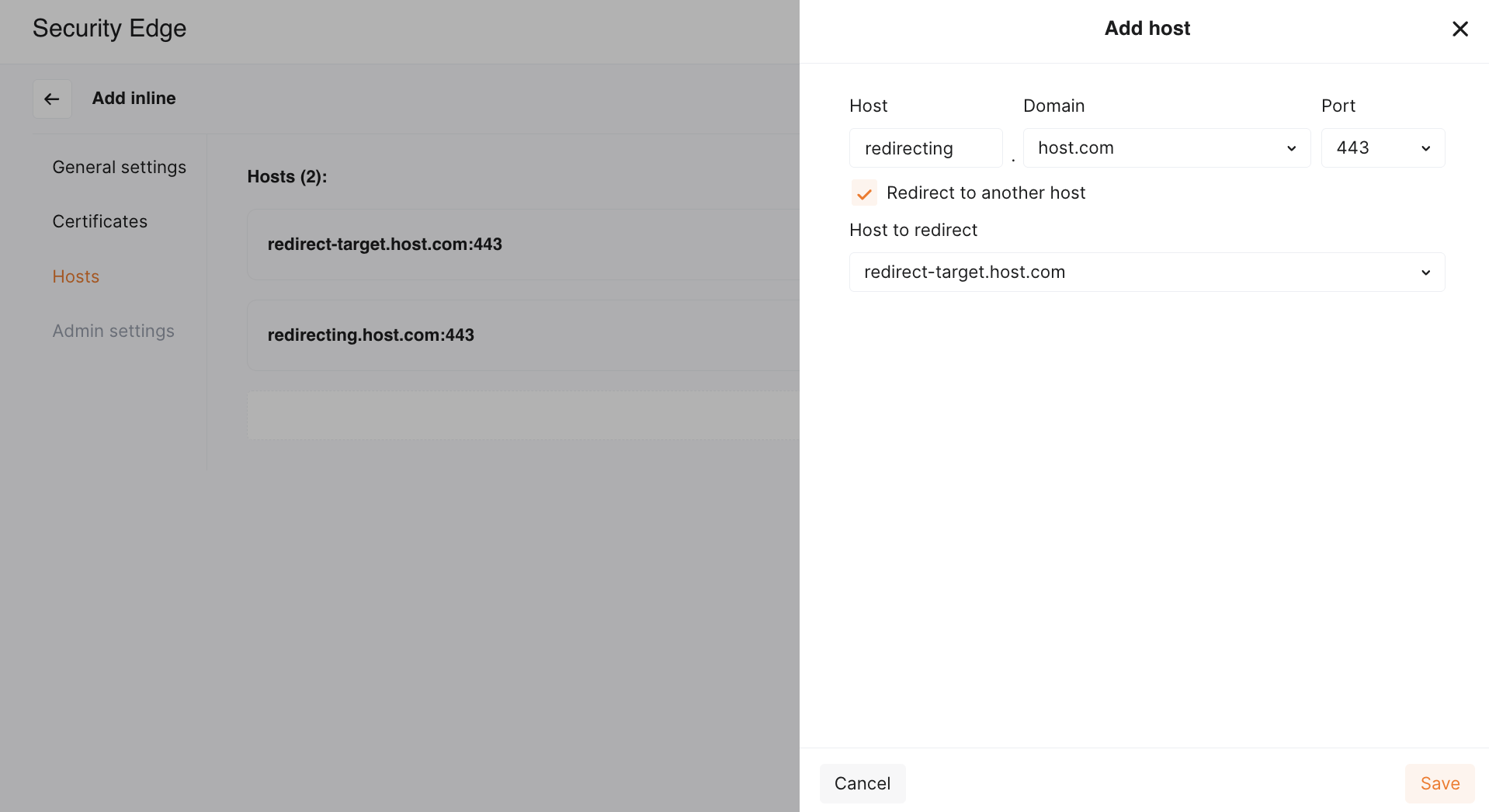

リダイレクト元ホスト(ユーザーがそこからリダイレクトされるホスト)を追加します。

-

Redirect to another hostチェックボックスを有効にし、リストから対象ホストを選択します。

リダイレクト元ホストにoriginは不要です - HTTPSリダイレクトを返すだけで、トラフィックをプロキシしません。

例¶

以下は、ホストリダイレクトが有用な一般的なユースケースです。

推奨: apexドメインからwww.*へリダイレクト¶

-

リダイレクト元ホスト:

example.com -

保護対象ホスト:

www.example.com

apexドメイン宛のトラフィックを安全に処理するため、可能な限りwww.example.comのようなサブドメインを主要な保護対象ホストとして使用することを推奨します。

このアプローチにより、WallarmはグローバルなCNAMEを使用して複数のリージョンやクラウドプロバイダー間のトラフィックルーティングを管理でき、複数のAレコードや手動でのトラフィック分散が不要になります。

構成手順:

-

Security Edgeにホスト

www.example.comを追加し、origin、モードなど必要な設定を含めて完全に構成します。 -

ホスト

example.comを別ホストとして追加し、www.example.comへのリダイレクトを有効にします。

レガシーAPIエンドポイントのリダイレクト¶

-

旧ホスト:

old-api.customer.com -

新しい保護対象ホスト:

new-api.customer.com

以前はold-api.customer.comで提供されていたAPIがnew-api.customer.comへ移行した場合、後方互換性を確保するためにホストリダイレクトを使用してください。

構成手順:

-

Security Edgeにホスト

new-api.customer.comを追加し、origin、モードなど必要な設定を含めて完全に構成します。 -

ホスト

old-api.customer.comを別ホストとして追加し、new-api.customer.comへのリダイレクトを有効にします。