Wallarm Consoleでテナントアカウントを作成する¶

本手順では、テナントアカウントを正しく設定するための手順を説明します。

The term "partner client"

Previously, "tenant" was referred to as "partner client". We further use the term "tenant".

テナントアカウントの設定¶

テナントアカウントを設定するには、次の手順を実行します。

-

Wallarm Consoleにサインアップし、マルチテナンシー機能の有効化をWallarmテクニカルサポートに依頼します。

-

テナントアカウントを作成します。

-

特定のトラフィックをテナントおよびそのアプリケーションに関連付けます。

ステップ1: サインアップし、マルチテナンシー機能の有効化を依頼する¶

-

Wallarm ConsoleのUS CloudまたはEU Cloudで登録フォームに入力し、確認します。

企業メールアドレス

企業のメールアドレスでサインアップしてください。

-

メールを開き、受信したメッセージのリンクからアカウントを有効化します。

-

ご利用のアカウントのマルチテナンシー機能を有効化するよう、Wallarmテクニカルサポートに依頼を送信します。依頼には次の情報を含めてください。

- 使用中のWallarm Cloud名(US CloudまたはEU Cloud)

- グローバルアカウントおよびテクニカルテナントアカウントの名称

- テナントアカウントへのアクセスを付与する従業員のメールアドレス(マルチテナンシー機能の有効化後は、従業員を自身で追加できるようになります)

- ブランド適用用のWallarm Consoleロゴ

- Wallarm Console用のカスタムドメイン、そのドメインの証明書と暗号化キー

- 貴社のテクニカルサポート用メールアドレス

依頼を受領後、Wallarmテクニカルサポートは次を実施します。

-

Wallarm Cloudにグローバルアカウントとテクニカルテナントアカウントを作成します。

-

テクニカルクライアントアカウントのユーザー一覧に、Global administratorのロールであなたを追加します。

-

従業員のメールアドレスが提供されている場合、Wallarmテクニカルサポートは、テクニカルテナントアカウントのユーザー一覧にGlobal read onlyのロールで従業員を追加します。

未登録の従業員には、テクニカルテナントアカウントにアクセスするための新しいパスワードを設定するリンクを含むメールが届きます。

-

あなたのUUID(隔離環境向けにマルチテナンシーを使用するWallarmパートナー企業またはWallarmクライアントを示すメインテナントUUID)を送付します。

受領したUUIDは後続の手順で必要になります。

ステップ2: テナントを作成する¶

Wallarm Console経由¶

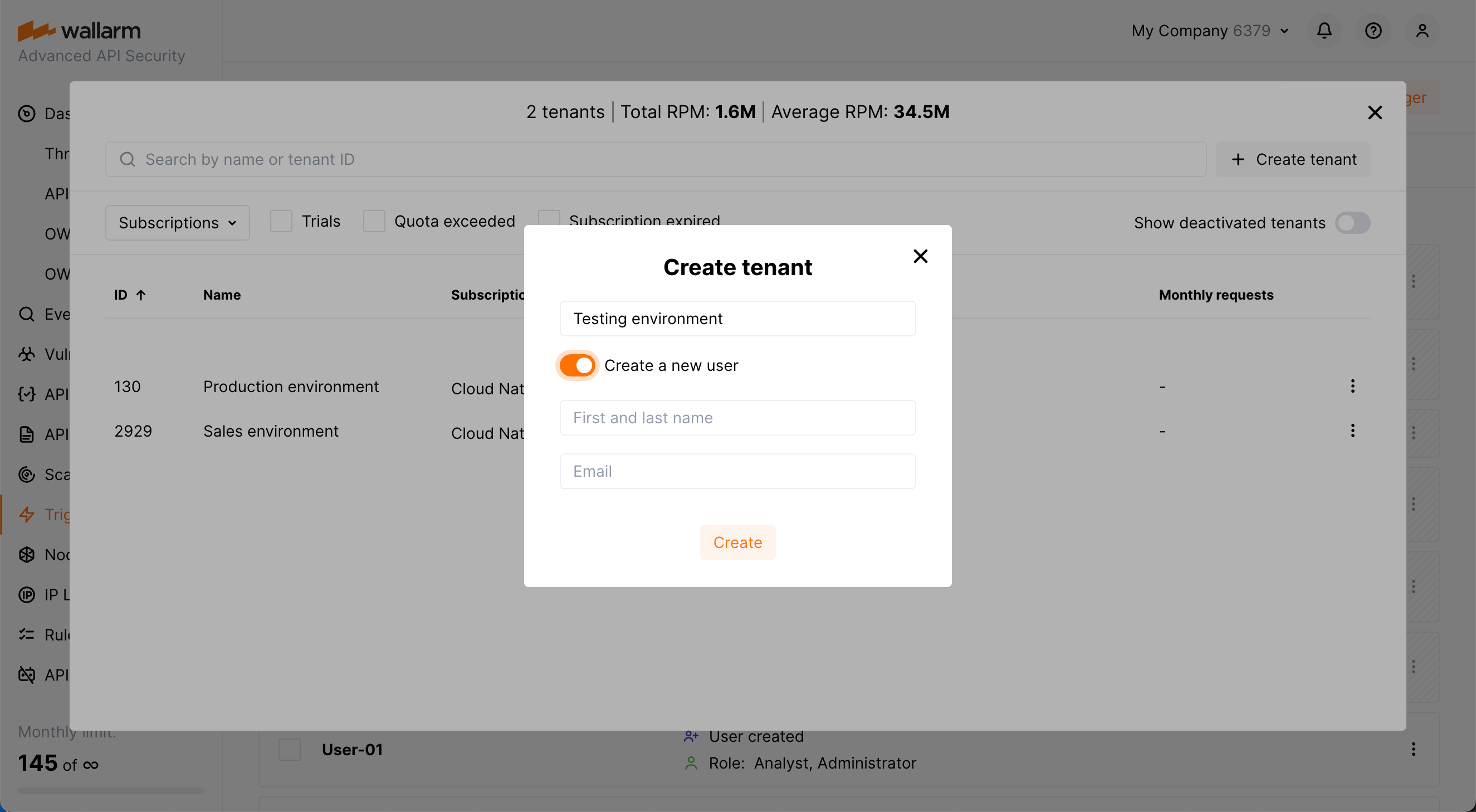

Global administratorアカウントで、Wallarm Console → tenant selector → Create tenantからテナントを作成できます。

新しいテナント向けに新規のAdministratorユーザーを作成できます。指定したアドレスに招待メールが送信されます。

Wallarm API経由¶

テナントを作成するには、Wallarm APIに対して認証済みリクエストを送信できます。認証済みリクエストは、独自のAPIクライアントから送信するか、認証方法が定義されたWallarm API Consoleから送信できます。

-

Wallarm API Consoleからリクエストを送信する場合は、Global administratorユーザーロールでWallarm Consoleにサインインし、以下のWallarm API Consoleページを更新します。

- https://apiconsole.us1.wallarm.com/ US Cloud向け

- https://apiconsole.eu1.wallarm.com/ EU Cloud向け

-

独自のAPIクライアントからリクエストを送信する場合は、リクエストにGlobal Administratorの権限を持つAPIトークンを渡す必要があります。

このステップでは、グローバルアカウントに紐づいたテナントアカウントが作成されます。

-

次のパラメータを指定して、ルート

/v1/objects/client/createにPOSTリクエストを送信します。パラメータ 説明 リクエスト部位 必須 X-WallarmApi-TokenGlobal Administratorの権限を持つAPIトークン。 ヘッダー はい(独自のAPIクライアントからリクエストを送信する場合) nameテナント名。 ボディ はい vuln_prefix脆弱性トラッキングおよびテナントとの関連付けにWallarmが使用する脆弱性プレフィックス。プレフィックスは4文字の大文字または数字で構成し、テナント名に関連したものにします。例: テナント Tenantに対してはTNNT。ボディ はい partner_uuidグローバルアカウント作成時に受領したメインテナントUUID。 ボディ はい 独自のAPIクライアントから送信するリクエスト例を表示

-

レスポンスの

uuidパラメータの値を控えます。このパラメータは、テナントのトラフィックをテナントアカウントに紐付ける際に使用します。

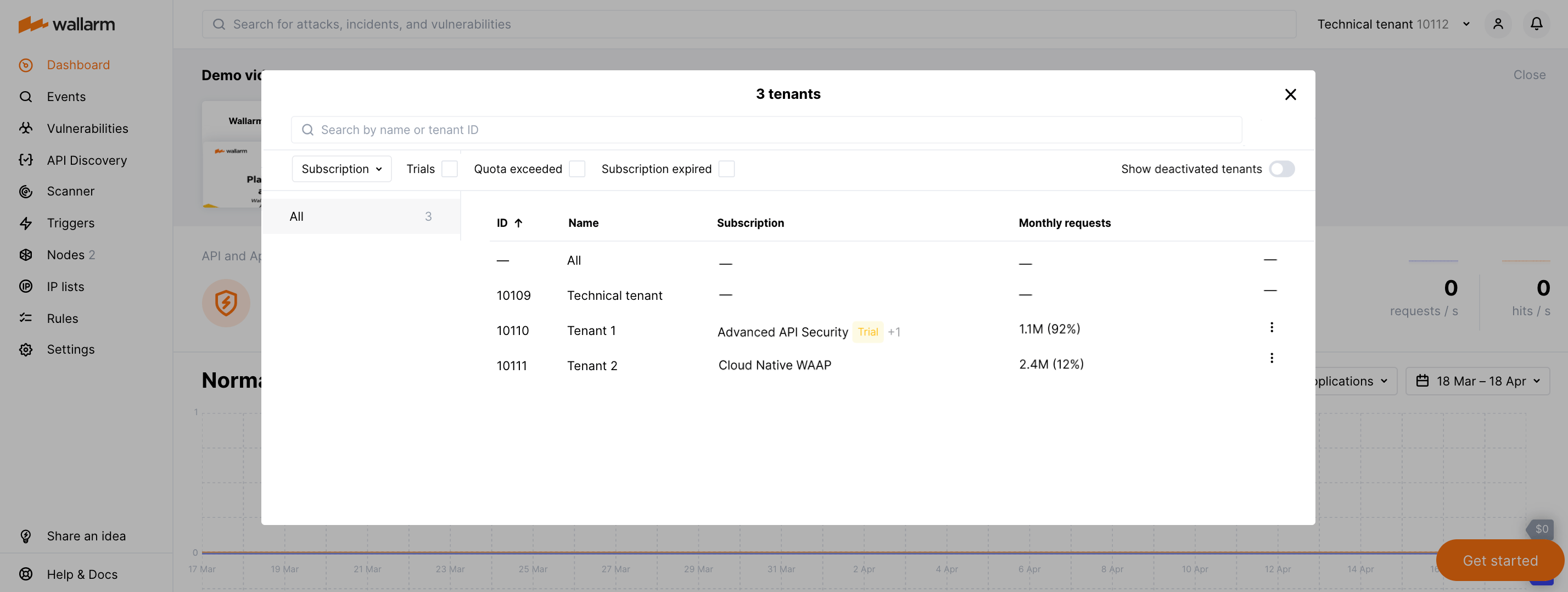

作成したテナントは、グローバルユーザーに対してWallarm Consoleに表示されます。例えば、Tenant 1やTenant 2です。

ステップ3: 特定のトラフィックをテナントに関連付ける¶

設定のタイミング

この設定は、ノードのデプロイ時に実施し、すべてのテナントのトラフィックが1つのWallarmノードのみで処理されている、または処理される予定の場合に限ります。

各テナントのトラフィックを個別のノードが処理する場合は、このステップをスキップしてノードのデプロイと設定に進んでください。

どのトラフィックをどのテナントアカウントの配下に表示すべきかをWallarm Cloudに伝えるため、特定のトラフィックを作成したテナントに関連付ける必要があります。そのために、NGINXの設定ファイルにテナントを含め、wallarm_partner_client_uuidディレクティブの値としてそのuuid(ステップ3で取得)を指定します。例:

server {

server_name tenant1.com;

wallarm_partner_client_uuid 11111111-1111-1111-1111-111111111111;

...

}

上記の設定では、tenant1.com宛のトラフィックはクライアント11111111-1111-1111-1111-111111111111に関連付けられます。

アカウントへのアクセス権をユーザーに付与する¶

-

テクニカルテナントアカウントには、ユーザーに付与できるグローバルおよび通常のロールがあります。

グローバルユーザーは、リンクされたすべてのテナントアカウントにアクセスできます。

通常ユーザーは、テクニカルテナントアカウントのみにアクセスできます。

-

各テナントアカウント上では、ユーザーに付与できるのは通常のロールのみです。

ユーザーは、特定のテナントアカウント内でブロックされたリクエストの追跡、検出された脆弱性の分析、フィルタリングノードの追加設定を実行できます。ロールが許可している場合、ユーザーは相互にユーザーを追加できます。

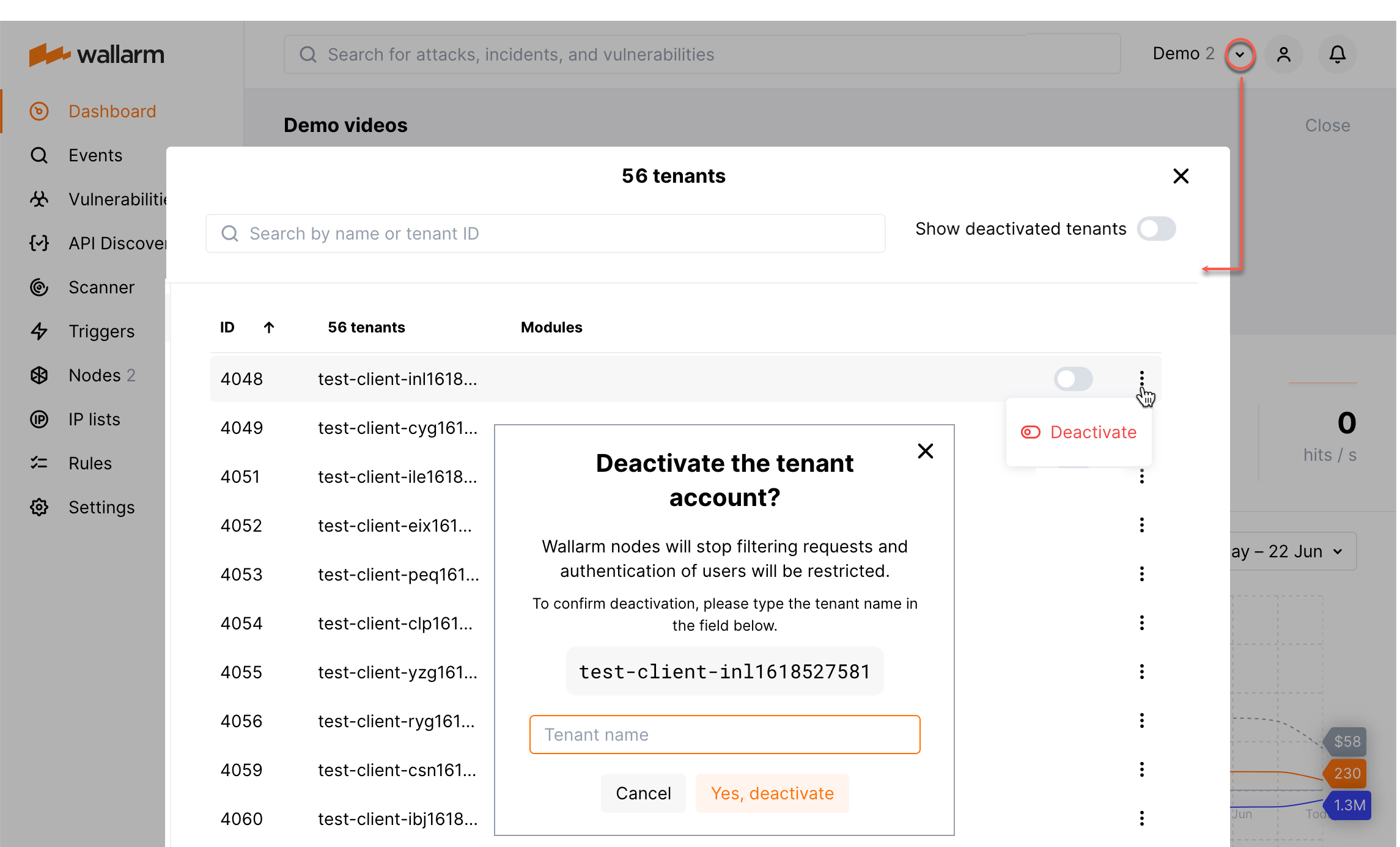

Wallarm Consoleでのテナントアカウントの無効化と有効化¶

Wallarm Consoleでは、Global administratorロールのユーザーが、その管理対象のグローバルアカウントにリンクされたテナントアカウントを無効化できます。テナントアカウントを無効化すると、次の影響があります。

-

このテナントアカウントのユーザーはWallarm Consoleにアクセスできません。

-

このテナントレベルにインストールされているフィルタリングノードはトラフィックの処理を停止します。

無効化されたアカウントは削除されず、再度有効化できます。

テナントアカウントを無効化するには、tenant selectorでtenant menuからDeactivateを選択し、確認します。テナントアカウントは無効化され、テナント一覧から非表示になります。

以前に無効化したテナントアカウントを有効化するには、tenant selectorでShow deactivated tenantsをクリックし、対象テナントでActivateを選択します。