Broadcom Layer7 API Gateways¶

BroadcomのLayer7 API Gatewaysは、組織のAPIトラフィックを制御・保護するための堅牢なソリューションを提供します。Wallarmはコネクタとして機能し、Broadcom Layer7 API Gatewaysで管理されるAPIのセキュリティを強化できます。

Broadcom Layer7 API GatewayのコネクタとしてWallarmを使用するには、Wallarm Nodeを外部にデプロイし、ゲートウェイ上にWallarmポリシーを設定して、解析のためにトラフィックをWallarm Nodeへ転送する必要があります。

Broadcomコネクタはインラインのトラフィックフローのみをサポートします。

ユースケース¶

このソリューションは、APIをLayer7 API Gatewaysで管理している場合に推奨します。

制限事項¶

-

When deploying the Wallarm service with the

LoadBalancertype using the Helm chart, a trusted SSL/TLS certificate is required for the domain. Self-signed certificates are not yet supported. -

Custom blocking page and blocking code configurations are not yet supported.

All blocked malicious traffic is returned with status code

403and the default block page. -

Rate limiting by Wallarm rules is not supported.

Rate limiting cannot be enforced on the Wallarm side for this connector. If you need rate limiting, use the features built into your API gateway or cloud platform.

-

Multitenancy is not supported on Security Edge hosting, but it is supported for a self-hosted node deployed with the connector.

要件¶

デプロイを進めるにあたり、以下の要件を満たしていることを確認します。

-

Broadcom Layer7 API Gateways製品について理解していること。

-

アプリケーションとAPIがBroadcom Layer7 API Gatewaysに連携し稼働していること。

-

Broadcom Policy Managerがインストールされ、Broadcom Gatewayに接続されていること。

デプロイ¶

1. Wallarm Nodeをデプロイします¶

Wallarm NodeはWallarmプラットフォームの中核コンポーネントで、受信トラフィックを検査し、不正なアクティビティを検出し、脅威の軽減を行うように設定できます。

以下のいずれかのアーティファクトを使用して、独自インフラ内に独立したサービスとしてデプロイします。

-

Linuxインフラ(ベアメタルまたはVMs)向けのAll-in-oneインストーラー

-

コンテナ化デプロイを使用する環境向けのDockerイメージ

-

AWSインフラ向けのAWS AMI

-

Kubernetesを利用するインフラ向けのHelmチャート

2. NodeのSSL/TLS証明書をPolicy Managerに追加します¶

Broadcom GatewayがHTTPS経由でWallarm Nodeにトラフィックをルーティングできるように、NodeのSSL/TLS証明書をPolicy Managerに追加します。

-

Broadcom Policy Managerを開き、→ Tasks → Certificates, Keys and Secrets → Manage Certificatesを選択します。

-

Add → Retrieve via SSLをクリックし、Wallarm Nodeのアドレスを指定します。

3. Wallarmポリシーを取得してデプロイします¶

Broadcom GatewayがトラフィックをWallarm Node経由でルーティングするように設定します。

-

sales@wallarm.comに連絡して、Wallarmポリシーのコードバンドルを入手します。

-

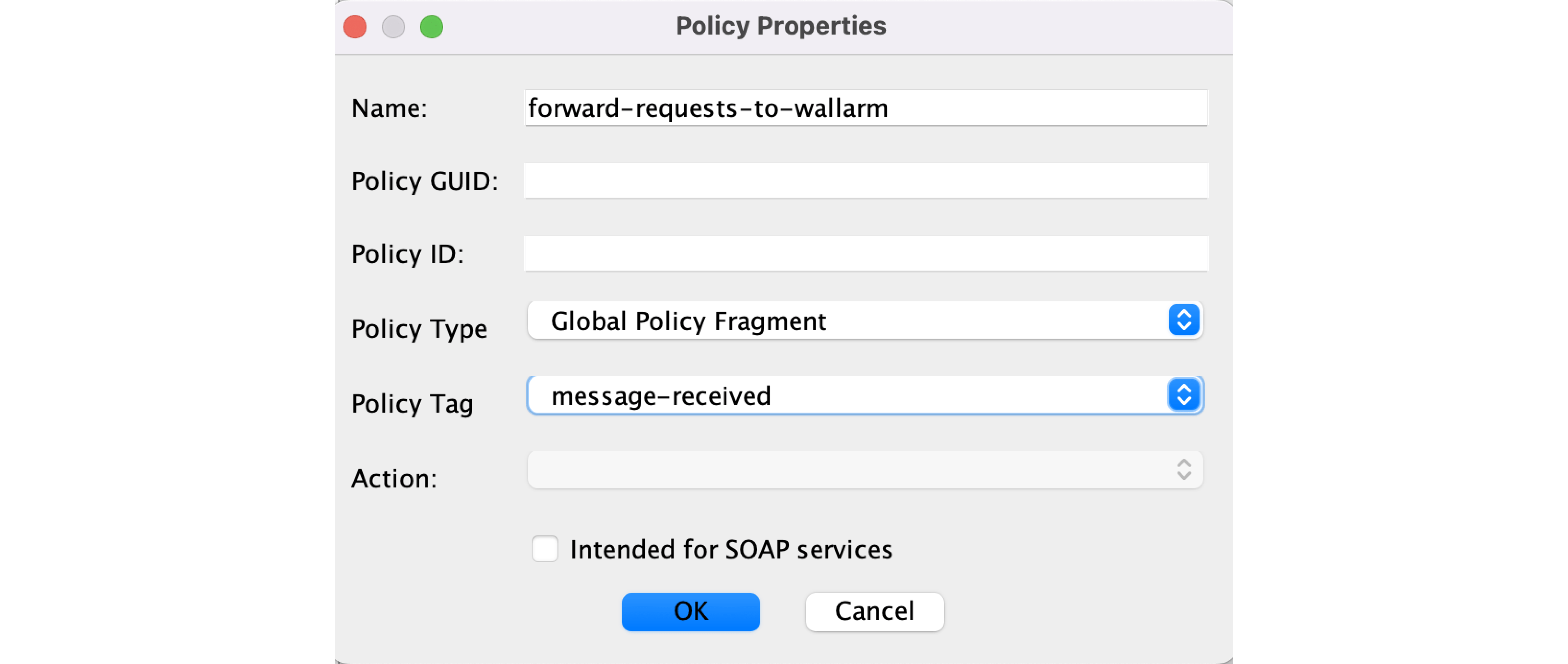

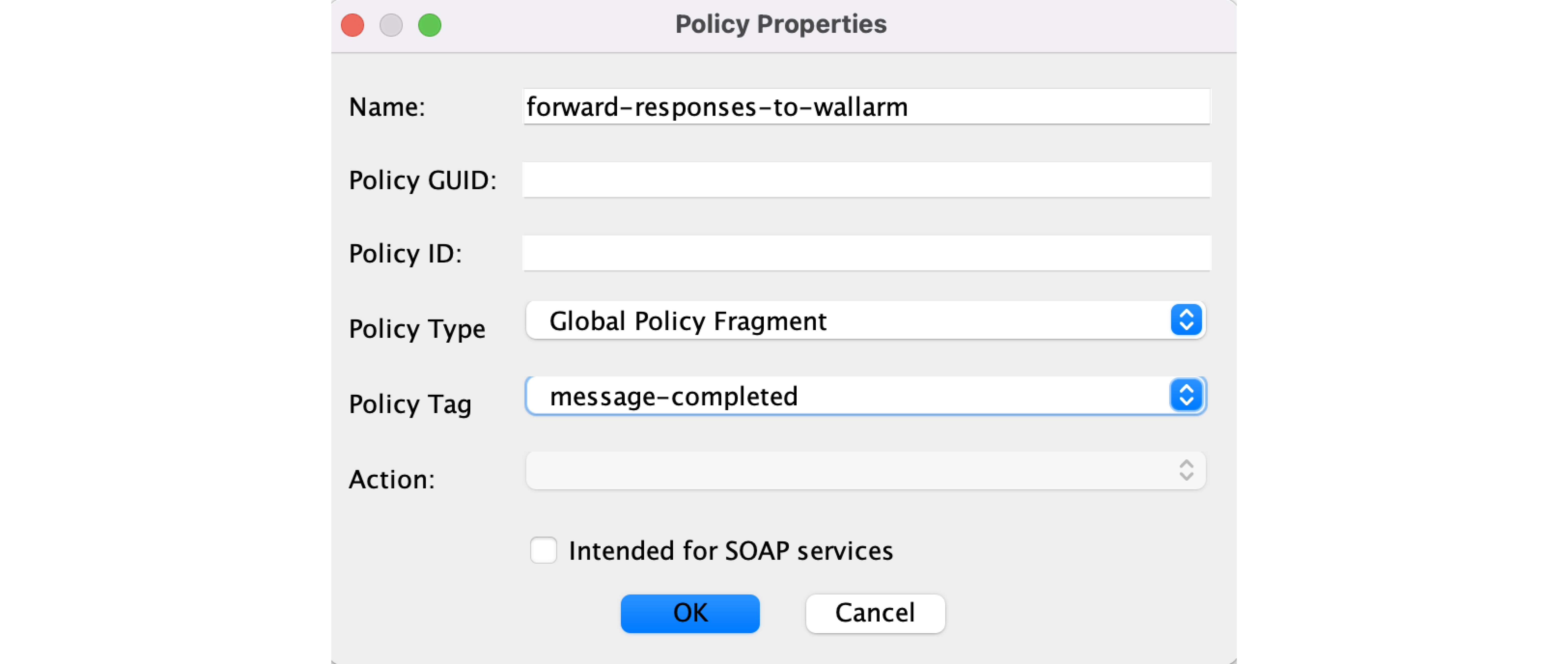

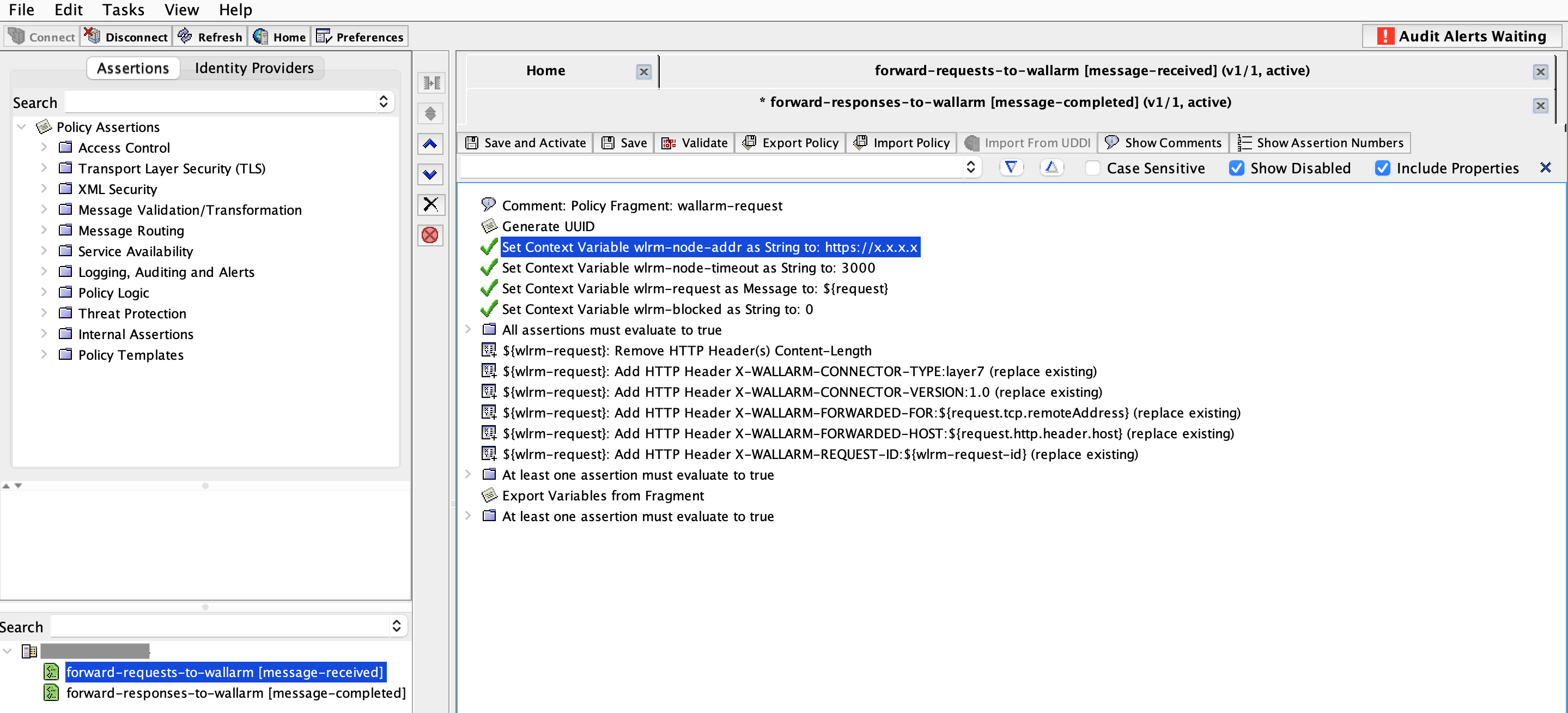

Broadcom Policy Managerを開き、Broadcom GatewayのメニューでCreate Policyを選択し、次の2つのポリシーを追加します。

-

リクエスト転送ポリシー(この例では

forward-requests-to-wallarm)について:wallarm-request-blocking.xmlファイルをインポートします。wlrm-node-addrパラメータにWallarm Nodeインスタンスのアドレスを指定します。- ポリシーをSave and Activeします。

-

レスポンス転送ポリシー(この例では

forward-responses-to-wallarm)について:wallarm-response.xmlファイルをインポートします。- ポリシーをSave and Activeします。

テスト¶

デプロイしたポリシーの機能をテストするには、次の手順に従います。

-

テスト用のパストトラバーサル攻撃を含むリクエストをGatewayのアドレスに送信します。

-

Wallarm Console → AttacksセクションのUS CloudまたはEU Cloudを開き、攻撃がリストに表示されていることを確認します。

Wallarm Nodeのモードがblockingに設定されている場合、リクエストもブロックされます。

Wallarmポリシーのアップグレード¶

Broadcom上にデプロイ済みのWallarmポリシーを新しいバージョンにアップグレードするには:

-

sales@wallarm.comに連絡して、更新されたコードバンドルを入手します。

-

デプロイ手順に従って、更新済みポリシーファイルをPolicy Managerの既存のポリシーインスタンスにインポートします。

-

ポリシーのパラメータを正しい値で設定します。

-

更新後のポリシーをSave and Activateします。

ポリシーのアップグレードでは、特にメジャーバージョンの更新時にWallarm Nodeのアップグレードが必要になる場合があります。リリース情報とアップグレード手順は、Wallarm Native Nodeの変更履歴を参照します。将来のアップグレードを容易にし非推奨を避けるため、Nodeを定期的に更新することを推奨します。