AWS環境におけるAWS WAFとWallarmの統合¶

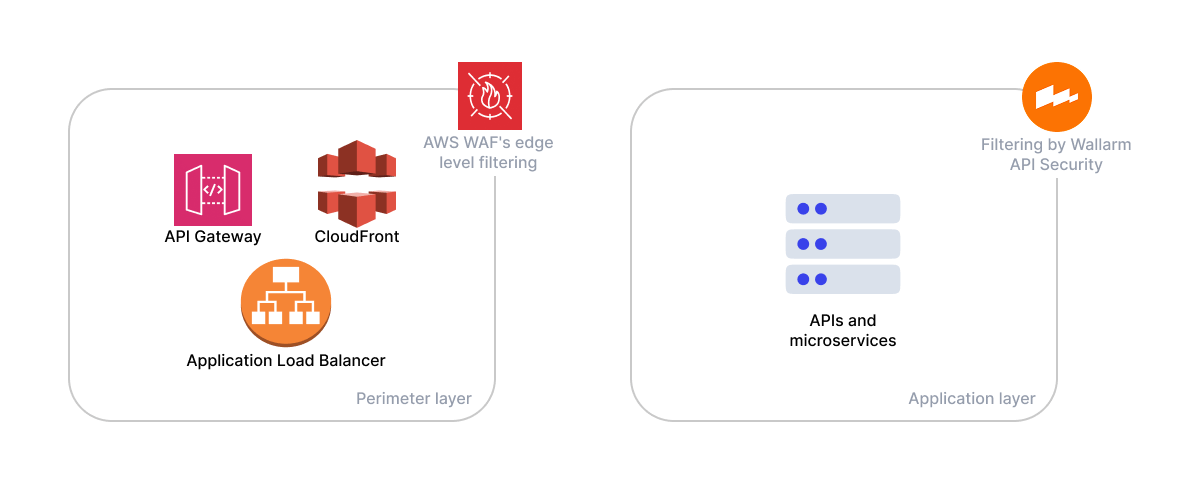

現代のクラウドアーキテクチャでは、境界とアプリケーションの中核の両方を保護するために、多層的なセキュリティアプローチが不可欠です。AWS環境では、AWS WAFがロードバランサーやAPIゲートウェイなどのエントリポイントを防御し、Wallarmはスタックのより深い層でAPIやマイクロサービスを保護します。

これらを多層防御(defense-in-depth)の戦略として組み合わせることで、エッジからアプリケーション層までWebアプリケーションとAPIを包括的に保護します。

AWS WAF: AWSインフラストラクチャの境界防御¶

AWS WAFは、ネットワークエッジにおける第一の防衛線として機能し、アプリケーションに到達する前のHTTP(S)トラフィックをリアルタイムにフィルタリングします。Web ACLを使用してSQLインジェクションやXSSなどの一般的な脅威をブロックし、ヘッダー、URI、ボディなどリクエストのさまざまな部分を検査できます。

フルマネージドサービスとして、AWS WAFは自動的にスケールし、DDoS対策のためにAWS Shieldと、アカウント横断のルール適用を一元化するFirewall Managerと連携します。

AWS WAFは、既知の脅威や悪意のあるパターンを大規模にブロックする境界防御を確立し、クラウド全体のインフラストラクチャを保護します。しかし、より複雑なアプリケーション層やAPI特有の攻撃を特定するには、より深い検査が必要になることが多く、これはWallarmが得意とする領域です。

Wallarm: マイクロサービスのためのAPI中心のアプリケーションセキュリティ¶

Wallarmは、特にAPIやマイクロサービスベースのアーキテクチャを対象に、モダンなアプリケーションを保護するために設計された高度なAPIセキュリティプラットフォームです。AWS WAFが境界に焦点を当てるのに対し、Wallarmはアプリケーションに近い場所で動作し、API、マイクロサービス、アプリケーションロジックに関するコンテキストを踏まえてトラフィックを分析します。

Wallarmは、深いリクエスト検査、アダプティブフィルタリング、AI駆動の脅威検知を用いて、従来のパターンベースのWAFでは見逃されがちな複雑な攻撃を検知します。

Wallarmは、API特有の脅威(例: JSON APIリクエストにおける論理的欠陥の悪用やパラメータ改ざん攻撃)や、異常検知(通常のAPI動作から逸脱する不自然な利用パターンの捕捉)に優れています。

デプロイメントトポロジー¶

クラウドネイティブスタックでのデプロイ¶

Wallarmは、クラウドおよびコンテナ化された環境にシームレスにデプロイできるよう設計されています。コンテナ化サービス、インラインプロキシ、またはNGINXやKongのようなプロキシに統合するモジュールとして実行できます。

AWSでは、WallarmはEKS、ECS(Fargateを含む)、あるいはAMI経由でのEC2へのデプロイに対応し、さまざまなアーキテクチャに柔軟に対応します。REST、GraphQL、gRPC、WebSocketといった最新のAPIプロトコルをサポートし、これらのレイヤーを横断するトラフィックを保護します。

WallarmノードはAWS Auto ScalingやKubernetesのオートスケーラーを利用して自動的にスケールし、サービスの成長に合わせてセキュリティレイヤーも同時に拡張します。

APIおよびマイクロサービス保護機能¶

WallarmはAPIトラフィックに対する深い理解により際立っています。複雑なJSON/XMLペイロードを解析し、入れ子になったパラメータを処理し、APIスキーマを強制して不正利用を防止できます。ロジックに基づくAPI攻撃(例: BOLA、マスアサインメント)を見逃しがちな従来型WAFとは異なり、Wallarmはビジネスロジックの悪用、ポイズニングされたクエリ、複数ステップの攻撃チェーンを検知します。

また、脅威リプレイテストをサポートしており、潜在的な脆弱性を安全にテストして誤検知を減らします。

APIの利用状況、攻撃パターン、シャドーAPIに関する詳細なインサイトにより、Wallarmはアプリケーション層での可視性と保護を強化し、AWS WAFのエッジレベルのフィルタリングを補完します。両者を組み合わせることで、既知の脅威と新たに出現する脅威の双方をブロックする多層防御を形成します。

相補的な多層セキュリティアプローチ¶

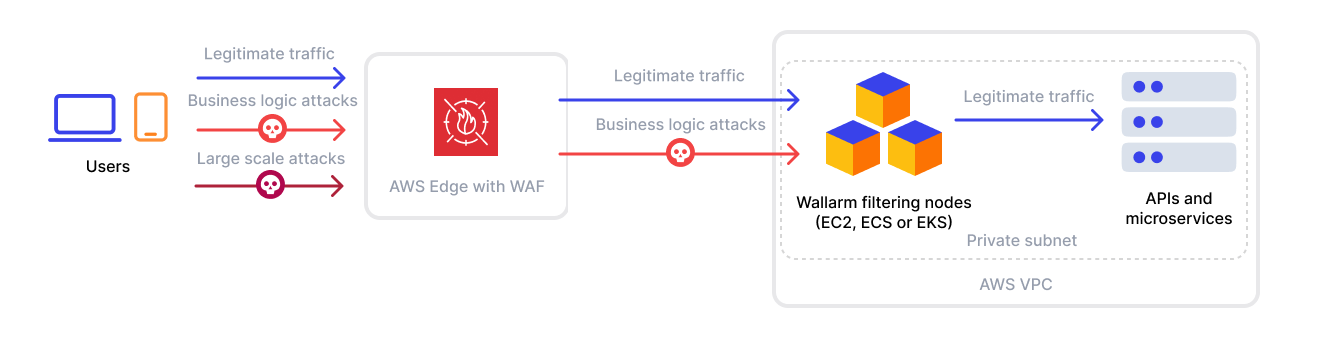

AWS WAFとWallarmを組み合わせることで、各レイヤーが異なる脅威を対象とする真の多層防御モデルを実現します:

-

AWS WAFは、既知のインジェクションパターン、ボット、スキャナのような広範な境界レベルの攻撃をフィルタリングし、アプリケーションに到達する前にノイズとトラフィック負荷を低減します。

-

Wallarmは、APIのコンテキストとアダプティブな検知で残りのトラフィックを精査し、境界のフィルタでは見逃される可能性があるビジネスロジックの悪用やゼロデイAPI攻撃のような、より巧妙な脅威を捉えます。

この多層構成により、それぞれのツールが最も得意とする役割を果たせます。AWS WAFは一般的なセキュリティルール(IPブロック、ジオ制限、レート制限)を適用し、Wallarmは深いトラフィック分析と振る舞いのコンテキストによってアプリケーション内部を保護します。その結果、検知精度が向上し、誤検知が減少し、手動でのルール調整も少なくなります。

基本的なフィルタリングをAWS WAFに任せ、複雑でアプリケーション特有の脅威にWallarmが集中することで、チームはよりスケーラブルで正確かつ堅牢なセキュリティアーキテクチャの恩恵を受けられます。このアプローチはクラウドネイティブのベストプラクティスに合致し、モダンなアプリケーションのエントリポイントと内部の仕組みの両方を保護するのに役立ちます。

ハイレベルな統合アーキテクチャ¶

AWS WAFとWallarmを組み合わせたアーキテクチャは、次のような多層アーキテクチャとして捉えられます:

-

境界レイヤー - AWSのエントリポイントでのAWS WAF

インターネットトラフィックはまずCloudFront、API Gateway、ALBなどのサービスに到達し、そこでAWS WAFがWeb ACLルールを適用して、リクエストがアプリケーションに届く前にSQLi、XSS、ボットなどの既知の脅威をブロックします。さらにノイズを減らすために、IP、地理(Geo)、レートに基づくポリシーを適用することもあります。

-

アプリケーションレイヤー - Wallarmフィルタリングノード

クリーンなトラフィックはECS、EKS、またはEC2上で稼働するWallarmノードへと流れます。スマートプロキシまたはIngressコントローラとして動作し、WallarmがAPIの深い検査を実施して、ロジック上の欠陥、多段階の攻撃、異常なパターンを検知します。検証済みのトラフィックのみをアプリケーションサービスに転送します。

-

内部レイヤー - マイクロサービスとデータストア

精査済みのリクエストは、すでに両レイヤーでフィルタ済みの状態で、API、マイクロサービス、データベースといった中核コンポーネントに到達します。Wallarmは、例えばデータ漏えいを防ぐために、送信レスポンスの検査も実施できます。mTLSやIAMなどのサービス間保護を追加することで、このレイヤーをさらに強化できます。

一般的なモデルは、ALB + AWS WAF → Wallarm → Applicationです。Wallarmは柔軟なデプロイに対応しており、インフラに大きな変更を加えることなく、ALBの背後でのインライン、EKSのIngress、またはAPI GatewayやCloudFrontのオリジン背後などに配置できます。標準的なAWSネットワーキングとの互換性により、パブリックと内部の両方のトラフィック経路を保護できます。