API Sessionsの探索  ¶

¶

WallarmのAPI Sessionsがお使いのアプリケーションに関連するユーザーセッションを特定すると、Wallarm ConsoleのAPI Sessionsセクションでそれらを確認できます。本記事では、検出されたデータをどのように確認するかを説明します。

脅威アクターの活動の全体像¶

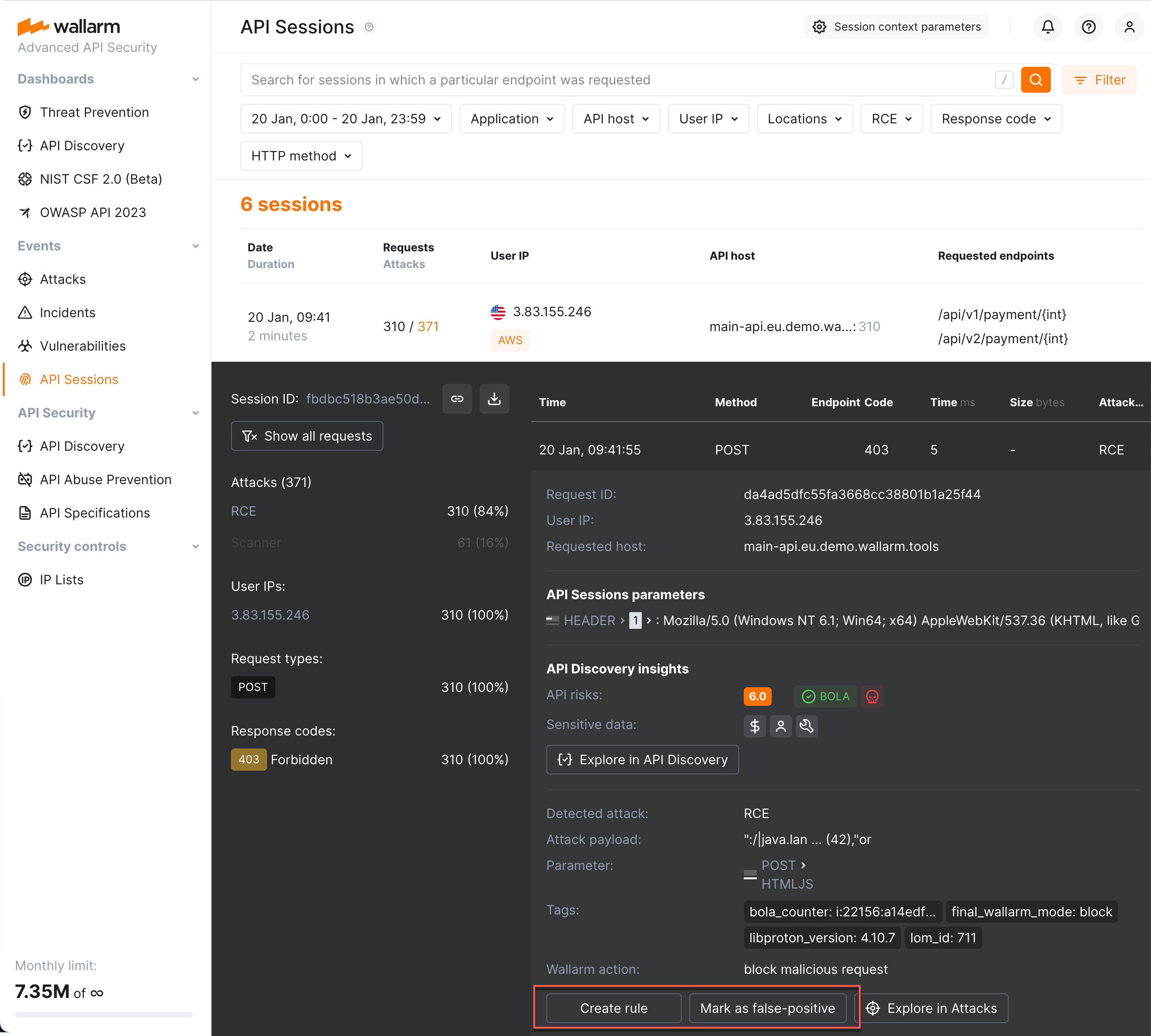

Once the malicious request is detected by Wallarm and displayed in the Attacks or Incidents section as the part of some attack, you have an ability to know the full context of this request: to which user session it belongs and what the full sequence of requests in this session is. This allows investigating all activity of the threat actor to understand attack vectors and what resources can be compromised.

To perform this analysis, in Wallarm Console → Attacks or Incidents, access the attack, and then specific request details. In request details, click Explore in API Sessions. Wallarm will open the API Session section filtered: the session, the initial request belongs to is displayed, only the initial request is displayed within this session.

Remove the filter by request ID to see all other requests in the session: now you have the full picture of what was going on within the session the malicious request belongs to.

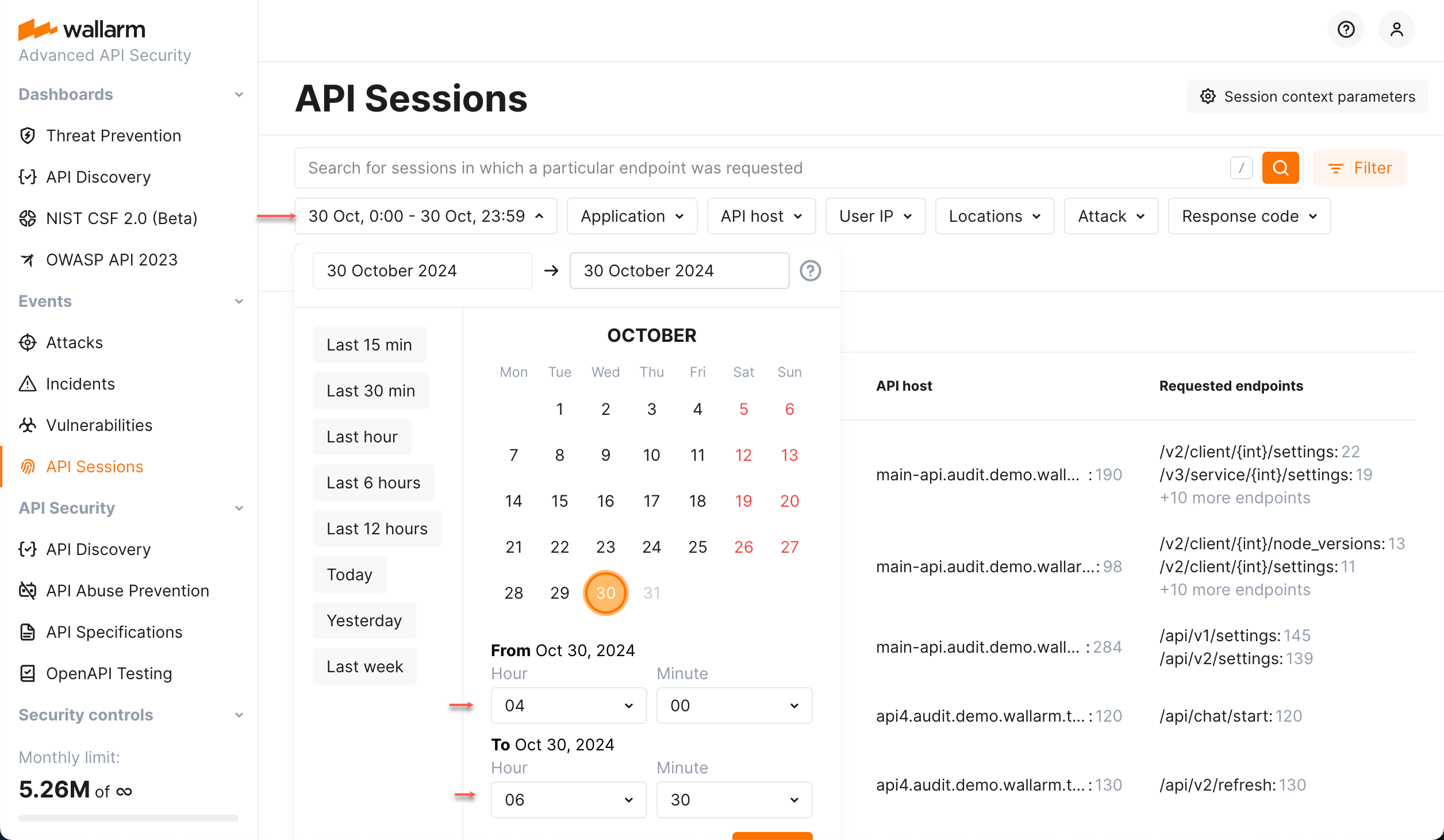

特定期間内のアクティビティ¶

指定した時間範囲内に何が起きたかを調査できます。そのためには、日付/時刻フィルターを設定します。指定した時間に発生したリクエストを含むセッションのみが表示され、各セッション内でもその時間範囲のリクエストのみが表示されます。

ヒント: ご自身のブラウザーでセッションへのリンクを使用し、その後時間範囲を設定して、選択した時間内の選択したセッションからのリクエストのみを表示します。

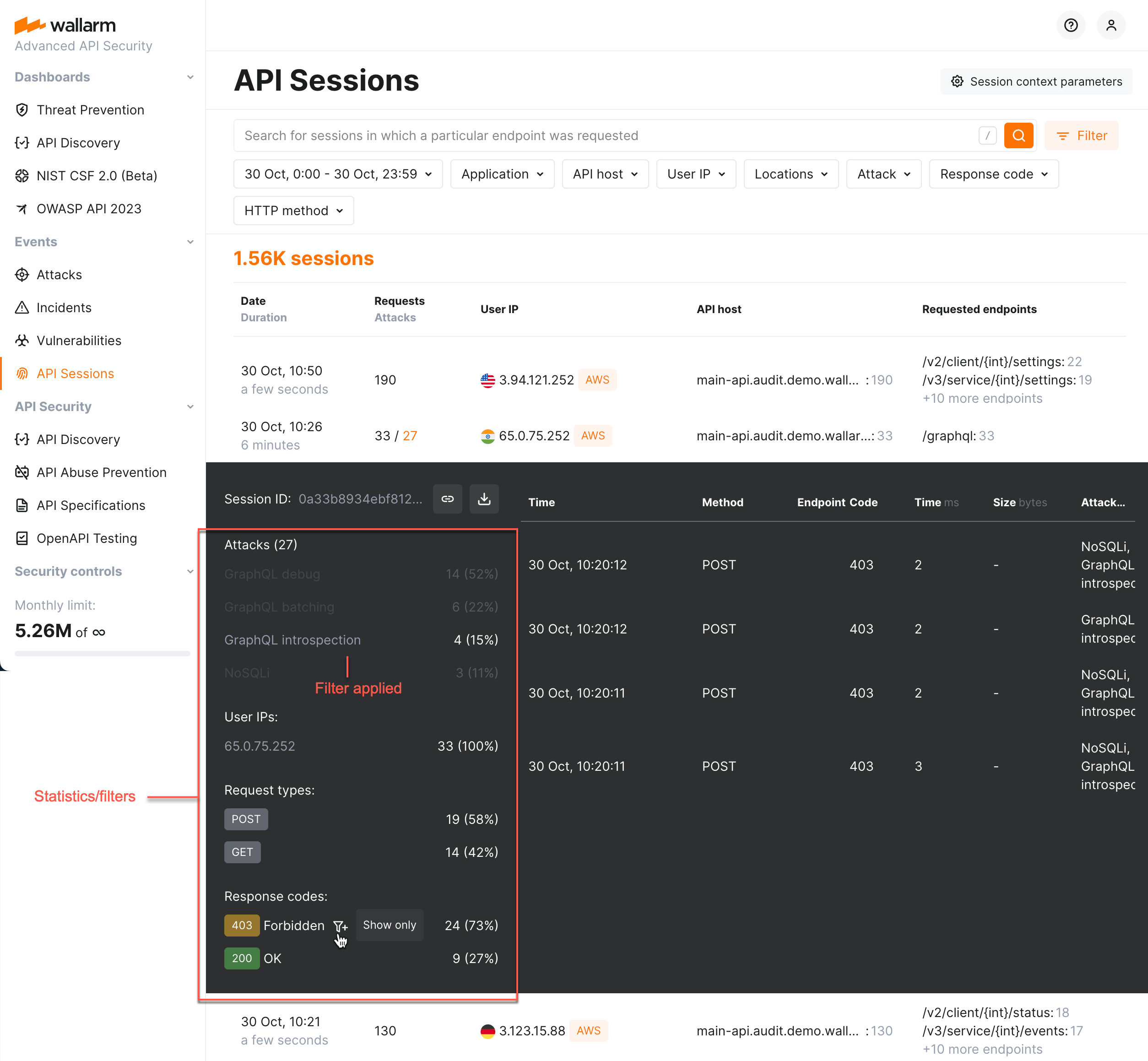

セッション内の特定のアクティビティ¶

セッションには、POSTやGETなどのさまざまな種類の多数のリクエスト、異なるレスポンスコード、異なるIPからのもの、正当なものとさまざまな攻撃タイプの悪意のあるものが含まれる場合があります。

セッション詳細では、さまざまな基準によるリクエスト分布の包括的な統計を確認できます。セッション内フィルターを1つまたは複数適用して、特定のリクエストのみを表示できます。

セッション内フィルターはAPI Sessionsセクションの全体フィルターと連動します:

-

全体フィルターを適用した後に開いた任意のセッションはこれらのフィルターを共有します(セッション内でShow all requestsをクリックすると解除できます)。

-

Apply filtersボタンを使用して、現在のセッション内に全体フィルターを適用します。

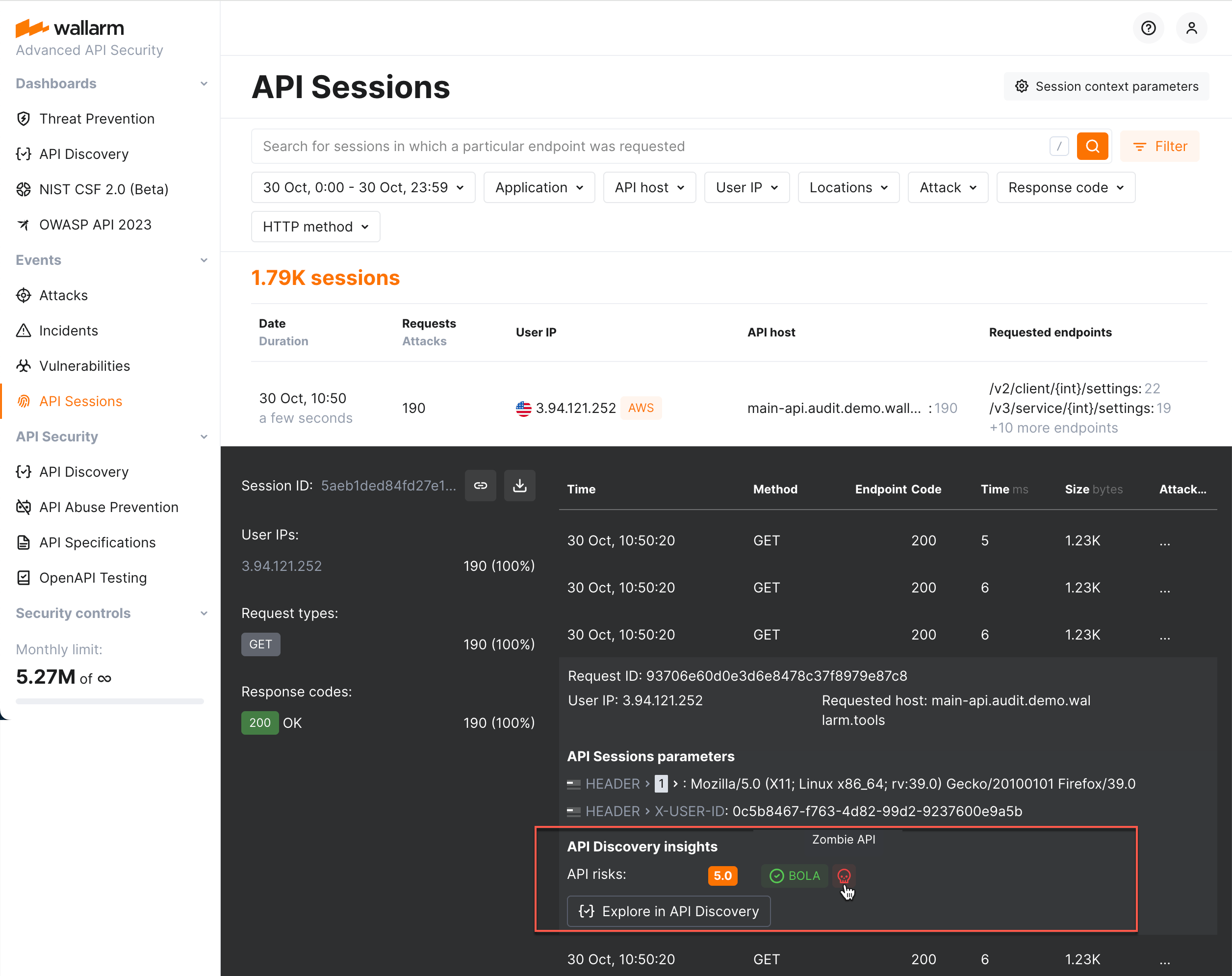

影響を受けたエンドポイントの確認¶

セッションのリクエスト詳細のAPI Discovery insightsを使用して、影響を受けたエンドポイントを確認します。エンドポイントにリスクがあるか、そのリスクがエンドポイントがローグ(具体的にはシャドウまたはゾンビAPI)であることに起因するか、どの程度どの対策で保護されているかをすぐに把握できます。

API Discoveryセクションのエンドポイント情報に切り替えるには、Explore in API Discoveryをクリックします。

パフォーマンス問題の特定¶

セッションのリクエスト詳細にあるTime,msおよびSize,bytes列を使用して、表示されたデータを平均的な想定値と比較できます。大幅に超過している値は、パフォーマンス問題やボトルネックの可能性、ならびにユーザー体験を最適化できる可能性を示します。

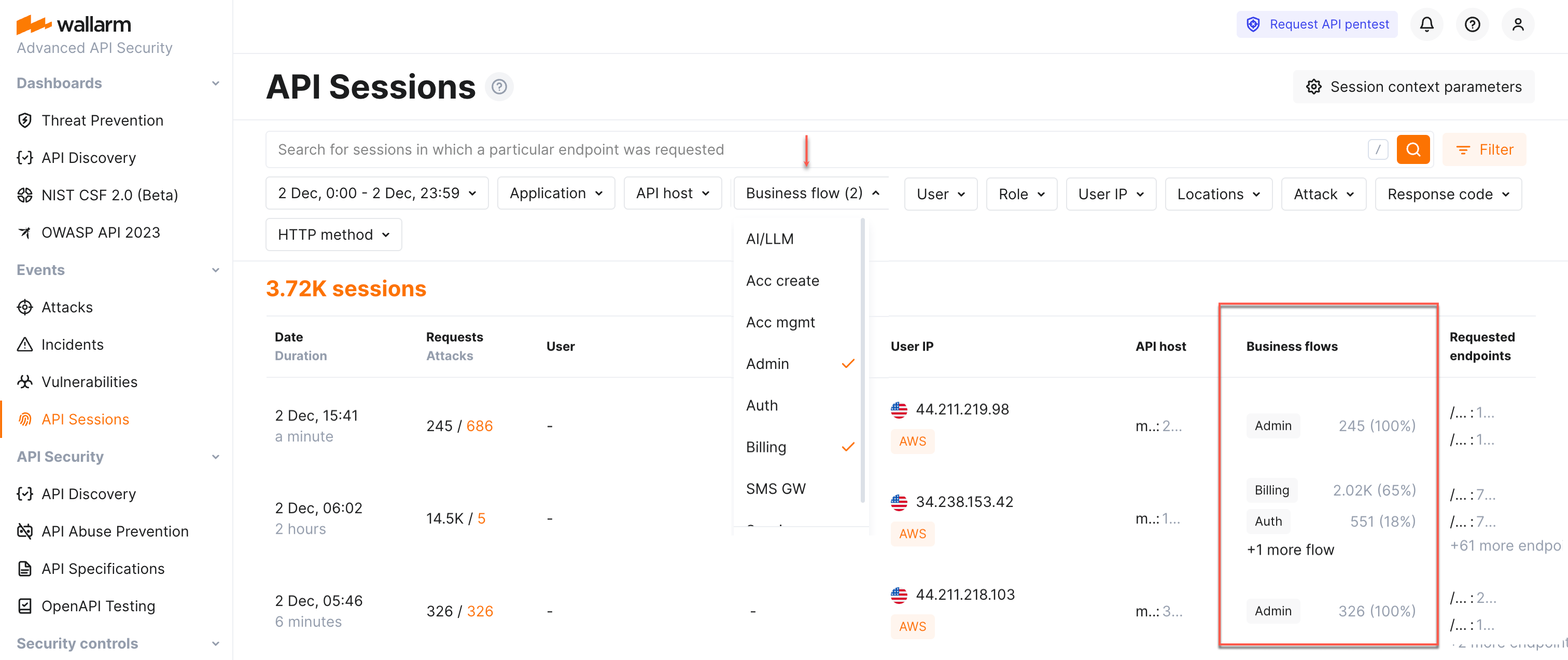

機微なビジネスフロー¶

API Discoveryでは、機微なビジネスフロー機能(NGINX Node 5.2.11またはネイティブNode 0.10.1以上が必要)により、認証、アカウント管理、課金などの特定のビジネスフローや機能にとって重要なエンドポイントを自動および手動で特定できます。

セッションのリクエストが、API Discoveryで特定の機微なビジネスフローに重要とタグ付けされたエンドポイントに影響する場合、そのセッションにもそのビジネスフローに影響していることを示すタグが自動的に付与されます。

セッションに機微なビジネスフローのタグが付与されると、特定のビジネスフローでフィルタリングできるようになり、分析で最も重要なセッションを選びやすくなります。

Wallarmはビジネスフローを一覧表示し、セッションの総リクエスト数に対する当該フロー関連のリクエスト数と割合を表示します。

セッションは次のいずれかの機微なビジネスフローに関連付けられる場合があります:

-

AI/LLM (artificial intelligence/large language models) flows - requests/endpoints/parameters related to the systems that use ML models, neural networks, chatbots or systems that in turn access some paid third-party AI services, such as OpenAI.

-

Acc create (account creation) and Acc mgmt (account management) flows - the key administrative flows relating to your applications.

-

Admin (administrative) flows - requests/endpoints/parameters related to applications' administrative functions and activities. Such requests/endpoints/parameters are usually targeted by attackers in order to access functionality intended for privileged users only (BFLA), escalate privileges and gaining control over the system.

-

Auth (authentication) flows - requests/endpoints/parameters critical to access control, as they verify user identity and manage permissions. As the entry point to the app, they are often the first target for attackers seeking to bypass security, gain unauthorized access, and take over accounts.

-

Billing flows - sensitive due to usage and possible breach of critical personal financial data and susceptible to fraud.

-

SMS GW (SMS gateway) flows - requests/endpoints/parameters sensitive because attackers can exploit them in SMS pumping attacks, flooding them with messages to inflate costs. Since these requests/endpoints/parameters are connected to API gateways and payment systems, this can lead to financial loss and system overload.

Business flowフィルターを使用して、特定のフローに影響するすべてのセッションを迅速に分析することができます。

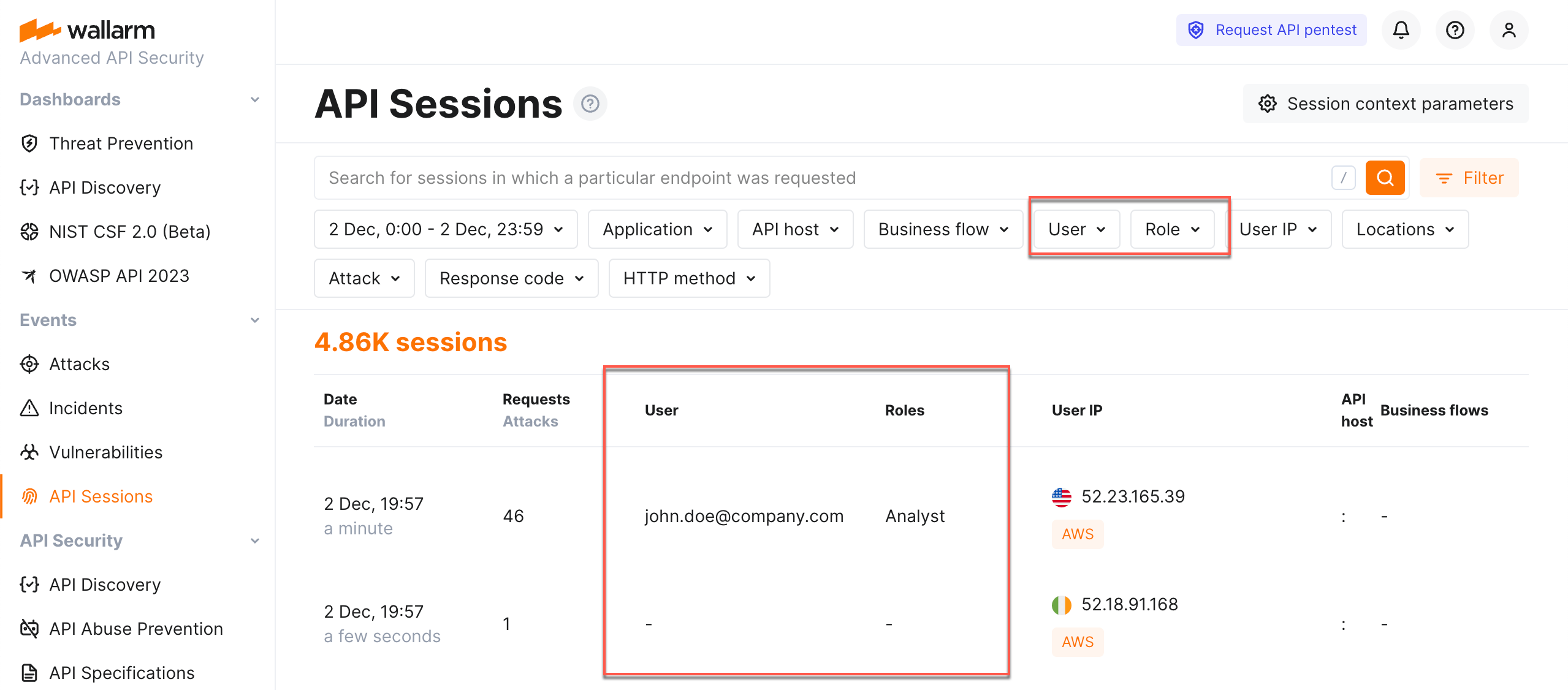

ユーザーとロール別のセッション¶

API Sessionsでユーザーとそのロールに関する情報を取得するように設定している場合、ユーザーおよびロールでセッションをフィルタリングできます。

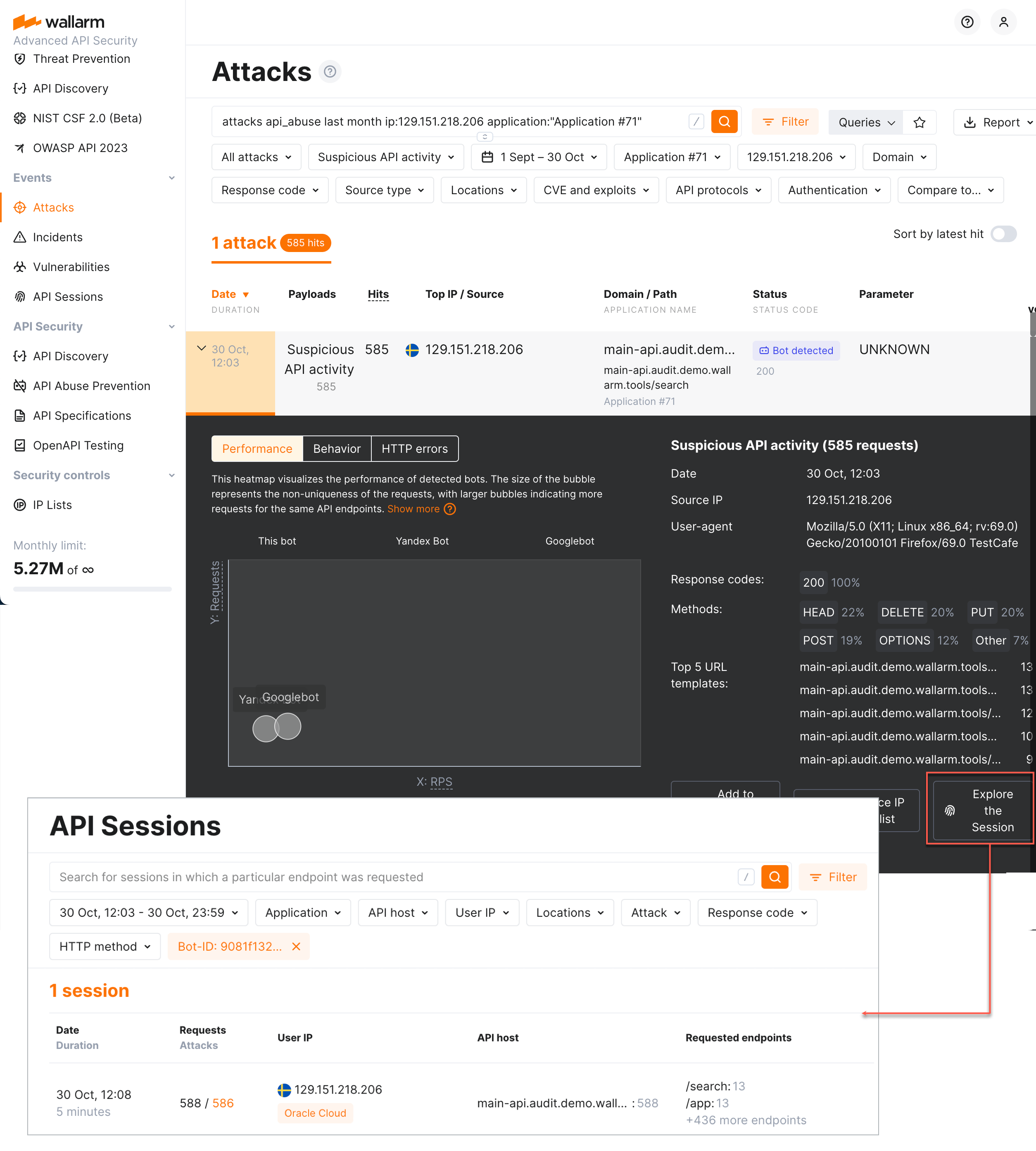

API不正使用検知の精度の検証¶

Once the malicious bot activity is detected by Wallarm's API Abuse Prevention and displayed in the Attacks section, you have an ability to know the full context of this attack's requests: to which user session they belong and what the full sequence of requests in this session is. This allows investigating all activity of the actor to verify whether the decision to mark this actor as malicious bot was correct.

To perform this analysis, in Wallarm Console → Attacks, access the bot attack details, then click Explore in API Sessions. Wallarm will open the API Session section filtered: the session(s) related to this bot activities will be displayed.

攻撃検知の調整¶

セッションの悪意のあるリクエストから直接、攻撃検知に関するWallarmの動作を調整できます:

-

攻撃を誤検知としてマークできます。フィルタリングノードは今後そのようなリクエストを攻撃として認識しません。

-

ルールを作成できます。アクティブになると、そのルールはリクエストの分析およびその後の処理におけるWallarmのデフォルト動作を変更します。

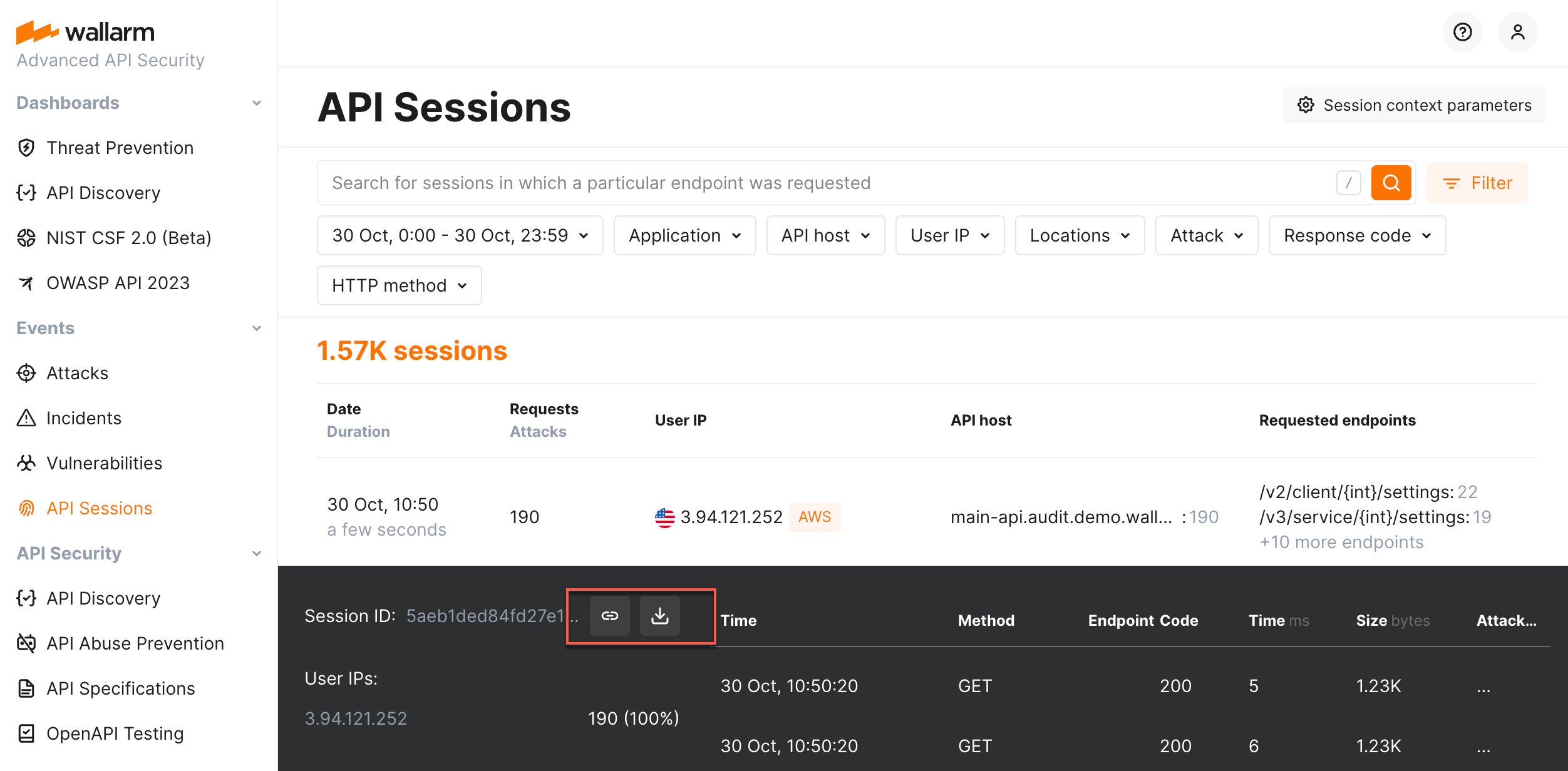

セッション情報の共有¶

セッションで不審な挙動を見つけ、洞察を同僚と共有したり、さらなる分析のためにセッションを保存したい場合は、セッション詳細のCopy linkまたはDownload CSVを使用します。