API Attack Surface Managementのセットアップ  ¶

¶

この記事では、API Attack Surface Managementを有効化および構成し、APIを持つ外部ホストを発見し、未導入のWAF/WAAPソリューションを特定し、APIリークやその他の脆弱性を軽減する方法を説明します。

有効化¶

AASMを使用するには、貴社のWallarmにAPI Attack Surfaceサブスクリプションプランが有効である必要があります。有効化するには、次のいずれかを実施してください。

-

まだWallarmアカウントがない場合は、Wallarmの公式サイトこちらで価格情報を確認し、AASMを有効化してください。

これによりCore (freemium)版が有効化され、使用したメールアドレスのドメインのスキャンが直ちに開始されます。有効化後、スコープにドメインを追加できます。

Enterprise機能が不要である限り、Core版を必要なだけ継続して利用できます。各バージョンの違いはこちらをご参照ください。

-

すでにWallarmアカウントをお持ちの場合は、sales@wallarm.comまでご連絡ください。

Domains and hosts¶

スコープへの追加¶

選択したドメイン配下のホストを検出し、これらのホストに関連するセキュリティ問題を検索するようにAPI Attack Surface Managementを構成するには、次の手順を実行します。

-

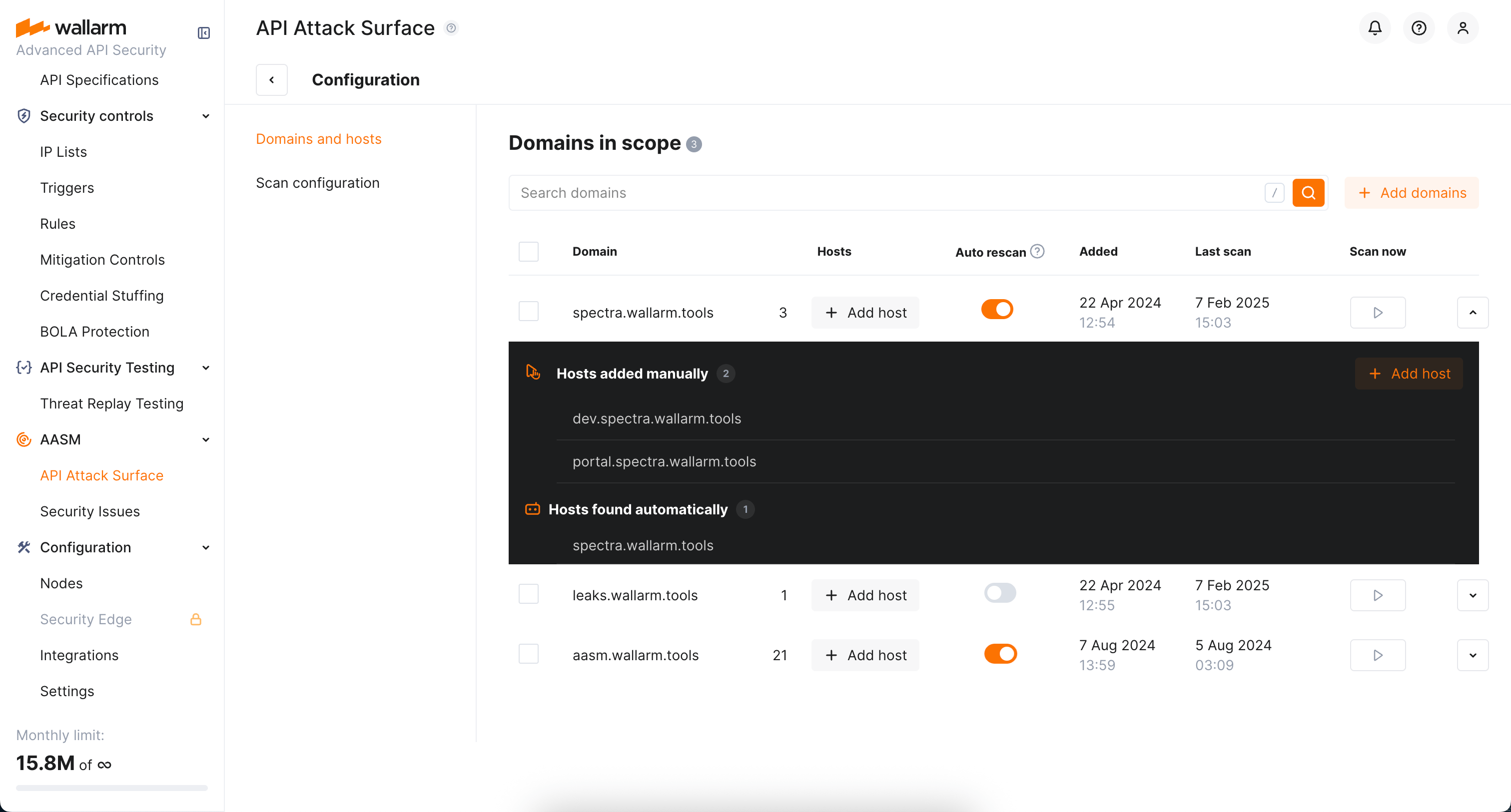

Wallarm Consoleで、AASM → API Attack Surface → Configure → Domains and hostsに進みます。

-

ドメインをスコープに追加し、スキャン状況を確認します。

新しく追加された各ドメインについて、Scan configurationで選択したデータのスキャンがWallarmにより直ちに開始されます。必要に応じて進行中のスキャンを停止できますが、その場合はすべての結果が消去されます。

-

追加したドメインについては、ホストは自動的に検出されます。必要に応じて、手動でホストを追加できます。Add hostをクリックし、カンマ、セミコロン、スペース、または改行で区切ったホストを貼り付けます。

-

ドメインをクリックすると、検出済みおよび追加済みの各ホストの詳細を表示できます。

スコープからの削除¶

スコープからドメインを削除できます。削除すると、このドメインに対してこれまでに検出されたホストおよび手動で追加されたホストはすべて一覧から削除されます。

-

Domains and hostsタブで、チェックボックスによりドメインを選択し、Deleteをクリックします。

-

これらのドメインに対してセキュリティ問題が見つかっている可能性があるため、問題の扱いを選択する必要があります。選択肢は次のとおりです。

- 関連するセキュリティ問題を保持

- 関連するセキュリティ問題をクローズ

- 関連するセキュリティ問題を誤検知としてマーク

- 関連するセキュリティ問題を削除

Scan configuration¶

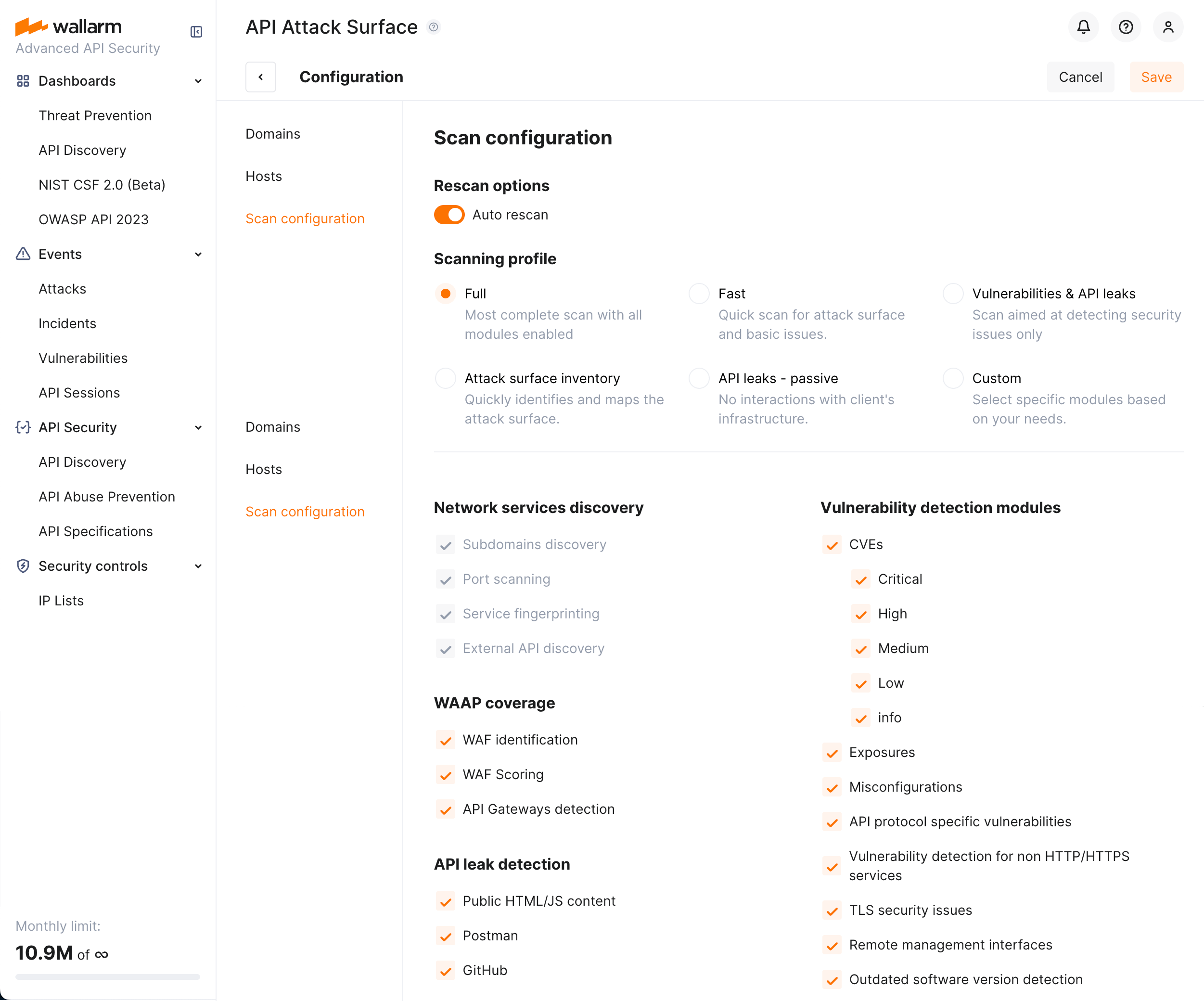

API Attack Surface Managementにより、ドメインに関連するどの種類のデータを検索・表示するかを選択できます。

一般設定¶

利便性のため、Wallarmはスキャン設定用の事前定義プロファイルを提供しています。内容を把握するため、プロファイルを切り替えてお試しください。

プロファイルの概要:

| Profile | 説明 |

|---|---|

| Full | すべての種類のネットワークサービスを対象に検索し、WAAPカバレッジを包括的に確認し、あらゆる手法でAPIリークを探索し、すべての脆弱性検出モジュールを有効にする最も包括的なスキャンです。 |

| Fast | 攻撃対象領域と基本的な問題を迅速にスキャンします。外部API検出の除外、APIリーク検索からの公開HTML/JSコンテンツの除外、脆弱性検出モジュールの限定が可能です。 |

| Vulnerabilities & API leaks | セキュリティ問題の検出に特化したスキャンです。 |

| Attack surface inventory | セキュリティ問題を検索せずに、攻撃対象領域を迅速に特定・把握します。 |

| API leaks - passive | インフラストラクチャへの相互作用を行わず、APIリークのみを検索します。 |

| Custom | 他のプロファイルのいずれかに調整を加えると常に有効になります。 |

スキャンオプションを構成するには:

-

Wallarm Consoleで、AASM → API Attack Surface → Configure → Scan configurationに進みます。

-

適切なプロファイルを選択します。

-

必要に応じてプロファイルのオプションを手動で調整します。一部のオプションは特定のプロファイルからは除外できない点にご注意ください。

編集中の変更を失わないようにしてください

オプションに加えた変更は、標準プロファイルを再度クリックすると失われることにご注意ください。

Subdomain discovery¶

場合によっては、サブドメイン検出を無効にする(example.comはスキャンするがapp1.example.comはスキャンしない)方が適切なことがあります。

-

サブドメインの所有者ではない(子会社や支社が所有している可能性があります)

-

すべてのサブドメインがワイルドカード(任意の名前のサブドメインが存在し得る)であり、サブドメイン数が無限

-

スキャンのパフォーマンスをさらに最適化したい

構成でサブドメイン検出が有効(Scan configuration → Scanning profile → Network service discovery → Subdomain discovery)になっている場合、このオプションはドメインごとに調整できます。手順は次のとおりです。

-

Domains and hostsタブに移動します。

-

各ドメインのWith subdomainsオプションをオフ/オンに切り替えます。

グローバルオプションが優先される点に注意してください。グローバルで無効化されている場合、どこでもサブドメインは検索されません。グローバルで有効化されている場合、ドメイン単位のオプションで例外設定が可能です。

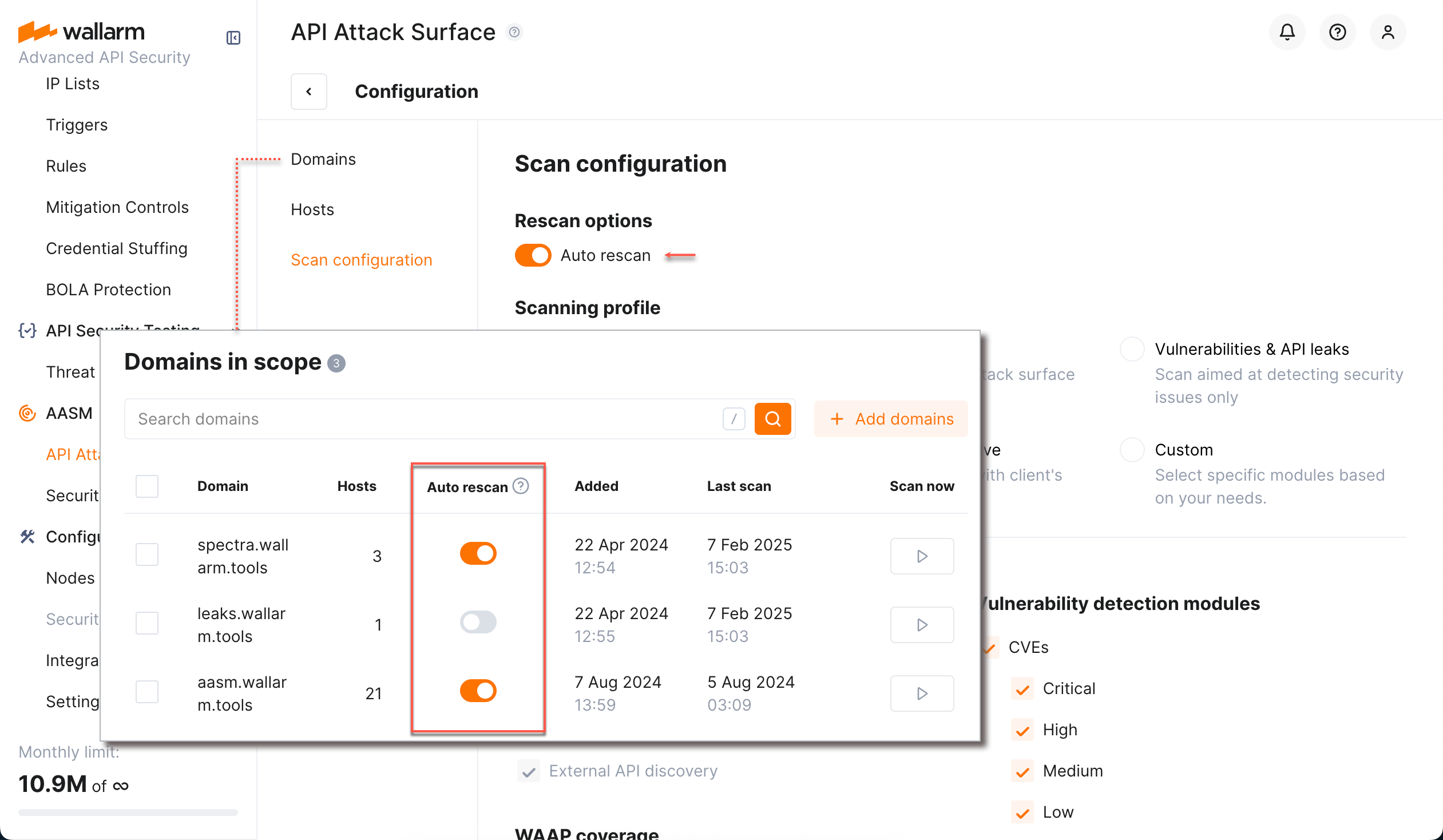

Auto rescan¶

Auto rescanが有効な場合、追加済みドメインは7日ごとに自動的に再スキャンされます。新規ホストは自動的に追加され、再スキャン時に見つからなかった既存ホストも一覧に残ります。

Auto rescanを構成するには:

-

Wallarm Consoleで、AASM → API Attack Surface → Configure → Scan configurationに進み、Auto rescanオプションを有効化します。

-

Domains and hostsタブで、自動再スキャンの対象に含める/除外するドメインを選択します。

グローバルオプションが優先されます。無効化されている場合、自動再スキャンは実行されません。ドメイン単位のオプションで、特定のドメインをAuto rescanから除外できます。

手動再スキャン¶

AASM → API Attack Surface → Configure → Domains and hostsでScan nowボタンをクリックすると、任意のドメインに対して手動でスキャンを開始できます。

必要に応じて進行中のスキャンを停止できますが、その場合はすべての結果が消去されます。

ブロックされないようにする¶

Wallarmに加えて、トラフィックを自動的にフィルタリングおよびブロックする追加の仕組み(ソフトウェアまたはハードウェア)を使用している場合は、API Attack Surface Management用のIPアドレスを含む許可リストを構成することを推奨します。

これにより、API Attack Surface Managementを含むWallarmのコンポーネントが、脆弱性の有無についてお客様のリソースをシームレスにスキャンできるようになります。

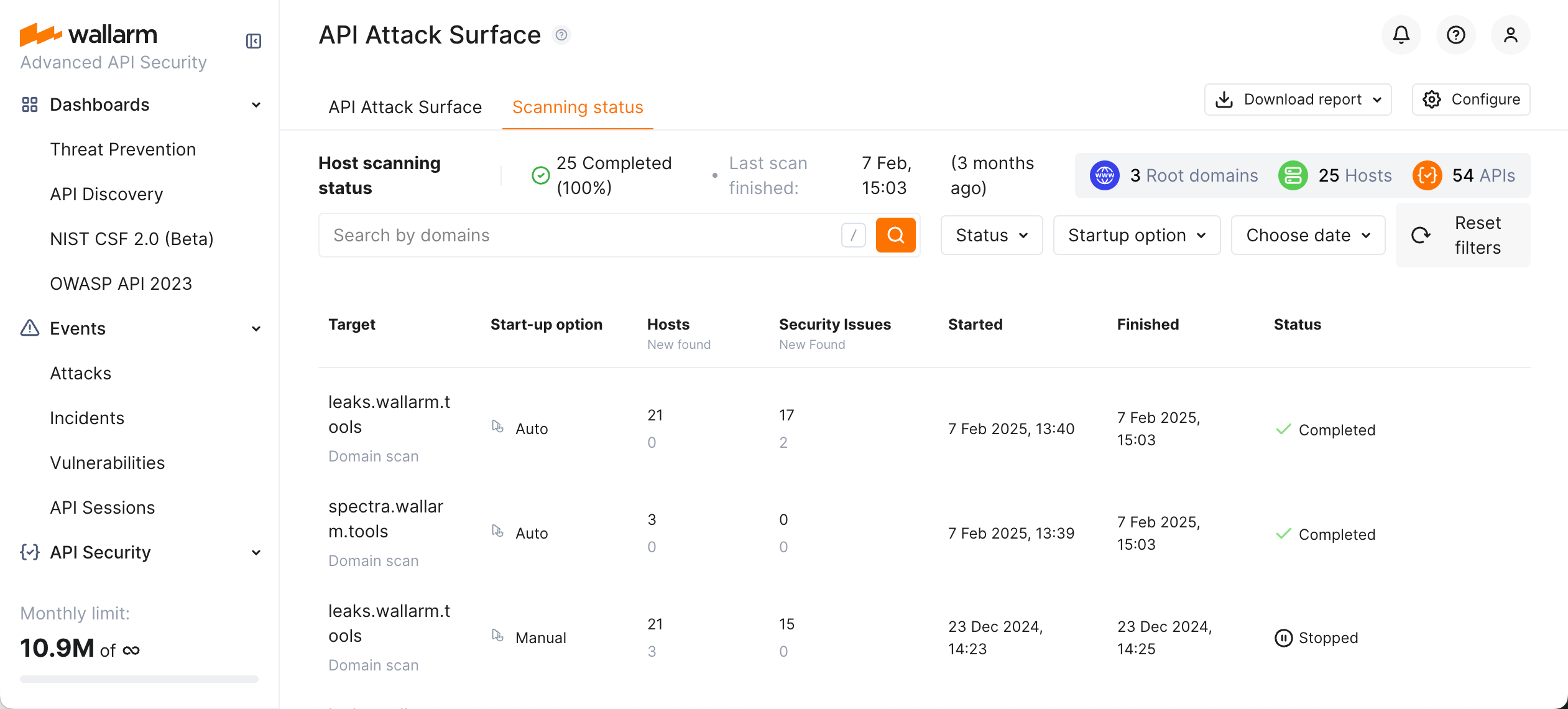

Scanning status¶

ドメインがスコープに追加された時刻および最後にスキャンされた時刻の概要は、AASM → API Attack Surface → Configure → Domains and hostsに表示されます。

設定ダイアログからメインのAPI Attack Surface画面に戻ると、まずHost scanning statusの概要が表示されます。その後、詳細なスキャン履歴を確認するにはScanning statusタブに切り替えます。以下の内容が含まれます。

-

どのドメインがスキャンされたか(Target)

-

スキャンの開始方法(手動か自動か)(Start-up option)

-

このスキャンで検出されたホストの総数と新規ホスト数

-

このスキャンで検出されたセキュリティ問題の総数と新規セキュリティ問題数

-

スキャンのステータス、開始日時と終了日時

通知¶

Email¶

You automatically receive notifications to your personal email (the one you use to log in) about discovered hosts and security issues, including:

-

Daily critical security issues (new only) - all critical security issues opened for the day, sent once a day with a detailed description of each issue and instructions on how to mitigate it.

-

Daily security issues (new only) - statistics for security issues opened for the day, sent once a day with information on how many issues of every risk level were found and general action items for mitigation.

-

Weekly AASM statistics - information about hosts, APIs, and statistics for security issues discovered for your configured domains within last week.

The notifications are enabled by default. You can unsubscribe at any moment and configure any additional emails to get all or some of these notifications in Wallarm Console → Configuration → Integrations → Email and messengers → Personal email (your email) or Email report (extra emails) as described here.

Instant notification¶

You can configure instant notification for the new and re-opened security issues. Select all or only some risk levels that should trigger notification. Separate message will be sent for each security issue.

Example:

[Wallarm System] New security issue detected

Notification type: security_issue

New security issue was detected in your system.

ID: 106279

Title: Vulnerable version of Nginx: 1.14.2

Host: <HOST_WITH_ISSUE>

Path:

Port: 443

URL: <URL_WITH_ISSUE>

Method:

Discovered by: AASM

Parameter:

Type: Vulnerable component

Risk: Medium

More details:

Client: <YOUR_COMPANY_NAME>

Cloud: US

You can configure instant notification for the security issues in Wallarm Console → Configuration → Integrations → YOUR_INTEGRATION as described in your integration documentation.