API Abuse Preventionのセットアップ  ¶

¶

このドキュメントでは、API Abuse Preventionモジュールを有効化して構成し、悪意あるボットを検出・軽減しつつ、正当なアクティビティのブロックを回避する方法を説明します。

有効化¶

API Abuse PreventionモジュールはAdvanced API Securityのサブスクリプションプランで利用できます。デフォルトで無効です。

API Abuse Preventionを有効化するには:

-

Wallarmノードが4.2以降であることを確認します。

-

Wallarm Console → API Abuse Preventionで、少なくとも1つのAPI Abuse profileを作成または有効化します。

プロファイルの作成¶

API Abuse Preventionプロファイルは、WallarmのAPI Abuse Preventionが悪意あるボットをどのように検出・軽減するかを設定するために使用します。アプリケーションごとに異なるプロファイルを作成できます。各アプリケーションに関連付けられるプロファイルは1つだけです。

プロファイルでは、どの種類のボットから保護するか、各ボット種別をどのSensitivityで検知するか、そのボットの活動に対するReactionを定義します。

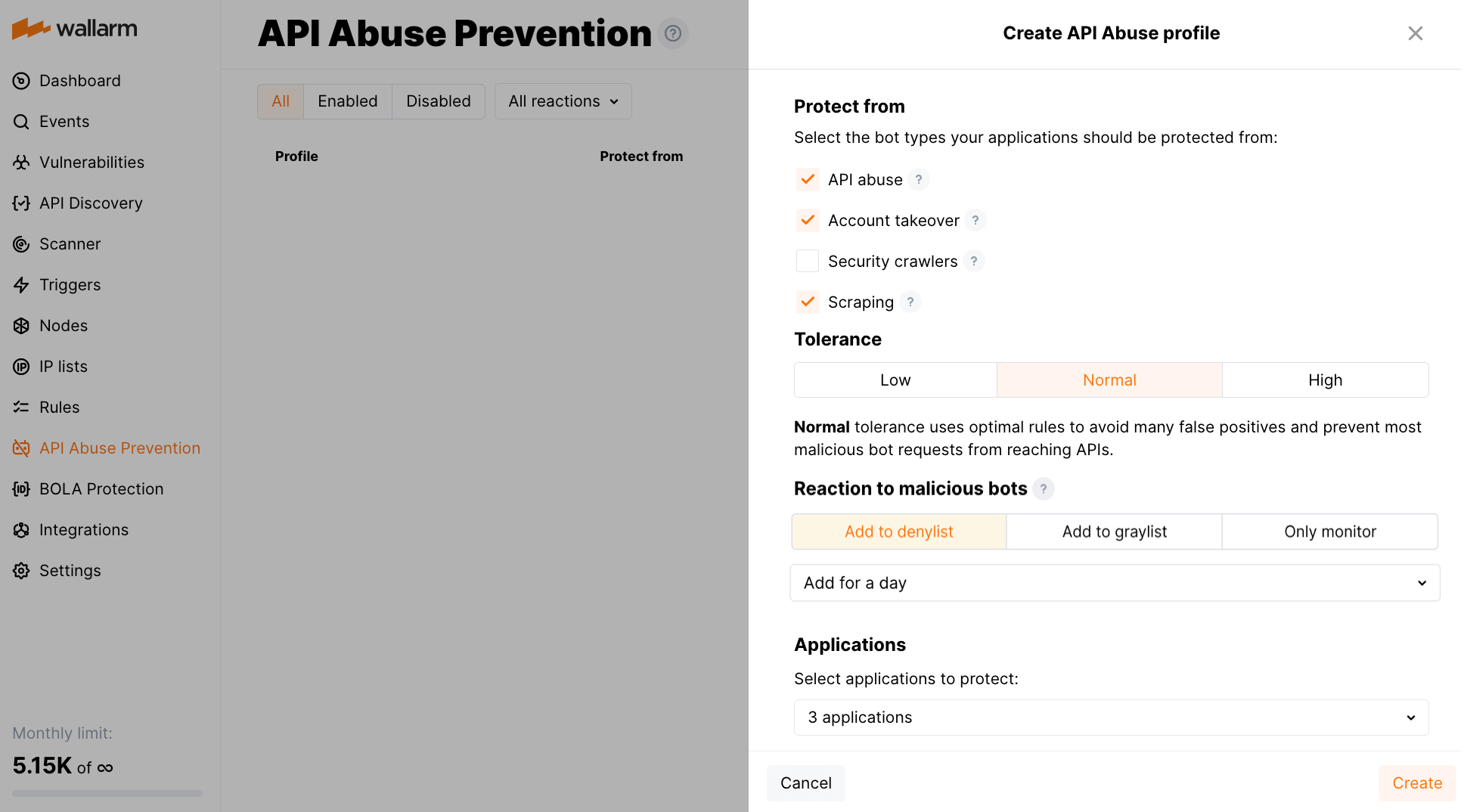

API Abuse Preventionプロファイルを作成するには:

-

API Abuse Preventionセクションで、Profilesタブに切り替えます。

-

Create profileをクリックします。

-

保護対象とする自動化された脅威を選択し、Reactionを設定します:

- Disabled - この種類のボットからは保護しません。

-

Register attack - 検出された悪意あるボットの活動はWallarm ConsoleのAttacksセクションに表示され、リクエストはブロックされません。

そのようなイベントの詳細から、Add source IP to denylistボタンでボットを即座にブロックできます。IPはdenylistに無期限で追加されますが、IP Listsセクションで削除したり、リストに留める期間を変更できます。

-

Denylist IPまたはGraylist IP - ボットのIPが選択した期間、対応するリストに追加され、リクエストはブロックされます。denylistとgraylistの違いはこちらをご覧ください。

-

必要に応じて、各ボット種別の検知Sensitivityを変更します:

-

アプリケーションを選択します。

-

Analyze behavior byパラメータを設定します:

- Applications - アプリケーションのすべてのドメインへのリクエストをまとめて分析します。

- Domains - アプリケーションの各ドメインへのリクエストを個別に分析します。

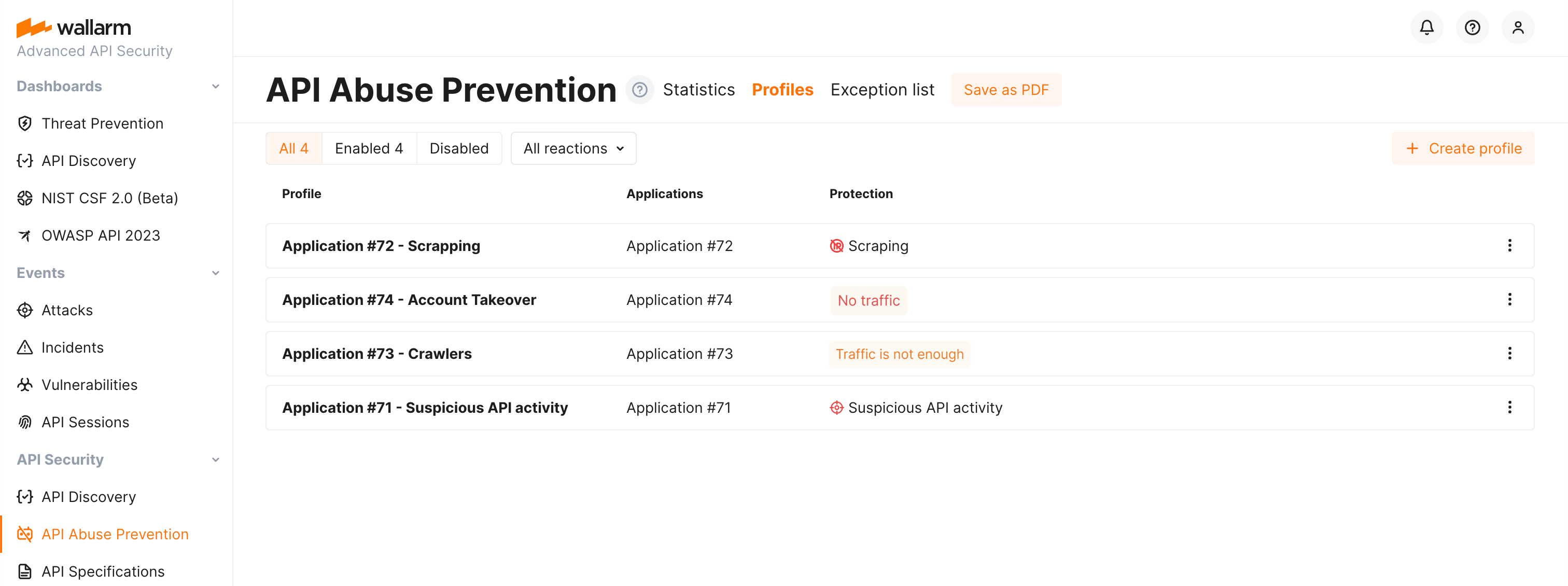

作成後、プロファイルは選択したタイプの悪意あるボットから選択したアプリケーションを保護します。保護とデータ分析は、そのプロファイルに紐づくアプリケーショントラフィックの有無や量に依存します。プロファイルごとのステータスに注意してください:

プロファイルの無効化と削除¶

無効化されたプロファイルは、API Abuse Preventionモジュールがトラフィック分析に使用しませんが、プロファイル一覧には表示されます。無効化されたプロファイルはいつでも再度有効化できます。有効なプロファイルがない場合、このモジュールは悪意あるボットをブロックしません。

削除したプロファイルは復元できず、API Abuse Preventionモジュールはトラフィック分析に使用しません。

DisableおよびDeleteのオプションはプロファイルのメニューにあります。

例外¶

例外の作成によりAPI Abuse Preventionをきめ細かく調整できます。正当なボットにマークを付けたり、特定の対象URLやリクエスト種別についてボット保護を無効化できます。

セッションメカニズムの改善¶

API Abuse Preventionは、ボットの挙動を分析する際にAPI Sessionsのメカニズムを使用します。

API Abuse Preventionの機能をより精緻にするため、リクエストをセッションにまとめる際の未認証トラフィックの識別を向上させる目的で、JA3 fingerprintingを有効化することを推奨します。