ボット活動の調査  ¶

¶

API Abuse Preventionは機械学習(ML)アルゴリズムに基づいて悪意のあるボット活動を特定します。この種の攻撃は、単一のブロックされたリクエストだけでは分析できません。そのため、Wallarmプラットフォームが多角的にボット活動を調査できる幅広いツールを提供していることが重要です。

APIの悪用ダッシュボード¶

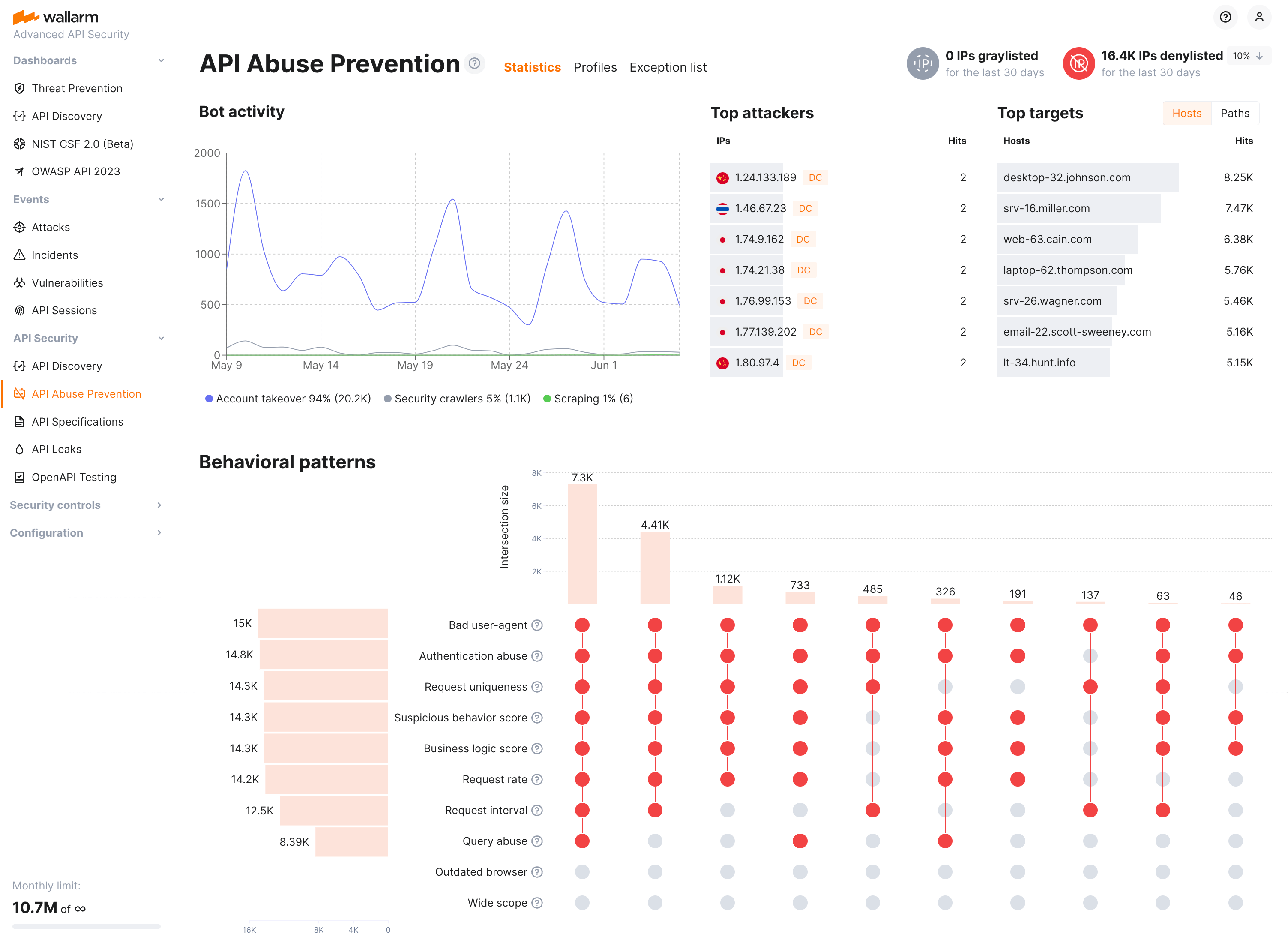

API Abuse Preventionは、過去30日間のボットアクティビティに関するデータをAPI Abuse Preventionセクション→Statisticsタブで見やすく可視化します。タイムラインのダイアグラムを使用すると、ボット活動のスパイクを簡単に特定できます。さらに、Top AttackersとTop Targetsウィジェットにより、最も活発なボットや最も攻撃を受けているAPIやアプリケーションを把握できます。ダッシュボード要素を1回クリックするだけで、Attacksタブにドリルダウンしてこれらのボット活動を調査できます。

画面下部のBehavioral patternsでもボットの行動を分析できます。各ディテクターの詳細およびボット行動の判定におけるそれらの組み合わせ方を確認できます。このウィジェットと右上のdenylistedまたはgraylistedのIPのカウンターは、IP Listsの履歴へリンクしており、ボットのIPがいつ、どの期間ブロッキングリストに入れられたかを確認できます。

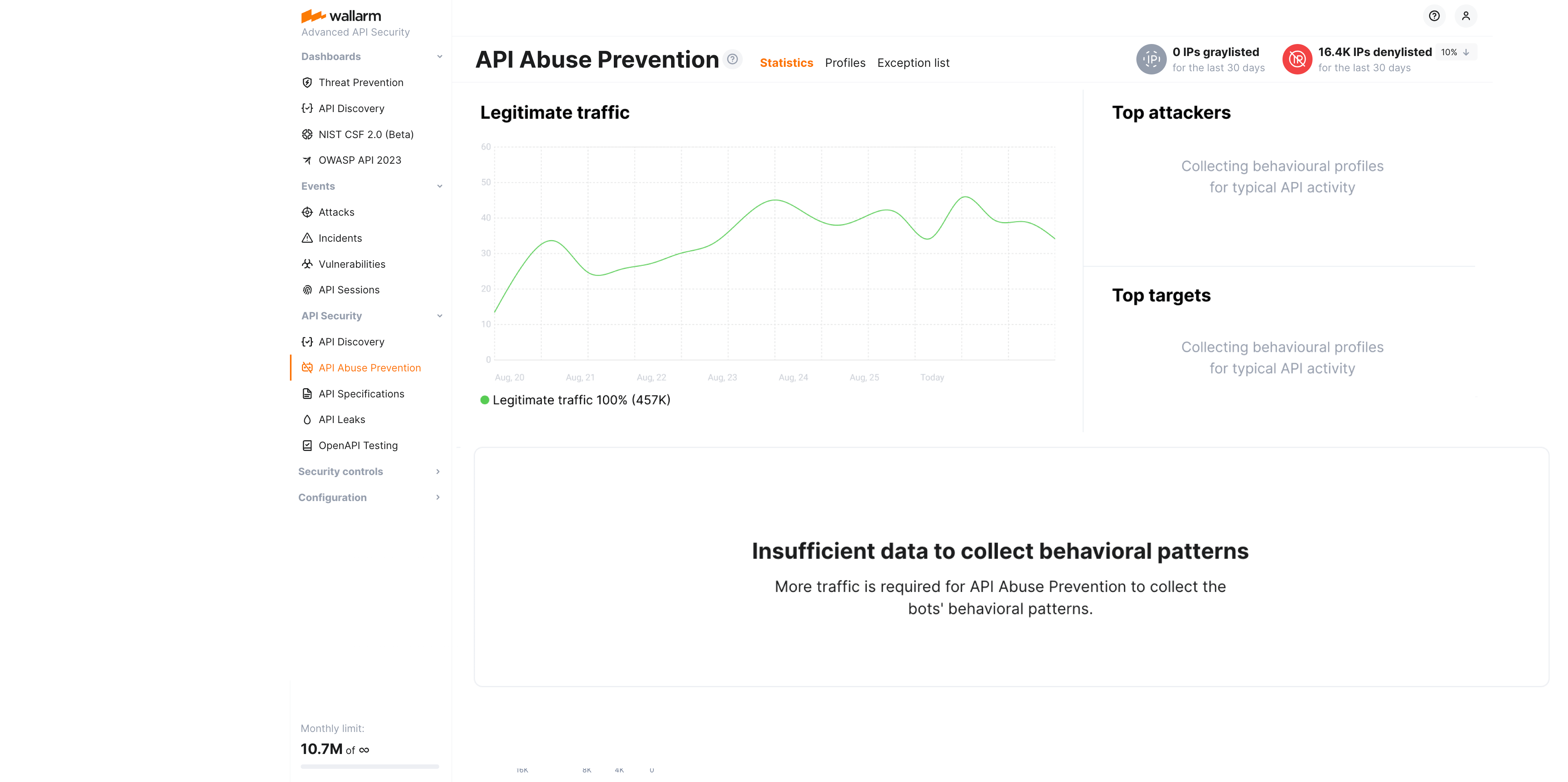

ボット活動が検出されなかった場合は、Legitimate traffic状態が表示されます:

なお、ボット検出はトラフィックに依存します。十分な量のトラフィックがない場合、API Abuse PreventionはInsufficient data to build statisticsというメッセージで通知します。Profilesタブでプロファイルごとのトラフィックを確認できます。

攻撃¶

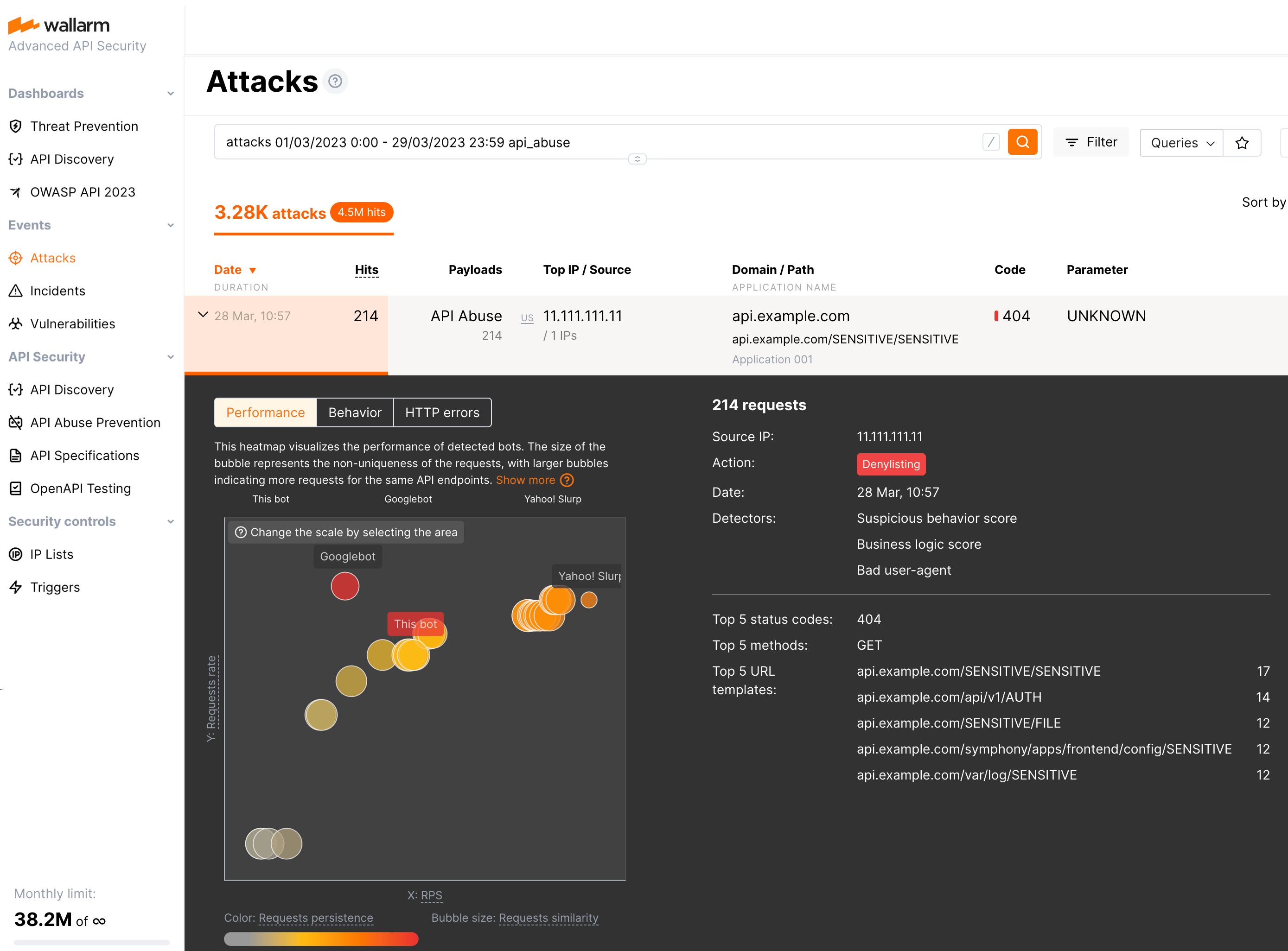

Wallarm Console→Attacksセクションで、ボットによって実行された攻撃を調査できます。api_abuse、account_takeover、scraping、security_crawlersの検索キーを使用するか、Typeフィルターから該当するオプションを選択します。

なお、API Abuse PreventionによってボットのIPがdenylistに入れられている場合でも、デフォルトでWallarmはそのIPからのブロックされたリクエストに関する統計を収集して表示します。

ディテクターの値

発火したディテクターの一覧と、それぞれの異常が通常の振る舞いからどの程度乖離しているかを示す値にご注意ください。たとえば上の図では、通常は< 10であるところ326となっているQuery abuse、通常は> 1であるところ0.05となっているRequest intervalなどがあります。

ヒートマップ

ボット情報は3つのヒートマップで可視化されます。いずれのヒートマップでも、バブルが大きいほど、赤色に近いほど、右上に位置するほど、そのIPをボットと見なす理由が多いことを意味します。

ヒートマップ上では、現在のボット(this bot)と、過去24時間に同じアプリケーションを攻撃した他のボットを比較することもできます。該当するボットが多すぎる場合は、最も疑わしい30件のみが表示されます。

ヒートマップ:

-

Performance 現在のボットおよび他の検出済みボットのパフォーマンスを可視化します。リクエストの非一意性、スケジュールされたリクエスト、RPS、リクエスト間隔などを含みます。

-

Behavior 現在のボットおよび他の検出済みボットの不審行動スコアを可視化します。不審行動の度合い、重要または機微なエンドポイントへのリクエスト数、RPS、彼らをボットと判定したディテクターの数などを含みます。

-

HTTP errors ボット活動に起因するAPIエラーを可視化します。対象としている異なるエンドポイントの数、行っている安全でないリクエストの数、RPS、受信したエラーレスポンスコードの数などを含みます.

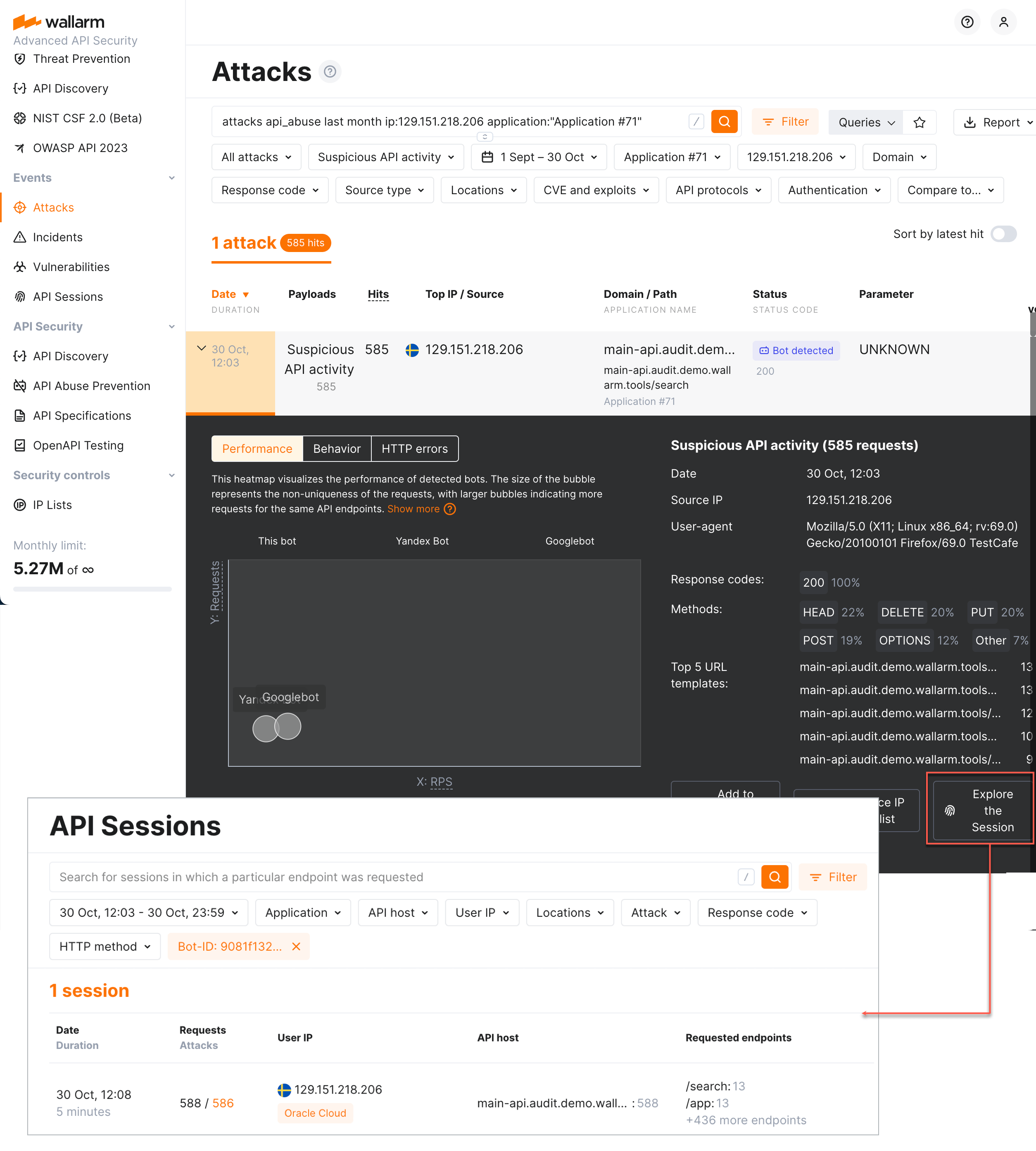

API SessionsによるAPIの悪用検知精度の検証¶

Once the malicious bot activity is detected by Wallarm's API Abuse Prevention and displayed in the Attacks section, you have an ability to know the full context of this attack's requests: to which user session they belong and what the full sequence of requests in this session is. This allows investigating all activity of the actor to verify whether the decision to mark this actor as malicious bot was correct.

To perform this analysis, in Wallarm Console → Attacks, access the bot attack details, then click Explore in API Sessions. Wallarm will open the API Session section filtered: the session(s) related to this bot activities will be displayed.