分離環境のためのフィルタノード設定に関する推奨事項¶

すでに分離環境におけるWallarmフィルタノードの動作方法について学んでいます。この通りにノードが動作するため、分離環境におけるノードの設定に関する推奨事項を本稿でご確認ください。

初期のWallarm保護展開プロセス¶

環境向けのWallarm保護の初回導入を実施する場合は、以下の方法を推奨します(必要に応じて調整してください):

-

こちらで利用可能なWallarmノードの展開オプションについて確認してください。

-

必要に応じて環境向けのフィルタノード設定を個別に管理するための利用可能なオプションについて確認してください。この情報はこちらでご確認いただけます。

-

非本番環境にWallarmフィルタノードをデプロイし、フィルトレーションモードを

monitoringに設定してください。 -

Wallarmソリューションの運用、スケール、および監視方法について学び、新しいネットワークコンポーネントの安定性を確認してください。

-

本番環境にWallarmフィルタノードをデプロイし、フィルトレーションモードを

monitoringに設定してください。 -

新しいWallarmコンポーネントのために、適切な構成管理および監視プロセスを実施してください。

-

Wallarmクラウド‑ベースのバックエンドがアプリケーションの動作を把握できるよう、テスト環境および本番環境を含むすべての環境で、フィルタノードを経由してトラフィックを7~14日間流し続けてください。

-

すべての非本番環境で

blockingフィルトレーションモードを有効にし、自動または手動テストを用いて保護対象のアプリケーションが期待どおりに動作していることを確認してください。 -

本番環境で

blockingフィルトレーションモードを有効にし、利用可能な方法でアプリケーションが期待どおりに動作していることを確認してください。

Info

フィルトレーションモードの設定については、こちらの手順をご参照ください。

新しいWallarmノード変更の段階的導入¶

時折、既存のWallarmインフラストラクチャに変更が必要になる場合があります。組織の変更管理ポリシーに応じ、潜在的にリスクのある変更を非本番環境でテストし、その後本番環境に変更を適用する必要があるかもしれません。

以下の方法が、各Wallarmコンポーネントや機能の設定変更をテストし段階的に実施するために推奨されます:

あらゆる形状のWallarmフィルタノードの低レベル設定¶

フィルタノードの低レベル設定は、Docker環境変数、提供されたNGINX設定ファイル、Kubernetes Ingressコントローラーのパラメータ等を通じて実施されます。設定方法は展開オプションに依存します。

低レベル設定は、既存のインフラ資源の変更管理プロセスを用いることで、異なる顧客環境ごとに個別に管理しやすくなります。

Wallarmノードルールの設定¶

各ルールレコードは異なるセットのアプリケーションインスタンスIDまたはHOSTリクエストヘッダーに関連付け可能なため、以下のオプションを推奨します:

-

まず、テストまたは開発環境に新しい設定を適用し、機能を確認した上で、本番環境に変更を適用してください。

-

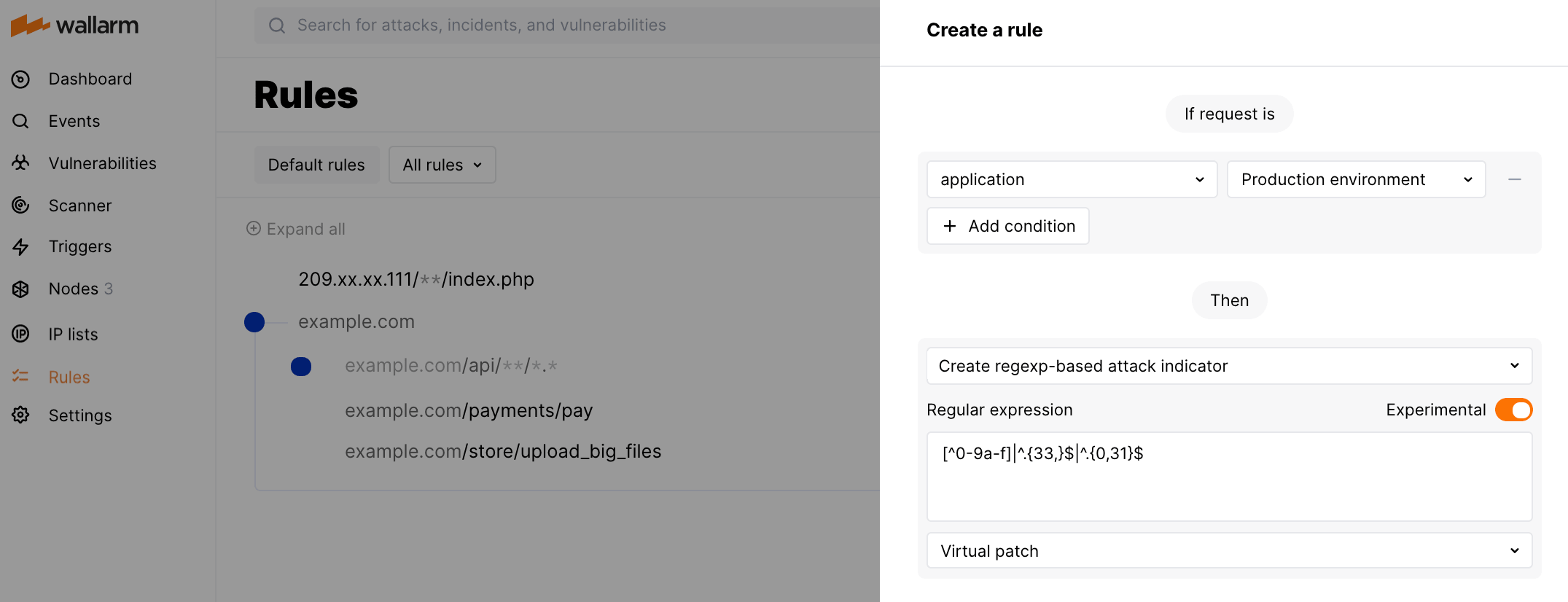

Create regexp-based attack indicatorルールをExperimentalモードで使用してください。このモードを利用することで、本番環境に直接ルールをデプロイして、正当なエンドユーザリクエストが誤ってブロックされるリスクを回避できるようになります。 -

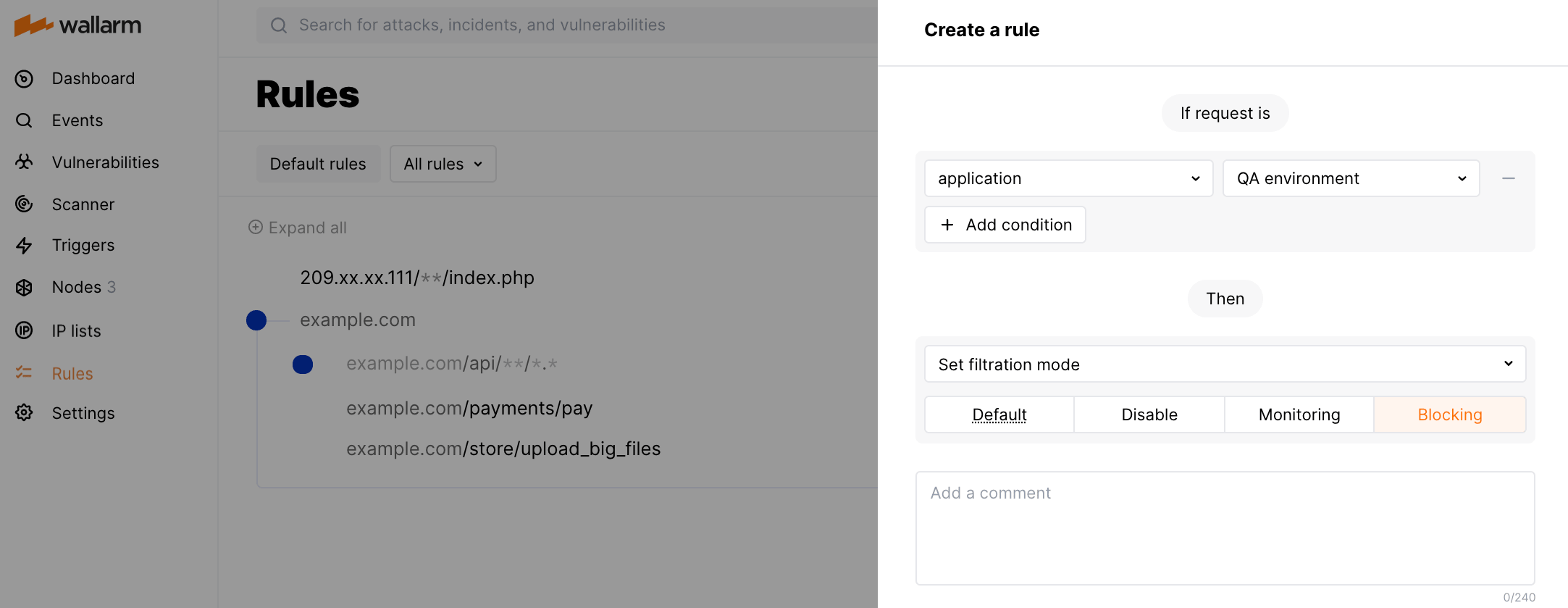

Set filtration modeルールを使用し、特定環境およびリクエストに対するWallarmフィルトレーションモードを制御してください。このルールにより、新しいエンドポイントなどの保護対象リソースへWallarm保護を段階的に展開する際の柔軟性が向上します。デフォルトでは、wallarm_modeの値が、wallarm_mode_allow_overrideの設定に依存して使用されます。