إدارة الثغرات الأمنية¶

الثغرات الأمنية هي عيوب في بنية تحتية قد يستغلها المهاجمون للقيام بأعمال ضارة غير مصرح بها مع نظامك. تتيح لك قسم الثغرات الأمنية في واجهة استخدام Wallarm تحليل وإدارة العيوب الأمنية التي اكتشفها Wallarm في نظامك.

يستخدم Wallarm تقنيات متنوعة لاكتشاف نقاط الضعف الأمنية، والتي تشمل:

-

الكشف السلبي: تم العثور على الثغرة نتيجة للحادث الأمني الذي وقع

-

التحقق من التهديدات النشطة: تم العثور على الثغرة أثناء عملية التحقق من الهجوم

-

ماسح الثغرات الضوئي: تم العثور على الثغرة أثناء عملية مسح الأصول المعرضة

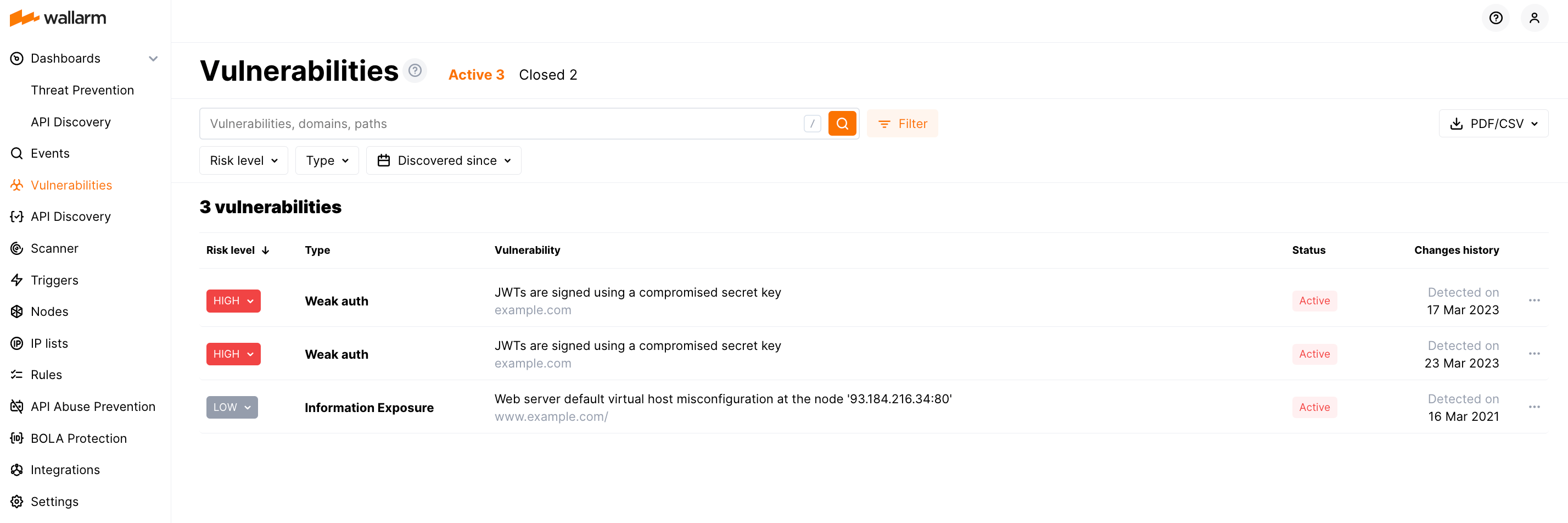

يخزن Wallarm تاريخ جميع الثغرات الأمنية التي تم اكتشافها في قسم الثغرات الأمنية:

دورة حياة الثغرة الأمنية¶

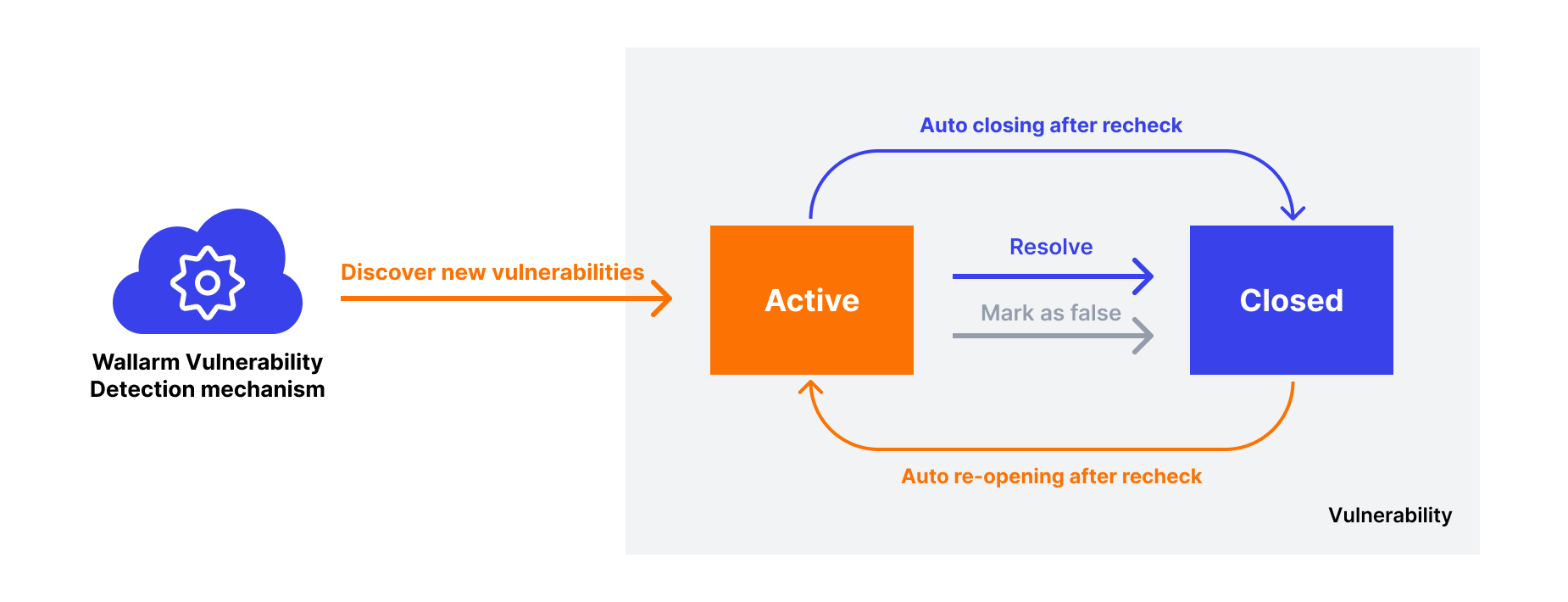

تتضمن دورة حياة الثغرة الأمنية مراحل التقييم والتصحيح والتأكد. في كل مرحلة، يزودك Wallarm بالبيانات اللازمة لمعالجة المشكلة بشكل شامل وتعزيز نظامك. كما يتيح لك واجهة استخدام Wallarm إمكانية مراقبة وإدارة حالة الثغرة الأمنية بسهولة من خلال استخدام حالات نشط ومغلق.

-

حالة نشط تدل على أن الثغرة الأمنية موجودة في البنية التحتية.

-

تُستخدم حالة مغلق عندما يتم حل الثغرة الأمنية في جانب التطبيق أو تحديدها على أنها إيجابي خاطئ.

يحدث الإيجابي الخاطئ عندما يتم التعرف بالخطأ على كيان مشروع على أنه ثغرة أمنية. إذا واجهت ثغرة أمنية تعتقد أنها إيجابي خاطئ، يمكنك الإبلاغ عنها باستخدام الخيار المناسب في قائمة الثغرة الأمنية. سيساعد هذا في تحسين دقة اكتشاف الثغرات الأمنية لدى Wallarm. يُعيد Wallarm تصنيف الثغرة الأمنية كإيجابي خاطئ، يغير حالتها إلى مغلق ولا يخضعها لـإعادة التحقق مرة أخرى.

عند إدارة الثغرات الأمنية، يمكنك تغيير حالات الثغرة الأمنية يدويًا. بالإضافة إلى ذلك، يقوم Wallarm بـإعادة التحقق من الثغرات الأمنية بانتظام ويغير حالة الثغرات الأمنية تلقائيًا حسب النتائج.

تُعكس التغييرات في دورة حياة الثغرة في تاريخ تغييرات حالة الثغرة.

تقييم وتصحيح الثغرات الأمنية¶

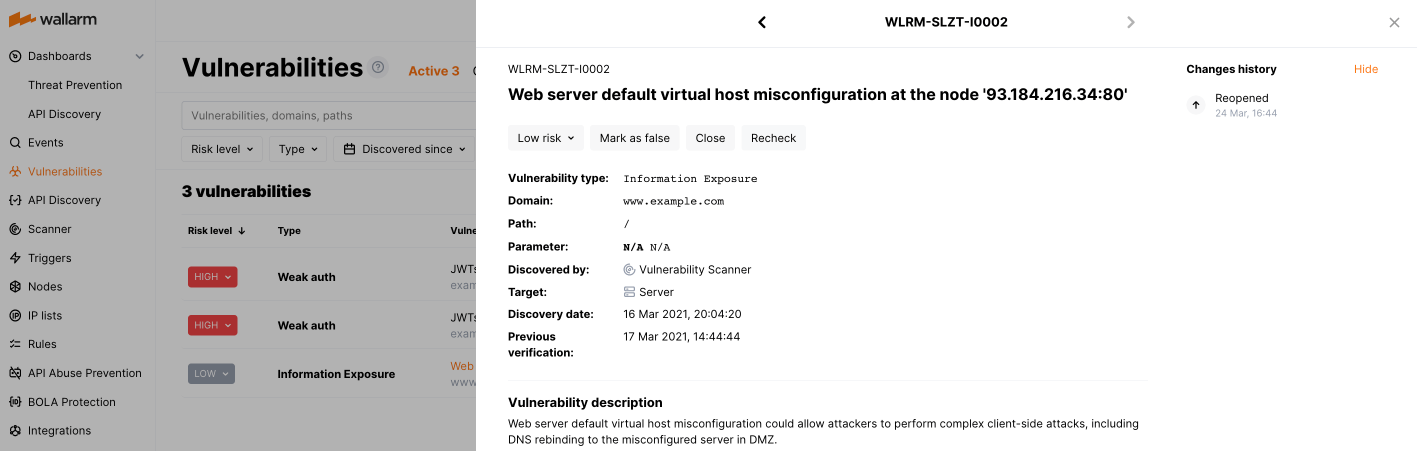

يوفر Wallarm لكل ثغرة أمنية التفاصيل التي تساعد على تقييم مستوى الخطر واتخاذ خطوات لمعالجة المشكلات الأمنية:

-

المعرف الفريد للثغرة الأمنية في نظام Wallarm

-

مستوى الخطر يشير إلى خطر عواقب استغلال الثغرة الأمنية

يشير Wallarm تلقائيًا إلى خطر الثغرة الأمنية باستخدام إطار عمل نظام تقييم الثغرات الأمنية المشترك (CVSS)، احتمالية استغلال الثغرة الأمنية، تأثيرها المحتمل على النظام، إلخ. يمكنك تغيير مستوى الخطر إلى قيمتك الخاصة بناءً على متطلبات نظامك الفريدة وأولويات الأمان.

-

نوع الثغرة الأمنية الذي يتوافق أيضًا مع نوع الهجمات التي تستغل الثغرة الأمنية

-

النطاق والمسار الذي توجد فيه الثغرة الأمنية

-

العامل الذي يمكن استخدامه لتمرير بيانات ضارة لاستغلال الثغرة الأمنية

-

الطريقة التي تم بها اكتشاف الثغرة الأمنية

-

المكون الهدف الذي قد يتأثر إذا تم استغلال الثغرة الأمنية، يمكن أن يكون خادم، عميل، قاعدة بيانات

-

التاريخ والوقت اللذين تم فيهما اكتشاف الثغرة الأمنية

-

آخر تاريخ للتأكد من الثغرة الأمنية

-

وصف مفصل للثغرة الأمنية، مثال على الاستغلال وخطوات التصحيح الموصى بها

-

الحوادث ذات الصلة

-

تاريخ تغييرات حالة الثغرة الأمنية

يمكنك فلترة الثغرات الأمنية باستخدام سلسلة البحث والفلاتر المحددة مسبقًا.

ينبغي إصلاح جميع الثغرات الأمنية في جانب التطبيق لأنها تجعل نظامك أكثر عرضة للأعمال الضارة. إذا لم يكن بالإمكان إصلاح ثغرة أمنية، يمكن أن يساعد استخدام قاعدة التصحيح الافتراضي في منع الهجمات ذات الصلة والقضاء على خطر وقوع حادث.

التأكد من الثغرات الأمنية  ¶

¶

يقوم Wallarm بإعادة التحقق من الثغرات الأمنية النشطة والمغلقة بانتظام. ويتضمن ذلك اختبار البنية التحتية مرة أخرى لمشكلة أمان تم اكتشافها سابقًا. إذا أشارت نتيجة إعادة التحقق إلى أن الثغرة الأمنية لم تعد موجودة، يغير Wallarm حالتها إلى مغلق. وقد يحدث هذا أيضًا إذا كان الخادم غير متاح مؤقتًا. بالمقابل، إذا أشارت إعادة التحقق من ثغرة أمنية مغلقة إلى أنها لا تزال موجودة في التطبيق، يغير Wallarm حالتها إلى نشط مرة أخرى.

تتم إعادة التحقق من الثغرات الأمنية النشطة والثغرات الأمنية المُصححة منذ أقل من شهر مرة واحدة في اليوم. الثغرات الأمنية التي تم إصلاحها منذ أكثر من شهر تُعاد فحصها مرة واحدة في الأسبوع.

اعتمادًا على طريقة الكشف الأولي عن الثغرة الأمنية، يتم إجراء الاختبار إما بواسطة ماسح الثغرات الضوئي أو وحدة التحقق من التهديدات النشطة. يمكن التحكم في إعدادات التكوين لعملية إعادة التحقق التلقائية عبر زر تكوين.

لا يمكن إعادة التحقق من الثغرات الأمنية التي تم اكتشافها بشكل سلبي.

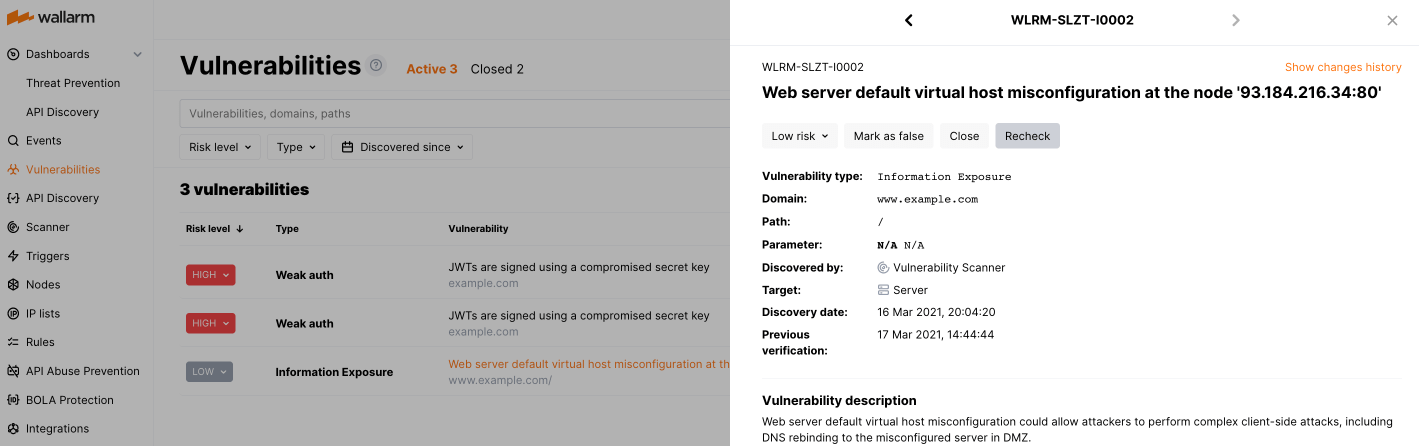

إذا كنت بحاجة إلى إعادة التحقق من ثغرة أمنية يدويًا، يمكنك تشغيل عملية إعادة التحقق باستخدام الخيار المناسب في قائمة الثغرة الأمنية:

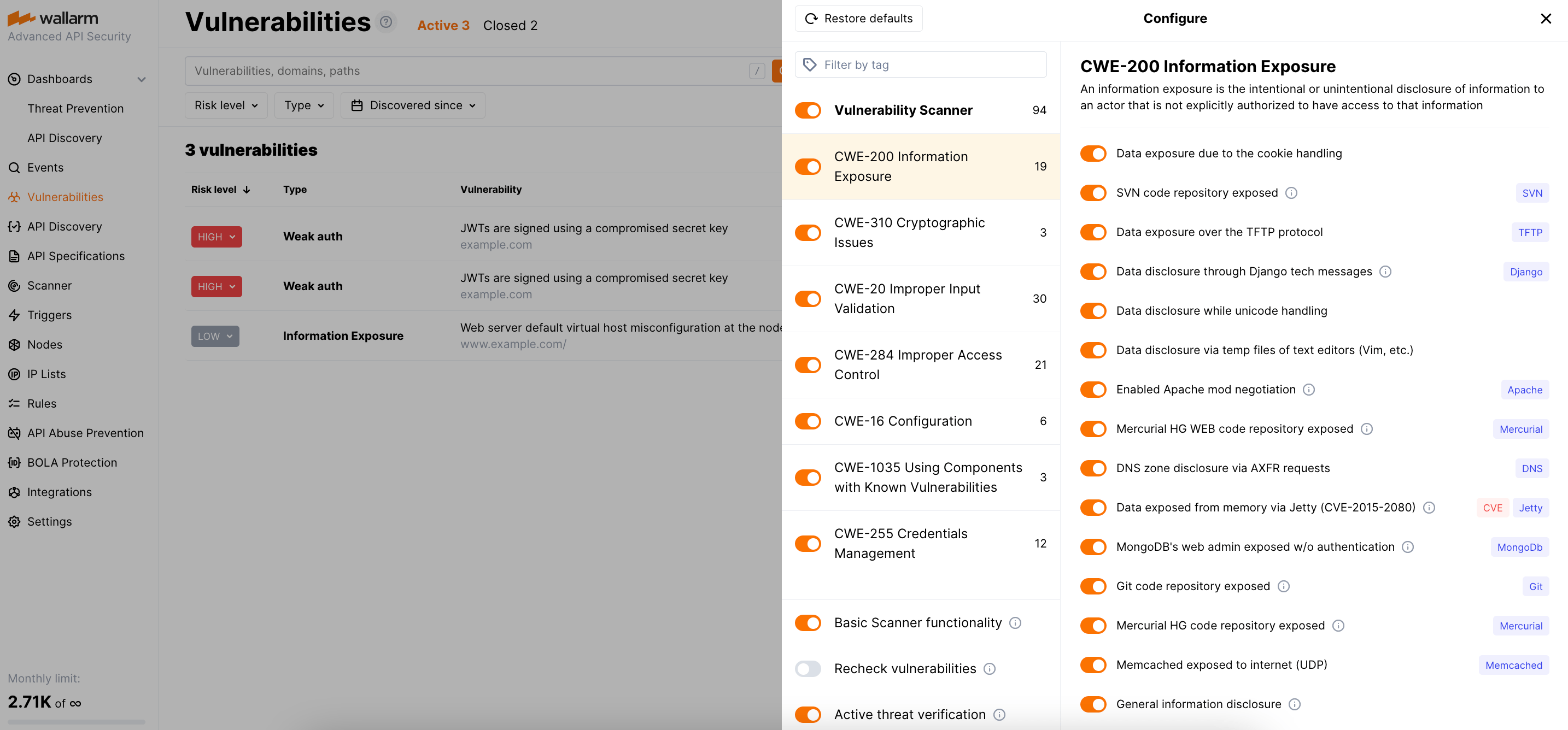

تكوين اكتشاف الثغرات الأمنية¶

يمكن ضبط تكوين اكتشاف الثغرات الأمنية باستخدام زر تكوين، مع الخيارات التالية:

-

يمكنك اختيار أنواع محددة من الثغرات الأمنية التي ترغب في اكتشافها باستخدام ماسح الثغرات الضوئي. بشكل افتراضي، يتم ضبط الماسح على استهداف جميع أنواع الثغرات الأمنية المتاحة.

-

تمكين / تعطيل وظائف الماسح الأساسية والتي تشمل عمليات اكتشاف الثغرات الأمنية والأصول المعرضة. بشكل افتراضي، تكون هذه الوظائف متاحة.

يمكنك أيضًا العثور على نفس مفتاح التبديل في قسم الماسح. تغيير المفتاح في قسم واحد سيعمل على تحديث الإعداد تلقائيًا في القسم الآخر أيضًا.

-

تمكين / تعطيل إعادة التحقق من الثغرات الأمنية باستخدام الماسح باستخدام خيار إعادة التحقق من الثغرات.

-

تمكين / تعطيل وحدة التحقق من التهديدات النشطة لاكتشاف الثغرات الأمنية وإعادة التحقق. لاحظ أن هذا الخيار يتحكم في الوحدة نفسها، وليس فقط عملية إعادة التحقق.

بشكل افتراضي، يتم تعطيل هذه الوحدة، تعرف على أفضل الممارسات الخاصة بتكوينها قبل التمكين.

بالإضافة إلى ذلك، في قسم الماسح من واجهة المستخدم، يمكنك التحكم في الأصول المعرضة التي يجب مسحها بواسطة ماسح الثغرات الضوئي وما هي عمليات RPS/RPM التي يتم إنشاؤها بواسطة الماسح مسموح بها لكل أصل.

تنزيل تقرير الثغرات الأمنية¶

يمكنك تصدير بيانات الثغرة الأمنية إلى تقرير PDF أو CSV باستخدام الزر المناسب في الواجهة. سيتم إرسال التقرير إلى العنوان المحدد عبر البريد الإلكتروني.

PDF مناسب لتقديم التقارير الغنية بصريًا مع ملخصات الثغرات الأمنية والحوادث، بينما CSV أفضل للأغراض الفنية، موفرًا معلومات مفصلة عن كل ثغرة أمنية. يمكن استخدام CSV لإ