تكامل Micro Focus ArcSight Logger عبر Logstash¶

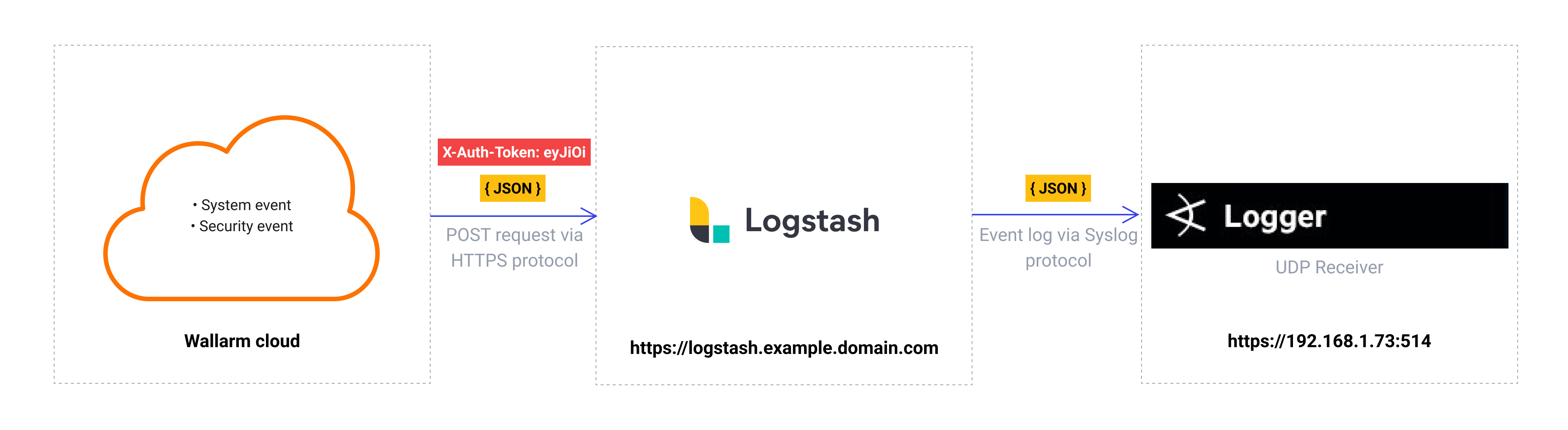

تزودك هذه التعليمات بمثال على تكامل Wallarm مع جمّاع البيانات Logstash لإعادة توجيه الأحداث إلى نظام ArcSight Logger.

The most common logging scheme in complex systems consists of the following components:

-

Data collector: accepts logs from several sources and forwards logs to the SIEM system

-

SIEM system or log management systems: used to analyze logs and monitor the system status

التكامل مع نسخة Enterprise من ArcSight ESM

لتهيئة إعادة توجيه السجلات من Logstash إلى نسخة Enterprise من ArcSight ESM، يُوصى بتكوين الرابط Syslog على جانب ArcSight ثم إعادة توجيه السجلات من Logstash إلى منفذ الرابط. للحصول على وصف أكثر تفصيلًا للروابط، يُرجى تحميل دليل مستخدم SmartConnector من التوثيق الرسمي لـ ArcSight SmartConnector.

الموارد المستخدمة¶

-

ArcSight Logger 7.1 مثبّت على CentOS 7.8 بعنوان ويب

https://192.168.1.73:443 -

Logstash 7.7.0 مثبّت على Debian 11.x (bullseye) ومتاح على

https://logstash.example.domain.com -

وصول المدير إلى وحدة التحكم Wallarm في السحابة الأوروبية لـ تهيئة تكامل Logstash

Wallarm Cloud IP addresses

To provide Wallarm Cloud access to your system, you may need a list of its public IP addresses:

نظرًا لأن الروابط إلى خدمات ArcSight Logger وLogstash مذكورة كأمثلة، فإنها لا تستجيب.

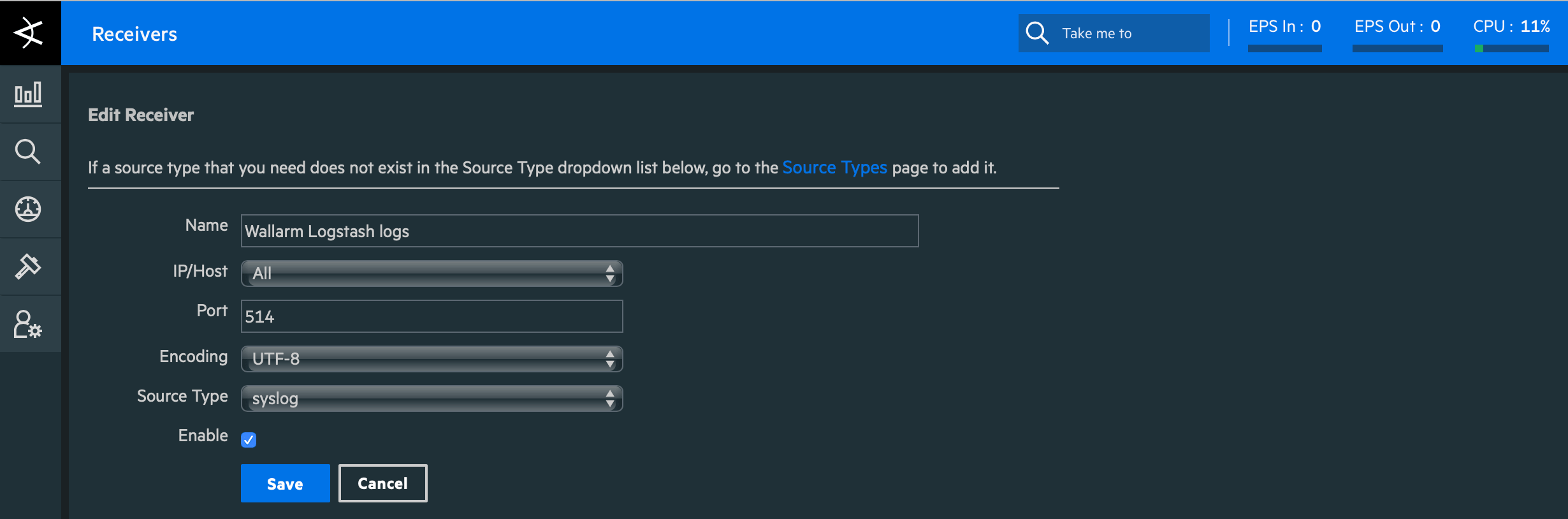

تهيئة ArcSight Logger¶

تم تكوين مستقبل السجلات في ArcSight Logger سجلات Wallarm Logstash على النحو التالي:

-

يتم استلام السجلات عبر UDP (

النوع = مستقبل UDP) -

منفذ الاستماع هو

514 -

يتم تحليل الأحداث بمحلل syslog

-

الإعدادات الافتراضية الأخرى

للحصول على وصف أكثر تفصيلًا لتهيئة المستقبل، يُرجى تحميل دليل تثبيت Logger للنسخة المناسبة من التوثيق الرسمي لـ ArcSight Logger.

تهيئة Logstash¶

بما أن Wallarm يرسل السجلات إلى جمّاع البيانات Logstash الوسيط عبر الويب هوك، يجب أن تلبي تهيئة Logstash المتطلبات التالية:

-

قبول طلبات POST أو PUT

-

قبول طلبات HTTPS

-

امتلاك عنوان URL عام

-

إعادة توجيه السجلات إلى ArcSight Logger، يستخدم هذا المثال البرنامج المساعد

syslogلإعادة توجيه السجلات

تمت تهيئة Logstash في ملف logstash-sample.conf:

-

تمت تهيئة معالجة ويب هوك الوارد في قسم

input:- يتم إرسال الحركة إلى المنفذ 5044

- Logstash مهيأ لقبول الاتصالات HTTPS فقط

- شهادة TLS Logstash الموقعة من CA ذات ثقة عامة موجودة ضمن الملف

/etc/server.crt - المفتاح الخاص لشهادة TLS موجود ضمن الملف

/etc/server.key

-

تمت تهيئة إعادة توجيه السجلات إلى ArcSight Logger وإخراج السجل في قسم

output:- يتم إعادة توجيه جميع سجلات الأحداث من Logstash إلى ArcSight Logger على عنوان IP

https://192.168.1.73:514 - يتم إعادة توجيه السجلات من Logstash إلى ArcSight Logger بتنسيق JSON وفقًا لمعيار Syslog

- يتم إنشاء الاتصال مع ArcSight Logger عبر UDP

- يتم طباعة سجلات Logstash إضافيًا على سطر الأوامر (السطر الكودي 15). الإعداد مستخدم للتحقق من أن الأحداث تُسجل عبر Logstash

- يتم إعادة توجيه جميع سجلات الأحداث من Logstash إلى ArcSight Logger على عنوان IP

وصف أكثر تفصيلًا لملفات التهيئة متاح في التوثيق الرسمي لـ Logstash.

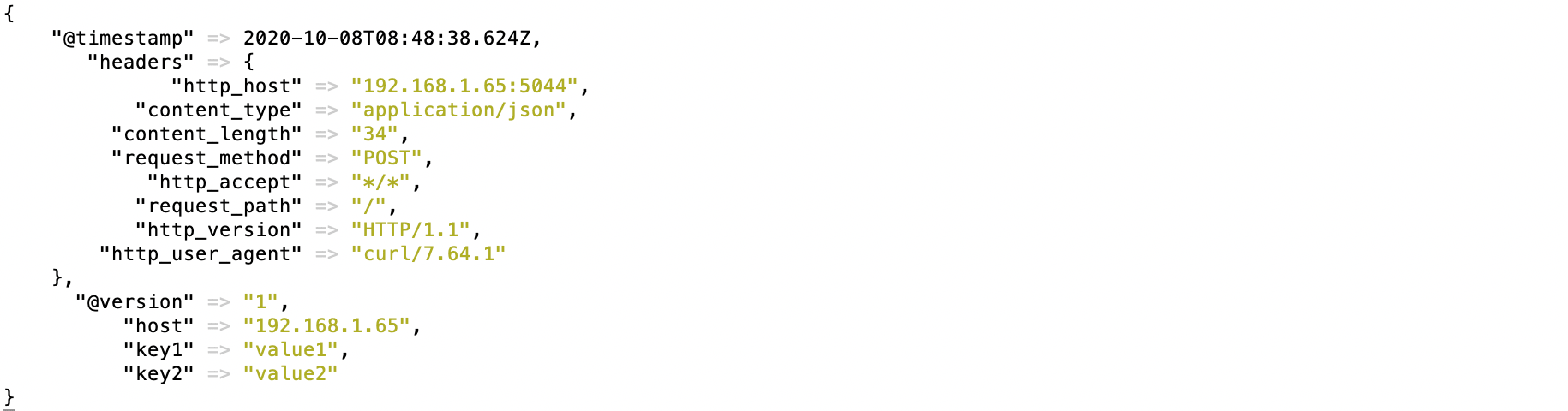

اختبار تهيئة Logstash

للتحقق من أن سجلات Logstash يتم إنشاؤها وإعادة توجيهها إلى ArcSight Logger، يمكن إرسال طلب POST إلى Logstash.

مثال الطلب:

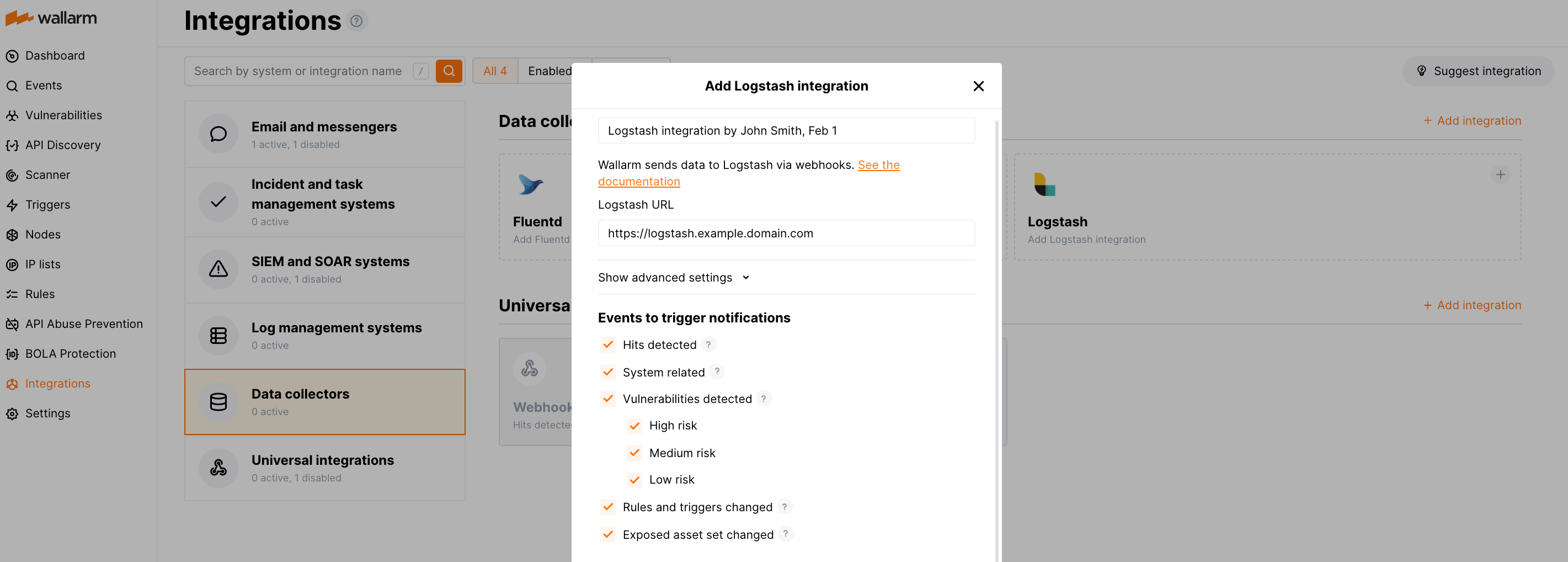

تهيئة تكامل Logstash¶

-

Webhooks are sent to

https://logstash.example.domain.com -

Webhooks are sent via POST requests

-

The webhook integration has default advanced settings

-

Webhooks sent to Webhook URLs are all available events: hits, system events, vulnerabilities, scope changes

المزيد من التفاصيل حول تهيئة تكامل Logstash

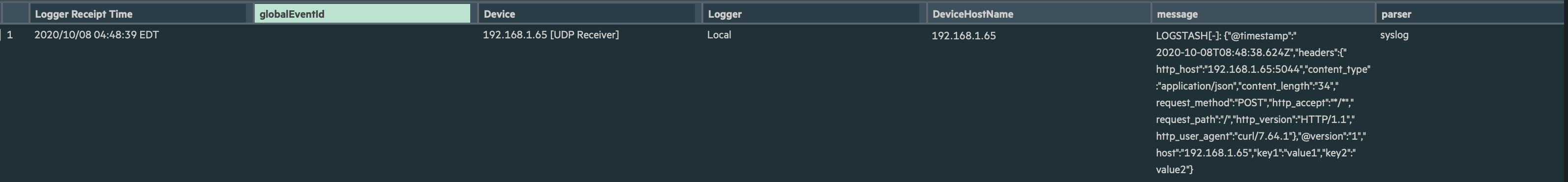

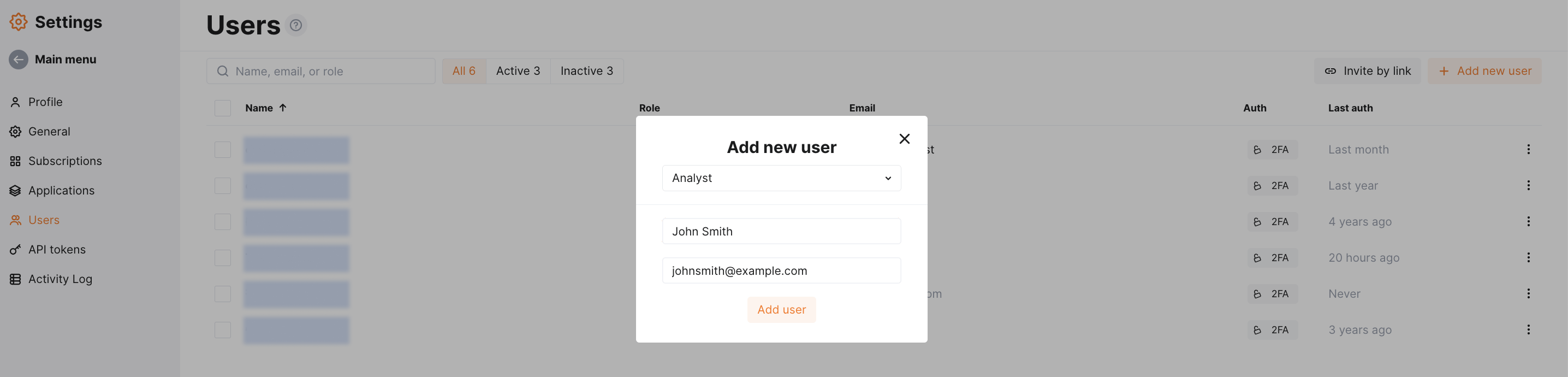

اختبار المثال¶

To test the configuration, a new user is added in Wallarm Console:

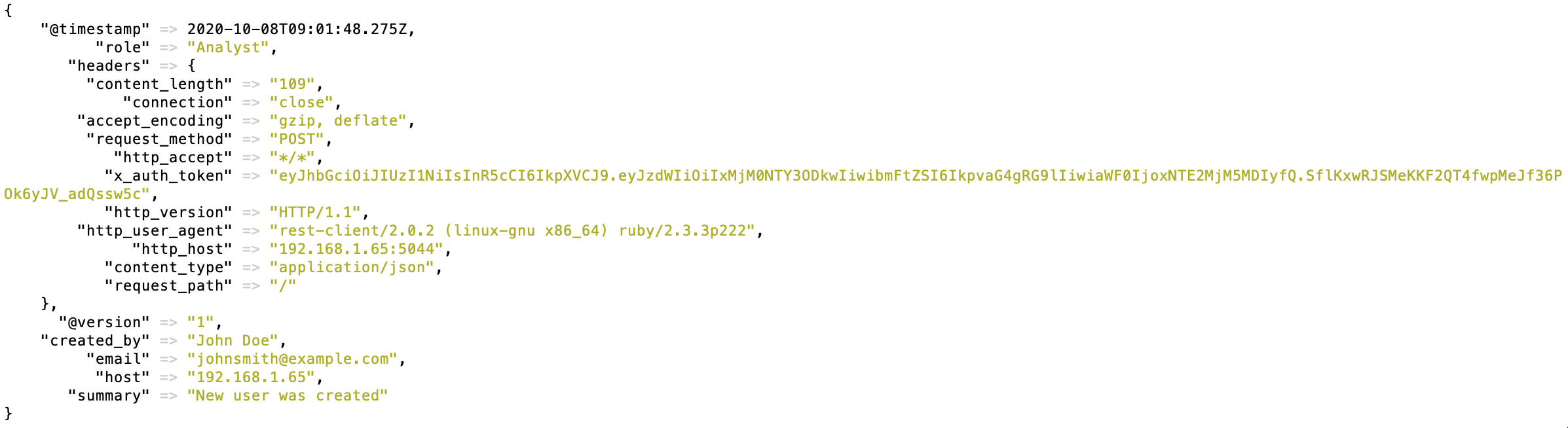

سيُسجل Logstash الحدث على النحو التالي:

سيتم عرض الإدخال التالي في أحداث ArcSight Logger: