Splunk Enterprise عبر Fluentd¶

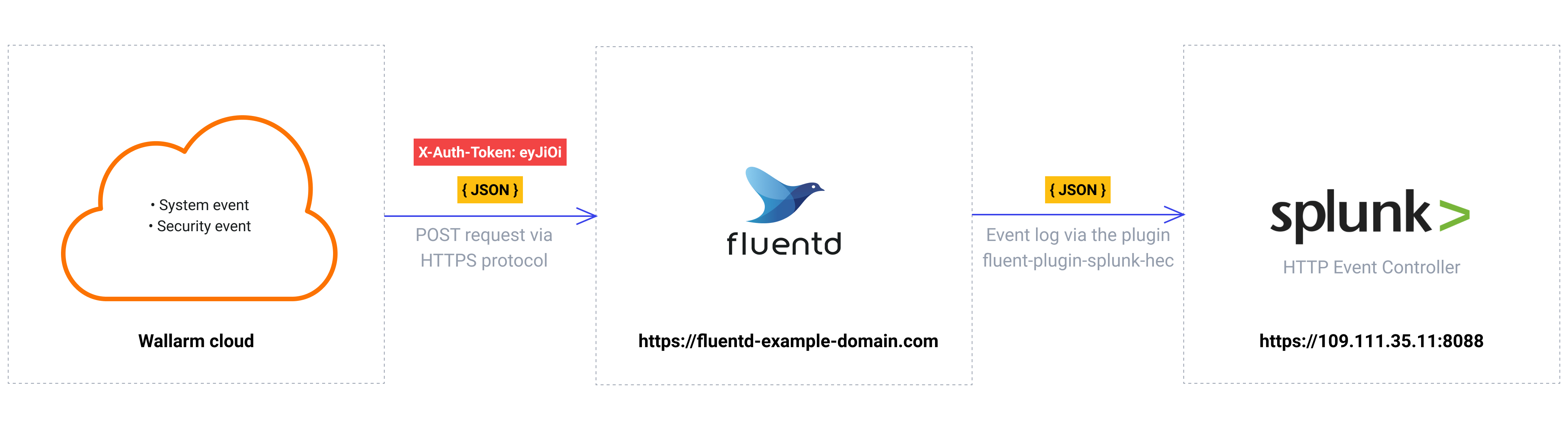

توفر لك هذه التعليمات مثالًا لدمج Wallarm مع جمع البيانات Fluentd لإعادة توجيه الأحداث إلى نظام Splunk SIEM.

The most common logging scheme in complex systems consists of the following components:

-

Data collector: accepts logs from several sources and forwards logs to the SIEM system

-

SIEM system or log management systems: used to analyze logs and monitor the system status

الموارد المُستخدمة¶

-

Splunk Enterprise مع العنوان الشبكي

https://109.111.35.11:8000وعنوان APIhttps://109.111.35.11:8088 -

Fluentd مُثبت على Debian 11.x (bullseye) ومُتاح على العنوان

https://fluentd-example-domain.com -

وصول المسؤول إلى وحدة التحكم Wallarm في سحابة الاتحاد الأوروبي لـتكوين تكامل Fluentd

Wallarm Cloud IP addresses

To provide Wallarm Cloud access to your system, you may need a list of its public IP addresses:

بما أن الروابط المشار إليها لخدمات Splunk Enterprise وFluentd هي أمثلة، فهي لا تستجيب.

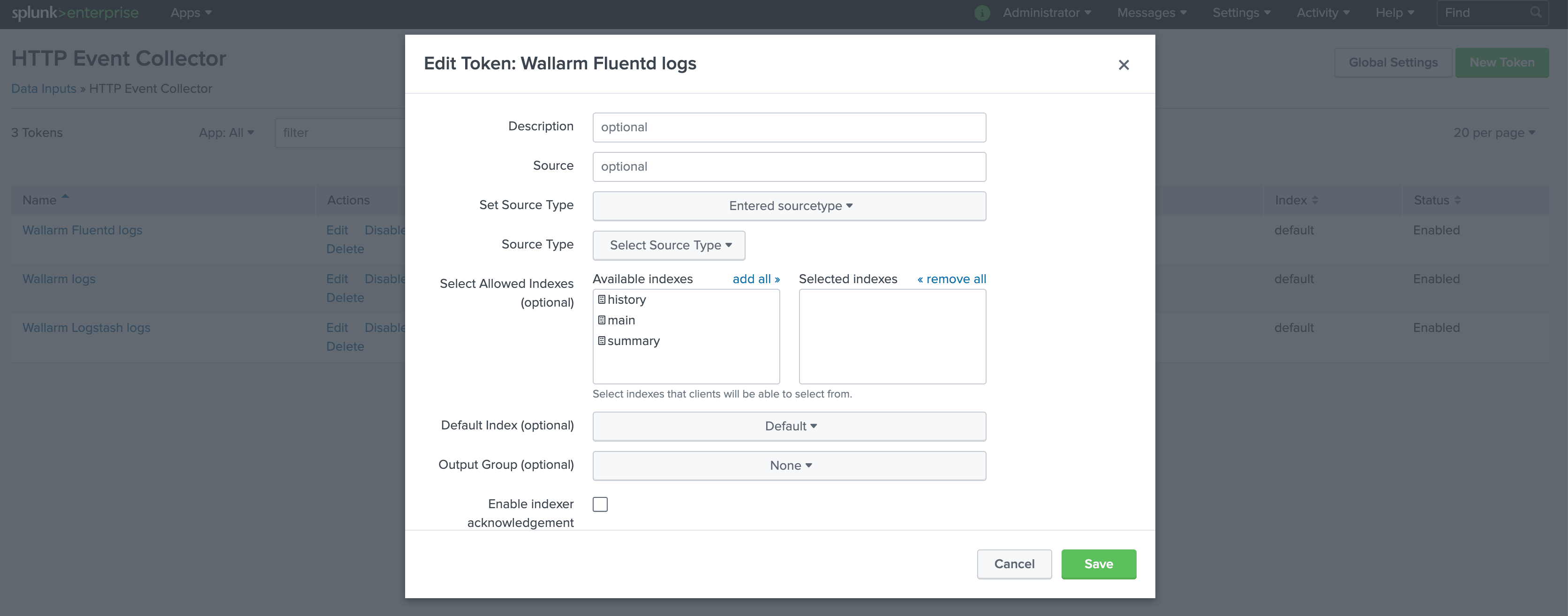

تكوين Splunk Enterprise¶

يتم إرسال سجلات Fluentd إلى Splunk HTTP Event Controller بالاسم Wallarm Fluentd logs والإعدادات الافتراضية الأخرى:

للوصول إلى HTTP Event Controller، سيتم استخدام الرمز المُنشأ f44b3179-91aa-44f5-a6f7-202265e10475.

وصف أكثر تفصيلًا لإعداد Splunk HTTP Event Controller متوفر في وثائق Splunk الرسمية.

تكوين Fluentd¶

بما أن Wallarm يرسل السجلات إلى جامع البيانات الوسيط Fluentd عبر webhooks، فيجب أن يلبي تكوين Fluentd المتطلبات التالية:

-

قبول طلبات POST أو PUT

-

قبول طلبات HTTPS

-

الحصول على عنوان URL عام

-

إعادة توجيه السجلات إلى Splunk Enterprise، يستخدم هذا المثال الإضافة

splunk_hecلإعادة توجيه السجلات

يتم تكوين Fluentd في ملف td-agent.conf:

-

يتم تكوين معالجة الويب الوارد في التوجيه

source:- يتم إرسال الحركة إلى المنفذ 9880

- يُكون Fluentd لقبول الاتصالات HTTPS فقط

- شهادة TLS Fluentd الموقعة من قبل CA موثوق بها علنًا موجودة ضمن الملف

/etc/ssl/certs/fluentd.crt - المفتاح الخاص لشهادة TLS موجود ضمن الملف

/etc/ssl/private/fluentd.key

-

يتم تكوين إعادة توجيه السجلات إلى Splunk وطباعة السجلات في التوجيه

match:- جميع سجلات الأحداث يتم نسخها من Fluentd وإعادة توجيهها إلى Splunk HTTP Event Collector عبر إضافة الإخراج fluent-plugin-splunk-hec

- يتم طباعة سجلات Fluentd أيضًا على خط الأوامر بتنسيق JSON (أسطر الكود 19-22). يُستخدم الإعداد للتحقق من تسجيل الأحداث عبر Fluentd

وصف أكثر تفصيلًا لملفات التكوين متوفر في وثائق Fluentd الرسمية.

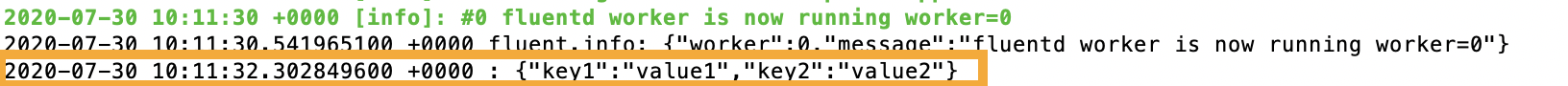

اختبار تكوين Fluentd

للتحقق من إنشاء سجلات Fluentd وإعادة توجيهها إلى Splunk، يمكن إرسال طلب PUT أو POST إلى Fluentd.

مثال الطلب:

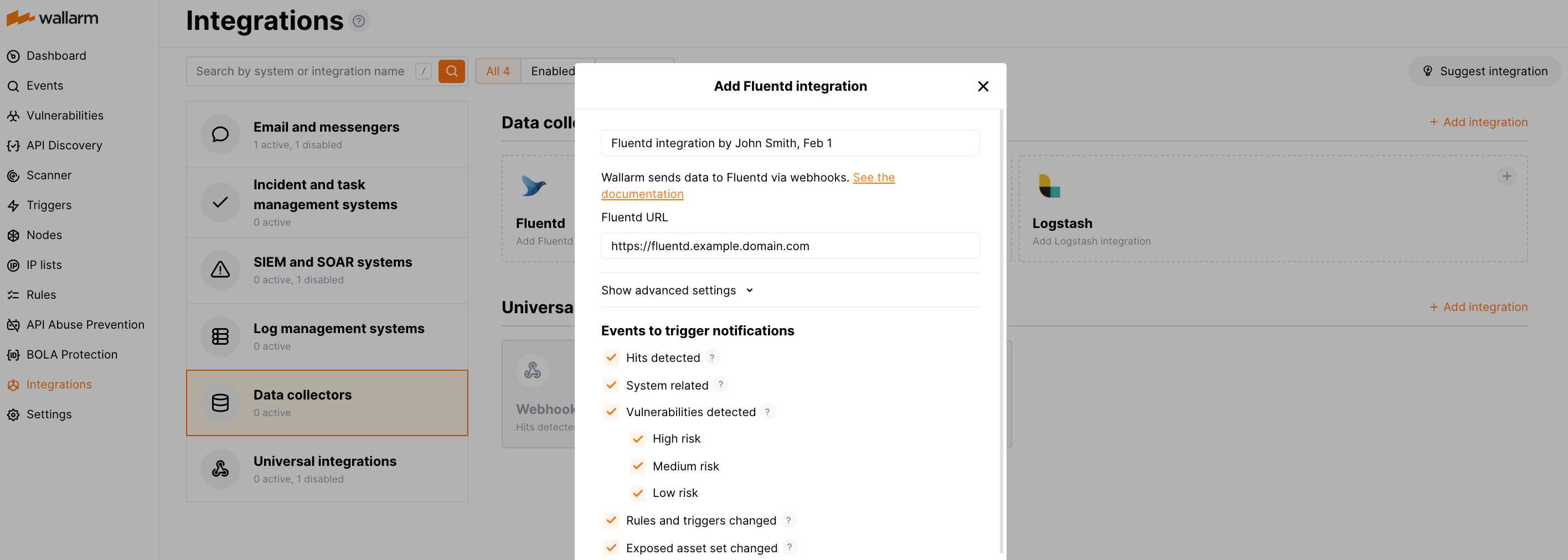

تكوين دمج Fluentd¶

-

Webhooks are sent to

https://fluentd-example-domain.com -

Webhooks are sent via POST requests

-

The webhook integration has default advanced settings

-

Webhooks sent to Webhook URLs are all available events: hits, system events, vulnerabilities, scope changes

مزيد من التفاصيل حول تكوين دمج Fluentd

اختبار المثال¶

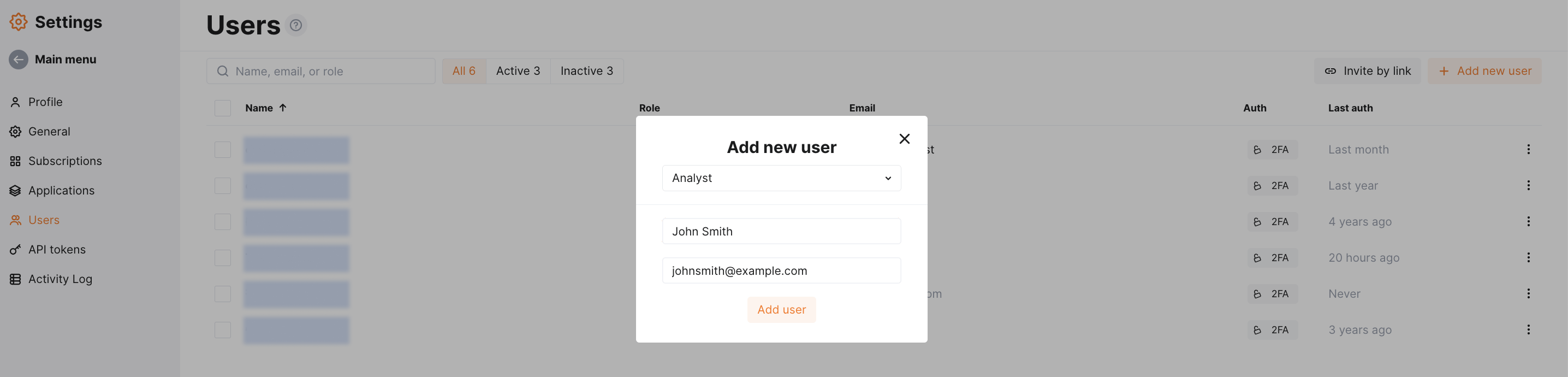

To test the configuration, a new user is added in Wallarm Console:

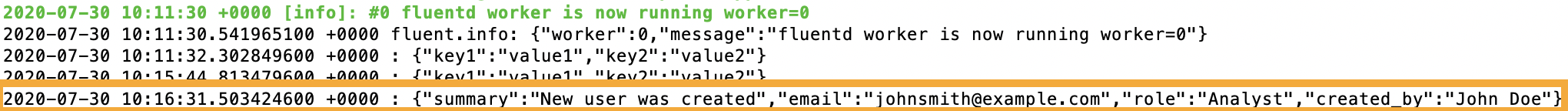

سيقوم Fluentd بتسجيل الحدث على النحو التالي:

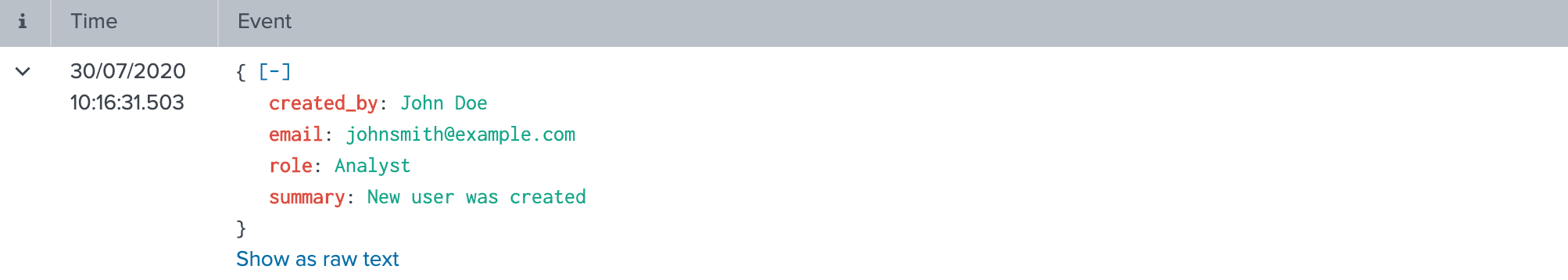

سيتم عرض الإدخال التالي في أحداث Splunk:

تنظيم الأحداث في Splunk Enterprise ضمن لوحة تحكم¶

To get Wallarm events organized into a ready-to-use dashboard in Splunk 9.0 or later, you can install the Wallarm application for Splunk.

This application provides you with a pre-configured dashboard that is automatically filled with the events received from Wallarm. In addition to that, the application enables you to proceed to detailed logs on each event and export the data from the dashboard.

To install the Wallarm application for Splunk:

-

In the Splunk UI ➝ Apps find the

Wallarm API Securityapplication. -

Click Install and input the Splunkbase credentials.

If some Wallarm events are already logged in Splunk, they will be displayed on the dashboard, as well as further events Wallarm will discover.

In addition, you can fully customize the ready-to-use dashboard, e.g. its view or search strings used to extract data from all Splunk records.