التصحيح الافتراضي¶

في الحالات التي يكون فيها من المستحيل إصلاح ثغرة أمنية حرجة في كود تطبيقك أو تثبيت التحديثات الضرورية بسرعة، يمكنك إنشاء تصحيح افتراضي لحظر جميع الطلبات أو الطلبات المحددة إلى نقاط النهاية التي قد تتيح استغلال هذه الثغرات الأمنية. سيحظر التصحيح الافتراضي الطلبات حتى في وضعيات المراقبة والحظر الآمنة، باستثناء تلك الصادرة من عناوين IP التي تم إدراجها في القائمة البيضاء.

توفر Wallarm القواعد التالية لإنشاء تصحيح افتراضي:

-

إنشاء قاعدة تصحيح افتراضي - تسمح بإنشاء تصحيح افتراضي يحظر الطلبات التي تحتوي في جزئها المحدد على أحد علامات الهجوم المعروفة، مثل SQLi، SSTi، RCE، وغيرها. أيضًا، يمكنك اختيار أي طلب لحظر طلبات معينة دون أي علامات هجوم.

-

إنشاء قاعدة مؤشر هجوم مبني على التعبيرات النظامية مع تحديد خيار التصحيح الافتراضي - يسمح بإنشاء تصحيح افتراضي يحظر الطلبات التي تحتوي على علامات هجوم الخاصة بك أو سببك الخاص للحظر (انظر المثال) والتي يتم وصفها بالتعبيرات النظامية. التفاصيل حول العمل مع القاعدة المبنية على التعبير النظامي موصوفة هنا.

إنشاء وتطبيق القاعدة¶

You can create and apply the rule both in the Attacks and Rules sections of Wallarm Console.

-

In the Attacks section, rules are created with a pre-filled description of endpoints to apply the rule to. The endpoint description corresponds to the request you clicked the Rule button for.

To complete the rule setup, just select the rule action type and make sure all rule components are configured correctly.

-

In the Rules section, all rule components must be filled in manually.

أمثلة القواعد¶

حظر طلبات محددة لنقطة نهاية مختارة¶

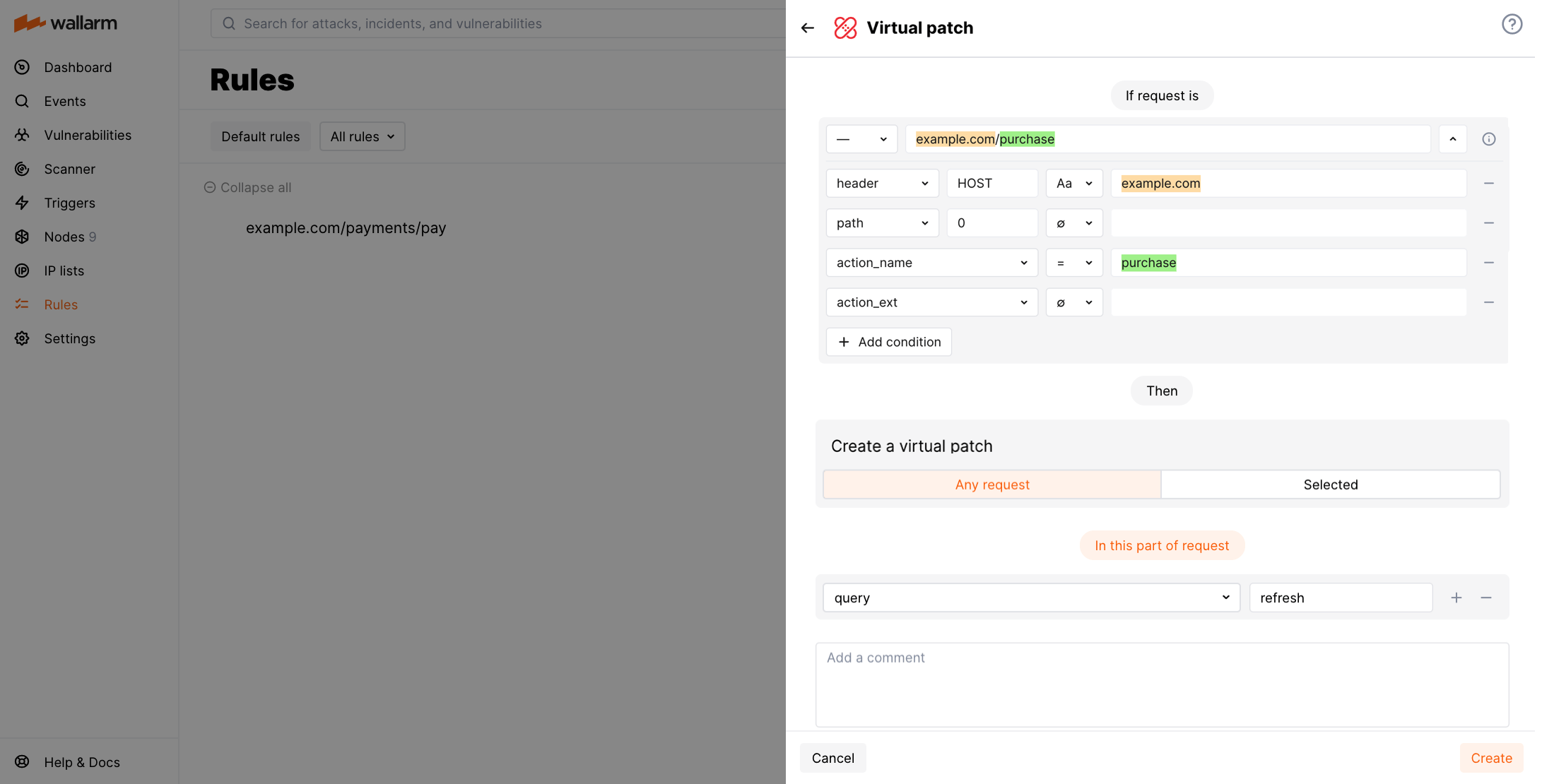

لنقل إن قسم الشراء عبر الإنترنت في تطبيقك الذي يُمكن الوصول إليه عبر الرابط example.com/purchase يتوقف عن العمل عند معالجة معامل الاستعلام refresh. قبل إصلاح الخلل، تحتاج إلى حظر الطلبات التي تؤدي إلى التوقف عن العمل.

للقيام بذلك، قم بضبط قاعدة إنشاء تصحيح افتراضي كما هو معروض في اللقطة:

حظر محاولات استغلال ثغرة أمنية تم اكتشافها ولكن لم يتم إصلاحها بعد¶

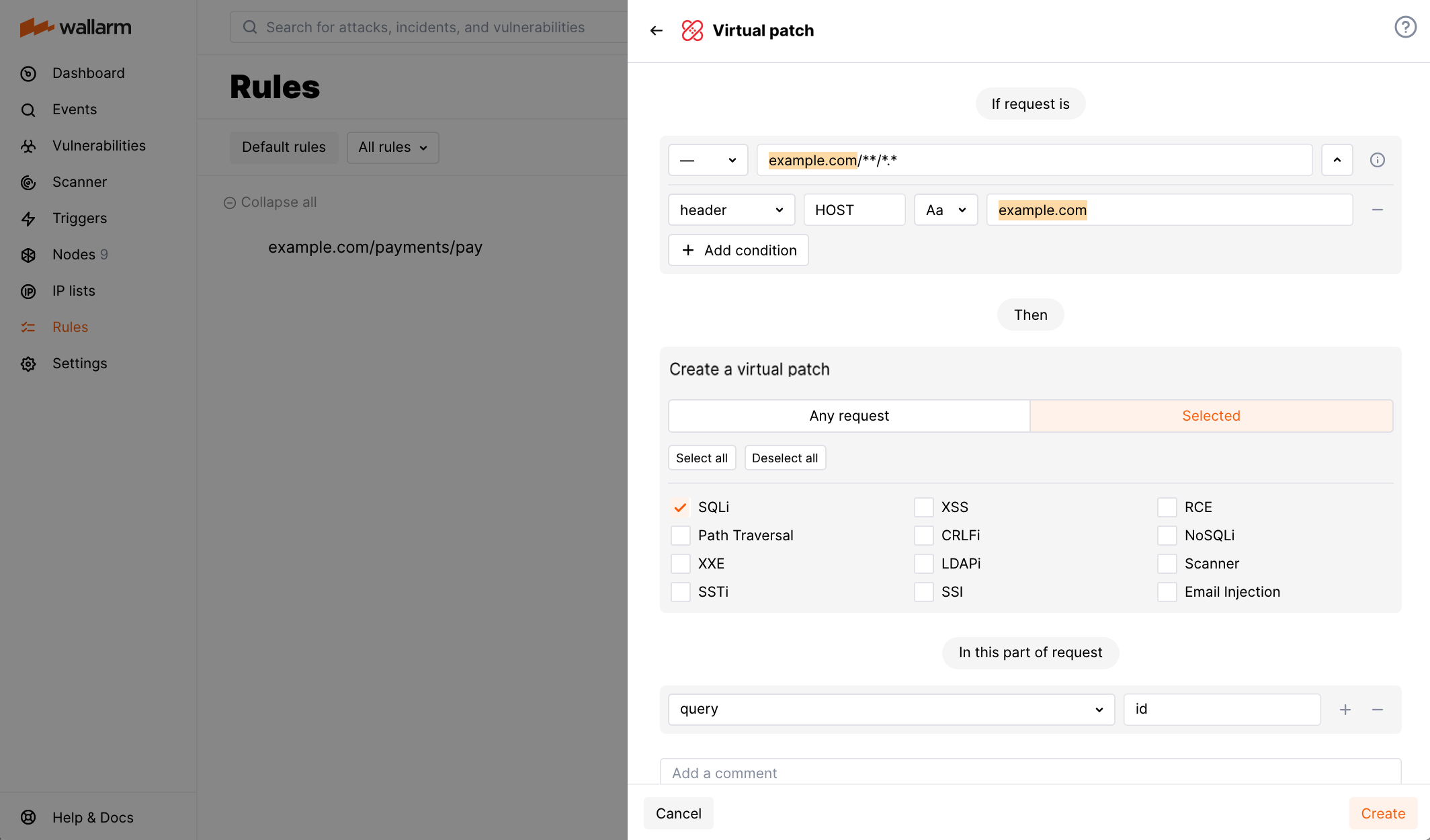

لنقل إن التطبيق الخاص بك الذي يُمكن الوصول إليه عبر النطاق example.com قد اكتشف ثغرة أمنية لم يتم إصلاحها بعد: معامل id في التطبيق عرضة لهجمات حقن SQL. في غضون ذلك، تم ضبط عقدة تصفية Wallarm على وضع المراقبة، ومع ذلك، تحتاج إلى حظر محاولات استغلال الثغرة الأمنية فورًا.

للقيام بذلك، قم بضبط قاعدة إنشاء تصحيح افتراضي كما هو معروض في اللقطة:

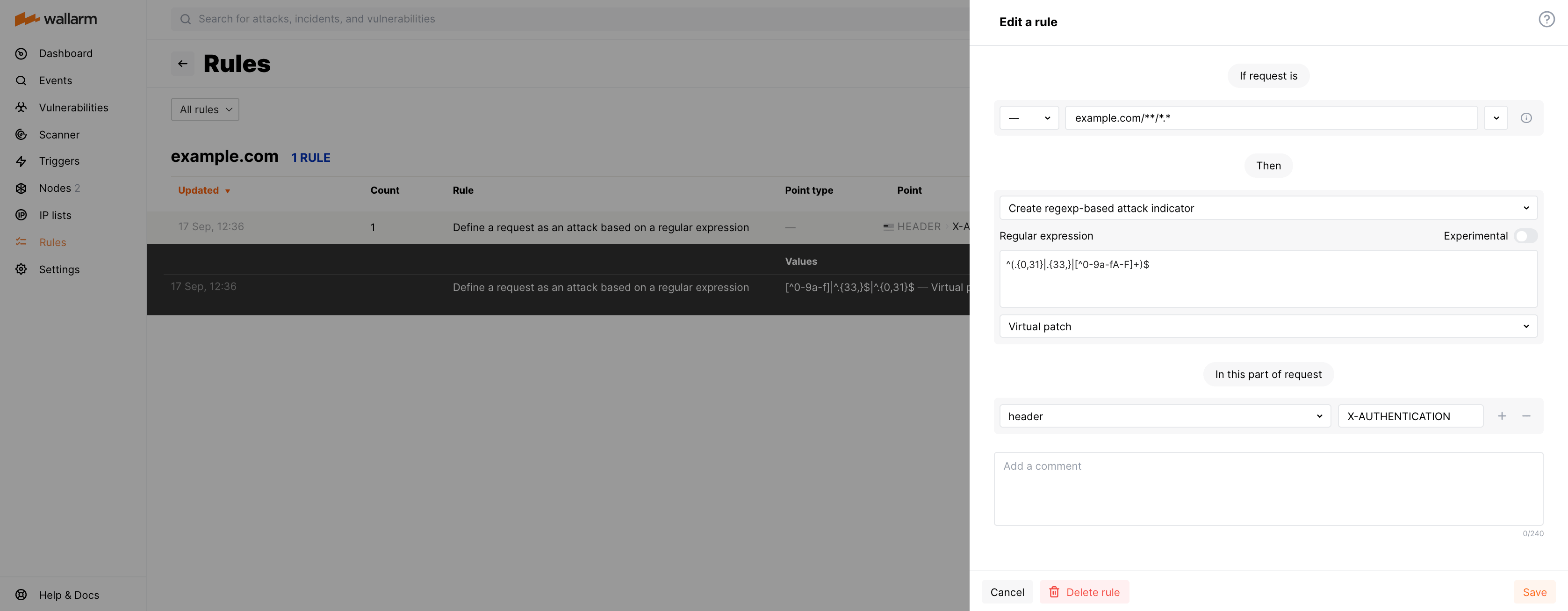

حظر جميع الطلبات ذات الرأسية X-AUTHENTICATION غير صحيحة¶

Let us say your application accessible at the example.com domain uses the X-AUTHENTICATION header in 32 hex symbols format for user authentication and you want to reject incorrect format tokens.

To do so, set the Create regexp-based attack indicator rule and set it to Virtual patch as displayed on the screenshot, including:

-

Regular expression:

^(.{0,31}|.{33,}|[^0-9a-fA-F]+)$ -

Request part:

header-X-AUTHENTICATION

استدعاءات API للتصحيحات الافتراضية¶

لإنشاء تصحيحات افتراضية، يمكنك استدعاء API Wallarm مباشرةً. ضع في اعتبارك الأمثلة: