ترقية عقدة العميل متعددة التواجد EOL¶

وتتضمن هذه التعليمات الخطوات لترقية عقدة النهاية المتعددة (الإصدار 3.6 وأقل) إلى 4.10.

المتطلبات¶

-

تنفيذ الأوامر التالية من قبل المستخدم بدور حالة المسؤول العام المضافة تحت حساب المستأجر التقني

-

الوصول إلى

https://us1.api.wallarm.comإذا كنت تعمل مع Wallarm Cloud الأمريكية أو إلىhttps://api.wallarm.comإذا كنت تعمل مع Wallarm Cloud الأوروبية. يرجى التأكد من أن الوصول لا يتم حظره من قبل جدار الحماية

الخطوة 1: تواصل مع فريق دعم Wallarm¶

اطلب من فريق دعم Wallarm المساعدة للحصول على أحدث إصدار من ميزة بناء القواعد المخصصة أثناء ترقية عقدة العميل متعددة التواجد.

تحديث محظور

قد يؤدي استخدام نسخة غير صحيحة من ميزة بناء المجموعة القاعدية المخصصة إلى حصر عملية الترقية.

سيساعدك الفريق الدعم أيضًا في الإجابة على جميع الأسئلة المتعلقة بترقية عقدة العميل متعددة التواجد والإعادة التكوين اللازمة.

الخطوة 2: اتبع إجراء الترقية القياسي¶

تشمل الإجراءات القياسية ما يلي:

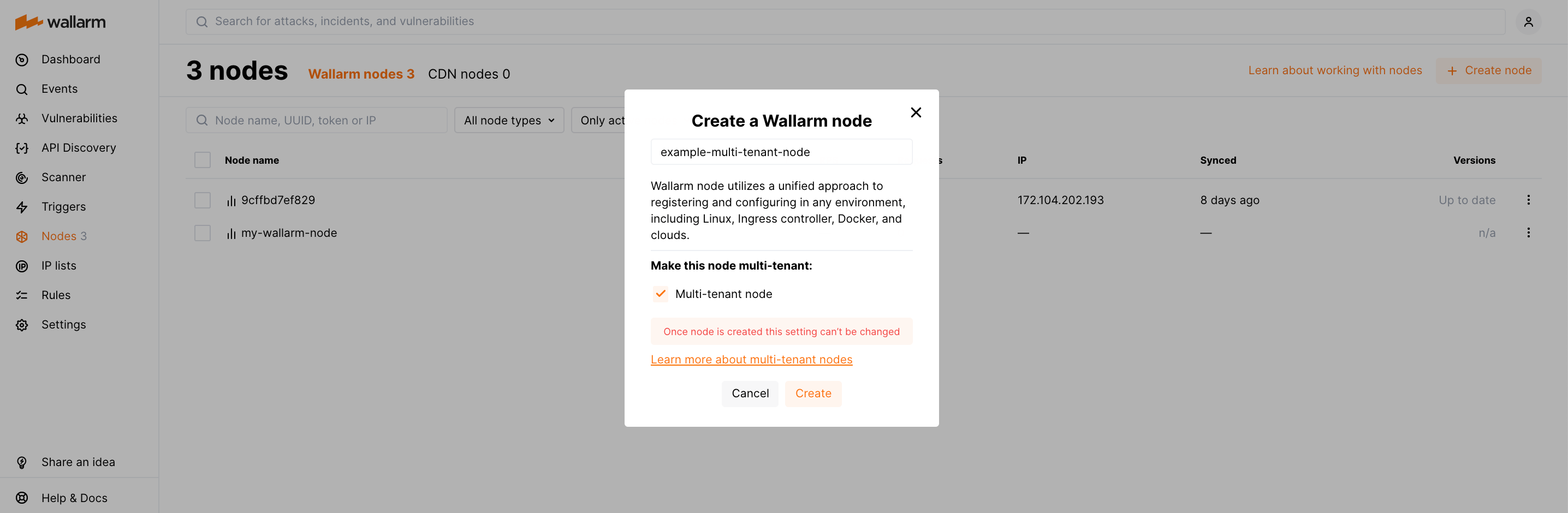

إنشاء العقد العميل متعدد التواجد

أثناء إنشاء العقدة Wallarm ، يرجى اختيار خيار العقدة متعددة التواجد:

الخطوة 3: إعادة تكوين العدد المتعدد¶

أعاد كتابة تكوين كيفية ربط الترافيك بعملائك وتطبيقاتهم. قم بالنظر في المثال أدناه. في المثال:

-

المستأجر هو عبارة عن عميل الشريك. ولدى الشريك عميلان.

-

يجب أن يتم ربط حركة المرور المستهدفة

tenant1.comوtenant1-1.comمع العميل 1. -

يجب أن يتم ربط حركة المرور المستهدفة

tenant2.comمع العميل 2. -

لدى العميل 1 أيضًا ثلاثة تطبيقات:

tenant1.com/logintenant1.com/userstenant1-1.com

يجب على حركة المرور المستهدفة هذه الـ3 مسارات أن تتم ربطها بالتطبيق المتناظر؛ ويجب اعتبار ما تبقى أنه ترافيك عام من العميل 1.

درس تكوين الإصدار السابق الخاص بك¶

في 3.6، يمكن تكوين ذلك على النحو التالي:

server {

server_name tenant1.com;

wallarm_application 20;

...

location /login {

wallarm_application 21;

...

}

location /users {

wallarm_application 22;

...

}

server {

server_name tenant1-1.com;

wallarm_application 23;

...

}

server {

server_name tenant2.com;

wallarm_application 24;

...

}

...

}

ملاحظات بشأن التكوين أعلاه:

-

حركة المرور المستهدفة

tenant1.comوtenant1-1.comمربوطة مع العميل 1 عبر القيم20و23, ربطت مع هذا العميل عبر الطلب API. -

يجب أن يتم إرسال نفس طلبات API لربط التطبيقات الأخرى مع المستأجرين.

-

المستأجرين والتطبيقات هي كيانات منفصلة، لذا فمن المنطقي تكوينهم بالأوامر المختلفة. أيضًا، سيكون من الجدير بالتنويه تجنب طلبات API إضافية. سيكون من الجدير بالتنويه تحديد العلاقات بين المستأجرين والتطبيقات عبر التكوين نفسه. كل هذا مفقود في التكوين الحالي ولكن سيصبح متاحًا في النهج 4.x الجديد الموصوف أدناه.

درس النهج 4.x¶

في الإصدار 4.x، UUID هو الطريقة لتحديد المستأجر في تكوين العقدة.

لإعادة كتابة التكوين، قم بما يلي:

-

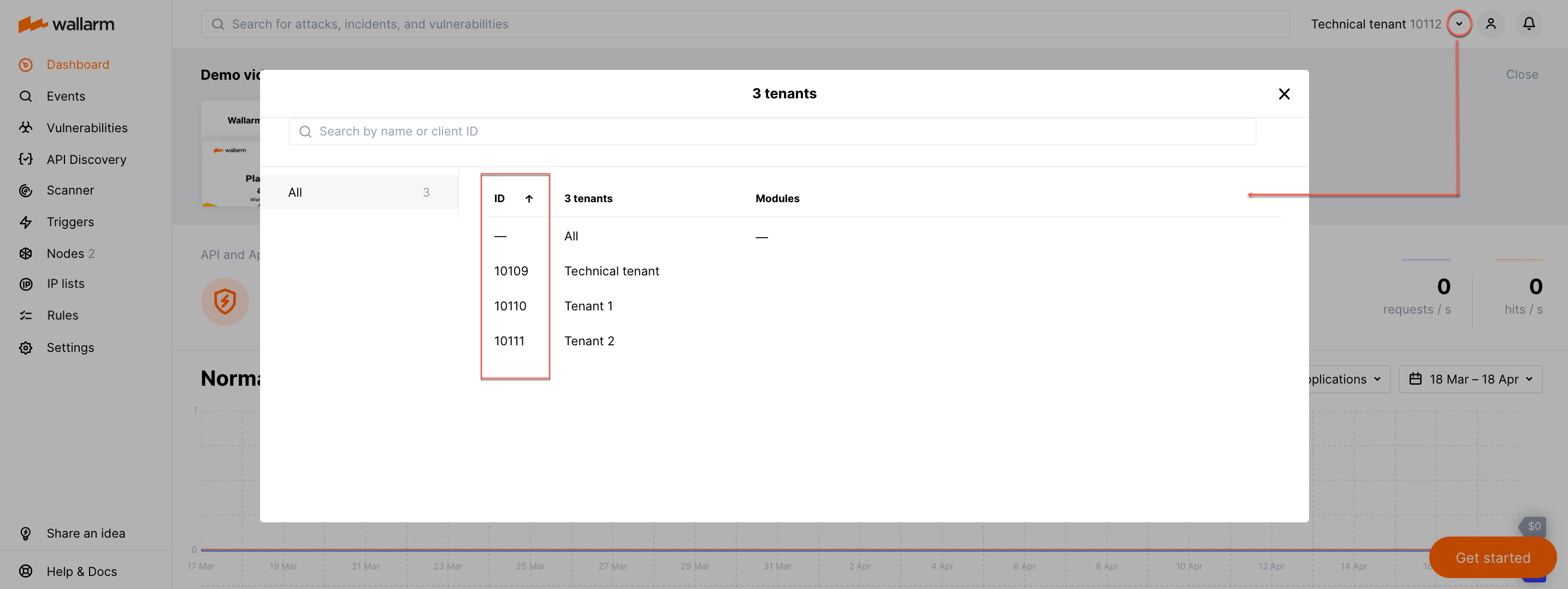

الحصول على UUIDs كل مستأجر.

-

قم بتضمين المستأجرين وتعيين تطبيقاتهم في ملف تكوين NGINX.

الحصول على UUIDs المستأجر الخاص بك¶

للحصول على قائمة المستأجرين، أرسل طلبات متوثقة إلى Wallarm API. النهج المصادقة هو نفسه أحد الذي يتم استخدامه لإنشاء المستأجر.

-

الحصول على

clientid(s)بعد ذلك العثور على UUIDs مرتبطة بها:-

إرسال طلب GET للطريق

/v2/partner_client:مثال على الطلب المرسل من العميل الخاص بك

حيث

PARTNER_IDهو الواحد المحصل في الخطوة 2 من اجراء انشاء المستأجر.مثال الرد:

- نسخ

clientid(s)من الرد.

-

-

للحصول على UUID لكل مستأجر، ارسل طلب POST للطريق

v1/objects/client:مثال على الطلب المرسل من العميل الخاص بك

مثال الرد:

-

من الرد، نسخ

uuid(s).

تضمين المستأجرين وتعيين تطبيقاتهم في ملف تكوين NGINX¶

في ملف تكوين NGINX:

-

حدد UUIDs المستأجرين المستلمة أعلاه في توجيهات

wallarm_partner_client_uuid. -

اضبط معرفات التطبيق المحمي في

wallarm_applicationالتوجيهات.إذا كان التكوين NGINX الذي استُخدم للعقدة 3.6 أو أقل ينطوي على تكوين التطبيق، فقط حدد UUIDs المستأجر واحتفظ بتكوين التطبيق دون تغيير.

مثال:

server {

server_name tenant1.com;

wallarm_partner_client_uuid 11111111-1111-1111-1111-111111111111;

...

location /login {

wallarm_application 21;

...

}

location /users {

wallarm_application 22;

...

}

server {

server_name tenant1-1.com;

wallarm_partner_client_uuid 11111111-1111-1111-1111-111111111111;

wallarm_application 23;

...

}

server {

server_name tenant2.com;

wallarm_partner_client_uuid 22222222-2222-2222-2222-222222222222;

...

}

...

}

في التكوين أعلاه:

-

المستأجرين والتطبيقات يتم تكوينهم بواسطة توجيهات مختلفة.

-

علاقات بين المستأجرين والتطبيقات تتم تعريفها عبر توجيهات

wallarm_applicationفي الكتل المطابقة من ملف تكوين NGINX.

الخطوة 4: اختبار عمل العقدة Wallarm متعددة التواجد¶

-

Send the request with test Path Traversal attack to a protected resource address:

If traffic is configured to be proxied to

example.com, include the-H "Host: example.com"header in the request. -

Open Wallarm Console → Attacks section in the US Cloud or EU Cloud and make sure the attack is displayed in the list.

-

Optionally, test other aspects of the node functioning.