نشر صورة Docker لـ Wallarm على AWS¶

يقدم هذا الدليل السريع الخطوات لنشر صورة Docker للعقدة Wallarm باستخدام NGINX على منصة السحابة Amazon باستخدام خدمة الحاويات المرنة من Amazon (Amazon ECS).

قيود التعليمات

هذه التعليمات لا تغطي تكوين التوازن الحمولي وتكبير العقدة تلقائيًا. إذا كنت تقوم بإعداد هذه المكونات بنفسك, نوصي أن تراجع جزءاً مناسباً من تعليمات AWS.

حالات الاستخدام¶

Among all supported Wallarm deployment options, Wallarm deployment on AWS ECS using the Docker image is recommended in these use cases:

-

If your applications leverage a microservices architecture, and are already containerized and operational on AWS ECS.

-

If you require fine-grained control over each container, the Docker image excels. It affords a greater level of resource isolation than typically possible with traditional VM-based deployments.

المتطلبات¶

-

حساب AWS ومستخدم بصلاحيات مدير

-

الوصول إلى الحساب بدور المدير وتعطيل التوثيق ذو العاملين في وحدة تحكم Wallarm لـ السحابة الأمريكية أو السحابة الأوروبية

خيارات تكوين حاوية Docker للعقدة Wallarm¶

The filtering node configuration parameters should be passed to the deployed Docker container in one of the following ways:

-

In the environment variables. This option allows for the configuration of only basic filtering node parameters. Most directives cannot be configured through environment variables.

-

In the mounted configuration file. This option allows full filtering node configuration via any directives. With this configuration method, environment variables with the filtering node and Wallarm Cloud connection settings are also passed to the container.

نشر حاوية Docker للعقدة Wallarm المكونة عبر المتغيرات البيئية¶

لنشر العقدة الفلترة لـ Wallarm المحسنة في حاوية عبر المتغيرات البيئية فقط، يتم استخدام وحدة تحكم AWS و AWS CLI.

-

Get Wallarm token of the appropriate type:

-

قم بتسجيل الدخول إلى وحدة تحكم AWS → قائمة الخدمات → خدمة الحاويات المرنة.

-

انتقل إلى إنشاء الكتلة عبر الزر إنشاء الكتلة :

- حدد القالب EC2 Linux + Networking.

- حدد اسم الكتلة، على سبيل المثال:

wallarm-cluster. - إذا كان لازماً، قم بتعيين الإعدادات الأخرى بتتبع تعليمات AWS.

- حفظ الكتلة.

-

قم بتشفير البيانات الحساسة المطلوبة للاتصال بـ Cloud Wallarm (رمز العقدة) باستخدام إدارة الأسرار AWS أو نظام AWS Manager → متجر البارامتر.

في هذه التعليمات، يتم تخزين البيانات الحساسة في إدارة الأسرار AWS.

الوصول إلى تخزين البيانات الحساسة

للسماح للحاوية Docker بقراءة البيانات الحساسة المشفرة، يرجى التأكد من أن إعدادات AWS تلبي الشروط التالية:

- البيانات الحساسة مخزنة في المنطقة المستخدمة لتشغيل حاوية Docker.

-

يجب أن يكون لدور تنفيذ مهمة ECS المحدد في البارامتر

executionRoleArnلتعريف المهمة سياسة قراءة بأقل امتيازات محددة النطاق لـ ARN السر المحدد. إذا كنت تستخدم مفتاح KMS مُدار من قبل العميل لتشفير السر، فامنح أيضًا إذنkms:Decryptلهذا المفتاح. المزيد من التفاصيل عن إعداد سياسات IAM →مثال على سياسة IAM:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "ReadSpecificSecret", "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue", "secretsmanager:DescribeSecret" ], "Resource": "arn:aws:secretsmanager:<REGION>:<ACCOUNT>:secret:<SECRET_NAME>*" }, { "Sid": "DecryptForSecret", "Effect": "Allow", "Action": [ "kms:Decrypt" ], "Resource": "arn:aws:kms:<REGION>:<ACCOUNT>:key/<KMS_KEY_ID>", "Condition": { "StringEquals": { "kms:ViaService": "secretsmanager.<REGION>.amazonaws.com" } } } ] }إذا كنت تستخدم مفتاح AWS المُدار الافتراضي لـ Secrets Manager، يمكنك حذف عبارة

DecryptForSecret.

-

قم بإنشاء الملف الـ JSON المحلي التالي بـتعريف المهمة (يحدد تعريف المهمة سيناريو تشغيل الحاوية Docker) :

{ "executionRoleArn": "arn:aws:iam::<AWS_ACCOUNT_ID>:role/ecsTaskExecutionRole", "containerDefinitions": [ { "memory": 128, "portMappings": [ { "hostPort": 80, "containerPort": 80, "protocol": "tcp" } ], "essential": true, "environment": [ { "name": "WALLARM_API_HOST", "value": "us1.api.wallarm.com" }, { "name": "NGINX_BACKEND", "value": "<HOST_TO_PROTECT_WITH_WALLARM>" }, { "name": "WALLARM_LABELS", "value": "group=<GROUP>" } ], "secrets": [ { "name": "WALLARM_API_TOKEN", "valueFrom": "arn:aws:secretsmanager:<SECRETS_MANAGER_AWS_REGION>:<AWS_ACCOUNT_ID>:secret:<SECRET_NAME>:<WALLARM_API_TOKEN_PARAMETER_NAME>::" } ], "name": "wallarm-container", "image": "registry-1.docker.io/wallarm/node:4.10.4-1" } ], "family": "wallarm-api-security-node" }{ "executionRoleArn": "arn:aws:iam::<AWS_ACCOUNT_ID>:role/ecsTaskExecutionRole", "containerDefinitions": [ { "memory": 128, "portMappings": [ { "hostPort": 80, "containerPort": 80, "protocol": "tcp" } ], "essential": true, "environment": [ { "name": "NGINX_BACKEND", "value": "<HOST_TO_PROTECT_WITH_WALLARM>" }, { "name": "WALLARM_LABELS", "value": "group=<GROUP>" } ], "secrets": [ { "name": "WALLARM_API_TOKEN", "valueFrom": "arn:aws:secretsmanager:<SECRETS_MANAGER_AWS_REGION>:<AWS_ACCOUNT_ID>:secret:<SECRET_NAME>:<WALLARM_API_TOKEN_PARAMETER_NAME>::" } ], "name": "wallarm-container", "image": "registry-1.docker.io/wallarm/node:4.10.4-1" } ], "family": "wallarm-api-security-node" }<AWS_ACCOUNT_ID>: معرف حساب AWS الخاص بك.- يكون الكائن

environmentمجموعة المتغيرات البيئية التي يجب تمريرها إلى حاوية Docker في شكل نصي. يتم توصيف مجموعة المتغيرات البيئية المتاحة في الجدول أدناه. يوصى بتمرير المتغيرWALLARM_API_TOKENفي الكائنsecrets. -

يضبط الكائن

secretالمتغيرات البيئية التي يجب تمريرها إلى حاوية Docker كروابط لتخزين البيانات الحساسة. يعتمد شكل القيم على التخزين المحدد (انظر المزيد من التفاصيل في AWS Secrets Manager أو AWS Systems Manager → متجر البارامتر التوثيق).يُوصى بتمرير المتغير

WALLARM_API_TOKENفي الكائنsecrets.Environment variable Description Required WALLARM_API_TOKENWallarm node or API token. Yes WALLARM_LABELSAvailable starting from node 4.6. Works only if

WALLARM_API_TOKENis set to API token with theDeployrole. Sets thegrouplabel for node instance grouping, for example:WALLARM_LABELS="group=<GROUP>"...will place node instance into the

<GROUP>instance group (existing, or, if does not exist, it will be created).Yes (for API tokens) NGINX_BACKENDDomain or IP address of the resource to protect with the Wallarm solution. Yes WALLARM_API_HOSTWallarm API server: us1.api.wallarm.comfor the US Cloudapi.wallarm.comfor the EU Cloud

api.wallarm.com.No WALLARM_MODENode mode: blockto block malicious requestssafe_blockingto block only those malicious requests originated from graylisted IP addressesmonitoringto analyze but not block requestsoffto disable traffic analyzing and processing

monitoring.

Detailed description of filtration modes →No WALLARM_APPLICATIONUnique identifier of the protected application to be used in the Wallarm Cloud. The value can be a positive integer except for 0.

Default value (if the variable is not passed to the container) is-1which indicates the default application displayed in Wallarm Console → Settings → Application.

More details on setting up applications →No SLAB_ALLOC_ARENA(TARANTOOL_MEMORY_GB[NGINX Node 5.x and earlier][what-is-new-wstore])Amount of memory allocated to wstore. The value can be a float (a dot .is a decimal separator). By default: 1.0 (1 gygabyte).

Note that when passing this variable in Dockerruncommand with the-e, the variable is not recorded in any configuration file within the container, but it is still used whenwstorestarts.No NGINX_PORTSets a port that NGINX will use inside the Docker container.

Starting from the Docker image4.0.2-1, thewallarm-statusservice automatically runs on the same port as NGINX.

Default value (if the variable is not passed to the container) is80.

Syntax isNGINX_PORT='443'.No WALLARM_STATUS_ALLOWCustom CIDRs that are allowed to access the /wallarm-statusendpoint from outside the Docker container. Example value:10.0.0.0/8. If you need to pass several values, use a comma,as a separator. To access the service externally, use the Docker container's IP, specifying the/wallarm-statusendpoint path.No DISABLE_IPV6The variable with any value except for an empty one deletes the listen [::]:80 default_server ipv6only=on;line from the NGINX configuration file which will stop NGINX from IPv6 connection processing.

If the variable is not specified explicitly or has an empty value"", NGINX processes both IPv6 and IPv4 connections.No WALLARM_APIFW_ENABLEThis setting toggles API Specification Enforcement on or off, available from release 4.10 onwards. Please note that activating this feature does not substitute for the required subscription and configuration through the Wallarm Console UI.

Its default value istrue, enabling the functionality.No WALLARM_APID_ONLY(5.3.7 and higher)In this mode, attacks detected in your traffic are blocked locally by the node (if enabled) but not exported to Wallarm Cloud. Meanwhile, API Discovery and some other features remain fully functional, detecting your API inventory and uploading it to the Cloud for visualization. This mode is for those who want to review their API inventory and identify sensitive data first, and plan controlled attack data export accordingly. However, disabling attack export is rare, as Wallarm securely processes attack data and provides sensitive attack data masking if needed. More details

By default:false.No APIFW_METRICS_ENABLED(6.4.1 and higher)Enables Prometheus metrics for the API Specification Enforcement module.

By default:false(disabled).No APIFW_METRICS_HOST(6.4.1 and higher)Defines the host and port on which the API Specification Enforcement exposes metrics.

By default::9010.No APIFW_METRICS_ENDPOINT_NAME(6.4.1 and higher)Defines the HTTP path of the API Specification Enforcement metrics endpoint

By default:metrics.No WALLARM_WSTORE__METRICS__LISTEN_ADDRESSDefines the host and port on which [Postanalytics and general system metrics][wstore-metrics] are exposed.

By default:http://localhost:9001/metrics.No WALLARM_WSTORE__SERVICE__PROTOCOL(6.6.0 and higher)Specifies the protocol family that wstore uses for incoming connections. Possible values: "tcp"- dual-stack mode (listens on both IPv4 and IPv6)"tcp4"- IPv4 only"tcp6"- IPv6 only

"tcp4".No WALLARM_WCLI__METRICS__LISTEN_ADDRESSDefines the host and port on which the [wcli Controller metrics][wcli-metrics] are exposed.

By default:http://localhost:9003/metrics.No WALLARM_WCLI__METRICS__ENDPOINTDefines the HTTP path for the [wcli Controller metrics][wcli-metrics] endpoint.

By default:metrics.No -

توضح جميع معلمات الملف التكويني في توثيق AWS.

-

قم بتسجيل تعريف المهمة استناداً إلى الملف التكويني JSON باستخدام الأمر

aws ecs register‑task‑definition:<PATH_TO_JSON_FILE>: الرابط إلى الملف JSON مع تعريف المهمة على الجهاز المحلي.<JSON_FILE_NAME>: اسم وإمتداد الملف JSON مع تعريف المهمة.

-

تشغيل المهمة في الكتلة استخدام الامر

aws ecs run-task:<CLUSTER_NAME>: اسم الكتلة التي تم إنشاؤها في الخطوة الأولى. على سبيل المثال،wallarm-cluster.<FAMILY_PARAM_VALUE>: اسم تعريف المهمة المُنشأ. يجب أن تتوافق القيمة مع قيمة البارامترfamilyالمحددة في الملف JSON مع تعريف المهمة. على سبيل المثال،wallarm-api-security-node.

-

افتح وحدة تحكم AWS → خدمة الحاويات المرنة → الكتلة مع المهمة المُشغلة → المهام وتأكد من عرض المهمة في القائمة.

نشر حاوية Docker للعقدة Wallarm المكونة من خلال الملف المثبت¶

لنشر العقدة الفلترة لـ Wallarm المحسنة في حاوية عن طريق المتغيرات البيئية والملف المثبت، يتم استخدام وحدة تحكم AWS و AWS CLI.

في هذه التعليمات، يتم تركيب الملف التكويني من نظام الملفات AWS EFS. يمكنك مراجعة الأساليب الأخرى لتركيب الملف في التوثيق AWS.

لنشر الحاوية مع المتغيرات البيئية وملف التكوين المركب من AWS EFS:

-

Get Wallarm token of the appropriate type:

-

قم بتسجيل الدخول إلى وحدة تحكم AWS → القائمة الخدمات → خدمة الحاويات المرنة.

-

انتقل إلى إنشاء الكتلة بواسطة الزر إنشاء الكتلة:

- قالب:

EC2 Linux + Networking. - اسم الكتلة:

wallarm-cluster(كمثال). - نموذج الإعداد:

على الطلب الفوري. - نوع الحالة EC2:

t2.micro. - عدد الحالات:

1. - معرّف EC2 AMI:

صورة AMI TTL منتظمة من Amazon Linux 2. - زوج المفاتيح: زوج المفاتيح للاتصال SSH بالحالة. سوف تحتاج إلى الاتصال بالحالة عبر SSH لتحميل ملف التكوين إلى التخزين.

- يمكن ترك الإعدادات الأخرى وفقًا للإعدادات الافتراضية. عند تغيير الإعدادات الأخرى، يُوصى باتباع التعليمات المتعلقة بإعداد AWS EFS.

- قالب:

-

قم بتكوين تخزين AWS EFS وفقاً لخطوات 2-4 من التعليمات AWS.

-

في الخطوة الرابعة من التعليمات AWS، قم بإنشاء ملف التكوين

defaultووضع الملف في الدليل الذي يخزن الملفات للتعليق بشكل افتراضي. يجب أن يغطي ملفdefaultالضبط الفلترة. مثال على الملف مع الإعدادات الدنيا:server { listen 80 default_server; listen [::]:80 default_server ipv6only=on; #listen 443 ssl; server_name localhost; #ssl_certificate cert.pem; #ssl_certificate_key cert.key; root /usr/share/nginx/html; index index.html index.htm; wallarm_mode monitoring; # wallarm_application 1; location / { proxy_pass http://example.com; include proxy_params; } } -

قم بتشفير البيانات الحساسة المطلوبة للاتصال بـ Cloud Wallarm (رمز العقدة) باستخدام إدارة الأسرار AWS أو نظام AWS Manager → متجر البارامتر.

في هذه التعليمات، يتم تخزين البيانات الحساسة في إدارة الأسرار AWS.

الوصول إلى تخزين البيانات الحساسة

للسماح للحاوية Docker بقراءة البيانات الحساسة المشفرة، يرجى التأكد من أن إعدادات AWS تلبي الشروط التالية:

- البيانات الحساسة مخزنة في المنطقة المستخدمة لتشغيل حاوية Docker.

- يجب أن يكون لدور تنفيذ مهمة ECS المحدد في البارامتر

executionRoleArnلتعريف المهمة سياسة قراءة بأقل امتيازات محددة النطاق لـ ARN السر المحدد. إذا كنت تستخدم مفتاح KMS مُدار من قبل العميل لتشفير السر، فامنح أيضًا إذنkms:Decryptلهذا المفتاح. راجع مثال السياسة أعلاه ووثائق سياسات IAM →

-

قم بإنشاء الملف الـ JSON المحلي التالي بـتعريف المهمة (يحدد تعريف المهمة سيناريو تشغيل الحاوية Docker) :

{ "executionRoleArn": "arn:aws:iam::<AWS_ACCOUNT_ID>:role/ecsTaskExecutionRole", "containerDefinitions": [ { "memory": 128, "portMappings": [ { "hostPort": 80, "containerPort": 80, "protocol": "tcp" } ], "essential": true, "mountPoints": [ { "containerPath": "<PATH_FOR_MOUNTED_CONFIG>", "sourceVolume": "<NAME_FROM_VOLUMES_OBJECT>" } ], "environment": [ { "name": "WALLARM_API_HOST", "value": "us1.api.wallarm.com" }, { "name": "WALLARM_LABELS", "value": "group=<GROUP>" } ], "secrets": [ { "name": "WALLARM_API_TOKEN", "valueFrom": "arn:aws:secretsmanager:<SECRETS_MANAGER_AWS_REGION>:<AWS_ACCOUNT_ID>:secret:<SECRET_NAME>:<WALLARM_API_TOKEN_PARAMETER_NAME>::" } ], "name": "wallarm-container", "image": "registry-1.docker.io/wallarm/node:4.10.4-1" } ], "volumes": [ { "name": "<VOLUME_NAME>", "efsVolumeConfiguration": { "fileSystemId": "<EFS_FILE_SYSTEM_ID>", "transitEncryption": "ENABLED" } } ], "family": "wallarm-api-security-node" }{ "executionRoleArn": "arn:aws:iam::<AWS_ACCOUNT_ID>:role/ecsTaskExecutionRole", "containerDefinitions": [ { "memory": 128, "portMappings": [ { "hostPort": 80, "containerPort": 80, "protocol": "tcp" } ], "essential": true, "mountPoints": [ { "containerPath": "/etc/nginx/sites-enabled", "sourceVolume": "default" } ], "environment": [ { "name": "WALLARM_LABELS", "value": "group=<GROUP>" } ], "secrets": [ { "name": "WALLARM_API_TOKEN", "valueFrom": "arn:aws:secretsmanager:<SECRETS_MANAGER_AWS_REGION>:<AWS_ACCOUNT_ID>:secret:<SECRET_NAME>:<WALLARM_API_TOKEN_PARAMETER_NAME>::" } ], "name": "wallarm-container", "image": "registry-1.docker.io/wallarm/node:4.10.4-1" } ], "volumes": [ { "name": "default", "efsVolumeConfiguration": { "fileSystemId": "<EFS_FILE_SYSTEM_ID>", "transitEncryption": "ENABLED" } } ], "family": "wallarm-api-security-node" }<AWS_ACCOUNT_ID>: معرف حساب AWS الخاص بك.-

<PATH_FOR_MOUNTED_CONFIG>: دليل الحاوية لتركيب ملف التكوين عليها. يمكن تثبيت ملفات التكوين على الدلائل التالية المستخدمة من قبل NGINX:/etc/nginx/conf.d— الإعدادات العامة/etc/nginx/sites-enabled— إعدادات المضيف الافتراضي/var/www/html— الملفات الثابتة

يجب أن يتم وصف التوجيهات الفلترة في ملف

/etc/nginx/sites-enabled/default. -

<NAME_FROM_VOLUMES_OBJECT>: اسم الكائنvolumesالذي يحتوي على تكوين تخزين الملف المثبت في AWS EFS (يجب أن تكون القيمة نفسها باسم<VOLUME_NAME>). <VOLUME_NAME>: اسم الكائنvolumesالذي يحتوي على تكوين تخزين الملف المثبت في AWS EFS.<EFS_FILE_SYSTEM_ID>: معرف نظام الملفات EFS الذي يحتوي على الملف الذي يجب تثبيته على الحاوية. يتم عرض المعرف في وحدة تحكم AWS → الخدمات → EFS → أنظمة الملف.- يكون الكائن

environmentمجموعة المتغيرات البيئية التي يجب تمريرها إلى حاوية Docker في شكل نصي. يتم توصيف مجموعة المتغيرات البيئية المتاحة في الجدول أدناه. يوصى بتمرير المتغيرWALLARM_API_TOKENفي الكائنsecrets. -

يضبط الكائن

secretالمتغيرات البيئية التي يجب تمريرها إلى حاوية Docker كروابط لتخزين البيانات الحساسة. يعتمد شكل القيم على التخزين المحدد (انظر المزيد من التفاصيل في AWS Secrets Manager أو AWS Systems Manager → متجر البارامتر التوثيق).يُوصى بتمرير المتغير

WALLARM_API_TOKENفي الكائنsecrets.Environment variable Description Required WALLARM_API_TOKENWallarm node or API token. Yes WALLARM_API_HOSTWallarm API server: us1.api.wallarm.comfor the US Cloudapi.wallarm.comfor the EU Cloud

api.wallarm.com.No WALLARM_LABELSAvailable starting from node 4.6. Works only if

WALLARM_API_TOKENis set to API token with theDeployrole. Sets thegrouplabel for node instance grouping, for example:WALLARM_LABELS="group=<GROUP>"...will place node instance into the

<GROUP>instance group (existing, or, if does not exist, it will be created).Yes (for API tokens) SLAB_ALLOC_ARENA(TARANTOOL_MEMORY_GB[NGINX Node 5.x and earlier][what-is-new-wstore])Amount of memory allocated to wstore. The value can be a float (a dot .is a decimal separator). By default: 1.0 (1 gygabyte).No WALLARM_APID_ONLY(5.3.7 and higher)In this mode, attacks detected in your traffic are blocked locally by the node (if enabled) but not exported to Wallarm Cloud. Meanwhile, API Discovery and some other features remain fully functional, detecting your API inventory and uploading it to the Cloud for visualization. This mode is for those who want to review their API inventory and identify sensitive data first, and plan controlled attack data export accordingly. However, disabling attack export is rare, as Wallarm securely processes attack data and provides sensitive attack data masking if needed. More details

By default:false.No APIFW_METRICS_ENABLED(6.4.1 and higher)Enables Prometheus metrics for the API Specification Enforcement module.

By default:false(disabled).No APIFW_METRICS_HOST(6.4.1 and higher)Defines the host and port on which the API Specification Enforcement exposes metrics.

By default::9010.No APIFW_METRICS_ENDPOINT_NAME(6.4.1 and higher)Defines the HTTP path of the API Specification Enforcement metrics endpoint

By default:metrics.No WALLARM_WSTORE__METRICS__LISTEN_ADDRESSDefines the host and port on which [Postanalytics and general system metrics][wstore-metrics-mount] are exposed.

By default:http://localhost:9001/metrics.No WALLARM_WSTORE__SERVICE__PROTOCOL(6.6.0 and higher)Specifies the protocol family that wstore uses for incoming connections. Possible values: "tcp"- dual-stack mode (listens on both IPv4 and IPv6)"tcp4"- IPv4 only"tcp6"- IPv6 only

"tcp4".No WALLARM_WCLI__METRICS__LISTEN_ADDRESSDefines the host and port on which the [wcli Controller metrics][wcli-metrics] are exposed.

By default:http://localhost:9003/metrics.No WALLARM_WCLI__METRICS__ENDPOINTDefines the HTTP path for the [wcli Controller metrics][wcli-metrics] endpoint.

By default:metrics.No -

توضح جميع معلمات الملف التكويني في توثيق AWS.

-

قم بتسجيل تعريف المهمة استناداً إلى الملف التكويني JSON باستخدام الأمر

aws ecs register‑task‑definition:<PATH_TO_JSON_FILE>: الرابط إلى الملف JSON مع تعريف المهمة على الجهاز المحلي.<JSON_FILE_NAME>: اسم وإمتداد الملف JSON مع تعريف المهمة.

-

تشغيل المهمة في الكتلة استخدام الامر

aws ecs run-task:<CLUSTER_NAME>: اسم الكتلة التي تم إنشاؤها في الخطوة الأولى. على سبيل المثال،wallarm-cluster.<FAMILY_PARAM_VALUE>: اسم تعريف المهمة المُنشأ. يجب أن تتوافق القيمة مع قيمة البارامترfamilyالمحددة في الملف JSON مع تعريف المهمة. على سبيل المثال،wallarm-api-security-node.

-

افتح وحدة تحكم AWS → خدمة الحاويات المرنة → الكتلة مع المهمة المُشغلة → المهام وتأكد من عرض المهمة في القائمة.

اختبار تشغيل العقدة الفلترة¶

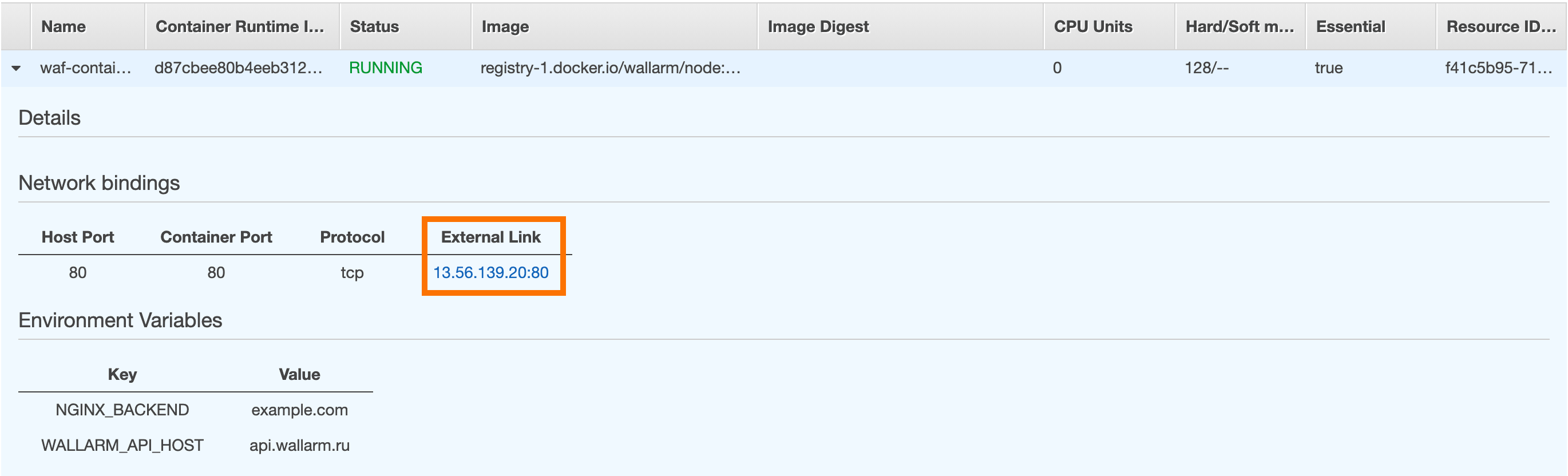

-

في وحدة تحكم AWS، افتح المهمة المشتغلة وانسخ عنوان IP الخاص بالحاوية من الحقل الرابط الخارجي.

إذا كان عنوان IP فارغاً، يرجى التأكد من أن الحاوية في حالة التشغيل.

-

أرسل الطلب مع الهجوم Path Traversal إلى العنوان المنسوخ:

-

افتح وحدة تحكم Wallarm → الهجمات في السحابة الأمريكية أو السحابة الأوروبية وتأكد من أن الهجوم مُعروض في القائمة.

تتم عرض التفاصيل حول الأخطاء التي حدثت أثناء نشر الحاوية في تفاصيل المهمة في وحدة تحكم AWS. إذا كانت الحاوية غير متاحة، يرجى التأكد من تمرير المعلمات المطلوبة للعقدة الفلترة مع القيم الصحيحة إلى الحاوية.