Apigee Edge مع حزمة Wallarm Proxy¶

Apigee Edge هو منصة إدارة API مع بوابة API تعمل كنقطة دخول لتطبيقات العميل للوصول إلى APIs. لزيادة أمان API في Apigee، يمكنك دمج حزمة Wallarm proxy كما هو موضح في هذا المقال.

تشمل الحل نشر عقدة Wallarm من الخارج وإدخال شيفرة مخصصة أو سياسات في المنصة المحددة. هذا يتيح توجيه الحركة إلى عقدة Wallarm الخارجية للتحليل والحماية ضد التهديدات المحتملة. تُعرف بموصلات Wallarm، وهي تعمل كحلقة وصل أساسية بين منصات مثل Azion Edge، Akamai Edge، MuleSoft، Apigee، و AWS Lambda، وعقدة Wallarm الخارجية. هذه الطريقة تضمن الاندماج السلس، تحليل حركة الزيارات المأمونة، تخفيف المخاطر، وأمان النظام الشامل.

حالات الاستخدام¶

من بين جميع خيارات نشر Wallarm المدعومة، تعتبر هذه الحل الأنسب للحالات التالية:

-

تأمين APIs المنشرة على منصة Apigee بواسطة وكيلAPI واحد فقط.

-

الحاجة إلى حل أمني يقدم مراقبة شاملة للهجمات، التقارير، والحظر الفوري للطلبات الضارة.

القيود¶

لهذا الحل بعض القيود حيث يعمل فقط مع الطلبات الواردة:

-

لا يعمل اكتشاف الثغرات الأمنية باستخدام طريقة الكشف السلبي بشكل صحيح. يحدد الحل ما إذا كان API عرضة للخطر أم لا استنادًا إلى ردود الخادم على الطلبات الضارة التي تكون نموذجية للثغرات التي يختبرها.

-

لا يمكن لـاكتشاف Wallarm API استكشاف جرد الـAPI بناءً على حركة الزيارات لديك، حيث يعتمد الحل على تحليل الردود.

-

الحماية ضد التصفح القسري غير متوفرة نظرًا لأنها تتطلب تحليل أكواد الرد.

المتطلبات¶

للمتابعة مع النشر، تأكد من تحقيق المتطلبات التالية:

-

فهم منصة Apigee.

-

تشغيل APIs الخاصة بك على Apigee.

النشر¶

لتأمين APIs على منصة Apigee، اتبع الخطوات التالية:

-

نشر عقدة Wallarm على نموذج GCP.

-

الحصول على حزمة Wallarm proxy وتحميلها إلى Apigee.

1. نشر عقدة Wallarm¶

عند استخدام Wallarm proxy على Apigee، تعمل حركة الزيارات عبر الإنترنت. لذلك، اختر أحد مكونات نشر عقدة Wallarm المدعومة للنشر في الخط على منصة Google Cloud Platform:

اضبط العقدة المنشورة باستخدام القالب التالي:

server {

listen 80 default_server;

listen [::]:80 default_server;

server_name _;

access_log off;

wallarm_mode off;

location / {

proxy_set_header Host $http_x_forwarded_host;

proxy_pass http://unix:/tmp/wallarm-nginx.sock;

}

}

server {

listen unix:/tmp/wallarm-nginx.sock;

server_name _;

wallarm_mode block;

real_ip_header X-LAMBDA-REAL-IP;

set_real_ip_from unix:;

location / {

echo_read_request_body;

}

}

بعد الانتهاء من النشر، خذ ملاحظة عنوان IP لمثيل العقدة حيث سيكون ضروريًا لتكوين توجيه الطلبات الواردة. يرجى ملاحظة أنه يمكن أن يكون العنوان الداخلي؛ ليس هناك حاجة لأن يكون خارجيًا.

2. الحصول على حزمة Wallarm proxy وتحميلها إلى Apigee¶

تشمل الاندماج إنشاء وكيل API على Apigee سيوجه الحركة المشروعة إلى APIs الخاصة بك. اتبع هذه الخطوات للحصول على حزمة Wallarm واستخدامها لوكيلAPI على Apigee:

-

الاتصال بـsupport@wallarm.com للحصول على حزمة Wallarm proxy لـ Apigee.

-

في واجهة Apigee Edge، انتقل إلى Develop → API Proxies → +Proxy → Upload proxy bundle.

-

حمّل الحزمة التي قدمها فريق دعم Wallarm.

-

افتح ملف التكوين المستورد وحدد عنوان IP لمثيل عقدة Wallarm في

prewall.jsوpostwall.js. -

احفظ التكوين ونشره.

الاختبار¶

للاختبار وظيفة السياسة المنشورة، اتبع الخطوات التالية:

-

إرسال الطلب مع هجوم Path Traversal لاختبار إلى API الخاص بك:

-

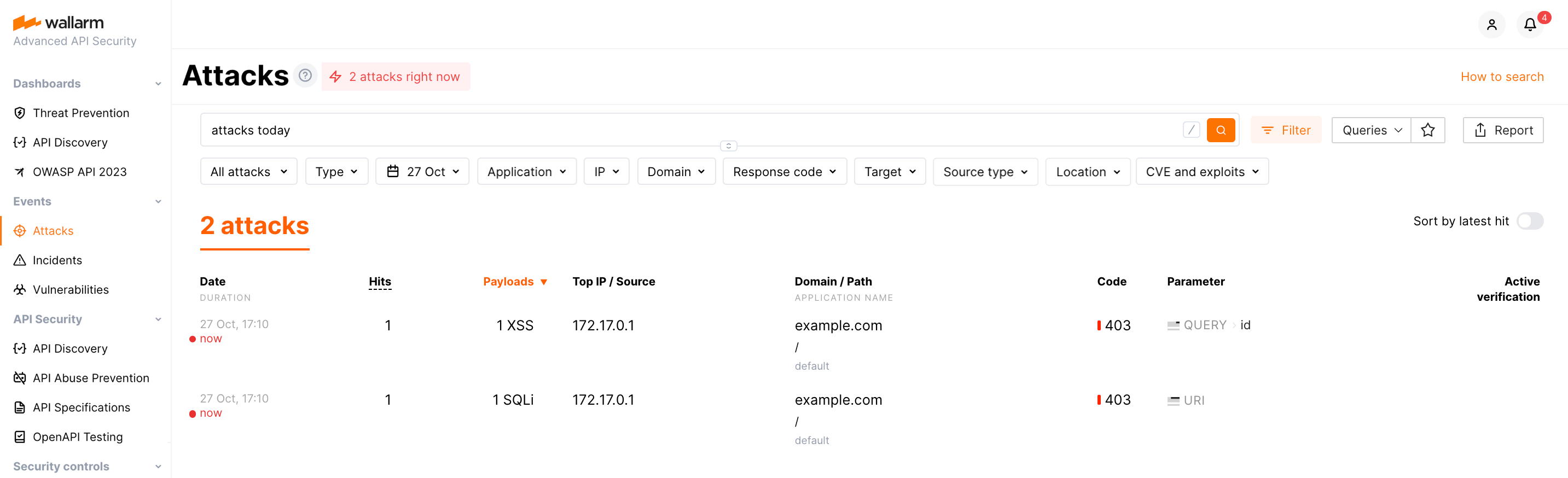

افتح وحدة التحكم Wallarm→ قسم Attacks في السحابة الأمريكية أو السحابة الأوروبية وتأكد من ظهور الهجوم في القائمة.

إذا كان وضع عقدة Wallarm مضبوط على الحظر، سيتم حظر الطلب أيضًا.

هل تحتاج إلى مساعدة؟¶

إذا واجهت أي مشاكل أو تحتاج إلى مساعدة مع النشر الموصوف لـ Wallarm بالتزامن مع Apigee، يمكنك التواصل مع فريق دعم Wallarm. هم متوفرون لتقديم التوجيه والمساعدة في حل أي مشاكل قد تواجهها خلال عملية التنفيذ.