MuleSoft مع سياسة Wallarm¶

[MuleSoft] (https://www.mulesoft.com/) هي منصة تكامل تتيح التواصل المتكامل وتكامل البيانات بين الخدمات مع بوابة API تعمل كنقطة دخول للتطبيقات العميلة للوصول إلى الواجهات البرمجية. باستخدام Wallarm، يمكنك تأمين الواجهات البرمجية (APIs) على منصة MuleSoft Anypoint باستخدام سياسة Wallarm. هذه المقالة تشرح كيفية إرفاق السياسة واستخدامها.

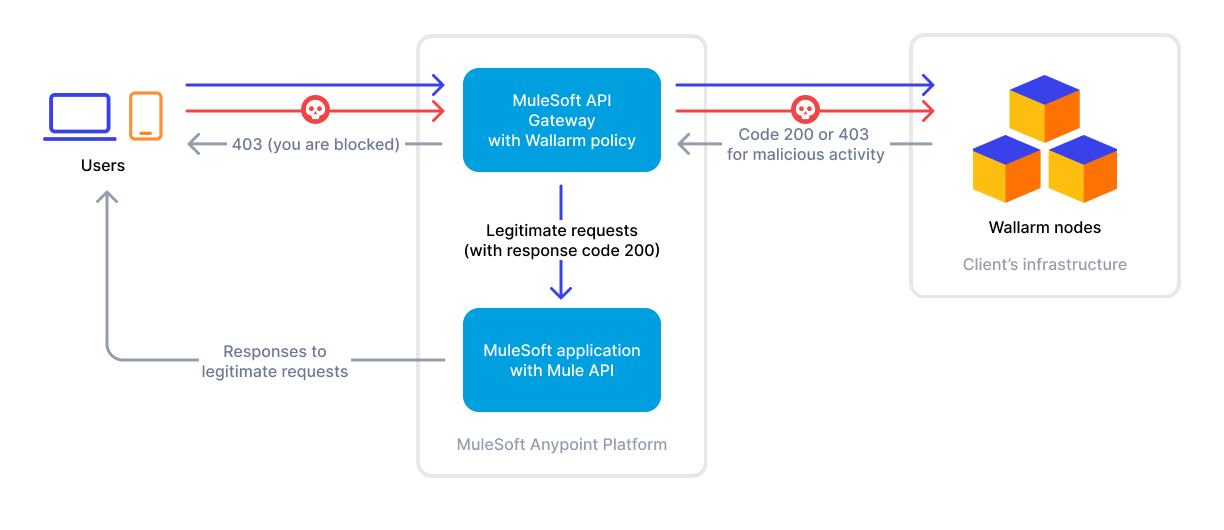

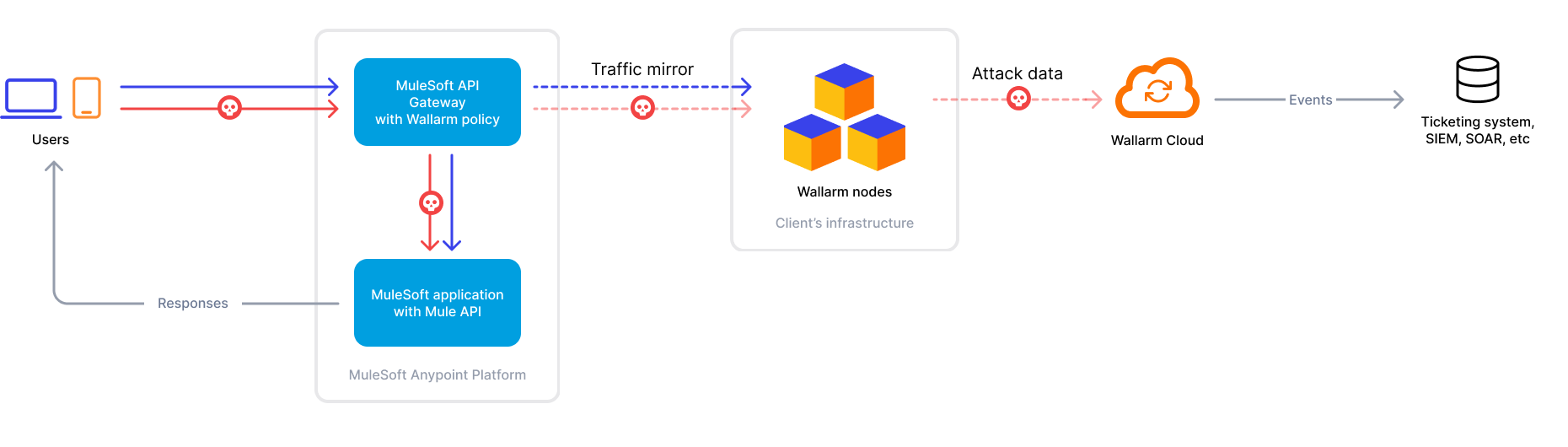

تدعم سياسة Wallarm لـ MuleSoft كلاً من الحالتين in-line و out-of-band. الرسوم البيانية أدناه توضح تدفق المرور للواجهات البرمجية (APIs) على منصة MuleSoft Anypoint مع تطبيق سياسة Wallarm.

الحل يتضمن إطلاق العقدة Wallarm خارجيًا وحقن الشفرة البرمجية الخاصة أو السياسات في النظام الأساسي المحدد. هذا يتيح توجيه حركة المرور إلى العقدة الخارجية Wallarm للتحليل والحماية ضد التهديدات المحتملة. يشار إلى هذا الأسلوب باسم موصلات Wallarm، حيث يعملون كرابط أساسي بين الأنظمة الأساسية مثل Azion Edge و Akamai Edge و MuleSoft و Apigee و AWS Lambda، والعقدة الخارجية Wallarm. تضمن هذه الطريقة التكامل السلس، وتحليل حركة المرور الآمن، وتقليل المخاطر، والأمان الشامل للمنصة.

الاستخدامات المقترحة¶

من بين جميع خيارات نشر Wallarm المعتمدة (../supported-deployment-options.md)، يُنصح بهذا الحل للحالات الاستخدام التالية:

-

تأمين الواجهات البرمجية (APIs) المنشورة على منصة MuleSoft Anypoint بسياسة واحدة فقط.

-

في حالة الحاجة إلى حل الأمان الذي يقدم مراقبة الهجمات الشاملة، والتقارير، والحظر الفوري للطلبات الخبيثة (في الوضع المتصل).

القيود¶

لا تسمح الدمج مع MuleSoft للعقدة Wallarm بتحليل الردود بالكامل، الأمر الذي يخلق بعض القيود:

-

في بعض البيئات، قد يُنشئ اكتشاف Wallarm API نقاط نهاية إضافية. استشر دعم Wallarm لخيارات التكوين.

-

يتطلب الردود من الخادم لـ اكتشاف الضعف السلبي.

عند تطبيق سياسة لتحليل حركة المرور خارج النطاق، على العلم بأن هذه الطريقة لها قيود معينة، يتم تطبيقها أيضا على سياسة. يمكن العثور على المزيد من التفاصيل في الرابط المقدم (../oob/overview.md#advantages-and-limitations).

المتطلبات¶

للمتابعة مع التنفيذ، تأكد من تلبية المتطلبات التالية:

-

فهم منصة MuleSoft.

-

Maven (

mvn) 3.8 أو إصدار أقدم مثبت. قد تواجه الإصدارات الأعلى من Maven مشكلات التوافق مع البرنامج المساعد Mule. -

لقد تم تعيينك بدور مساهم MuleSoft Exchange، مما يتيح لك تحميل القطع الفنية إلى حساب منظمتك في منصة MuleSoft Anypoint.

-

تم تحديد بيانات اعتماد MuleSoft Exchange (اسم المستخدم وكلمة المرور) في الملف

<MAVEN_DIRECTORY>/conf/settings.xml. -

التطبيق والواجهة البرمجية (API) مرتبطين ويعملان على MuleSoft.

التنفيذ¶

لتأمين الواجهات البرمجية (APIs) على منصة MuleSoft Anypoint باستخدام سياسة Wallarm، اتبع هذه الخطوات:

-

قم بتطبيق عقدة Wallarm باستخدام واحدة من خيارات التنفيذ المتوفرة.

-

الحصول على سياسة Wallarm وتحميلها إلى MuleSoft Exchange.

-

اعتمد سياسة Wallarm على الواجهة البرمجية (API) الخاصة بك.

1. تطبيق عقدة Wallarm¶

-

اختر أحد حلول تطبيق العقدة Wallarm المدعومة أو القطع الفنية لـ تطبيق العقدة واتبع التعليمات التي تم توفيرها.

-

قم بتكوين العقدة المنفذة باستخدام النموذج التالي:

server { listen 80; server_name _; access_log off; wallarm_mode off; location / { proxy_set_header Host $http_x_forwarded_host; proxy_pass http://unix:/tmp/wallarm-nginx.sock; } } server { listen 443 ssl; server_name yourdomain-for-wallarm-node.tld; ### SSL configuration here access_log off; wallarm_mode off; location / { proxy_set_header Host $http_x_forwarded_host; proxy_pass http://unix:/tmp/wallarm-nginx.sock; } } server { listen unix:/tmp/wallarm-nginx.sock; server_name _; wallarm_mode monitoring; #wallarm_mode block; real_ip_header X-REAL-IP; set_real_ip_from unix:; location / { echo_read_request_body; } }يرجى التأكد من الانتباه للتكوينات التالية:

- شهادات TLS/SSL لحركة المرور HTTPS: لتمكين العقدة Wallarm من التعامل مع حركة المرور HTTPS الآمنة، قم بتهيئة شهادات TLS/SSL وفقا لذلك. ستعتمد التكوينات المحددة على طريقة التنفيذ المختارة. على سبيل المثال، إذا كنت تستخدم NGINX، يمكنك الرجوع إلى مقالته للحصول على التوجيه.

-

عند استخدام تحليل حركة المرور خارج النطاق، يمكن لـ Wallarm أن تعمل فقط في وضع المراقبة لأنها لا تستطيع حظر الطلبات الخبيثة. بغض النظر عن إعداد التوجيه

wallarm_mode، باستثناءoff، ستستمر العقدة في مراقبة وتسجيل الحركة المرور الخبيثة فقط.

-

بمجرد اكتمال التنفيذ، اقم بملاحظة IP العقدة لأنك ستحتاجه لاحقًا لتعيين عنوان للطلبات الواردة.

2. الحصول على سياسة Wallarm ورفعها إلى MuleSoft Exchange¶

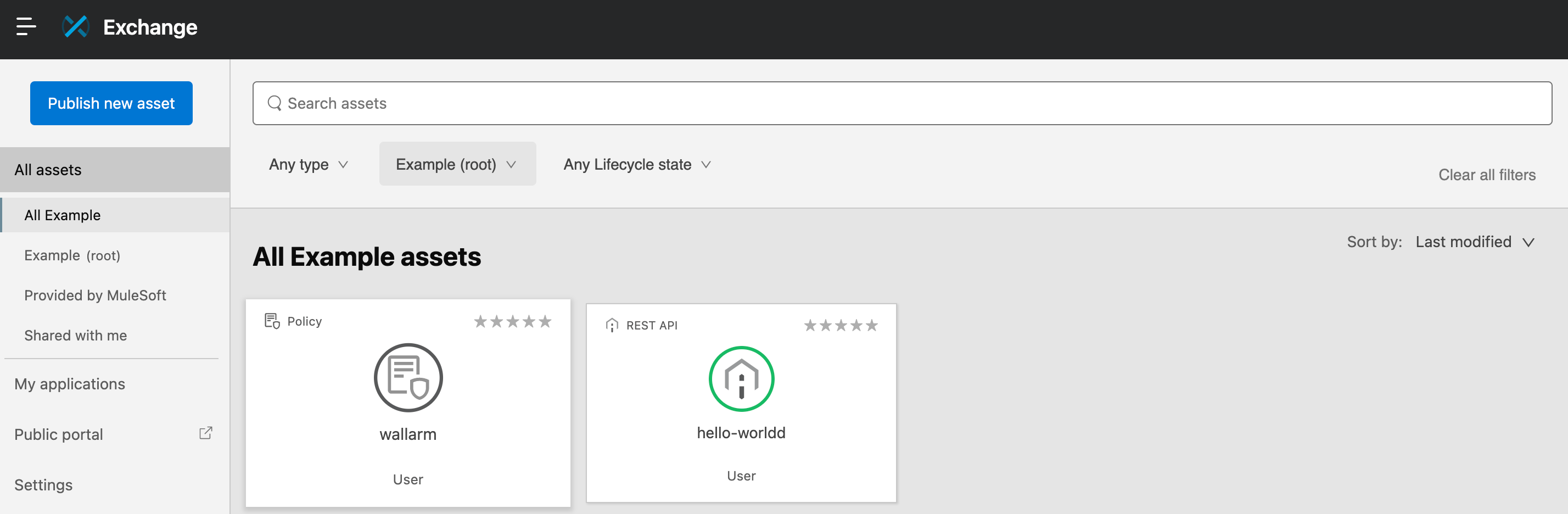

للحصول على سياسة Wallarm ورفعها إلى MuleSoft Exchange، قم باتباع الخطوات التالية:

-

تواصل مع support@wallarm.com للحصول على سياسة Wallarm الخاصة بـ MuleSoft.

-

استخرج أرشيف السياسة بمجرد تلقيه.

-

انتقل إلى دليل السياسة:

-

في ملف

pom.xml→ من->معلمة groupIdفي أعلى الملف، حدد معرف الجماعة التجارية MuleSoft الخاصة بك.يمكنك العثور على معرف المنظمة عن طريق التنقل إلى MuleSoft Anypoint Platform → Access Management → Business Groups → اختر منظمتك → نسخ معرفها.

-

في دليل Maven

.m2الخاص بك، قم بتحديث ملفsettings.xmlببيانات اعتمادك لـ Exchange:<?xml version="1.0" encoding="UTF-8"?> <settings xmlns="http://maven.apache.org/SETTINGS/1.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://maven.apache.org/SETTINGS/1.0.0 http://maven.apache.org/xsd/settings-1.0.0.xsd"> <servers> <server> <id>exchange-server</id> <username>myusername</username> <password>mypassword</password> </server> </servers> </settings> -

قم بتطبيق السياسة على MuleSoft باستخدام الأمر التالي:

سياستك الخاصة متاحة الآن في بورصة منصة MuleSoft Anypoint الخاصة بك.

3. اعتماد سياسة Wallarm على الواجهة البرمجية (API)¶

يمكنك اعتماد سياسة Wallarm على جميع الواجهات البرمجية (APIs) أو الواجهة البرمجية الفردية.

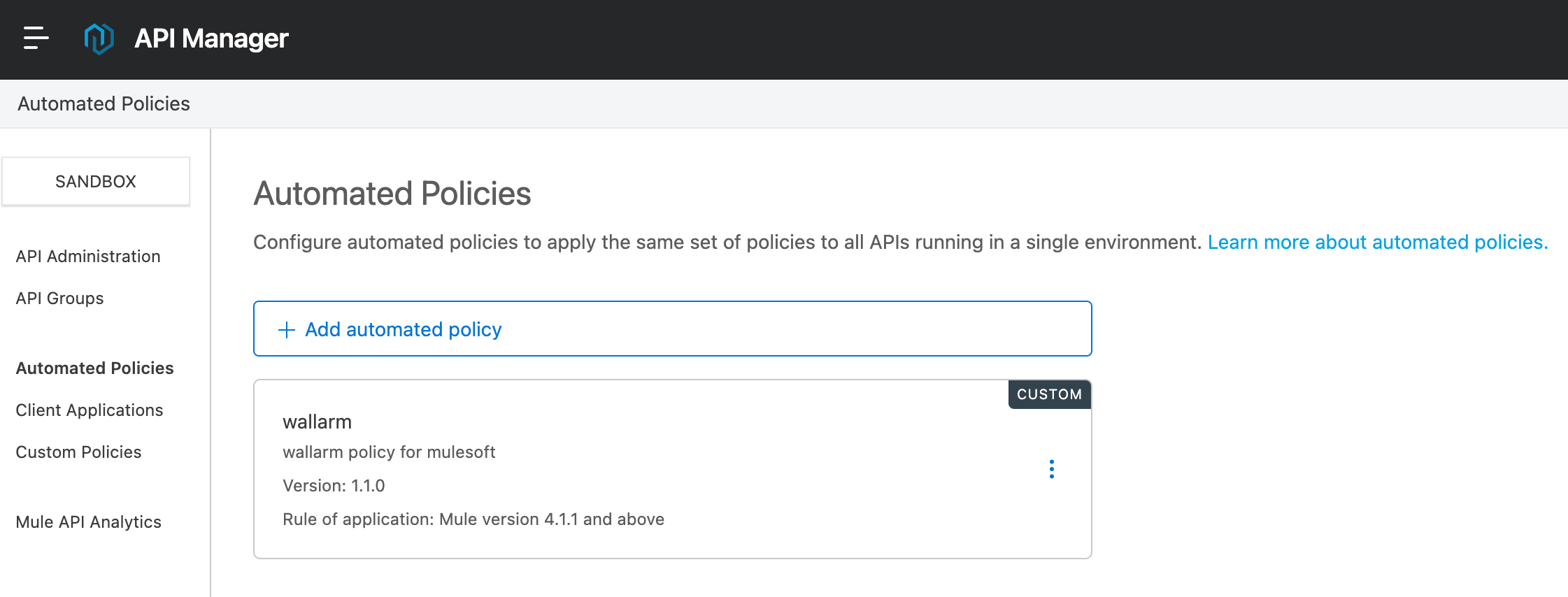

اعتماد السياسة على جميع الواجهات البرمجية (APIs)¶

لتطبيق سياسة Wallarm على جميع الواجهات البرمجية (APIs) باستخدام خيار سياسة MuleSoft المؤتمتة، اتبع الخطوات التالية:

-

في منصة Anypoint الخاصة بك، انتقل إلى API Manager → Automated Policies.

-

انقر على Add automated policy ثم حدد سياسة Wallarm من Exchange.

-

حدد

WLRM REPORTING ENDPOINTوالذي هو عنوان IP على نموذج العقدة Wallarm بما في ذلكhttp://أوhttps://. -

عند الحاجة، قم بتعديل الوقت الأقصى المسموح به لـ Wallarm للتعامل مع طلب واحد عن طريق تغيير قيمة

WALLARM NODE REQUEST TIMEOUT. -

طبق السياسة.

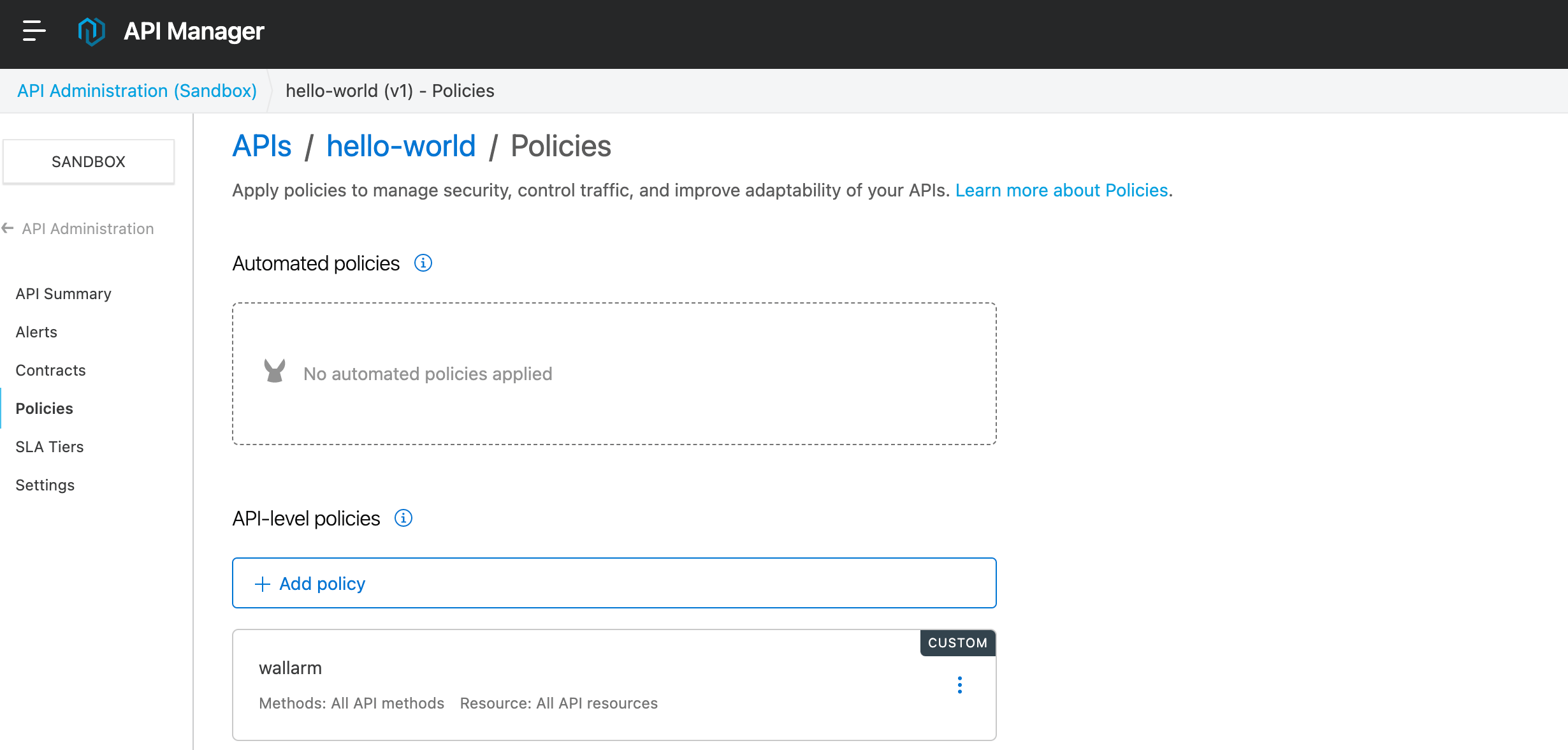

اعتماد السياسة على واجهة برمجية فردية¶

لتأمين واجهة برمجية فردية باستخدام سياسة Wallarm، اتبع الخطوات التالية:

-

في منصة Anypoint الخاصة بك، انتقل إلى API Manager واختر الواجهة البرمجية المطلوبة.

-

نقل إلى Policies → Add policy واختر سياسة Wallarm.

-

حدد

WLRM REPORTING ENDPOINTوالذي هو عنوان IP على نموذج العقدة Wallarm بما في ذلكhttp://أوhttps://. -

عند الحاجة، قم بتعديل الوقت الأقصى المسموح به لـ Wallarm للتعامل مع طلب واحد عن طريق تغيير قيمة

WALLARM NODE REQUEST TIMEOUT. -

طبق السياسة.

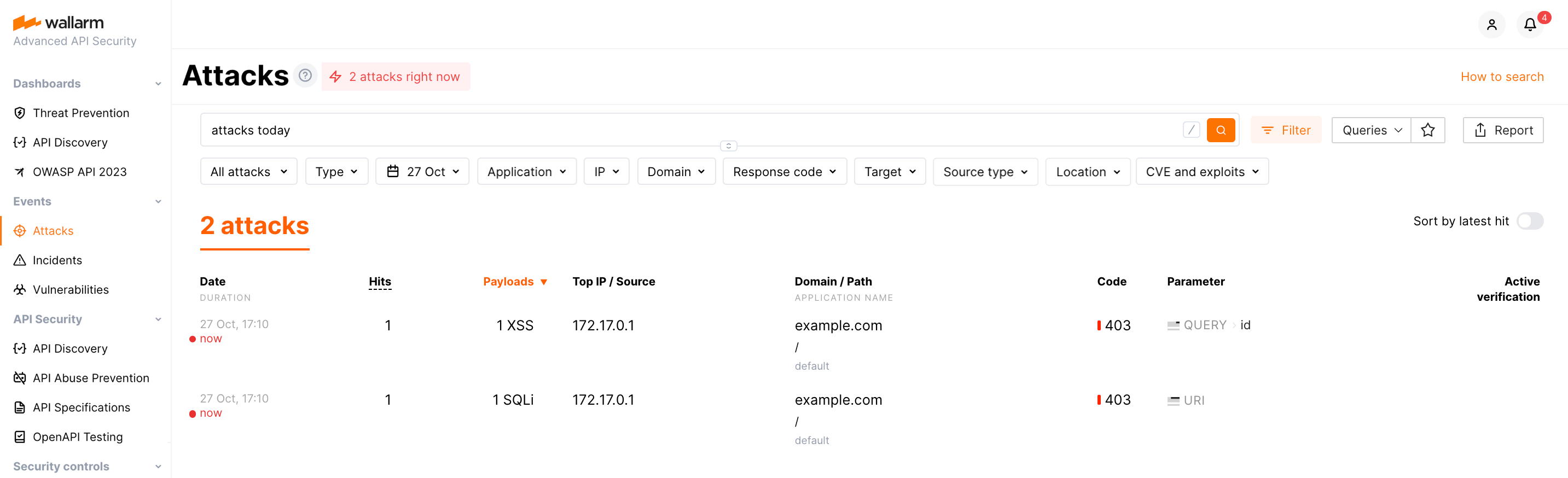

الاختبار¶

لاختبار وظائف السياسة المنفذة، اتبع الخطوات التالية:

-

أرسل الطلب مع الاختبار هجوم التنقل لاختبار المسار إلى الواجهة البرمجية (API) الخاصة بك:

-

افتح واجهة Wallarm → القسم Attacks في US Cloud أو EU Cloud وتأكد من أن الهجوم يظهر في القائمة.

إذا كان وضع العقدة Wallarm مضبوطًا على الحظر وتدفق حركة المرور في الطريق المتصل، سيتم حظر الطلب أيضًا.

إذا لم يقم الحل بالأداء المتوقع، راجع سجلات الواجهة البرمجية الخاصة بك عبر الذهاب إلى MuleSoft Anypoint Platform → Runtime Manager → التطبيق الخاص بك → Logs.

يمكنك أيضًا التحقق من تطبيق السياسة على الواجهة البرمجية (API) من خلال التنقل إلى الواجهة البرمجية (API) الخاصة بك في API Manager ومراجعة السياسات المطبقة على علامة التبويب Policies. للسياسات المؤتمتة، يمكنك استخدام خيار See covered APIs لمشاهدة الواجهات البرمجية (APIs) المغطاة وأسباب أي استبعادات.

التحديث وإلغاء التثبيت¶

لتحديث سياسة Wallarm المنفذة، اتبع الخطوات التالية:

-

قم بإزالة سياسة Wallarm المنفذة حاليًا باستخدام خيار Remove policy في إما القائمة السياسة المؤتمتة أو في قائمة السياسات المطبقة على واجهة برمجية فردية.

-

أضف السياسة الجديدة متبعًا الخطوات 2-3 أعلاه.

-

أعد تشغيل التطبيقات المرتبطة في Runtime Manager لتطبيق السياسة الجديدة.

لإلغاء تثبيت السياسة، قم فقط بتنفيذ الخطوة الأولى من عملية التحديث.

الحاجة لمساعدة؟¶

إذا واجهت أي مشكلات أو بحاجة إلى مساعدة في عملية التنفيذ الموصوفة لسياسة Wallarm بالتعاون مع MuleSoft، يمكنك الاتصال بفريق دعم Wallarm. فهم متاحون لتقديم الإرشادات ومساعدتك في حل أي مشاكل قد تواجهك خلال عملية التطبيق.