نظرة عامة على تطبيق سياسات واجهة برمجة التطبيقات¶

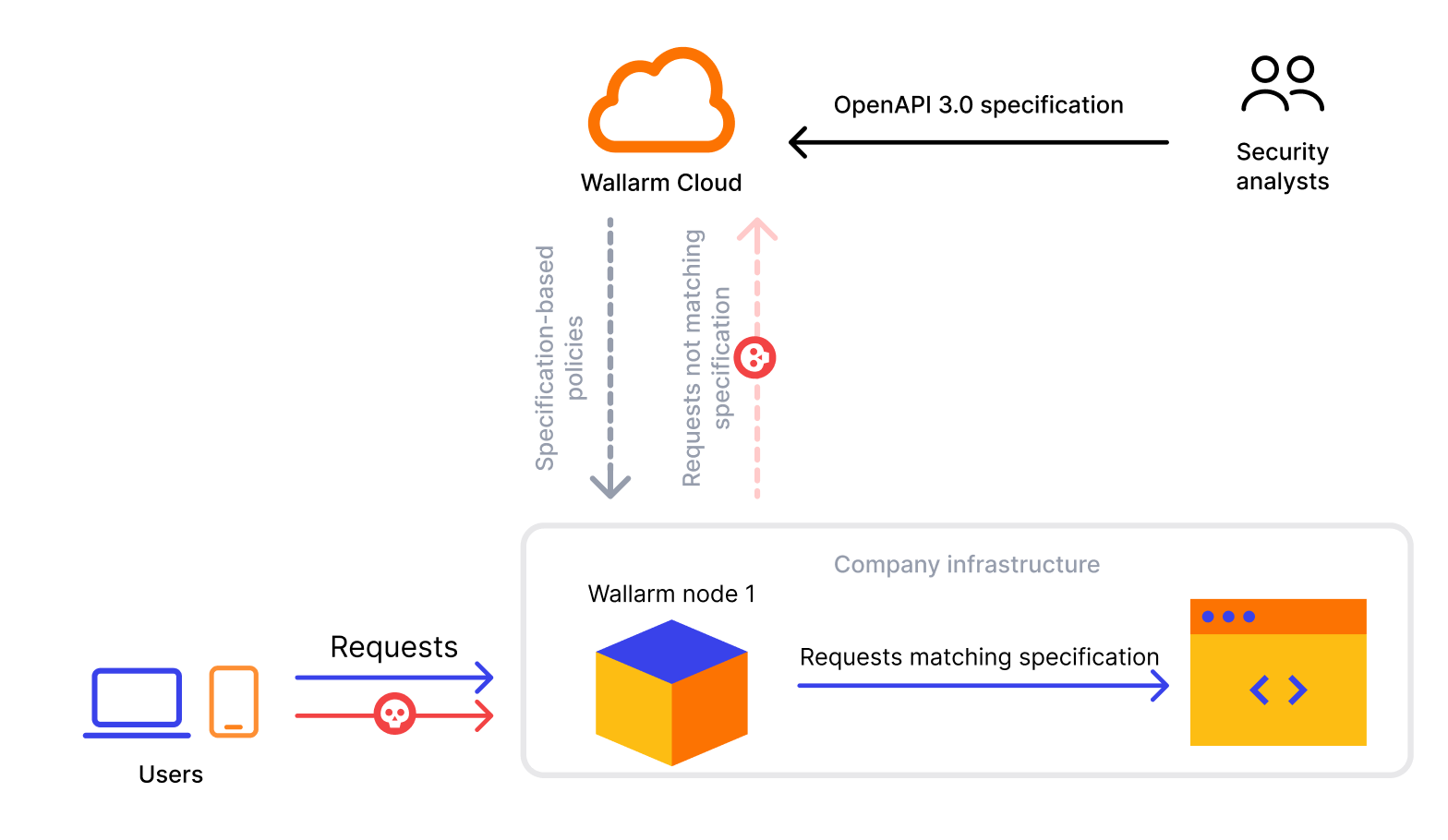

صُمم تطبيق سياسات واجهة برمجة التطبيقات لتطبيق السياسات الأمنية على واجهات برمجة التطبيقات الخاصة بك استنادًا إلى المواصفات التي قمت برفعها. تتمثل وظيفته الأساسية في اكتشاف الاختلافات بين وصف النقاط الطرفية في المواصفات والطلبات الفعلية المقدمة إلى واجهات برمجة التطبيقات REST الخاصة بك. عند تحديد مثل هذه الاختلافات، يمكن للنظام اتخاذ إجراءات محددة مسبقًا لمعالجتها.

المشاكل التي يعالجها تطبيق سياسات واجهة برمجة التطبيقات¶

قد تستخدم منظمتك عددًا من التطبيقات المُتاحة عبر واجهة برمجة التطبيقات وعددًا كبيرًا من عناوين IPs الخارجية، بما في ذلك أدوات الأتمتة، التي تحاول الوصول إليها. إنها مهمة تستهلك الكثير من الموارد لإنشاء قيود محددة مرتبطة ببعض المصادر أو الأهداف أو السلوكيات.

يسمح تطبيق سياسات واجهة برمجة التطبيقات بتقليل جهود الأمان عن طريق استخدام النموذج الأمني الإيجابي - عبر المواصفات يُعرّف ما هو مسموح به، وعبر مجموعة قصيرة من السياسات يُعرّف كيفية التعامل مع كل ما عدا ذلك.

مع وصف جرد واجهة برمجة التطبيقات الخاصة بك بشكل شامل بواسطة مواصفات واجهة برمجة التطبيقات، يمكنك:

-

رفع هذه المواصفات إلى Wallarm.

-

بعدة نقرات فقط، تعيين السياسات تجاه الطلبات إلى عناصر واجهة برمجة التطبيقات، الغير مُقدمة أو المتناقضة مع المواصفات.

وبالتالي:

-

تجنب إنشاء قواعد تقييدية محددة.

-

تجنب تحديثات هذه القواعد الضرورية بصورة لا مفر منها.

-

عدم تفويت الهجمات التي لم تُعد لها قاعدة تقييدية مباشرة.

كيف يعمل¶

قد تخالف الطلبات مواصفاتك من خلال مواقف مختلفة:

-

Requesting an undefined endpoint - a request targets the endpoint not presented in your specification

-

Requesting endpoint with undefined parameter - a request contains the parameter not presented for this endpoint in your specification

-

Requesting endpoint without required parameter - a request does not contain the parameter or its value that are marked as required in your specification

-

Requesting endpoint with invalid parameter value - a request parameter's value in not in correspondence with its type/format defined by your specification

-

Requesting endpoint without authentication method - a request does not contain the information about the authentication method

-

Requesting endpoint with invalid JSON - a request contains a JSON object not in correspondence with the schema object in specification that defines the structure and rules for the JSON data expected

The system can perform the following actions in case of found inconsistency:

-

Block - block a request and put in the Attacks section as blocked

Filtration mode

The Wallarm node will block requests only when the blocking filtration mode is enabled for target endpoint - otherwise, Monitor action will be performed.

-

Monitor - mark a request as incorrect, but do not block, put it in the Attacks section as monitored

-

Not tracked - do nothing

Note that several specifications can be used for setting policies. In case when one request falls on two different specifications (the same policy and different actions in different specifications), the following will happen:

-

Block and Block - the request will be blocked and two events will be added to the Attacks section with status

Blockedpointing at the reason of blocking and at the fact that the request violated two different specifications. -

Monitor and Block - the request will be blocked and one event will be added to the Attacks section with status

Blockedexplaining the reason of blocking. -

Monitor and Monitor - the request will not be blocked and two events will be added to the Attacks section with status

Monitoringpointing at the fact that specific policy was violated.

يمتلك تطبيق سياسات واجهة برمجة التطبيقات حدودًا زمنية (50 مللي ثانية) وحجم طلب (1024 كيلوبايت) - عند تجاوز هذه الحدود، يتوقف عن معالجة الطلب ويُنشئ حدث تجاوز حد المعالجة للمواصفات في قسم الهجمات، يذكر أن أحد هذه الحدود قد تم تجاوزه.

تطبيق سياسات واجهة برمجة التطبيقات وتدابير الحماية الأخرى

لاحظ أنه إذا توقف تطبيق سياسات واجهة برمجة التطبيقات عن معالجة الطلب، فهذا لا يعني أنه لن يتم معالجته بواسطة إجراءات حماية Wallarm الأخرى. لذلك، إذا كانت هجمة، سيتم تسجيلها أو حظرها وفقًا لتكوين Wallarm.

لتغيير الحدود أو سلوك Wallarm (من مراقبة تجاوز الحدود إلى حظر مثل هذه الطلبات)، اتصل بـدعم Wallarm.

لاحظ أن تطبيق سياسات واجهة برمجة التطبيقات يضيف تنظيمه إلى اكتشاف الهجوم المعتاد الذي يؤديه عقدة Wallarm ولا يحل محله، لذا سيتم فحص حركة المرور الخاصة بك للتحقق من عدم وجود علامات الهجوم ومطابقتها لمواصفاتك.

الإعداد¶

لبدء حماية واجهات برمجة التطبيقات الخاصة بك باستخدام تطبيق سياسات واجهة برمجة التطبيقات، قم برفع مواصفاتك، وضبط السياسات كما هو موضح هنا.