الحماية ضد هجمات التصفح القسري¶

هجمة التصفح القسري هي واحدة من أنواع الهجمات التي لا تكتشفها Wallarm بشكل افتراضي، يجب أن يتم تكوين اكتشافها كما يصف هذا الدليل.

التصفح القسري تتميز بعدد كبير من أكواد الاستجابة 404 التي تُرجع لطلبات إلى URIs مختلفة خلال إطار زمني محدود.

الهدف من هذه الهجوم هو تعداد والوصول إلى المصادر المخفية (مثل الأدلة والملفات التي تحتوي على معلومات حول مكونات التطبيق). عادة ما تسمح هجمات التصفح القسري للمهاجمين بجمع معلومات حول التطبيق ثم تنفيذ أنواع أخرى من الهجمات باستغلال هذه المعلومات.

لاحظ أنه بجانب الحماية ضد التصفح القسري، بطريقة مماثلة، يمكنك تكوين الحماية ضد هجمات القوة العمياء.

التكوين¶

لتكوين الحماية ضد التصفح القسري:

-

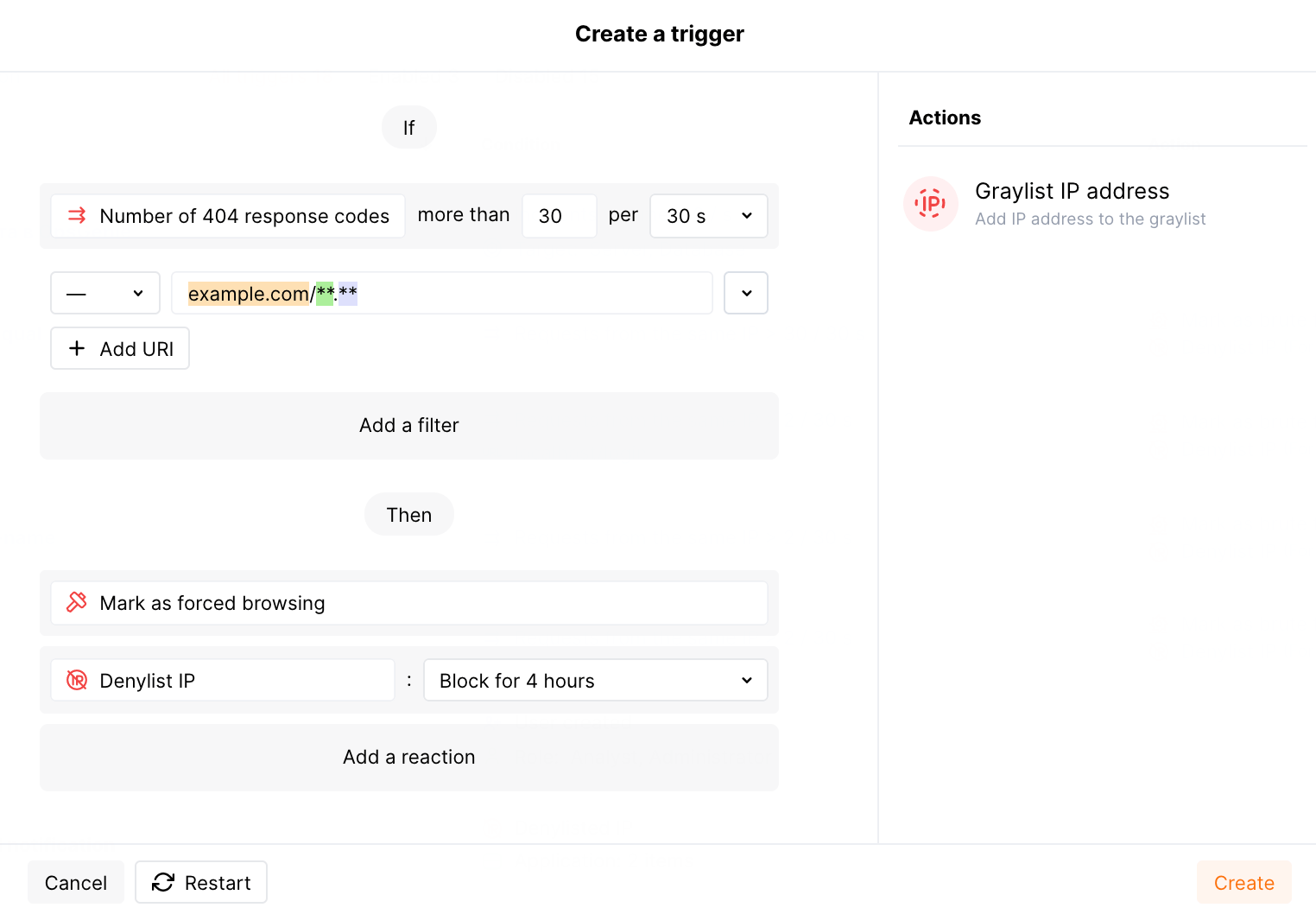

افتح واجهة Wallarm → المحفزات وافتح نافذة إنشاء محفز.

-

اختر شرط التصفح القسري.

-

حدد الحد الأقصى لعدد أكواد الاستجابة 404 التي تُرجع إلى الطلبات التي لها نفس عنوان IP الأصلي للطلبات.

-

إذا لزم الأمر، حدد URI لتنشيط المحفز فقط للطلبات المرسلة إلى نقاط نهاية محددة، على سبيل المثال:

- حدد URI لدليل ملف المصدر.

- إذا كنت تستخدم URIs متداخلة، فكر في أولويات معالجة المحفز.

- إذا لم يتم تحديد URI، سيتم تنشيط المحفز في أي نقطة نهاية مع تجاوز عدد الطلبات للحد.

يمكن تكوين URI من خلال مُنشئ URI أو نموذج التحرير المتقدم في نافذة إنشاء المحفز.

-

إذا لزم الأمر، قم بتعيين فلاتر المحفز الأخرى:

- التطبيق الذي يُوجه إليه الطلبات.

- عنوان واحد أو أكثر IP تُرسل منه الطلبات.

-

اختر ردود فعل المحفز:

- وسم كتصفح قسري. ستُوسم الطلبات التي تم استلامها بعد تجاوز الحد كهجمة تصفح قسري ويتم عرضها في قسم الهجمات في واجهة Wallarm.

- قائمة الرفض لعنوان IP والفترة لحظر عنوان IP لإضافة عناوين IP لمصادر الطلبات الضارة إلى قائمة الرفض. سيحظر العقدة Wallarm جميع الطلبات الصادرة من عناوين IP المدرجة بعد تجاوز الحد.

- قائمة التحقق لعنوان IP والفترة لإضافة عناوين IP لمصادر الطلبات الضارة إلى قائمة التحقق. ستحظر العقدة Wallarm الطلبات الصادرة من عناوين IPs في قائمة التحقق فقط إذا احتوت الطلبات على علامات التحقق من الصحة،

vpatchأو هجمات مخصصة. لا يتم حظر هجمات القوة العمياء الصادرة من عناوين IPs في قائمة التحقق.

-

احفظ المحفز وانتظر اكتمال تزامن السحابة والعقدة (عادة ما يستغرق الأمر من 2-4 دقائق).

يمكنك تكوين عدة محفزات لحماية القوة العمياء.

الاختبار¶

-

أرسل عددًا من الطلبات يتجاوز الحد المكون إلى URI المحمية. على سبيل المثال، 31 طلبات إلى

https://example.com/config.json(يطابقhttps://example.com/**.**): -

إذا كانت رد فعل المحفز قائمة الرفض لعنوان IP، افتح واجهة Wallarm → قوائم IP → قائمة الرفض وتحقق من أن عنوان IP المصدر محظور.

إذا كانت رد فعل المحفز قائمة التحقق لعنوان IP، تحقق من قسم قوائم IP → قائمة التحقق في واجهة Wallarm.

-

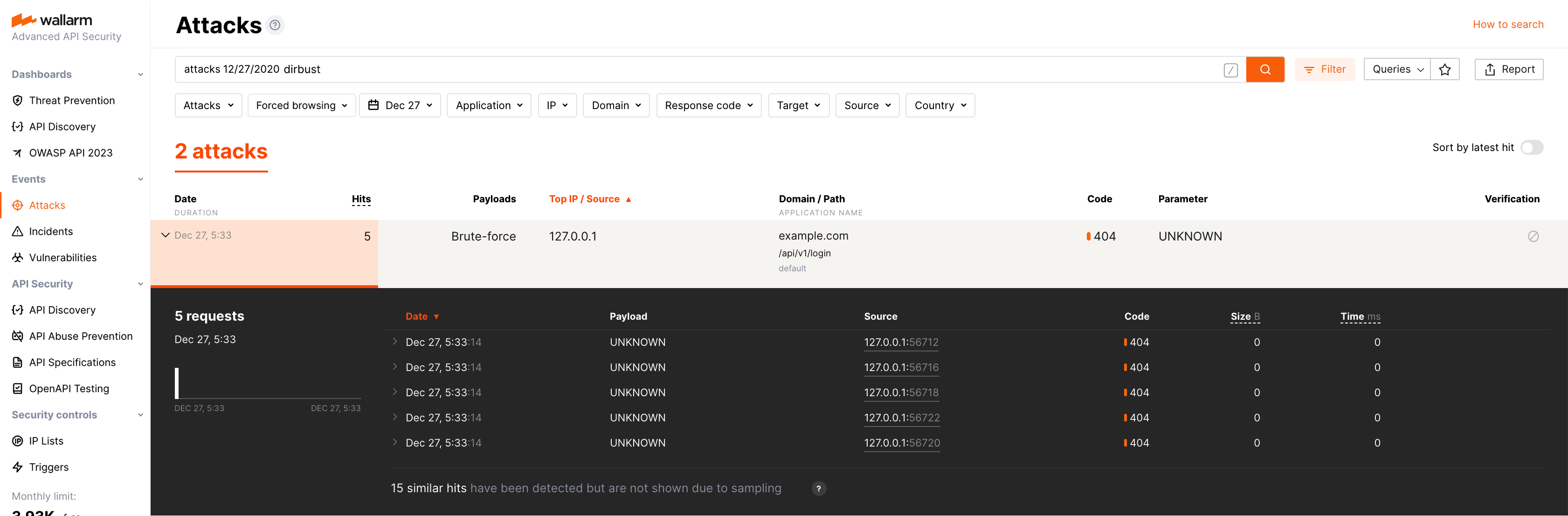

افتح قسم الهجمات وتحقق من أن الطلبات معروضة في القائمة كهجمة تصفح قسري.

عدد الطلبات المعروضة يتوافق مع عدد الطلبات المرسلة بعد تجاوز عتبة المحفز (المزيد من التفاصيل حول اكتشاف الهجمات السلوكية). إذا كان هذا العدد أكبر من 5، يتم تطبيق عينة الطلب ويتم عرض تفاصيل الطلب فقط لأول 5 ضربات (المزيد من التفاصيل حول عينات الطلبات).

للبحث عن هجمات التصفح القسري، يمكنك استخدام الفلتر

dirbust. جميع الفلاتر موضحة في التعليمات حول استخدام البحث.

أولويات معالجة المحفز¶

When there are several triggers with identical conditions (for example, Brute force, Forced browsing, BOLA) and some of them have nesting level URI, requests to lower nesting level URI will be counted only in the trigger with the filter by the lower nesting level URI.

Triggers without URI filter are considered to be the higher nesting level.

Example:

-

The first trigger with some condition has no filter by the URI (requests to any application or its part are counted by this trigger).

-

The second trigger with the same condition has the filter by the URI

example.com/api.

Requests to example.com/api are counted only by the second trigger with the filter by example.com/api.

المتطلبات والقيود¶

المتطلبات

لحماية الموارد من هجمات التصفح القسري، تتطلب عناوين IP الحقيقية للعملاء. إذا تم نشر العقدة الفلترة خلف خادم وكيل أو موازن الحمل، قم بتكوين عرض عناوين IP الحقيقية للعملاء.

القيود

عند البحث عن علامات هجمة التصفح القسري، تقوم عقد Wallarm بتحليل طلبات HTTP التي لا تحتوي على علامات أنواع هجمات أخرى فقط.