حماية قوة الاختراق العشوائية¶

الهجوم بقوة الاختراق العشوائية هو أحد أنواع الهجمات التي لا تقوم Wallarm بكشفها تلقائيًا، يجب تكوين كشفها بشكل صحيح كما يشرح هذا الدليل.

الهجمات العشوائية النمطية تتضمن اختراق كلمة السر بالقوة العشوائية، واختراق المعرفات الجلسات بالقوة العشوائية، وتعبئة بيانات الاعتماد. تتميز هذه الهجمات بعدد كبير من الطلبات بقيم معاملات مختلفة مرسلة إلى URI نمطي لفترة زمنية محدودة.

لاحظ أن:

-

الحماية من هجمات القوة العشوائية الموصوفة في هذه المقالة هي إحدى طرق التحكم في الحمولة التي توفرها Wallarm - كبديل، يمكنك تطبيق تحديد معدل الطلبات. استخدم تحديد معدل الطلبات لإبطاء حركة الطلبات الواردة وحماية القوة العشوائية لمنع الهجوم بشكل كامل.

-

بجانب حماية القوة العشوائية، يمكنك تكوين حماية ضد تصفح القوة العشوائية بطريقة مشابهة.

التكوين¶

لتكوين حماية القوة العشوائية:

-

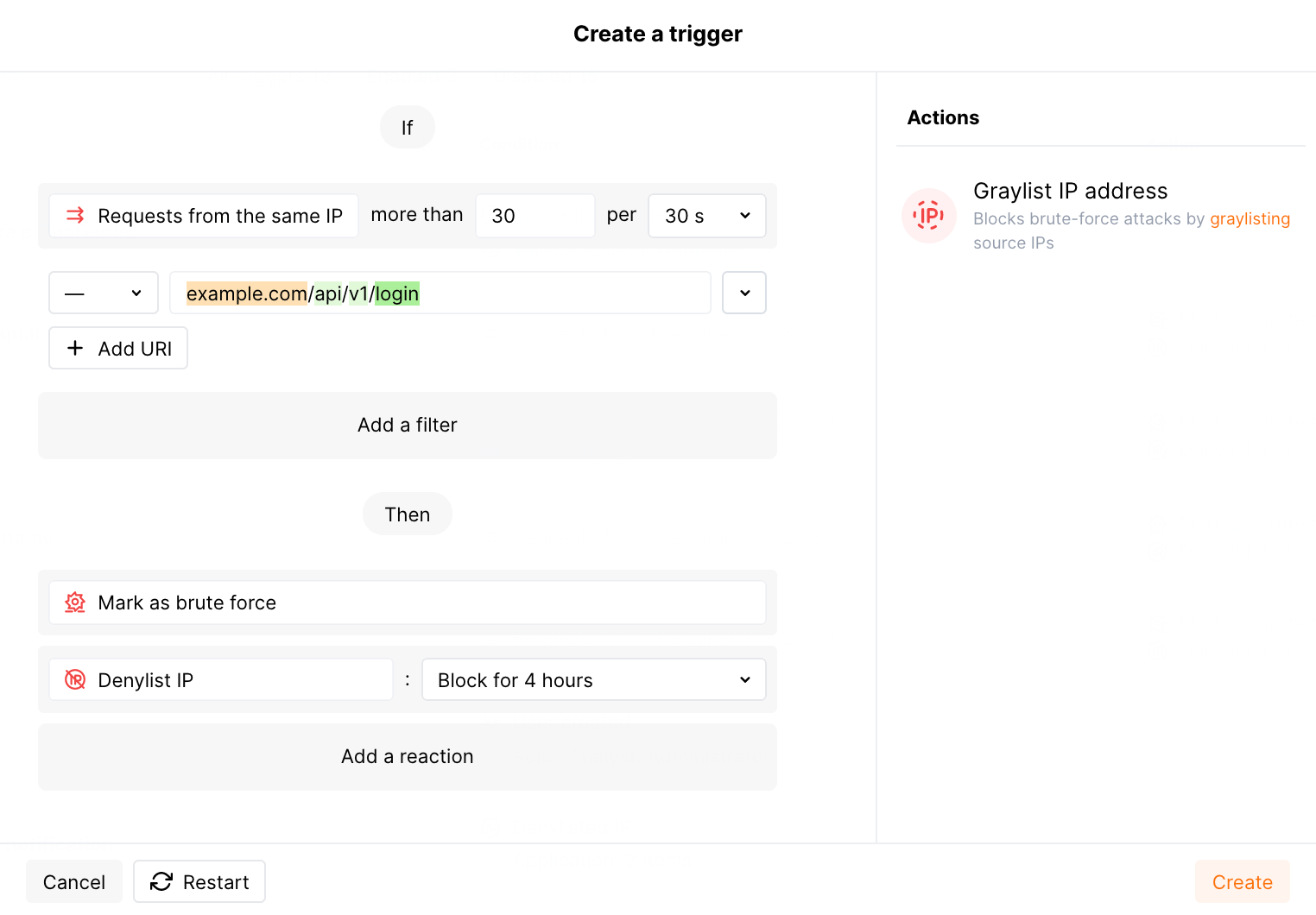

افتح واجهة مستخدم Wallarm → المُحفّزات وافتح نافذة إنشاء محفز جديد.

-

اختر شرط القوة العشوائية.

-

حدد العتبة لعدد الطلبات الصادرة من نفس عنوان IP لفترة زمنية.

-

لتفعيل المحفز فقط للطلبات المرسلة إلى نقاط نهائية محددة، حدد مرشح URI:

-

إلى جانب إدخال URIs محددة، يمكنك تكوين أنماط باستخدام البدائل والتعبيرات العادية.

-

إذا كنت تكوين حماية ضد اختراق كلمة السر بالقوة العشوائية، حدد الـ URI المستخدم للمصادقة.

- إذا كنت تستخدم URIs متداخلة، فكر في أولويات معالجة المحفزات.

- إذا لم يتم تحديد URI، سيتفعل المحفز في أي نقطة نهائية تتجاوز فيها عدد الطلبات العتبة.

-

-

إذا لزم الأمر، حدد مرشحات أخرى للمحفز:

- التطبيق الذي توجه إليه الطلبات.

- عنوان أو أكثر من عناوين IP التي يتم إرسال الطلبات منها.

-

اختر ردود فعل المحفز:

- تمييز كقوة عشوائية. الطلبات المستلمة بعد تجاوز العتبة ستُميز كهجوم بالقوة العشوائية وستُعرض في قسم الهجمات بواجهة مستخدم Wallarm.

- إضافة عنوان IP إلى القائمة السوداء والفترة لحجب عناوين IP لمصادر الطلبات الخبيثة إلى القائمة السوداء. سيحجب عقدة Wallarm جميع الطلبات الصادرة من عنوان IP في القائمة السوداء بعد تجاوز العتبة.

- إضافة عنوان IP إلى القائمة الرمادية والفترة لإضافة عناوين IP لمصادر الطلبات الخبيثة إلى القائمة الرمادية. ستحجب عقدة Wallarm الطلبات الصادرة من عناوين IP في القائمة الرمادية فقط إذا احتوت الطلبات على علامات التحقق من صحة الإدخال، الـ

vpatchأو هجوم مخصص. لا تُحجب هجمات القوة العشوائية الصادرة من عناوين IP في القائمة الرمادية.

-

احفظ المحفز وانتظر اكتمال مزامنة السحابة والعقدة (عادةً ما تستغرق 2-4 دقائق).

يمكنك تكوين عدة محفزات لحماية القوة العشوائية.

الاختبار¶

-

أرسل عدد الطلبات الذي يتجاوز العتبة المكونة إلى الـ URI المحمي. على سبيل المثال، 50 طلبًا إلى

example.com/api/v1/login: -

إذا كانت ردة فعل المحفز إضافة عنوان IP إلى القائمة السوداء، افتح واجهة مستخدم Wallarm → قوائم IP → القائمة السوداء وتحقق من حجب عنوان IP المصدر.

إذا كانت ردة فعل المحفز إضافة عنوان IP إلى القائمة الرمادية، تحقق من قسم قوائم IP → القائمة الرمادية في واجهة مستخدم Wallarm.

-

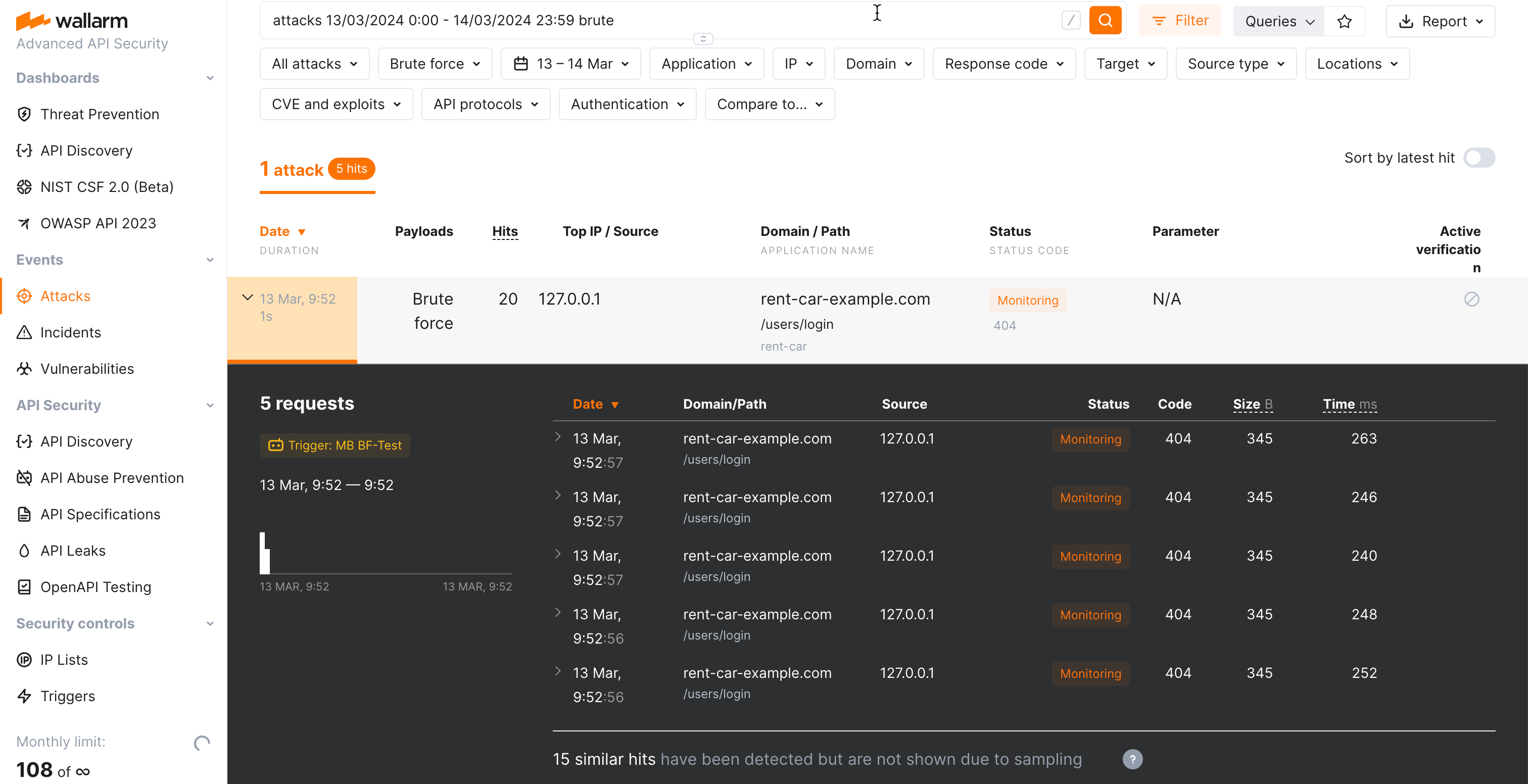

افتح قسم الهجمات وتحقق من عرض الطلبات في القائمة كهجوم بالقوة العشوائية.

يتوافق عدد الطلبات المعروضة مع عدد الطلبات المرسلة بعد تجاوز عتبة المحفز (مزيد من التفاصيل عن كشف الهجمات السلوكية). إذا كان هذا العدد أكبر من 5، يتم تطبيق أخذ عينات من الطلبات ويتم عرض تفاصيل الطلب فقط لأول 5 ضربات (مزيد من التفاصيل عن أخذ عينات من الطلبات).

للبحث عن هجمات القوة العشوائية، يمكنك استخدام مرشح

brute. جميع المرشحات موصوفة في التعليمات حول استخدام البحث.

أولويات معالجة المحفزات¶

When there are several triggers with identical conditions (for example, Brute force, Forced browsing, BOLA) and some of them have nesting level URI, requests to lower nesting level URI will be counted only in the trigger with the filter by the lower nesting level URI.

Triggers without URI filter are considered to be the higher nesting level.

Example:

-

The first trigger with some condition has no filter by the URI (requests to any application or its part are counted by this trigger).

-

The second trigger with the same condition has the filter by the URI

example.com/api.

Requests to example.com/api are counted only by the second trigger with the filter by example.com/api.

المتطلبات والقيود¶

المتطلبات

لحماية الموارد من هجمات القوة العشوائية، تُطلب عناوين IP الحقيقية للعملاء. إذا كان العقد تصفية موزعًا خلف خادم وكيل أو موازن الحمل، قم بالتكوين لعرض عناوين IP الحقيقية للعملاء.

القيود

عند البحث عن علامات هجوم القوة العشوائية، تقوم عقد Wallarm بتحليل الطلبات HTTP التي لا تحتوي على علامات لأنواع هجوم أخرى.