حماية BOLA التلقائية لنقاط النهاية المكتشفة بواسطة استكشاف API  ¶

¶

يصف هذا المقال الحماية التلقائية لـBOLA لنقاط النهاية التي تم اكتشافها بواسطة استكشاف API (APID).

تدابير حماية BOLA الأخرى

بالإضافة إلى ذلك، يمكنك تكوين الحماية من BOLA بواسطة الزناد.

Overview¶

Behavioral attacks such as Broken Object Level Authorization (BOLA) exploit the vulnerability of the same name. This vulnerability allows an attacker to access an object by its identifier via an API request and either read or modify its data bypassing an authorization mechanism. This article instructs you on protecting your applications against BOLA attacks.

By default, Wallarm automatically discovers only vulnerabilities of the BOLA type (also known as IDOR) but does not detect its exploitation attempts.

BOLA protection restrictions

Only Wallarm node 4.2 and above supports BOLA attack detection.

Wallarm node 4.2 and above analyzes only the following requests for BOLA attack signs:

- Requests sent via the HTTP protocol.

-

Requests that do not contain signs of other attack types, e.g. requests are not considered to be a BOLA attack if:

- These requests contain signs of input validation attacks.

- These requests match the regular expression specified in the rule Create regexp-based attack indicator.

Requirements¶

To protect resources from BOLA attacks, make sure your environment meets the following requirements:

- If the filtering node is deployed behind a proxy server or load balancer, configure displaying real clients' IP addresses.

منطق الحماية¶

Once BOLA protection is enabled, Wallarm:

-

Identifies API endpoints that are most likely to be the target of BOLA attacks, e.g. those with variability in path parameters:

domain.com/path1/path2/path3/{variative_path4}.This stage takes a period of time

Identification of vulnerable API endpoints takes a period of time required for deep observation of discovered API inventory and incoming traffic trends.

Only API endpoints explored by the API Discovery module are protected against BOLA attacks in the automated way. Protected endpoints are highlighted with the corresponding icon.

-

Protects vulnerable API endpoints against BOLA attacks. The default protection logic is the following:

- Requests to a vulnerable endpoint exceeding the 180 requests threshold from the same IP per minute are considered BOLA attacks.

-

Only register BOLA attacks in the event list when the threshold of requests from the same IP is reached. Wallarm does not block BOLA attacks. Requests will keep going to your applications.

The corresponding reaction in the autoprotection template is Only register attacks.

-

Reacts to changes in API by protecting new vulnerable endpoints and disabling protection for removed endpoints.

التكوين¶

استكشاف API مطلوب

الحماية التلقائية من BOLA متاحة إذا كنت تستخدم وحدة استكشاف API.

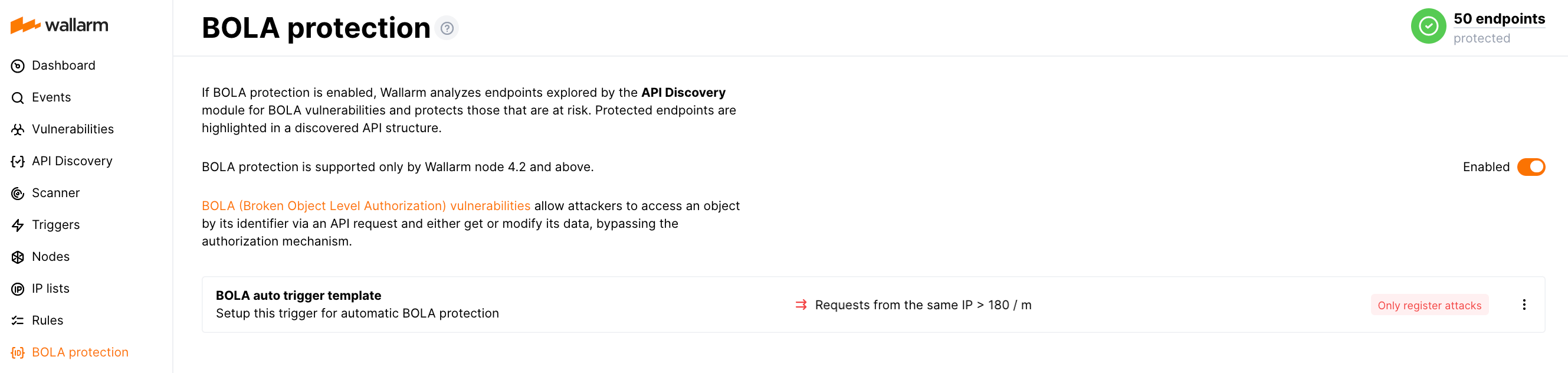

لتفعيل الحماية التلقائية، انتقل إلى وحدة التحكم Wallarm → حماية BOLA وحول الزر إلى الحالة المفعلة:

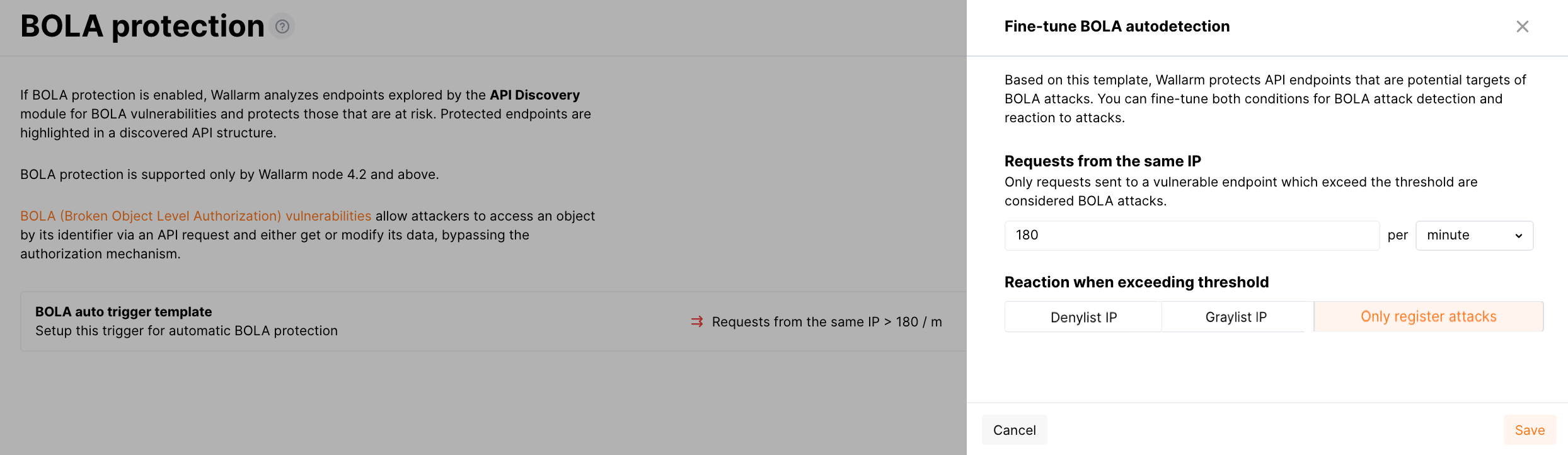

ثم يمكنك تعديل السلوك الافتراضي لـWallarm بتعديل قالب كشف BOLA التلقائي كما يلي:

-

تغيير العتبة للطلبات القادمة من نفس الـIP لتُعد كهجمات BOLA.

-

تغيير الرد عند تجاوز العتبة:

- إدراج الـIP في القائمة السوداء - سيقوم Wallarm بـإدراج IPs مصدر هجوم BOLA في القائمة السوداء وبالتالي سيحظر كل الحركة المتولدة من هذه IPs.

- إدراج الـIP في القائمة الرمادية - سيقوم Wallarm بـإدراج IPs مصدر هجوم BOLA في القائمة الرمادية وبالتالي سيحظر فقط الطلبات الضارة القادمة من هذه IPs وفقط إذا كان عقد التصفية في وضع الحظر الآمن الوضع.

التعطيل¶

لتعطيل الحماية التلقائية من BOLA، حول الزر إلى الحالة المعطلة في قسم حماية BOLA.

بمجرد انتهاء اشتراكك في استكشاف API، يتم تعطيل الحماية التلقائية من BOLA تلقائيًا.