نظرة عامة على منصة Wallarm¶

في عالم اليوم الرقمي، تواجه التطبيقات، وخصوصًا واجهات برمجة التطبيقات، تهديدات متزايدة. يمكن للأمان التقليدي أن يتجاهل نقاط ضعف واجهات برمجة التطبيقات أو أن يواجه مشاكل في التنفيذ. مع Wallarm، تحصل على منصة متكاملة لحماية التطبيقات الويب وواجهات برمجة التطبيقات، مناسبة للبيئات السحابية الأصلية ومحيط التشغيل.

تفضل الشركات Wallarm بسبب أمان التطبيق وواجهة برمجة التطبيقات المحسنة، سهولة التنفيذ، والقيمة. تجمع بين أفضل قدرات اكتشاف واجهات برمجة التطبيقات، إدارة المخاطر، الحماية، والاختبار مع قدرات WAF وأمان واجهة برمجة التطبيقات من الجيل التالي.

الاكتشاف¶

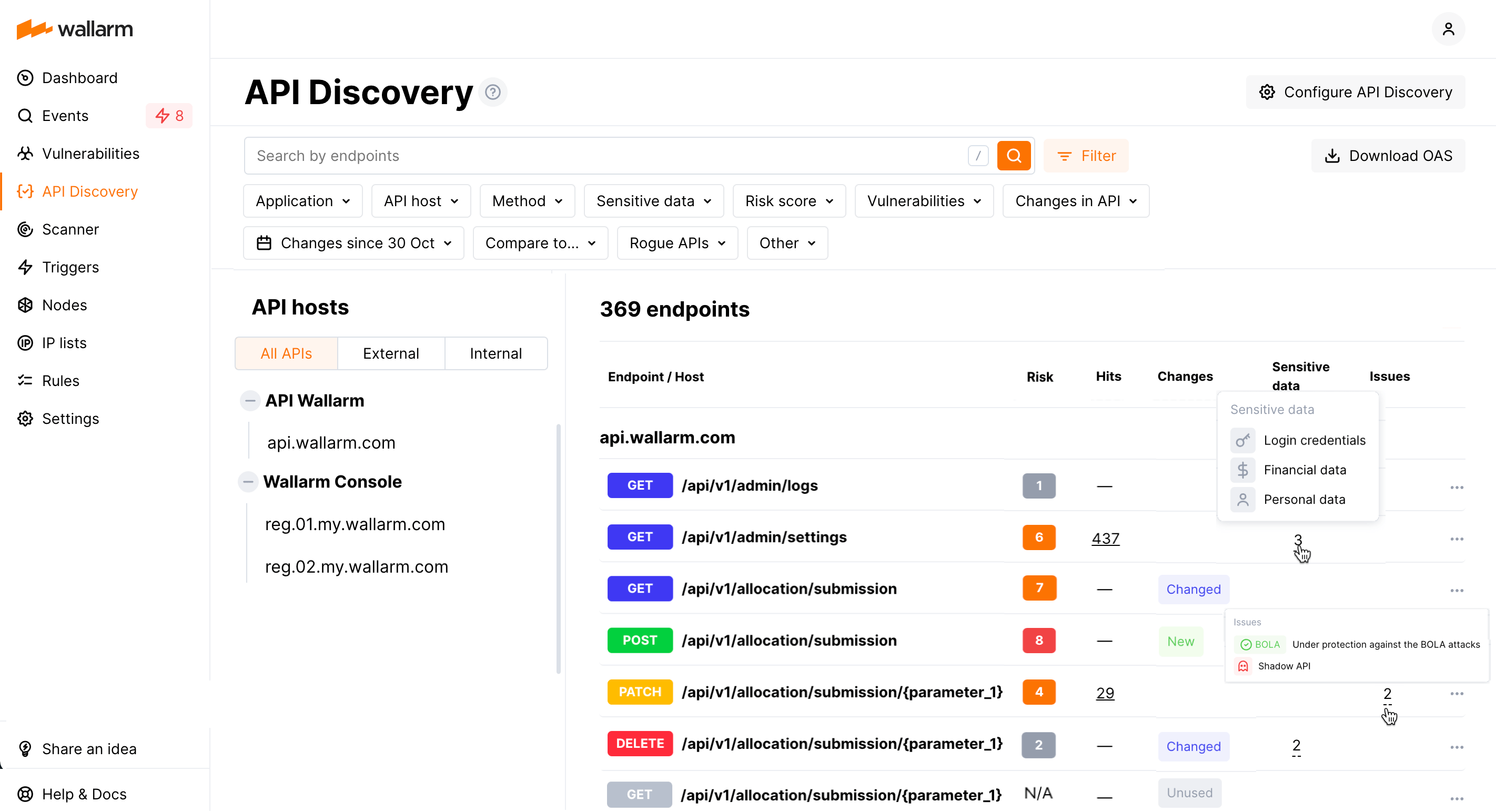

يجب أن تعرفها لتحميها. تقدم Wallarm قدرات شاملة لاكتشاف واجهات برمجة التطبيقات لتحديدها في بيئتك وتقييم مخاطر أمانها. إليك ما يفعله اكتشاف واجهات برمجة التطبيقات في Wallarm:

-

يكتشف نهايات واجهات برمجة التطبيقات ومعاييرها، ويحدث باستمرار نظرة واجهات برمجة التطبيقات من خلال تحليل حركة المرور بشكل مستمر.

-

يحدد نهايات غير مصرح بها، بما في ذلك واجهات برمجة التطبيقات الظلية، واليتيمة، والزومبي.

-

يكشف النهايات التي قد تعرض بيانات حساسة، مثل المعلومات الشخصية.

-

يقيم كل نهاية لواجهة برمجة التطبيقات من حيث المخاطر الأمنية، نقاط الضعف، ويوفر درجة المخاطر.

الحماية¶

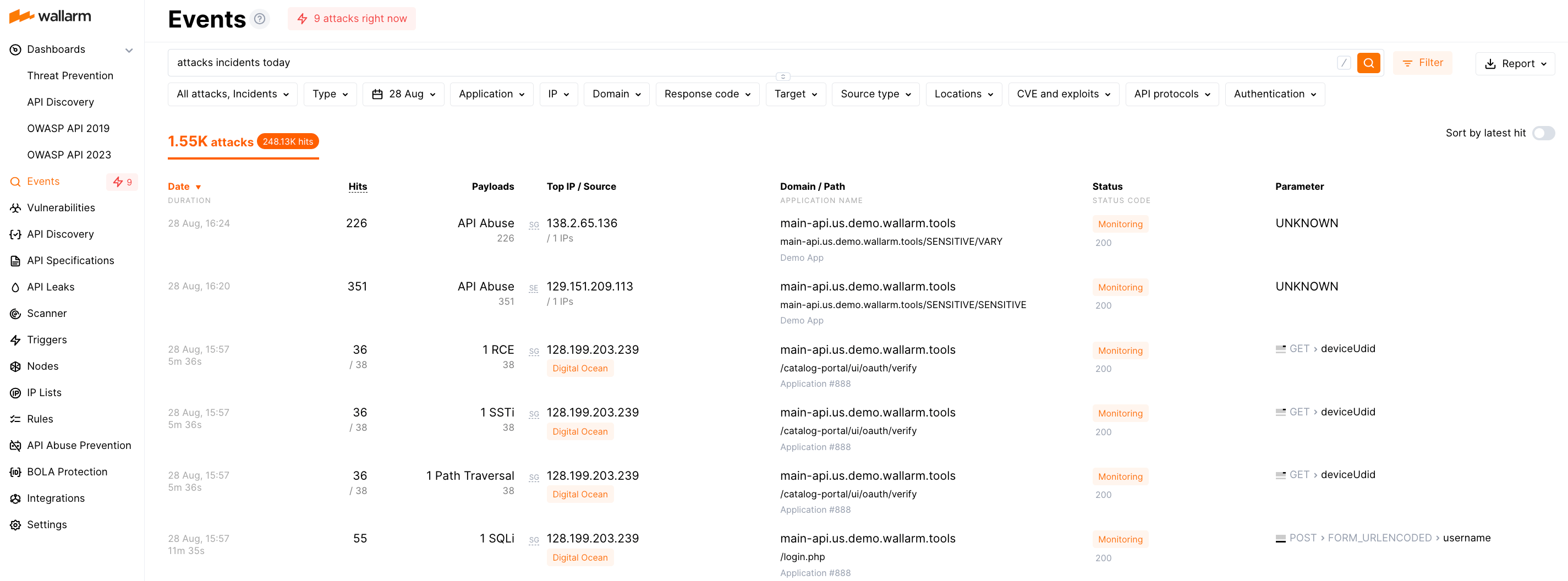

توسع Wallarm الاكتشاف ليقدم حماية حقيقية عن طريق الكشف عن هجمات التطبيقات وواجهة برمجة التطبيقات ومنعها في حركة المرور. توفر تقنيات الكشف الفريدة لـ Wallarm نتائج دقيقة للغاية، بما في ذلك الكشف عن هجمات ضد نقاط الضعف OWASP Top 10 وOWASP API Top 10. إليك كيف تضمن Wallarm الحماية:

-

تكتشف الهجمات سواء بشكل مضمن أو خارج النطاق.

-

تقاتل تهديدات مختلفة، من تلك المبنية على الويب إلى تلك المحددة لواجهة برمجة التطبيقات، مثل الحقن، تنفيذ الكود عن بعد، القوة الغاشمة، BOLA، والمزيد.

-

تتصدى لهجمات حجب الخدمة من الطبقة 7 بقواعد التحديد المعدل القابلة للتخصيص.

-

تسمح للمستخدمين بإنشاء دفاعات مخصصة بتعريف تهديداتهم الخاصة، مكملاً للتدابير المدمجة.

-

تقوم بربط الهجمات بثغرات نظامك لتسليط الضوء على الحوادث الحرجة.

-

تقوم بالكشف عن محاولات ملء الاعتمادات.

الاستجابة¶

تقدم لك Wallarm الأدوات للاستجابة بفعالية للتهديدات الأمنية، مقدمة بيانات معمقة، تكاملات واسعة، وآليات الحجب. تبدأ أولاً بتقديم معلومات مفصلة، مساعدة المحللين الأمنيين على تقييم طبيعة وخطورة التهديد. يمكنك بعد ذلك تخصيص الاستجابات، التصرف تجاه التهديدات، وإرسال التنبيهات إلى الأنظمة ذات الصلة. إليك كيف تدعمك Wallarm:

-

فحص الهجوم بعمق، الذي يشمل طلبات فك التشفير، موضحًا كل جانب من جوانب الهجوم، من الرؤوس إلى الجسم.

-

ضوابط مبنية على الجغرافيا لحجب مصادر حركة المرور المشبوهة مثل VPNs وشبكات Tor.

-

تدابير حجب الهجوم لمنع الأنشطة الضارة من الوصول إلى واجهات برمجة التطبيقات الخاصة بك.

-

التكاملات مع أدوات الأمان والتشغيل والتطوير الأكثر استخدامًا لإنشاء التذاكر، الإشعارات، وتقديم البيانات حول التهديدات الأمنية المكتشفة. الأنظمة الأساسية المتوافقة تشمل Slack، Sumo Logic، Splunk، Microsoft Sentinel، والمزيد.

-

التصحيحات الافتراضية للمشكلات العاجلة التي تبرزها كشف الثغرات من قبل Wallarm.

الاختبار¶

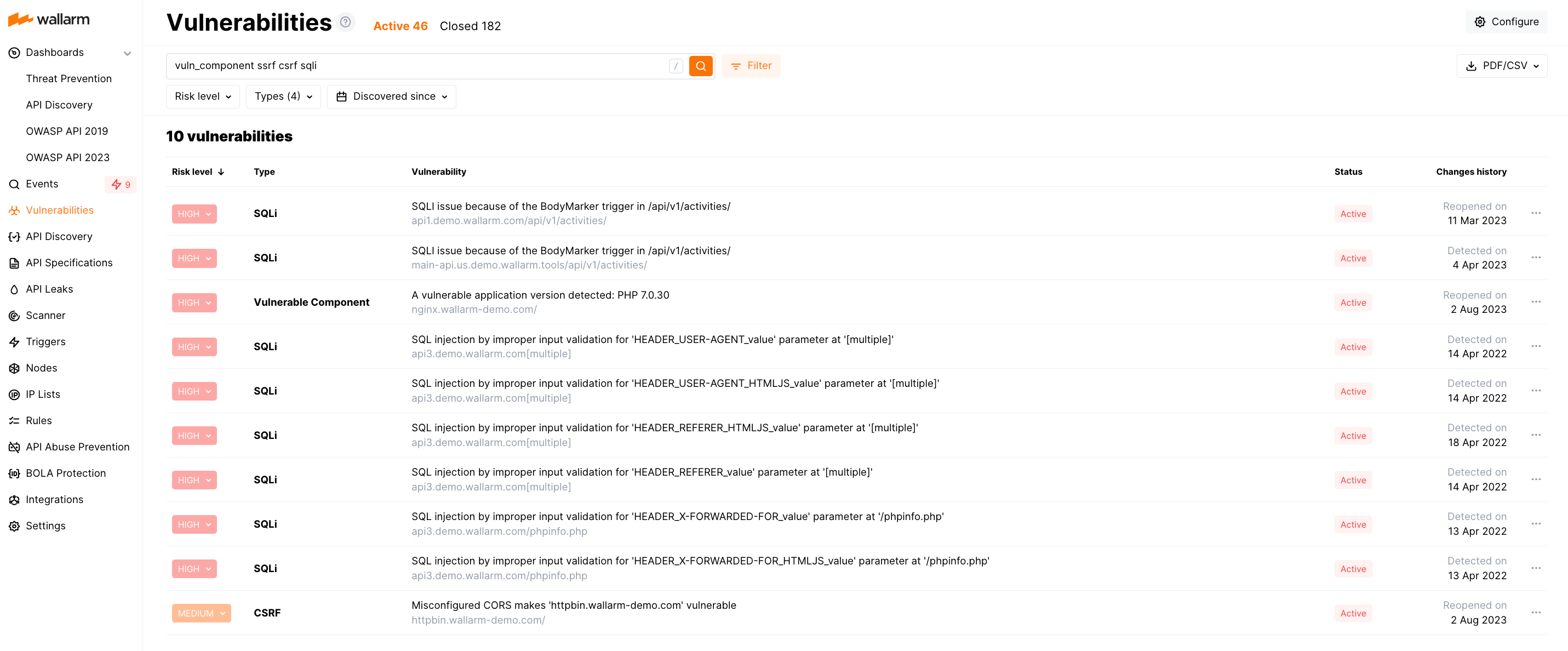

إدارة المخاطر المنتشرة هي خط الدفاع الأول، لكن تقليل المخاطر التي تظهرها تطبيقات المنتج وواجهات برمجة التطبيقات هي الطريقة الأكثر فعالية لتقليل الحوادث. تغلق Wallarm الحلقة على أمان التطبيقات وواجهات برمجة التطبيقات عن طريق توفير جناح من قدرات الاختبار للعثور على نقاط الضعف والقضاء عليها كما يلي:

-

تحديد الثغرات من خلال تحليل حركة المرور السلبي.

-

يفحص واجهات برمجة التطبيقات المحددة بحثًا عن نقاط ضعف.

-

ينشئ اختبارات أمان واجهات برمجة التطبيقات ديناميكيًا من حركة المرور الملحوظة.

-

يتحقق من المستودعات العامة للبحث عن رموز واجهة برمجة التطبيقات المكشوفة.

كيفية عمل Wallarm¶

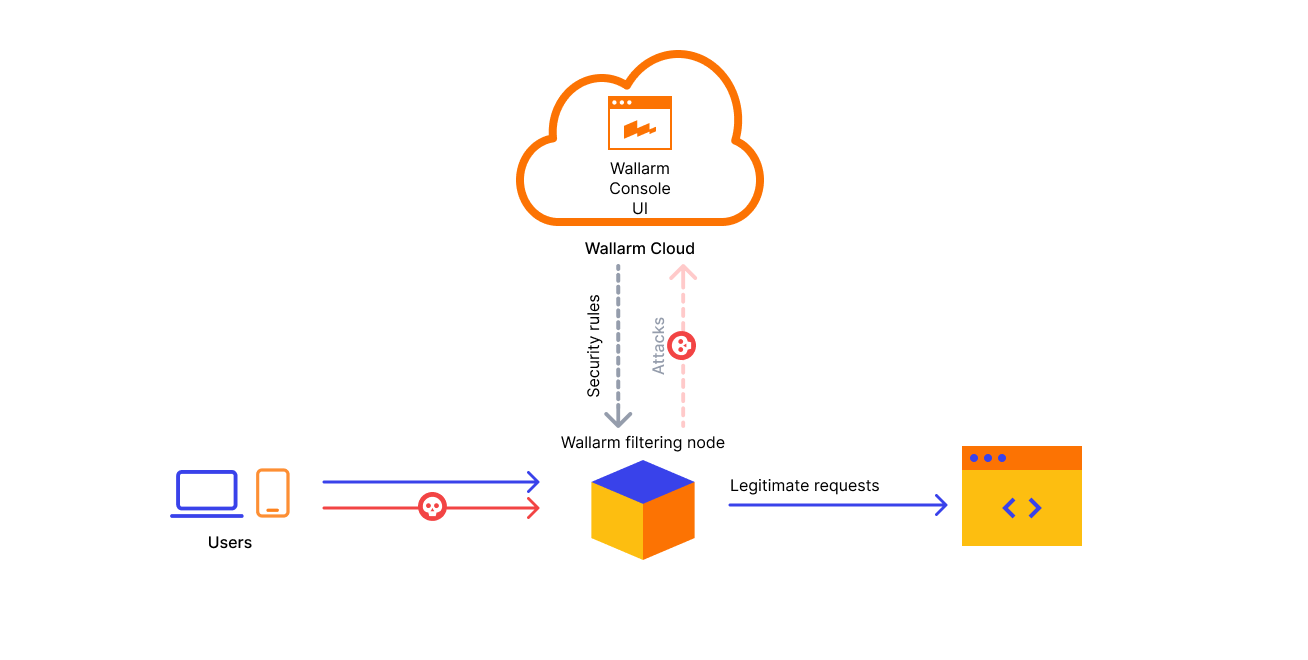

تقوم منصة Wallarm بشكل أساسي على مكونين رئيسيين: عقدة التصفية Wallarm وWallarm Cloud.

عقدة التصفية¶

موضوعة بين الإنترنت وواجهات برمجة التطبيقات الخاصة بك، تقوم عقدة التصفية Wallarm:

-

بتحليل حركة مرور الشبكة بأكملها للشركة وتخفيف الطلبات الضارة.

-

بجمع مقاييس حركة المرور على الشبكة وتحميل المقاييس إلى Wallarm Cloud.

-

بتحميل قواعد الأمان المحددة للمورد التي حددتها في Wallarm Cloud وتطبيقها أثناء تحليل حركة المرور.

-

بكشف البيانات الحساسة في طلباتك، مؤكدًا على أنها تظل آمنة ضمن بنيتك التحتية ولا يتم نقلها إلى السحابة كخدمة طرف ثالث.

يمكنك إعداد عقدة تصفية Wallarm ضمن شبكتك الخاصة أو اختيار عقدة مستضافة من طرف ثالث من خلال خيارات النشر المتاحة.

السحابة¶

تقوم Wallarm Cloud بما يلي:

-

تعالج المقاييس التي تقوم عقدة التصفية بتحميلها.

-

تجمع قواعد الأمان المحددة للمورد.

-

تفحص أصول الشركة المعرضة لتحديد نقاط الضعف.

-

تبني هيكلة واجهة برمجة التطبيقات بناءً على المقاييس المرورية المستلمة من عقدة التصفية.

-

تضم واجهة المستخدم لوحة التحكم Wallarm، مركز القيادة الخاص بك للتنقل وتهيئة منصة Wallarm، مؤكدًا لك رؤية شاملة لجميع الرؤى الأمنية.

تقدم Wallarm حالات سحابية في كل من الولايات المتحدة وأوروبا، مما يتيح لك اختيار الأنسب بالنظر إلى تفضيلات تخزين البيانات ومتطلبات تشغيل الخدمة الإقليمية.